/ Qu’est-ce que la technologie de tromperie ?

Qu’est-ce que la technologie de tromperie ?

Pourquoi la technologie de tromperie est-elle importante ?

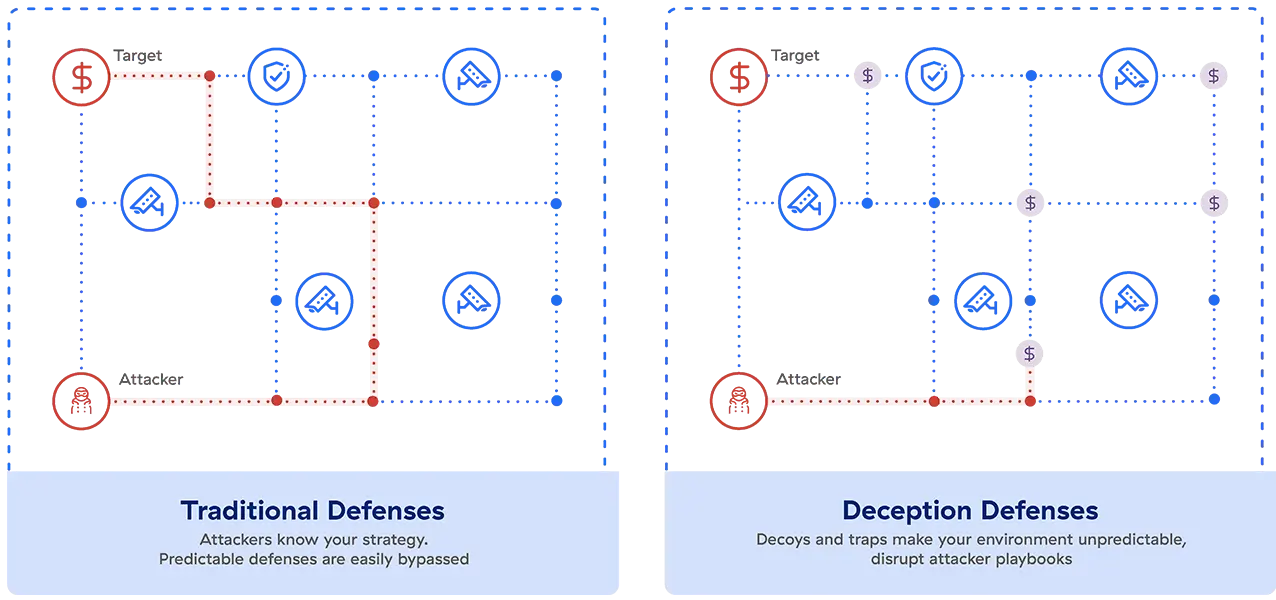

Quelle que soit la qualité de vos défenses du périmètre, il existe toujours un risque que des cybercriminels infiltrent votre réseau. La technologie de tromperie leur fera perdre du temps à explorer des actifs cachés sans valeur pendant que vous les attirez dans un piège. Dès qu’ils révèlent leur présence, vous disposez d’un indicateur précoce de leur comportement et pouvez en tirer des renseignements susceptibles d’être utilisés contre eux.

Les défenses modernes basées sur les technologies de tromperie s’inspirent fortement des principes de tromperie militaire employés par des personnages tels que Chanakya, Sun Tzu, Napoléon et Genghis Khan pour conquérir des continents par la tromperie, le camouflage et le subterfuge. Dans le contexte de la cybersécurité, ceux qui se défendent utilisent des leurres et des appâts pour tromper les attaquants et les amener à croire qu’ils ont un pied dans le réseau et les incitent à se dévoiler.

Avantages de la technologie de tromperie

Globalement, le plus grand avantage de la tromperie est qu’elle fait peser la charge de la réussite sur l’attaquant plutôt que sur le défenseur. Une fois que vous avez installé des leurres sur votre réseau, les adversaires doivent mener une attaque sans faille, sans se laisser prendre au piège d’une seule fausse ressource, d’un mauvais aiguillage ou d’un piège, pour réussir. Vous gagnez s’ils commettent la moindre erreur.

Examinons cinq avantages concrets de la tromperie.

1. Amélioration de la détection des menaces

Si vous positionnez les classes de détection sur une échelle de précision, vous distinguerez deux extrêmes :

- La détection basée sur la signature, qui est très précise mais très spécifique à la menace.

- L’analyse comportementale/heuristique, qui couvre une large gamme de menaces, mais qui est sujette aux faux positifs.

Les alertes de tromperie offrent le meilleur des deux mondes : très précises avec une vaste couverture des menaces.

2. Sensibilisation aux risques de l’entreprise

La plupart des contrôles de sécurité ne tiennent pas compte des risques économiques actuels : votre antivirus ne sait pas que vous êtes en train de réaliser une fusion. La tromperie, cependant, peut être intrinsèquement harmonisée avec ceux-ci. À titre d’exemple, si vous lancez un nouveau produit, vous pouvez créer des mesures de tromperie autour de celui-ci, en alignant étroitement les contrôles de sécurité sur les domaines dans lesquels vous percevez un risque.

3. Plus grande couverture

La tromperie peut être appliquée à grande échelle dans votre entreprise, y compris dans les environnements qui constituent souvent des angles morts. La tromperie peut détecter les menaces au niveau du périmètre, sur les terminaux, dans le réseau, dans l’Active Directory, et à travers les couches d’applications. Elle peut également être utilisée dans des environnements souvent négligés comme les systèmes SCADA/ICS, l’IoT, et le cloud.

Contrairement aux solutions ponctuelles, la tromperie couvre également l’ensemble de la chaîne d’élimination, de la reconnaissance avant l’attaque à l’exploitation, à l’augmentation des privilèges, au déplacement latéral et à la perte de données.

4. Très peu de faux positifs

Les faux positifs peuvent épuiser n’importe quelle équipe de sécurité. La tromperie en produit intrinsèquement très peu : personne, hormis un attaquant, n'est sensé avoir de raison d’interagir avec un leurre. Par ailleurs, les alertes fournissent un contexte concernant l’intention de l’attaquant.

La plupart des analyses de comportement ont recours à l’apprentissage automatique pour signaler les anomalies à partir d’une ligne de base, ce qui a tendance à créer des faux positifs. La tromperie établit une ligne de base d’activité nulle (donc toute activité justifie une enquête) et donne des indicateurs détaillés sur la vulnérabilité.

5. Réponse orchestrée

Une réponse orchestrée/automatisée est plus utile lorsque l’événement déclencheur est absolument certain. Même dans ce cas, ces alertes ne nécessitent généralement pas d’orchestration car les produits qui les génèrent gèrent déjà la remédiation (par exemple, la quarantaine d’un antivirus).

Les alertes de tromperie sont extrêmement précises et contextuelles, ce qui vous permet de gérer des scénarios plus complexes (par exemple, les informations d’identification d’un leurre sont redirigées vers un environnement de leurre et sont bloquées dans l’environnement réel) ou de cibler des applications spécifiques (par exemple, un compte accédant à un serveur bancaire SWIFT de leurre est bloqué dans le serveur SWIFT réel).

Comment fonctionne la technologie de tromperie

La technologie moderne de tromperie utilise des techniques de défense active pour faire de votre réseau un environnement hostile pour les hackers. Semblable aux honeypots (nous y reviendrons bientôt), la technologie de tromperie moderne garnit votre réseau de fausses ressources qui ressemblent à des actifs de production, mais auxquelles aucun utilisateur légitime n’a jamais besoin d’accéder. Ensuite, elle exploite les alertes basées sur la tromperie pour détecter les activités malveillantes, générer des renseignements sur les menaces, arrêter les déplacements latéraux et gérer la réponse aux menaces et leur confinement, le tout sans intervention humaine.

Les plateformes de tromperie modernes suivent un modèle de détection proactif à faible taux de faux positifs. Des analyses approfondies ciblent l’intention humaine sous-jacente à une attaque, s’adaptant aux nouvelles menaces avant qu’elles ne se concrétisent, et permettant d’orchestrer et d’automatiser les actions de réponse. Étant donné que les défenses par tromperie ne dépendent pas des signatures ni de l’heuristique pour la détection, elles peuvent couvrir pratiquement tous les vecteurs d’attaque et détecter pratiquement toutes les attaques en temps réel, y compris les menaces persistantes avancées (APT), les menaces de type zero-day, la reconnaissance, le déplacement latéral, les attaques sans fichier, l’ingénierie sociale, les attaques de l’homme du milieu et les ransomwares.

Une fois que vous avez identifié un hacker sur votre réseau, vous pouvez manipuler l’environnement de tromperie en temps réel en fonction de ce que vous savez de l’attaque. Voici quelques situations possibles :

- Manipulez le hacker en générant ou en supprimant des actifs trompeurs.

- Générez du trafic réseau, des alertes ou des messages d’erreur pour susciter un comportement spécifique du hacker.

- Mettez en œuvre des outils de détournement de session pour brouiller ou déformer la manière dont le hacker perçoit l’environnement.

- Créez des situations qui obligent le hacker à divulguer des informations sur son identité et ses origines s’il veut pouvoir contourner les obstacles perçus.

La tromperie ne se contente pas de pousser les hackers à aller plus loin. Elle tire parti du fait que la plupart des hackers ne connaissent pas tout de l’environnement qu’ils tentent d’infiltrer et ne peuvent donc pas distinguer le vrai du faux. Cela inverse fondamentalement la dynamique du pouvoir entre les attaquants et les défenseurs, vous donnant une perspective concrète sur ce que les acteurs malveillants convoitent, pourquoi ils le veulent et comment ils comptent l’obtenir.

Technologie de tromperie moderne et honeypots

Le premier outil de tromperie en matière de sécurité informatique, le honeypot, est apparu il y a plusieurs décennies et est toujours utilisé aujourd’hui. Les honeypots sont des actifs non protégés mais surveillés, conçus pour attirer les attaquants qui ont pénétré un réseau. Une fois le honeypot atteint, les équipes chargées des opérations de sécurité peuvent agir pour obtenir des renseignements sur le hacker ou mettre fin à l’attaque.

Les anciennes technologies de tromperie telles que les honeypots, les honey credentials, etc. sont principalement des techniques réactives et statiques. Elles peuvent rapidement devenir obsolètes et ne peuvent pas suivre l’évolution des tactiques des hackers, facilitant ainsi la tâche de ces derniers pour échapper à la détection et rester dans le réseau. Les honeypots et les honeynets disponibles sur Internet peuvent générer de nombreux faux positifs si la technologie ne peut pas faire la différence entre les activités de scan général et la reconnaissance ciblée.

Défis posés par les technologies de détection traditionnelles

Les méthodes de « cybertromperie » partent du principe qu’un hacker a déjà contourné la cybersécurité de votre périmètre et accédé à votre réseau, vos terminaux, vos systèmes d’exploitation et vos applications. D’autres méthodes de détection des menaces sont conçues pour alerter les équipes de sécurité, mais elles sont inefficaces face aux attaques sophistiquées modernes.

Les outils de détection traditionnels, tels que les pare-feu et la détection des terminaux, chacun étant conçu pour un type de sécurité spécifique (réseau, application, terminal, dispositifs IoT, etc.), fonctionnent souvent de manière isolée les uns par rapport aux autres. Cela présente plusieurs problèmes :

- Des alertes peu fidèles car ces outils ne peuvent voir que leur tranche spécifique de l’infrastructure de sécurité, sans contexte.

- Un temps d’investigation plus long car les analystes de sécurité doivent basculer entre plusieurs outils pour découvrir la séquence de l’attaque et l’étendue des dommages.

- Des taux élevés de faux positifs, entraînant une lassitude à l’égard des alertes. Une étude réalisée par ESG en 2021 a révélé que 45 % des alertes émises par les outils de sécurité des applications Web et des API des répondants étaient des faux positifs.

En outre, de nombreuses technologies de détection existantes sont bien plus efficaces contre les programmes malveillants que contre les attaques d’origine humaine, qu’il s’agisse de menaces externes ou internes. Des acteurs malveillants évolués, bien plus sophistiqués que les petits hackers, sont capables d’imiter les comportements des utilisateurs légitimes afin de ne pas être détectés. Cependant, face aux plateformes de tromperie, ces acteurs révèlent leur présence dès qu’ils interagissent avec un leurre.

Cas d’utilisation de la tromperie

Quels types de menaces la technologie de tromperie peut-elle détecter ?

Vous pouvez utiliser la technologie de tromperie pour détecter les menaces tout au long de la chaîne d’élimination, de la reconnaissance au vol de données. Il existe trois grandes catégories de cas d’utilisation :

- Défense du périmètre par la tromperie : il n’est généralement pas possible de surveiller tout le trafic entrant pour y déceler des menaces potentielles. La mise en place d’actifs trompeurs destinés au public peut simplifier ce problème et vous donner des informations exploitables sur ceux qui vous ciblent.

- Défense du réseau par la tromperie : l’installation de leurres dans des endroits qu’un hacker pourrait explorer, mais auxquels les utilisateurs légitimes n’auraient jamais besoin d’accéder, peut permettre d’identifier une attaque en cours.

- Défense des terminaux par la tromperie : pour un hacker, les leurres de terminaux ressemblent à des actifs de valeur propices à l’exfiltration. La surveillance de ces actifs permet de détecter un comportement suspect ou un comportement qui serait la norme sur le réseau, mais qui n’a pas sa place légitime sur un terminal particulier à un moment donné.

Votre entreprise devrait-elle recourir à la tromperie ?

Jusqu’à très récemment, le secteur considérait que la tromperie était surtout utile aux entreprises disposant de fonctions de cybersécurité très sophistiquées. Cependant, les entreprises de taille moyenne et les petites entreprises peuvent également tirer des avantages considérables de cette technologie. La tromperie devient petit à petit une fonctionnalité courante, sous toutes les formes et de toutes les tailles.

Grandes entreprises arrivées à maturité

Les grandes entreprises disposant d’un gros budget, tournées vers l’avenir et dotées de fonctions de sécurité bien développées utilisent la tromperie pour optimiser la détection des menaces, la création de renseignements sur les menaces internes et leurs capacités de réponse.

Ces entreprises utilisent la tromperie pour détecter des menaces plus avancées et bénéficier de son faible taux de faux positifs pour une détection proactive des menaces ou une réponse intégrée par le biais de leurs technologies d’application existantes. Ce segment de marché a ouvert la voie à une adoption plus large de la tromperie.

Entreprises de taille moyenne et petites entreprises

Les RSSI des moyennes entreprises et les équipes de sécurité des petites entreprises travaillent avec des budgets plus modestes, mais n’en sont pas moins confrontés à des menaces et à des risques importants, tels que les problèmes de conformité. Ces entreprises peuvent avoir au moins une hygiène de sécurité de base établie, mais elles doivent être en mesure de détecter des menaces plus graves. Elles ont besoin d’une solution qui soit :

- rapide à mettre en place, offrant un bénéfice rapide ;

- facile à utiliser et à gérer, adapté à une petite équipe de sécurité interne ;

- non ponctuelle, car le budget est trop faible pour permettre l’utilisation de plusieurs technologies ;

- adaptée à une large couverture, y compris pour les domaines tels que le cloud et l’IoT.

La technologie de tromperie remplit toutes ces conditions et permet à ces entreprises de se défendre contre des menaces plus avancées et ciblées.

Zscaler : la tromperie avec une architecture Zero Trust

Aucune technique ou politique de cybersécurité n’est efficace à 100 % pour arrêter les hackers. Pour bénéficier d’une protection maximale, vous devez recourir à plusieurs technologies qui fonctionnent ensemble et partagent leurs informations. L’idée est de minimiser votre surface d’attaque et d’accélérer votre capacité à remédier aux incidents.

L’une des combinaisons les plus puissantes est l’intégration de la technologie de tromperie à la sécurité Zero Trust. Zero Trust considère que chaque accès ou demande de l’utilisateur est hostile jusqu’à ce que l’identité de l’utilisateur et le contexte de la demande soient authentifiés et autorisés, n’accordant l’accès qu’aux ressources minimales requises : un concept connu sous le nom « d’accès basé sur le moindre privilège ».

Les leurres de tromperie agissent comme des déclencheurs dans un environnement Zero Trust, détectant les utilisateurs compromis ou les déplacements latéraux sur le réseau. Tout mouvement latéral est suivi dans un environnement isolé et sécurisé, vous alertant du type de ressource auquel l’attaquant s’intéresse, le ralentissant et permettant aux équipes de sécurité de surveiller leurs tactiques, techniques et procédures (TTP).

Défense active avec le cadre MITRE Engage

MITRE Engage est un cadre fiable pour l'industrie, permettant de discuter et de planifier les activités d’engagement, de tromperie et de déni de l’adversaire, sur la base de son comportement observé dans le monde réel. La matrice de MITRE sert de guide objectif de pointe sur la façon dont votre entreprise peut déployer au mieux les tactiques de tromperie et de lutte contre l’adversaire dans le cadre de votre stratégie globale de sécurité Zero Trust.

Zscaler est fier de s’associer à MITRE sur le cadre Engage. Cliquez ici pour en savoir plus.