Si vous m’aviez dit il y a cinq mois qu’aujourd’hui je travaillerais uniquement depuis mon bureau à domicile à San Jose, en Californie, j’aurais dit que vous étiez fou. Au fil des mois, j’ai commencé à me rendre compte qu’il y a de très fortes chances que cette méthode de travail devienne la nouvelle normalité. (J’ai essayé de résister en me disant : « Tout va bientôt revenir à la normale »). Mais voilà, je travaille toujours à domicile.

Je suis sûr que de nombreuses équipes informatiques ressentent la même chose. Cet essor soudain du télétravail, qui a généré des appels frénétiques aux fournisseurs de VPN pour acheter plus de capacité et s’adapter dès que possible – et se voir répondre qu’il faudrait attendre 30, 60, voire 90 jours pour que les nouveaux appareils soient livrés – a été considérée comme une réponse temporaire, en mode de crise. Un incident.

Et qui pourrait blâmer ces responsables informatiques ? Avant notre monde de distanciation sociale, seule une fraction des entreprises comptaient des employés qui travaillaient à distance la majorité du temps. Désormais, tout le monde le fait.

Le passage d’une réponse à une crise à une stratégie d’accès à long terme est désormais une priorité pour chaque entreprise. Dans quoi dois-je investir ? Dois-je continuer à utiliser un VPN ? Qu’en est-il des appliances réseau en général ? Comment puis-je protéger les données maintenant ? Que diable faisons-nous ?

Sachez ceci. Le télétravail deviendra moins une exception qu’une règle. Google prolonge le télétravail au moins jusqu’à l’été prochain, et Facebook vient de faire une annonce similaire, demandant à ses employés de rester chez eux jusqu’en juillet 2021. Il y a quelques semaines, Siemens a annoncé son intention de placer 140 000 employés en télétravail. Cette nouvelle orientation nécessitera une nouvelle approche pour connecter les utilisateurs aux applications professionnelles. L’accès doit dépasser le périmètre de sécurité réseau classique (c’est-à-dire un VPN qui connecte une adresse IP à un réseau exposé à Internet) pour s’étendre à l’emplacement de l’utilisateur, à l’appareil et à l’endroit où l’application est exécutée. Fini la confiance implicite. Bienvenue au Zero Trust fourni à la nouvelle périphérie.

L’identité de l’utilisateur est désormais critique. Il en va de même pour la posture de l’appareil utilisé. La capacité à faire évoluer les services de connectivité à distance au fur et à mesure des embauches sera également essentielle. C’est pourquoi des entreprises telles qu’Okta, Microsoft, CrowdStrike et même Zscaler sont de plus en plus adoptées dans le contexte du télétravail. Tous ces services d’accès sont fournis dans le cloud et sont étroitement intégrés pour sécuriser la nouvelle périphérie et, sont surtout conçus à cet effet spécifique.

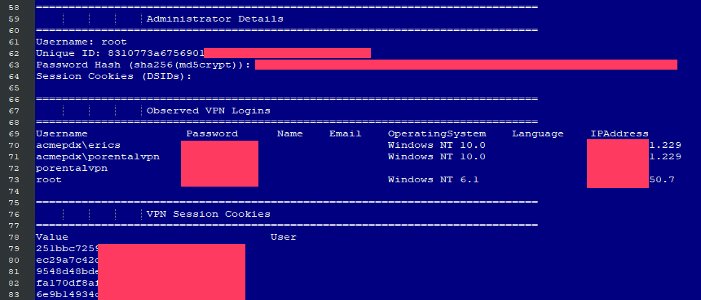

Alors, quelle est la place du VPN d’accès à distance dans ce nouveau monde ? Chaque jour, des informations font état d’un nouvel exploit : récemment, 900 mots de passe de serveurs VPN ont fait l’objet d’une fuite. L’image ci-dessous illustre une vulnérabilité de mot de passe VPN qui s’est produite lorsqu’un hacker a envoyé un URI (Uniform Resource Identifier) à la passerelle VPN, à la recherche d’une ressource particulière.

Image : ZDNet

Quelques clients ont posé des questions concernant les avantages de Zscaler Private Access (ZPA) face à ce type d’attaque. Mon amie, Lisa Lorenzin, qui a travaillé pour un fournisseur de VPN avant Zscaler, l’a parfaitement dit :

- Tout d’abord, les ZPA App Connectors n’ont pas d’écoute entrante : un hacker ne peut pas simplement rechercher Internet et les trouver, comme cela a été le cas ici pour les serveurs VPN.

- Deuxièmement, nous ne stockons pas du tout les informations d’identification des utilisateurs et nous offrons l’option de SSO administrateur. Un hacker ne peut donc en aucun cas obtenir les informations d’identification d’un utilisateur en nous piratant, et il est à espérer qu’il n’obtiendra pas non plus les informations d’identification de l’administrateur.

- Troisièmement, nous gérons les mises à jour de nos connecteurs, ce qui exclut toute possibilité que des clients soient piratés à cause d’une vulnérabilité vieille de 8 mois !

- Quatrièmement, l’exploit consistait en un hacker envoyant un URI spécialement conçu à la passerelle VPN. Étant donné que les ZPA App Connectors ne disposent pas d’écouteur, ils ne sont pas vulnérables à cette classe d’attaque. Et comme ZPA Service Edge n’accepte que les connexions provenant de TLS mutuellement authentifiés, un hacker ne pourrait pas non plus l’envoyer au courtier.

Même les réseaux de technologie opérationnelle (OT) sont désormais vulnérables aux attaques de sécurité par le biais d’un VPN. Nous parlons des infrastructures essentielles des secteurs du pétrole et du gaz, de l’eau et de l’électricité.

En effet, compte tenu de toutes les autres préoccupations des services informatiques, le temps manque pour administrer les correctifs et les mises à jour VPN. Étant donné que les VPN permettent d’accéder aux ressources du réseau, les hackers les prennent pour cible afin d’accéder aux données critiques. Les mêmes outils que les services informatiques utilisent depuis 20 ans pour fournir un accès sécurisé aux applications menacent désormais leurs environnements. C’est un peu comme une mauvaise suite du film « The Terminator ».

Mais il y a une lueur d’espoir. J’ai discuté avec plusieurs responsables informatiques qui ont adopté une approche Zero Trust pour fournir aux utilisateurs distants un accès aux applications professionnelles au lieu d’utiliser un VPN. Robert Berkenpas de Mowi, le plus grand producteur de saumon au monde, utilise cette approche pour garantir la productivité de ses employés afin qu’ils puissent contribuer à bâtir un avenir plus respectueux de l’environnement pour ce secteur. Son équipe informatique est passée du statut de centre de coûts à celui de facilitateur commercial. Marc De Serio, CTO de la Fondation Henry M. Jackson, utilise cette approche Zero Trust pour préserver la chaîne d’approvisionnement qui aide les chercheurs militaires à combattre la COVID-19. Jay Tillson, responsable de l’architecture chez TT Electronics, une entreprise de fabrication de produits électroniques, a conçu un avenir qui place le cloud et l’accès basé sur l’identité au premier plan de sa vision informatique. (Il participera à une session d’architecture en direct ; ne manquez pas de la regarder.)

Je vous conseille de faire une pause et de réfléchir à ce que devrait être votre stratégie d’accès à long terme. Demandez-vous ce que l’entreprise attend de vous. Pensez aux technologies qui sont essentielles à votre réussite et à celle de l’entreprise.

Vous constaterez peut-être que votre VPN n’est pas adapté à cette tâche. Et si c’est le cas, vous ne serez pas le seul.

Chris Hines est directeur du marketing produit pour Zscaler Private Access.