Au cours des dernières années, le Zero Trust a été largement accepté et adopté, et à juste titre. Le modèle de sécurité Zero Trust réduit considérablement les risques en minimisant la surface d’attaque de l’entreprise et en limitant la capacité des acteurs malveillants à se déplacer latéralement au sein d’un réseau. Avec le Zero Trust, les entreprises passent d’une approche « faire confiance mais vérifier » à « ne jamais faire confiance, toujours vérifier ».

Techniquement, le Zero Trust s’applique à tous les utilisateurs, appareils et charges de travail, mais dans la plupart des entreprises, Zero Trust est devenu synonyme d’accès des utilisateurs aux applications. À mesure que les entreprises migrent vers le cloud, l’application des principes Zero Trust aux charges de travail cloud est aussi essentielle que l’application du modèle à l’accès des utilisateurs.

Alors, comment procéder ? Commencez par partir du principe que rien, tant à l’intérieur qu’à l’extérieur du réseau, n’est fiable et qu’une vérification est indispensable avant d’accorder l’accès. L’authentification et l’autorisation de tout ce qui tente d’accéder au réseau créent une identité pour toutes les charges de travail. Cette identité vous permet ensuite d’élaborer des politiques basées sur le moindre privilège qui limitent l’accès sur les charges de travail au strict nécessaire.

Identifier les utilisateurs ET les applications

L’un des principes fondamentaux de l’accès Zero Trust est que tous les utilisateurs doivent être authentifiés et autorisés avant de se voir accorder l’accès. La plupart des mises en œuvre s’appuieront non seulement sur une authentification forte, mais également sur plusieurs éléments liés au contexte, tels que l’emplacement du terminal, lors de la prise de décisions en matière d’accès.

En ce qui concerne les charges de travail, l’authentification et l’autorisation sont un peu plus compliquées, mais parfaitement réalisables avec les bonnes technologies. Dans la plupart des mises en œuvre, à moins que les charges de travail n’aient été identifiées par un ensemble d’attributs, comme une empreinte digitale ou une identité de charge de travail, elles ne sont pas considérées comme fiables et ne peuvent pas communiquer.

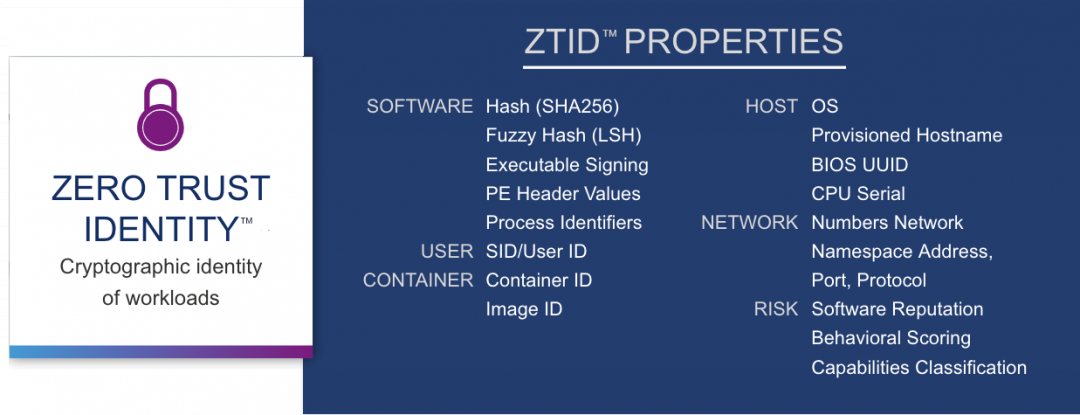

Zscaler Workload Segmentation, par exemple, calcule une identité cryptographique pour chaque charge de travail. Cette identité prend en compte des dizaines de variables, notamment les hachages, les identifiants de processus, les comportements, les variables d’ID de conteneur et d’hôte, la réputation, les noms d’hôte, etc. Cette identité est vérifiée chaque fois qu’une charge de travail tente de communiquer et est associée aux stratégies basées sur le principe du moindre privilège pour déterminer s’il convient ou non d’accorder l’accès.

Accès sur la base du moindre privilège pour les utilisateurs ET les applications

Avant le modèle Zero Trust, le modèle pour les utilisateurs, qu’ils soient sur le réseau local ou distant, supposait que l’utilisateur pouvait bénéficier d’une autorisation d’accès et que son identité n’était pas compromise. Fondamentalement, les utilisateurs pouvaient accéder à n’importe quelle ressource sur le réseau d’entreprise, ce qui permettait aux acteurs malveillants de se déplacer latéralement sur le réseau d’une entreprise.

Le modèle Zero Trust met fin à cette situation en appliquant les principes du moindre privilège, en accordant aux utilisateurs un accès non pas aux réseaux, mais uniquement aux applications et ressources spécifiques dont ils ont besoin dans le cadre de leur travail. Dans ce modèle, si l’identité d’un utilisateur est compromise ou si cet utilisateur se révélait malveillant, l’ampleur des dommages qu’il peut causer est limitée par un ensemble beaucoup plus restreint de ressources et d’applications auxquelles il est autorisé à accéder.

Comme en témoignent les innombrables attaques de ransomwares, de malwares et de logiciels légitimes compromis (comme ce fut le cas avec l’attaque SolarWinds), l’application de concepts de moindre privilège similaires aux charges de travail peut considérablement réduire le risque de violation et limiter le rayon d’action des logiciels compromis ou malveillants.

Appliquer le principe du moindre privilège aux charges de travail cloud signifie qu’au lieu de créer des réseaux plats, qui autorisent un accès trop permissif dans vos environnements cloud, vos politiques doivent uniquement autoriser l’accès aux utilisateurs et aux applications nécessaires au bon fonctionnement de la charge de travail.

Zero Trust pour les charges de travail du cloud

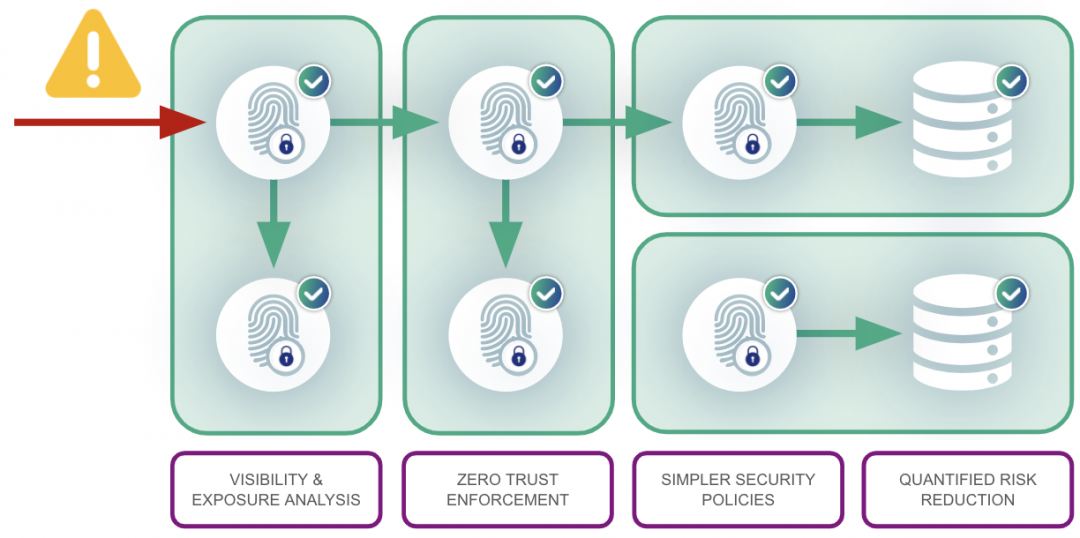

Une fois ces deux étapes exécutées, seules les charges de travail connues et vérifiées peuvent communiquer sur le réseau. Désormais, ces charges de travail n’ont accès qu’aux utilisateurs, applications et ressources nécessaires à leur bon fonctionnement.

Le résultat ? Une réduction drastique des risques et l’élimination de la surface d’attaque. Les malwares ne pourront pas s’authentifier et seront entièrement tenus à l’écart du réseau. Et si un acteur malveillant venait à compromettre une charge de travail, la capacité du hacker à se déplacer latéralement à travers le réseau sera considérablement réduite.