/ ¿Qué son los ataques de pretexto?

¿Qué son los ataques de pretexto?

Los ataques de pretexto son una forma de ataque de ingeniería social en el que un estafador crea un escenario plausible para incitar a las víctimas a divulgar información confidencial, realizar pagos fraudulentos, otorgar acceso a una cuenta, etc. Estrechamente relacionadas con varios tipos de phishing, las estafas de pretexto se caracterizan por situaciones detalladas y a menudo implican la suplantación de identidad mientras los estafadores trabajan para generar y manipular la confianza de las víctimas.

¿Cómo funcionan los ataques de pretexto?

Los pretextos son una técnica que se utiliza en muchos tipos diferentes de ciberataques. Como cualquier otro tipo de ingeniería social, el objetivo del perpetrador es convencer a su víctima de que le dé algo (generalmente información, acceso o dinero) con falsos pretextos. Lo hacen creando una historia creíble, que a menudo incluye personajes y detalles específicos como información privada, que juega con las emociones, el sentido de confianza o incluso los miedos de la víctima.

Tomemos como ejemplo la clásica estafa del “Príncipe nigeriano”. Un simple pretexto según los estándares actuales, depende de la promesa de dar un poco ahora para obtener un gran retorno en el futuro, ya sea que el pretexto sea una cuenta bancaria bloqueada, una empresa financiera o cualquier otra explicación. Que un príncipe envíe correos electrónicos a extraños pidiendo ayuda puede parecer demasiado descabellado para ser efectivo, pero en 2019, la empresa de seguridad electrónica ADT estimó que los esquemas del Príncipe nigeriano todavía seguían produciendo 700 000 dólares estadounidenses cada año.

Los casos de pretexto sofisticados a menudo utilizan pretextos más íntimos para ser más convincentes, y algunos implican sitios web falsos, negocios inventados, números de cuenta y credenciales filtrados, nombres de los compañeros de trabajo de las víctimas y otros de ese tipo.

Dado que los ataques de pretexto tienen que ver fundamentalmente con la narración de historias, pueden adoptar muchas formas y no siempre depende del correo electrónico, Internet o el malware. Por ejemplo, con la tecnología deepfake impulsada por IA, los autores de amenazas pueden manipular patrones de voz, expresiones faciales y gestos para producir simulaciones altamente realistas que son difíciles de distinguir del audio y vídeo auténticos, y que pueden ser herramientas poderosas en ataques de phishing.

¿Cuáles son algunas técnicas de ataque con pretextos?

Los pretextos maliciosos se basan en las mismas técnicas de ingeniería social utilizadas por los estafadores a lo largo de la historia para manipular a las víctimas, incluido el engaño, la validación, la adulación y la intimidación. Los atacantes podrían reforzar sus pretextos mediante:

- Juego de roles y suplantación de identidad: los atacantes pueden interpretar un personaje como un cliente, proveedor de servicios, colega o figura de autoridad para que la víctima se sienta inclinada a cooperar. Esto podría incluir la explotación de vulnerabilidades en los procesos de autenticación o la explotación de relaciones de confianza.

- Investigación y reconocimiento: a menudo, utilizando recursos abiertos y disponibles públicamente, los atacantes pueden recopilar información sobre el trabajo y las responsabilidades, compañeros de trabajo, detalles personales y más de un objetivo.

- Desarrollo de relaciones: como en cualquier estafa clásica, los atacantes pueden utilizar técnicas de manipulación para establecer credibilidad y confianza con un objetivo, posiblemente a través de llamadas telefónicas, redes sociales o incluso conversaciones cara a cara.

- Explotar las emociones: nada crea urgencia como la incertidumbre, la duda y el miedo. Los atacantes pueden inventar emergencias, oportunidades únicas y más para engañar a los objetivos y obligarlos a tomar medidas apresuradas y eludir las medidas de seguridad.

- Aprovechamiento de la IA generativa: la técnica más reciente en esta antigua caja de herramientas. La IA puede ayudar a los atacantes a crear rápidamente pretextos con un lenguaje y detalles sorprendentemente humanos, incluso en idiomas en los que tal vez no dominen.

Finalmente, uno de los factores más importantes que favorecen a los ciberdelincuentes no es una técnica en absoluto, sino más bien una vulnerabilidad en la psicología humana: para muchas personas, es más fácil decir "sí" que decir "no". En pocas palabras, queremos llevarnos bien, por lo que a menudo aceptamos o accedemos a las solicitudes, incluso cuando hacerlo va en contra de nuestros mejores intereses.

Los atacantes lo saben y saben que muchas personas permitirán que un poco de confianza les sirva de mucho. Junte esos dos y, a menudo, todo lo que necesitan hacer para obtener un número de tarjeta de crédito es solicitarlo.

Según la FTC, los consumidores estadounidenses informaron de una pérdida de 8800 millones de dólares estadounidenses por fraude en 2022, incluidos 1200 millones en estafas telefónicas y en redes sociales.

¿Cómo utilizan los ciberdelincuentes los ataques de pretexto?

Los escenarios de pretexto son fundamentales para el éxito de muchos tipos diferentes de ciberataques, como por ejemplo:

- Phishing generalizado: los pretextos simples son parte de la mayoría de los ataques de phishing de “red amplia” , que pueden ser tan básicos como un correo electrónico pidiéndole que “revise amablemente la factura adjunta” u otras variaciones ilimitadas. Estas tácticas suelen servir como puntos de entrada a ataques más sofisticados comoel ransomware.

- Spear phishing: los atacantes que buscan información muy confidencial o valiosa pueden crear historias minuciosamente detalladas para hacer que las víctimas potenciales crean que son legítimas y dignas de confianza.

- Vishing: con solo una llamada y un pretexto convincente (que a menudo incluye la suplantación de números de teléfono), los atacantes pueden robar información financiera, números de seguridad social y otra información confidencial. Hoy en día, las herramientas de deepfake impulsadas por IA permiten a los atacantes imitar casi cualquier voz y decir lo que quieran.

- Robo y espionaje: los imitadores hábiles que se hacen pasar por empleados o contratistas pueden engañar a los empleados reales y "seguirlos" a áreas privadas/seguras, donde pueden tener acceso a equipos valiosos o información privilegiada.

Ejemplos de ataques de pretexto de la vida real

Los ataques de pretexto desempeñan un papel en innumerables delitos cibernéticos y estafas financieras y, debido a que explota la confianza humana y puede adoptar casi cualquier forma, sigue siendo una de las tácticas de ingeniería social más generalizadas y efectivas. He aquí algunos ejemplos:

El troyano “AIDS” (1989)

Considerado el abuelo de los ataques de ransomware, los asistentes a una conferencia internacional sobre el SIDA recibieron disquetes cargados con un virus troyano con el pretexto de “Información sobre el SIDA”. El troyano ocultaría todos los directorios de un sistema infectado, cifraría todos los archivos del disco duro infectado y exigiría el pago de un rescate de 189 dólares (curiosamente, por correo) a una dirección en Panamá.

Fraude a Quanta Computer (2013-2015)

En lo que puede ser el ataque de pretexto más costoso jamás realizado, los atacantes se hicieron pasar por representantes de Quanta Computer, un fabricante con sede en Taiwán que trabaja con Facebook y Google. Utilizando facturas falsificadas enviadas desde cuentas de correo electrónico falsas, documentos falsos, etc., los atacantes defraudaron a estos gigantes tecnológicos en más de 100 millones de dólares estadounidenses en total.

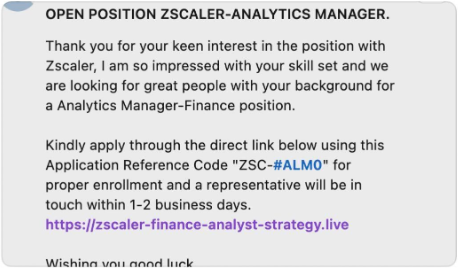

Phishing y extorsión para solicitantes de empleo (2023)

Cuando los despidos afectan al sector tecnológico, los estafadores oportunistas atacan a los solicitantes de empleo. Haciéndose pasar por personal de contratación en sitios como LinkedIn, los estafadores copiaron ofertas de trabajo reales y crearon portales profesionales falsos para convencer a las víctimas de que completaran documentación de empleo falsa, cargaran documentos personales, etc. Puede leer un análisis completo de estos ataques en el blog de Zscaler.

Suplantación fraudulenta de director financiero (2024)

Utilizando clips de vídeo y audio disponibles públicamente, los atacantes generaron facsímiles realistas de varios altos directivos, incluido un director financiero, y los utilizaron para dirigir una videoconferencia fraudulenta. Finalmente, el falso directivo convenció a un empleado para que transfiriera algunos 200 millones de dólares de Hong Kong a los atacantes.Lea más en el blog de Zscaler.

¿Cómo proteger su organización de ataques de pretexto?

Los servicios de correo electrónico modernos bloquean automáticamente muchos correos electrónicos de phishing, pero los atacantes siempre están ideando nuevas formas inteligentes de evadirlos. Es posible que un usuario fuera de su red no pueda moverse libremente a través de ella, pero un usuario interno, al que se le otorga confianza implícita en la red, puede ser engañado haciéndole creer que está haciendo lo correcto mientras juega directamente en manos de un atacante.

Entonces, ¿qué puede hacer para mantener seguros a sus usuarios y sus datos confidenciales ?

- Asegúrese de que sus usuarios conozcan las señales de un ataque. Muchas filtraciones de datos todavía se deben a errores humanos. Piense en la capacitación en concientización sobre seguridad como una forma de reparar las vulnerabilidades humanas. Los empleados, especialmente aquellos con privilegios elevados, deben saber cuándo ser escépticos (cómo identificar intentos de phishing, reconocer la ingeniería social) y comprender la importancia de una gestión sólida de contraseñas y MFA.

- Esté dispuesto a rechazar solicitudes inusuales o sospechosas. Decir "no" es más difícil que decir "sí", y los estafadores son expertos en hacer que usted baje la guardia. Un principio central del enfoque de zero trust a la seguridad, “nunca confiar, siempre verificar”, se aplica tanto a estas interacciones humanas como a los protocolos de autenticación y a los permisos de acceso. Aliente a los usuarios a verificar las solicitudes a través de medios/canales independientes o consultando al personal de seguridad y TI.

- Evite ataques exitosos con la tecnología adecuada. Evite ataques exitosos con la tecnología adecuada. Si un pirata informático logra engañar a sus usuarios (y es más seguro asumir que eventualmente lo hará), necesitará medidas de seguridad para neutralizar sus ataques aplicando un control de acceso hermético basado en roles, evitando que las amenazas se muevan lateralmente a través de su red y detener la pérdida de datos.

Cómo puede ayudarle Zscaler

Los ataques con pretexto son difíciles de superar porque dependen de la explotación de la naturaleza humana, no sólo de la tecnología, para tener éxito. Para detectar infracciones activas y minimizar el daño de un ataque exitoso, debe implementar controles efectivos contra el tráfico malicioso, la filtración de datos y más como parte de una estrategia completa de zero trust.

Construida sobre unaarquitectura integral de zero trust, la plataforma Zscaler Zero Trust Exchange™ se basa en la premisa de que ningún usuario, carga de trabajo o dispositivo es inherentemente confiable. Verifica la identidad, determina el destino, evalúa el riesgo a través de la IA y aplica políticas antes de establecer una conexión segura entre un usuario, carga de trabajo o dispositivo y una aplicación (a través de cualquier red, desde cualquier lugar) para lograr de manera eficaz:

- Prevenir ataques: funciones como inspección completa de TLS/SSL, aislamiento del navegador, detección de phishing y C2 basada en IA y control de acceso basado en políticas evitan el acceso desde sitios web maliciosos.

- Evite el movimiento lateral: una vez en su sistema, el malware puede propagarse y causar aún más daño. La plataforma Zscaler conecta a los usuarios directamente con las aplicaciones, no con su red, lo que evita la posible propagación de malware.

- Detener las amenazas internas: una arquitectura de proxy nativa de la nube detiene los intentos de explotación de aplicaciones privadas y detecta incluso las técnicas de ataque más sofisticadas con una inspección completa en línea.

- Detener los ataques basados en identidad: detecte y bloquee el robo de credenciales, la elusión de la autenticación multifactor y la escalada de privilegios, etc., con la detección y respuesta a amenazas de identidad de Zscaler ITDR™.

- Detener la pérdida de datos: nuestra plataforma identifica y protege automáticamente los datos confidenciales en movimiento y en reposo para evitar que los atacantes activos ejecuten un robo de datos con éxito.

Los pretextos son falsos, pero el riesgo que suponen es real. Proteja su organización de ataques de pretextos y evite infracciones con una plataforma de seguridad integral nativa de la nube.

Recursos sugeridos

Preguntas frecuentes

Preguntas frecuentes

Los ataques de pretexto pueden convertir a los propios usuarios de una empresa en un arma contra ella, engañándolos para que divulguen información confidencial o comprometiendo de otro modo la seguridad, con consecuencias potenciales que incluyen pérdidas financieras, daños a la reputación, sanciones regulatorias, interrupción del negocio y acciones legales. Para evitar que estos ataques tengan éxito, es fundamental concienciar a los empleados sobre la seguridad, implementar una seguridad sólida y reevaluar continuamente la exposición al riesgo de la empresa.

El phishing es un tipo de ataque cibernético, que suele realizarse a través de correo electrónico, sitios web maliciosos, mensajes de texto o llamadas telefónicas, diseñado para engañar a los usuarios para que divulguen información confidencial, paguen por servicios fraudulentos y más. Los ataques de pretexto son una técnica utilizada en intentos de phishing (y otros tipos de ataques) para ayudar a un atacante a crear una historia convincente que engañe a sus víctimas.

Protegerse contra los ataques de pretexto requiere un enfoque multifacético, que incluye capacitación de los empleados en concientización sobre ciberseguridad en torno a tácticas de ingeniería social, protocolos de gestión de datos claramente definidos, controles estrictos de acceso y autenticación, y más. La defensa más correcta es un enfoque integral de confianza cero, que imponga el acceso basado en el contexto con una inspección completa de los datos en tránsito y en reposo.

El uso de pretextos es un método común utilizado en el robo de identidad, donde los atacantes manipulan a las víctimas para que revelen información personal bajo falsas promesas. Así es como funciona:

- Crear un escenario falso: Los atacantes crean un pretexto creíble, como hacerse pasar por un representante bancario, un funcionario gubernamental o un técnico de soporte informático, para generar credibilidad.

- Recopilar información personal: Utilizando ingeniería social, solicitan detalles confidenciales como números de seguro social, contraseñas, números de cuenta o información de tarjetas de crédito.

- Explotar la confianza: Los escenarios a menudo implican urgencia ("Su cuenta ha sido bloqueada") o autoridad ("Les llama el IRS") para presionar a las víctimas.

- Hacerse pasar por la víctima: Con la información recopilada, los atacantes pueden hacerse pasar por la víctima para abrir cuentas de crédito, realizar compras en línea o acceder a cuentas en línea sensibles.

- Buscar datos de alto valor: El uso de pretextos también puede utilizarse para obtener registros médicos, registros de empleo u otra información que pueda monetizarse o usarse para cometer más fraudes.

Reconocer los intentos de pretexto es esencial para protegerse de ser víctima de ataques de ingeniería social. A continuación se indican algunas señales clave a las que debemos prestar atención:

- Contacto inesperado

- Urgencia o Presión

- Solicitudes de información confidencial

- Demasiado bueno para ser verdad

- Respuestas vagas o evasivas

- Canales de comunicación inusuales

- Suplantación de autoridad