/ ¿Qué es el spear phishing?

¿Qué es el spear phishing?

¿Cómo funcionan los ataques de spear phishing?

Un intento de phishing comienza con un correo electrónico, un mensaje en las redes sociales, un mensaje de texto u otra comunicación que parece provenir de una fuente confiable. Los ciberdelincuentes usan la información que conocen sobre su objetivo para hacer que el mensaje parezca auténtico y luego le piden al destinatario que realice alguna acción, como abrir un archivo adjunto o seguir un enlace malicioso de apariencia benigna.

Un correo electrónico de phishing puede copiar elementos visuales del banco del objetivo y pedirle que verifique una transacción o compruebe una notificación importante. En el correo se introduce un enlace que lleva al objetivo a un sitio web falso que parece ser el sitio real del banco, donde un mensaje solicita credenciales para iniciar sesión en una cuenta de banco, confirmar un número de tarjeta de crédito o algo similar.

Algunos actores de amenazas se hacen pasar por alguien que su objetivo conoce, como un amigo, un familiar o un colega. Un correo electrónico de un "amigo" puede pedirle al destinatario que abra un enlace en el que hay algo divertido o descargue un archivo útil. Debido a que el objetivo cree que conoce al remitente, baja la guardia y es menos probable que vea señales de advertencia o sospeche una estafa.

Los avances en la IA generativa han hecho que crear phishing sofisticado sea más fácil que nunca.

Con solo unos minutos de muestras, los generadores de voz deepfake pueden imitar de manera realista a una persona para usar su voz en llamadas telefónicas de phishing.

Zscaler ThreatLabz creó esta básica página de inicio de sesión falsa de Microsoft con sólo tres indicaciones.

Tipos de spear phishing

Existe una gran cantidad de diferentes técnicas y tipos de estafas de phishing. Veamos algunas técnicas que se ven con frecuencia en las campañas de spear phishing:

- Phishing angler: los piratas informáticos se hacen pasar por representantes de la empresa para abordar quejas, ofrecer ofertas, etc. a través de las redes sociales (por ejemplo, Twitter o LinkedIn) o mensajes de texto (smishing). Si un representante de una empresa se comunica con usted en una de estas plataformas, intente confirmar su identidad antes de interactuar.

- Compromiso del correo electrónico empresarial (BEC): los atacantes obtienen acceso a una cuenta de correo electrónico empresarial o crean una cuenta similar y se hacen pasar por su propietario para enviar mensajes de phishing a los colegas o socios del propietario. Estos ataques suelen ir acompañados de fraudes electrónicos.

- Ataques de tipo whaling: los actores de amenazas fijan como objetivo a los miembros de una organización que probablemente tengan acceso privilegiado (generalmente ejecutivos de alto nivel o equivalentes). Estos tipos de ataques suelen ser los más sofisticados y mejor planificados, lo que los hace aún más peligrosos.

- Fraude del director general: estrechamente relacionado con el whaling, los atacantes utilizan esta forma de ataque BEC para hacerse pasar por el director general de una organización o equivalente, creando una sensación de urgencia en los mensajes de estafa a los empleados.

- Phishing de clonación: los phishers envían correos electrónicos maliciosos que parecen provenir de remitentes en los que la víctima confía, como instituciones financieras o servicios comerciales. Este tipo de ataque suele ser un indicador de que los phishers tienen cierto grado de acceso a la cuenta de correo electrónico de la víctima.

Para conocer otras técnicas comunes de phishing, puede leer nuestro artículo complementario, ¿Qué es el phishing?

¿Cuáles son los objetivos del spear phishing?

Individuos

Los ataques de phishing pueden atacar a cualquier persona. Los phishers pueden usar los datos personales de alguien, especialmente información confidencial, para hacer que su ataque sea más convincente. Las personas con puestos importantes en sus organizaciones generalmente corren un mayor riesgo, ya que a menudo son responsables de datos más confidenciales.

Finanzas y seguros

El sector financiero y de seguros experimentó tanto el mayor número de intentos de phishing como el aumento más significativo de los ataques, con un aumento del 393 % en comparación con el año anterior. Este sector es un objetivo atractivo para los autores de amenazas que buscan el robo de identidad o el fraude financiero.

Empresas

Infiltrarse en el sistema de una empresa puede dar a los ciberdelincuentes acceso a grandes cantidades de información confidencial, y las infracciones de datos, especialmente en los sectores financiero y tecnológico, pueden costar a las empresas millones en gastos de recuperación, multas y pérdida de confianza del cliente. El paso a la nube y al trabajo remoto han hecho que las empresas sean aún más vulnerables, ya que los entornos de TI distribuidos introducen muchos más posibles vectores de ataque.

(Fuente: Informe de phishing de 2023 de ThreatLabz)

Cómo defenderse de un ataque de spear phishing

Se puede prevenir eficazmente el spear phishing tomando las precauciones adecuadas. En términos de lo que eso significa a nivel organizacional, hay muchas cosas que tener en cuenta.

Siga las mejores prácticas de prevención de spear phishing

Reduzca su riesgo general con soluciones de seguridad clave:

- Seguridad del correo electrónico: proteja el vector de phishing más común con un servicio basado en la nube que inspecciona los correos electrónicos antes de que lleguen a su perímetro, con protección en tiempo real contra archivos adjuntos y enlaces maliciosos, así como contra la suplantación de nombres de dominio.

- Informes: permita a los usuarios informar de intentos de phishing, idealmente con un botón integrado en su cliente de correo electrónico. Implemente un manual para investigar y responder a incidentes de phishing.

- Autenticación multifactor (MFA): refuerce la seguridad con autenticación adicional. Aplicaciones como Okta Verify o Google Authenticator mejoran la defensa contra las tácticas MiTM que pueden interceptar mensajes SMS.

- Inspección de tráfico cifrado: más del 95 % de los ataques utilizan canales cifrados. Inspeccione todo el tráfico, cifrado o no, para evitar que los atacantes comprometan sus sistemas.

- Software antivirus: los puntos finales deben protegerse con un antivirus actualizado periódicamente para identificar archivos maliciosos conocidos y evitar que se descarguen.

- Protección avanzada contra amenazas: detenga el malware desconocido con un sandbox en línea que pueda poner en cuarentena y analizar archivos sospechosos, y use aislamiento del navegador para protegerse del contenido web malicioso sin interrumpir a sus usuarios.

- Filtrado de URL: limite su riesgo de phishing con un filtrado de URL que utiliza políticas para administrar el acceso a las categorías de contenido web más peligrosas, como los dominios recién registrados.

- Revisiones periódicas: mantenga las aplicaciones, los sistemas operativos y las herramientas de seguridad actualizados con los parches más recientes para reducir las vulnerabilidades y garantizar que tiene las protecciones más recientes.

- Arquitectura de confianza cero: aplique la segmentación granular, el acceso con privilegios mínimos y la supervisión continua del tráfico para encontrar actores de amenazas que puedan haber comprometido su infraestructura.

- Fuentes de información sobre amenazas: obtenga un enriquecimiento automatizado del contexto (con las URL reportadas, indicadores de compromiso [IOC] extraídos, y tácticas, técnicas y procedimientos [TTP]) para acelerar la detección y remediación.

- Siga estrictos protocolos de seguridad. Exija contraseñas seguras, defina lo que los empleados pueden compartir en las redes sociales y asegúrese de que existan contramedidas efectivas. El software de seguridad moderno bloqueará muchos intentos de phishing antes de que lleguen a sus usuarios.

Aprenda a identificar un ataque de spear phishing

Como parte de la capacitación general de concientización sobre seguridad, todos los usuarios de su organización deben aprender a detectar señales de alerta del spear phishing, como:

- Detalles pasados por alto: los ciberdelincuentes pueden imitar direcciones URL, direcciones de correo electrónico, marcas de empresas, etc., pero los pequeños detalles los pueden delatar. Por ejemplo, un correo electrónico sospechoso puede parecer que procede de una organización confiable, pero proviene de una dirección de remitente desconocida, que no coincide o que tiene un formato incorrecto.

- Mala gramática y ortografía: la mayoría de las comunicaciones profesionales, especialmente los mensajes entre empresas y clientes, se revisan antes de enviarlas y la mayoría de los servicios de correo electrónico señalan automáticamente errores simples. Por lo tanto, si un mensaje contiene muchos de estos errores, es más probable que provenga de una fuente ilegítima.

- Lenguaje inusual: a veces, el lenguaje de un correo electrónico puede resultar sospechoso, incluso aunque no tenga errores. Puede parecer incoherente o extraño en cierto sentido. Si un mensaje parece ser de alguien que conoce, pero la forma de escribir no es la de esa persona, es posible que tenga buenas razones para sospechar de que sea phishing.

- Solicitudes inusuales: tenga cuidado con las solicitudes extrañas, especialmente las que no den muchas explicaciones. Por ejemplo, un correo electrónico falsificado de su banco podría pedirle que confirme su identidad haciéndose una transferencia a sí mismo. Si una solicitud parece sospechosa, plantéese si un remitente legítimo haría tal solicitud. Si cree que no, podría ser phishing.

- Remitentes imitados con frecuencia: los phishers siguen haciéndose pasar por marcas populares para engañar a los consumidores. La investigación de Zscaler ThreatLabz descubrió que Microsoft sigue siendo la marca más imitada, con un 43,1 % de los intentos de phishing dirigidos a ella. Las marcas OneDrive y SharePoint de Microsoft también se encuentran entre las cinco más atacadas, lo que indica una tendencia persistente de autores de amenazas que buscan credenciales de usuario de aplicaciones críticas de Microsoft.

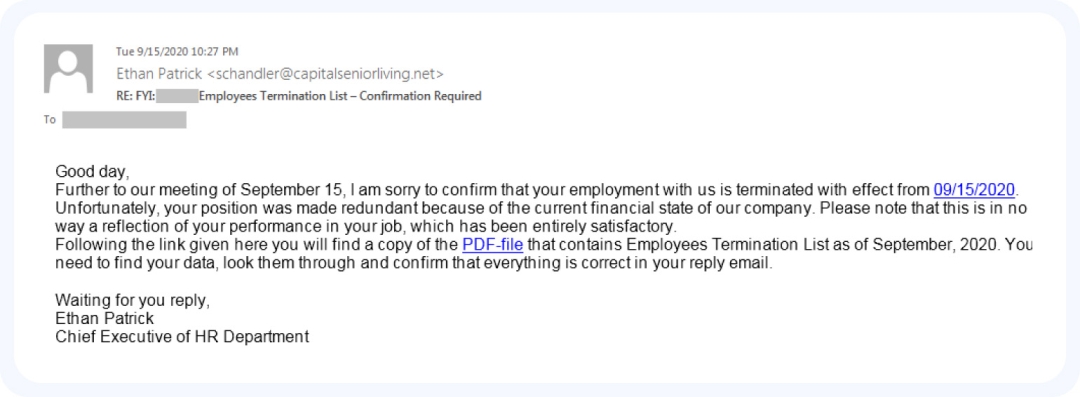

Un ejemplo de un correo electrónico de spear phishing. Preste atención a la redacción inusual y la presencia de detalles específicos.

¿Cómo aumentan las empresas su concienciación del phishing?

Vale la pena que todas las personas de su organización estén informadas de las amenazas y políticas de seguridad actuales. Cualquier forma de phishing se basa en ganarse la confianza de los usuarios. Basta con que una persona haga clic inocentemente en un enlace malicioso para que su entorno se vea comprometido.

Su programa de concientización sobre seguridad debe enseñar a las personas las amenazas cibernéticas a las que podrían enfrentarse en su cargo, cómo identificar correos electrónicos de phishing selectivo y otros ataques dirigidos, cómo y dónde informar de los intentos de phishing, etc.

Es posible que también deba contratar los servicios de especialistas en ciberseguridad. Las técnicas de ingeniería social siempre evolucionan a la vez que las tendencias y las nuevas tecnologías, y puede resultar abrumador mantenerse al día. Al trabajar con expertos que conocen ese mundo como la palma de su mano, tendrá toda la orientación y el apoyo que usted y su equipo necesitan.

¿Cómo puede ayudar Zscaler?

El compromiso del usuario es uno de los desafíos de seguridad más difíciles de superar porque se basa en explotar la naturaleza humana para tener éxito. Al explotar a las víctimas de forma tan cercana, el phishing selectivo puede ser aún más peligroso y conducir rápidamente a infracciones. Para minimizar el daño, debe implementar controles efectivos de prevención del phishing como parte de una estrategia de confianza cero más amplia.

La plataforma Zscaler Zero Trust Exchange™ , construida sobre una arquitectura holística de confianza cero para minimizar la superficie de ataque y evitar compromisos, ayuda a detener el phishing al:

- Prevenir ataques: funciones como la inspección completa de TLS/SSL, el aislamiento del navegador y el control de acceso basado en políticas evitan el acceso a sitios web maliciosos.

- Prevenir el movimiento lateral: una vez en su sistema, el malware puede propagarse y causar aún más daño. Con Zero Trust Exchange, los usuarios se conectan directamente a las aplicaciones, no a su red, por lo que el malware no puede propagarse desde ellas.

- Detener las amenazas internas: nuestra arquitectura de proxy en la nube detiene los intentos de explotación de aplicaciones privadas y detecta incluso las técnicas de ataque más sofisticadas con una inspección en línea completa.

- Detener la pérdida de datos: Zero Trust Exchange inspecciona los datos en movimiento y en reposo para evitar el posible robo de datos por parte de un atacante activo.