Adopte un enfoque diferente para CTEM

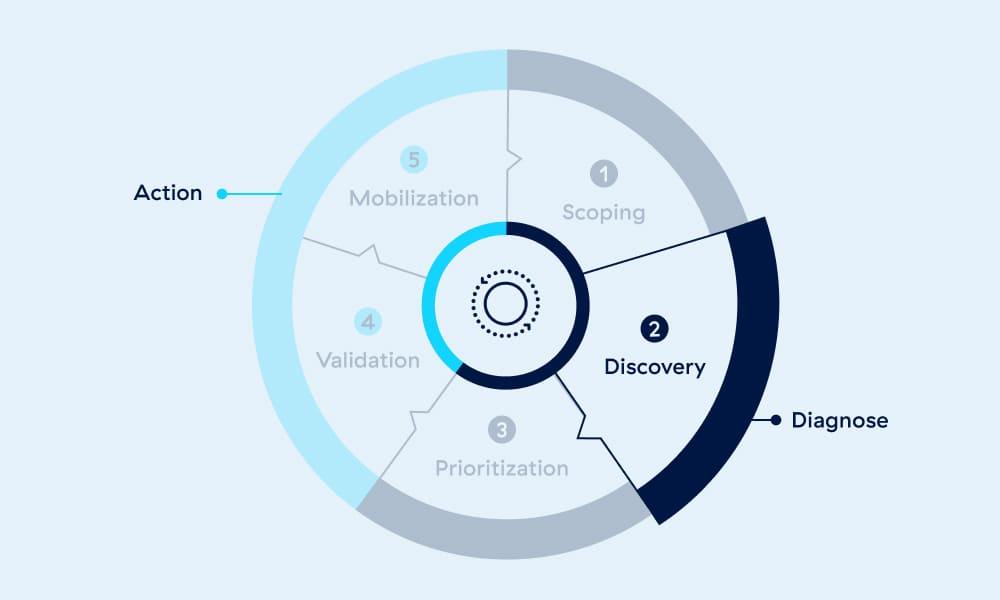

Cree un programa escalable de gestión continua de exposición a amenazas (CTEM) que realmente reduzca el riesgo. Una evaluación integral de su superficie de ataque le permite gestionar el riesgo en activos, datos, identidad, nube y SaaS.

El problema

En medio de amenazas cambiantes, los programas de VM tradicionales a menudo no logran abarcar la amplitud de las vulnerabilidades ni integrar controles de mitigación en el análisis de riesgos. Para abordar estas brechas, Gartner recomienda que las organizaciones adopten CTEM como proceso estructurado e iterativo para reducir las exposiciones y mejorar la postura de seguridad.

Descripción general de las soluciones

Impulsando el contexto para potenciar su programa CTEM

La gestión de la exposición es una de las piedras angulares de la seguridad proactiva: identificar y cerrar brechas antes de que se conviertan en vías de ataque. Las soluciones de gestión de exposición de Zscaler integran riesgo de activos, priorización de vulnerabilidades, seguridad de datos, postura de SaaS, riesgo de identidad, búsqueda de amenazas y cuantificación de riesgos para brindarle una visión clara de sus mayores brechas y las formas más eficientes de abordarlas.

Ventajas

Gestión continua e integral de la exposición a amenazas

Cree una vista única de la “verdad” de los activos

Asegúrese de tener un inventario de activos completo, preciso y rico en contexto para promover sus iniciativas CTEM.

Descubra todas sus exposiciones

Reúna exposiciones y hallazgos de herramientas de seguridad aisladas en una vista correlacionada y deduplicada.

Priorice sus mayores riesgos

Identifique sus mayores exposiciones con información contextual y personalizable sobre sus factores de riesgo y controles de mitigación.

Detalles de la solución

Dimensione correctamente el alcance de su programa CTEM sin limitaciones de datos

Aproveche cualquier punto de datos de cualquier sistema de origen para informar sobre el riesgo, garantizando que la información no limite el alcance de su CTEM. Además, evalúe rápidamente su postura de seguridad actual para identificar brechas e integrarlas en las iniciativas CTEM.

Capacidades clave

Extraiga datos de riesgo desde cualquier lugar para crear una vista unificada del riesgo en todo su entorno.

Confíe en una única fuente de datos contextualizados para impulsar sus proyectos de gestión de exposición más críticos.

Mantenga sin problemas su programa CTEM a medida que el alcance evoluciona, las herramientas cambian y surgen nuevos aprendizajes.

Descubra todos sus activos y sus exposiciones

Aproveche nuestra estructura de datos para seguridad a fin de integrar fuentes de numerosas herramientas de TI y seguridad aisladas. Armonice, deduplique, correlacione y enriquezca los datos a través de nuestra arquitectura única para crear una vista unificada del riesgo en todo su entorno.

Capacidades clave

Reúna toda la información de sus activos para crear un inventario integral y preciso.

Vea toda su superficie de ataque externa, incluidos los activos conocidos y desconocidos.

Reúna la información sobre todas sus brechas y exposiciones de diferentes herramientas aisladas en una vista consolidada.

Obtenga una vista inmediata de los ajustes a sus políticas de Zscaler que reducirían el riesgo.

Descubra, clasifique y proteja datos confidenciales en sus entornos de nube pública.

Cierre brechas y vacíos de configuración de la nube, así como posibles errores de acceso privilegiado.

Consiga la mayor reducción de riesgo potencial con el mínimo esfuerzo

Una visión completa de sus activos y exposiciones le ayuda a dar prioridad a las acciones más críticas para reducir el riesgo. Integramos su contexto de actividad empresarial y controles de mitigación para adaptar los resultados a su perfil de riesgo único. En lugar de unir manualmente datos de múltiples herramientas, obtendrá un plan de acción impactante y centrado, generado automáticamente.

Capacidades clave

Identifique qué brechas y vulnerabilidades de seguridad debe solucionar primero, en función de su entorno único.

Confíe en cálculos de riesgo prediseñados y ajuste el peso de cualquier factor de riesgo o control de mitigación según las necesidades de su empresa.

Asegúrese de que los controles de seguridad que ha implementado estén incluidos en su cálculo de riesgos.

Comprenda cómo los atacantes podrían explotar una vulnerabilidad expuesta

La validación ayuda a las partes interesadas en la seguridad y la gestión de riesgos a comprender mejor sus vulnerabilidades a través de métodos como la simulación de rutas de ataque y las pruebas de penetración. Zscaler Managed Threat Hunting proporciona acceso 24/7 a cazadores expertos que descubren anomalías, amenazas sofisticadas y señales de actividad maliciosa que las herramientas tradicionales podrían pasar por alto.

Capacidades clave

Cuente con un equipo de expertos cazadores de amenazas para descubrir señales de alerta temprana y prevenir infracciones.

Aproveche los resultados de las pruebas de penetración del equipo rojo como un factor de priorización de riesgos en su programa CTEM.

Corrija las brechas y mida el éxito de su programa CTEM

Aumente la participación y la aceptación de las partes interesadas comunicando y asignando prioridades de corrección de manera eficaz, automatizando flujos de trabajo personalizados, proporcionando informes detallados y midiendo el riesgo.

Capacidades clave

Utilice detalles precisos de activos y propiedad para asignar correcciones al equipo adecuado.

Aproveche las integraciones bidireccionales con los sistemas de tickets para garantizar que se completen y rastreen las correcciones oportunas.

Cree y distribuya fácilmente paneles e informes sobre el estado del programa, en función de los KPI, los SLA y otras métricas de su equipo.

Realice un seguimiento de los riesgos financieros y los cambios de cumplimiento como parte de los informes sobre sus iniciativas y éxitos de CTEM.

Casos de uso

Construya un programa CTEM efectivo sin límites

Reúna todos los datos de su entorno, independientemente de lo oscura o personalizada que sea la fuente, en una vista precisa, deduplicada, contextualizada y completa de sus activos y exposiciones.

Obtenga un inventario de activos completo, preciso y rico en contexto para identificar configuraciones incorrectas y controles faltantes, y utilice flujos de trabajo automatizados para cerrar brechas.

Logre un análisis de vulnerabilidad preciso y una priorización basada en riesgos con visibilidad y contexto integrales de los activos.

nuestra plataforma

Zscaler Zero Trust Exchange

Proteja la comunicación de usuarios, cargas de trabajo y dispositivos entre y

dentro de la sucursal, la nube y el centro de datos.

Zero Trust en todas partes

Detenga los ciberataques

- Vuélvete invisible para los atacantes

- Evitar verse comprometido

- Evitar el movimiento lateral

Datos protegidos

- Encuentre, clasifique y evalúe la postura de seguridad de los datos

- Evite la pérdida de datos en todos los canales

IA segura

- Asegurar el uso de la IA pública

- Proteja aplicaciones y modelos privados de IA

- Proteja las comunicaciones de agentes

Automatice operaciones

- Acelere las operaciones de seguridad

- Optimice las experiencias digitales

1. Gartner, Implementar un programa de gestión continua de exposición a amenazas (CTEM), Jeremy D'Hoinne, Pete Shoard, Mitchell Schneider, 11 de octubre de 2023.

GARTNER es una marca registrada y una marca de servicio de Gartner, Inc. y/o sus afiliados en los Estados Unidos y a nivel internacional, y se utiliza en este documento con permiso. Todos los derechos reservados.