Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Por qué gastar millones en cortafuegos y las VPN no detienen las infracciones

Desde hace décadas, las organizaciones han gastado enormes cantidades de dinero en la compra de dispositivos de seguridad. Han adquirido docenas y docenas de soluciones, han montado y apilado una cantidad infinita de hardware y han copado sus centros de datos.

En particular, las herramientas de referencia y los estándares de facto para la ciberseguridad en la historia reciente han sido el cortafuegos y la VPN (red privada virtual). Con el tiempo, estos dos elementos básicos de seguridad han ganado en sofisticación, capacidad y funcionalidad. También han evolucionado en términos de factor de forma, pasando de dispositivos de hardware locales a dispositivos virtuales que se pueden implementar en una nube.

Y, sin embargo, a pesar de todo el dinero invertido en cortafuegos y VPN, siguen produciéndose infracciones. Incluso las organizaciones más reguladas y más conscientes de la seguridad del mundo que tienen los cortafuegos en la nube más avanzados aún experimentan infracciones. Los titulares de las noticias cuentan continuamente las historias de las víctimas.

Entonces, ¿qué sucede? Si las organizaciones gastan millones en cortafuegos y VPN, ¿por qué siguen sufriendo ataques? Siga leyendo para descubrirlo.

Cortafuegos, VPN y riesgos arquitectónicos

Para decirlo sin rodeos, las organizaciones siguen sufriendo infracciones porque dependen de cortafuegos y VPN. Si estas dos herramientas están presentes, es un indicador claro de cuál es la metodología de seguridad subyacente de una organización. Esto se debe a que los cortafuegos y las VPN son partes centrales de lo que se conoce como arquitectura basada en perímetro o centrada en la red.

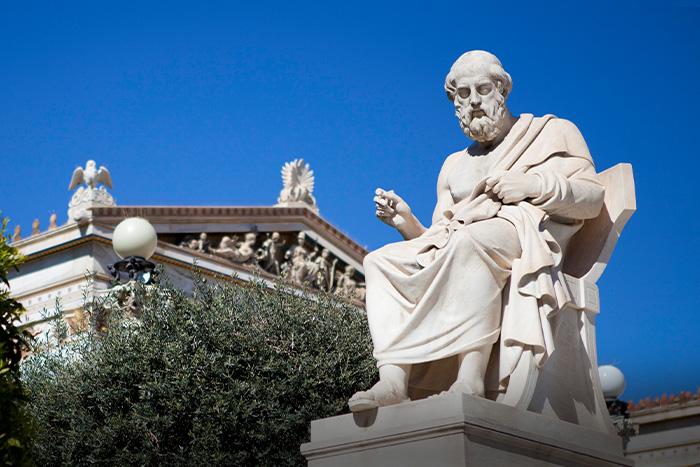

Figura 1: Arquitectura basada en cortafuegos y VPN

Con este tipo de arquitectura todo gira en torno a la red. Esto se debe a que los usuarios, los dispositivos, las cargas de trabajo y otras entidades pueden acceder a las aplicaciones y recursos que necesitan a través del acceso a la red. Como resultado, la red se extiende continuamente a un número creciente de entidades y ubicaciones para garantizar que puedan acceder a la red y, en última instancia, a los recursos de la red. Teniendo en cuenta los usuarios remotos, las aplicaciones en la nube, etc. de hoy en día, esta situación se vuelve muy compleja muy rápidamente.

En vista de lo anterior, cuando se trata de reducir el riesgo cibernético, las organizaciones se centran en el mantra: "Mantenga los elementos negativos en el exterior, y los positivos en el interior". En otras palabras, construir un perímetro seguro alrededor de la red (de ahí la nomenclatura “arquitectura basada en perímetro” y “seguridad de castillo y foso”). Como resultado, los esfuerzos contra las ciberamenazas y la protección de datos equivalen inevitablemente a defender la red, lo cual es una tarea ardua ya que esta se expande continuamente para satisfacer las necesidades del trabajo remoto, las aplicaciones en la nube, etc.

A pesar de que la arquitectura basada en cortafuegos y VPN se considera la opción predeterminada para la seguridad, el enfoque tiene importantes debilidades que aumentan el riesgo de sufrir incidentes de ciberseguridad:

- Amplía la superficie de ataque a través de una extensión infinita de la red y las direcciones IP públicas de cortafuegos y VPN, los cuales proporcionan objetivos de ataque para los ciberdelincuentes.

- Permite que se vea comprometido debido a desafíos de escalabilidad de dispositivos virtuales y hardware que dificultan la inspección del tráfico cifrado y la detención de las amenazas en este.

- Permite el movimiento lateral de amenazas al conectar usuarios, dispositivos y cargas de trabajo a la red en su conjunto, permitiéndoles acceder a sus diversos recursos conectados.

- No logra detener la pérdida de datos en el tráfico cifrado (debido a los desafíos de escalabilidad antes mencionados), ni tampoco otras rutas modernas de filtración de datos, como las aplicaciones SaaS.

Además de lo anterior, la cadencia regular de vulnerabilidades de cortafuegos y VPN que exponen a las organizaciones a un grado de riesgo aún mayor pone de manifiesto la necesidad de retirar estos dispositivos, ya sean de hardware o virtuales. Por ejemplo, considere los CVE de un proveedor en diciembre de 2023, los CVE de otro proveedor en abril de 2024 o el otro CVE de alto perfil que también salió a la luz en abril de 2024.

Costes, costes y más costes

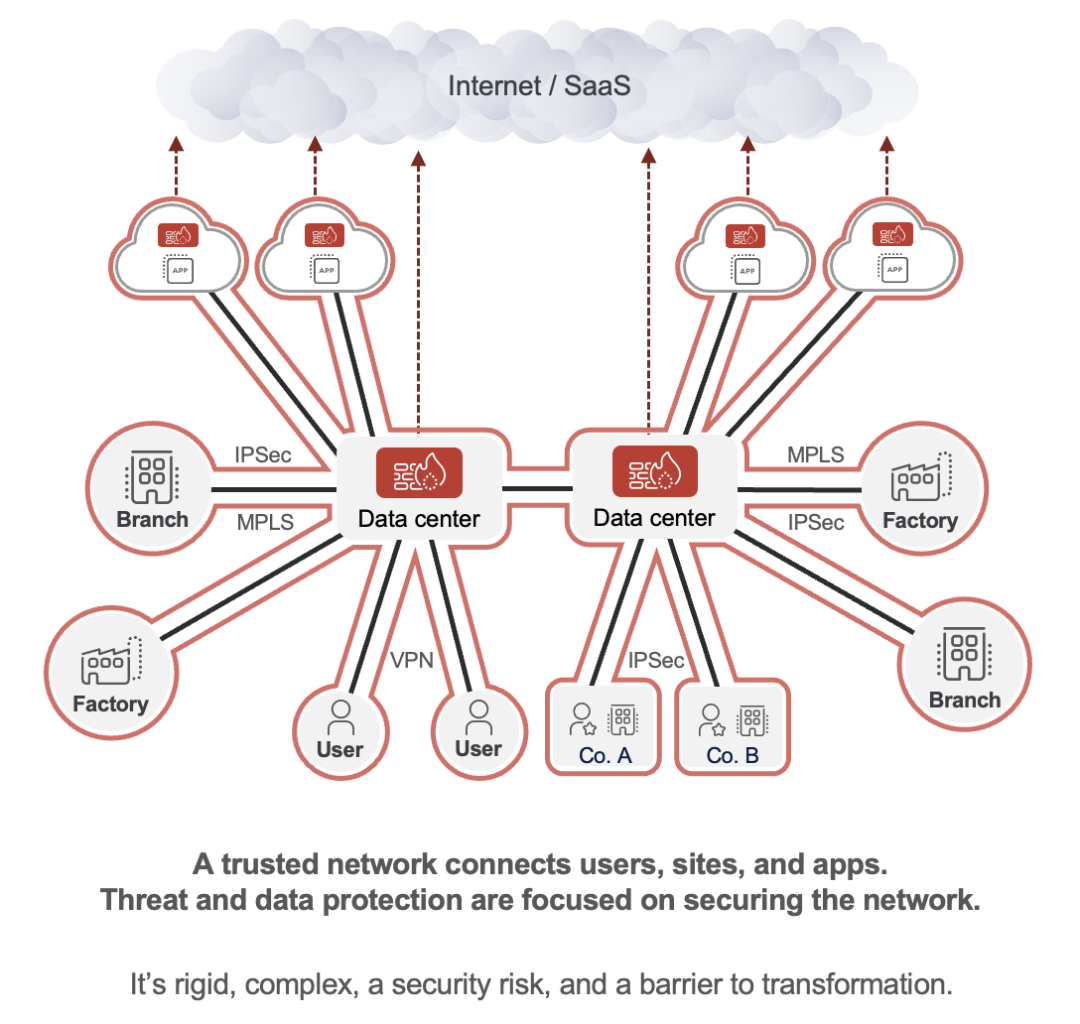

Lamentablemente, los costes de los cortafuegos y las VPN no se limitan a sus precios, lo que hace que la relación coste-valor sea aún más desalentadora para estas herramientas que facilitan las infracciones. Más allá de los costes iniciales de tecnología o infraestructura, hay otras cinco formas en las que desperdician recursos:

- Aumentan la complejidad y, como resultado, disminuyen la eficiencia operativa y aumentan los gastos generales de gestión.

- Complican la integración de TI durante fusiones y adquisiciones, lo que provoca un aumento del ámbito de acción necesario, un retraso en la obtención de rendimientos positivos y mayores sobrecostes.

- No logran prevenir las filtraciones de datos, lo que genera costes asociados a la corrección, las sanciones, los daños a la marca y la pérdida de clientes.

- Ralentizan la experiencia del usuario final mediante el retorno y la latencia, lo que obstaculiza la productividad de los trabajadores.

- Consumen enormes cantidades de electricidad, lo que genera facturas de energía muy altas y aumenta la huella de carbono de las organizaciones.

Para conocer detenidamente cada uno de estos costes, puede hacer clic en los enlaces anteriores o descargar nuestro documento técnico completo.

Figura 2: Las seis formas clave en las que los cortafuegos y las VPN aumentan los costes

La panacea a estos problemas

Para resumir este blog hasta ahora: las organizaciones se enfrentan a costes significativos debido a cortafuegos, VPN y arquitecturas basadas en perímetros que no pueden protegerlas adecuadamente contra las ciberamenazas y la pérdida de datos. Estos son problemas que no pueden resolverse siguiendo en el estado actual. En cambio, las organizaciones deben pensar de manera diferente, retirar los cortafuegos y las VPN, y adoptar una arquitectura fundamentalmente diferente que pueda reducir sistemáticamente el riesgo. En otras palabras, las organizaciones deben implementar la confianza cero.

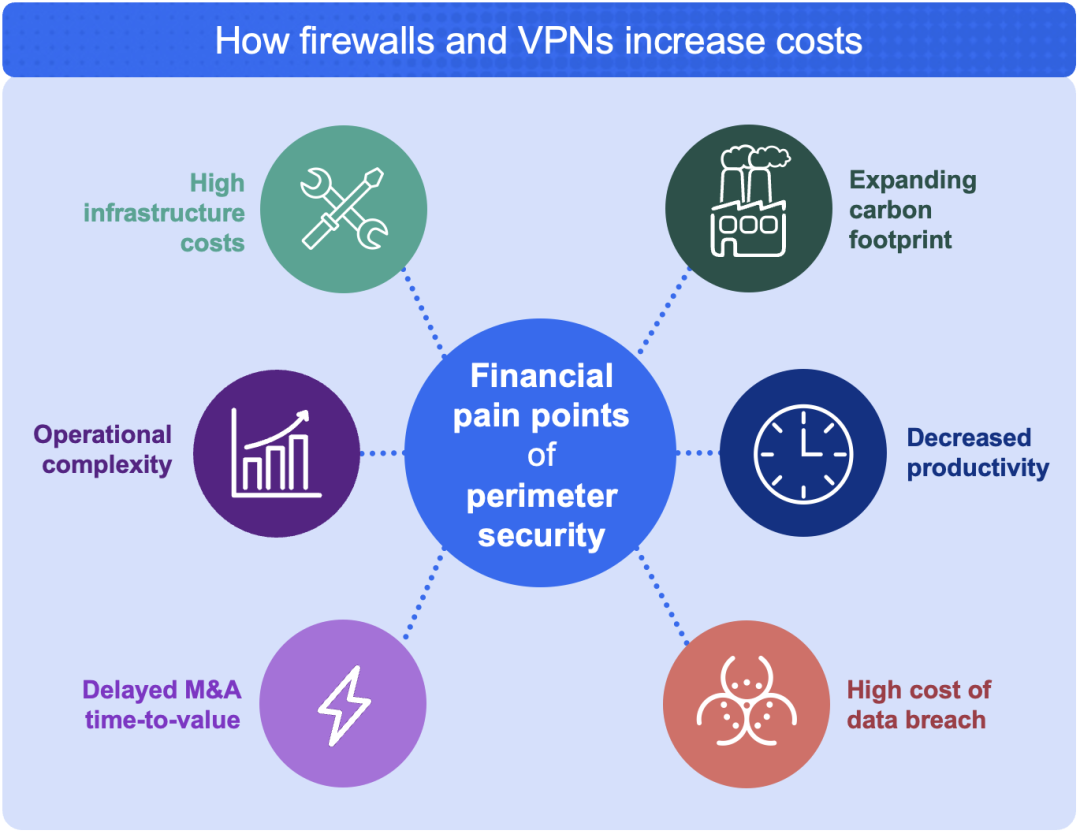

Figura 3: Arquitectura de confianza cero

La arquitectura de confianza cero es intrínsecamente distinta de las arquitecturas centradas en la red del pasado. Con confianza cero, la seguridad y la conectividad son independientes de la red. En lugar de exigir una ampliación continua de la red, una nube de confianza cero ofrece conectividad segura como servicio en el perímetro (lo más cerca posible del usuario final). Los usuarios tienen acceso directo a las aplicaciones y no a la red en su conjunto.

Esto está en consonancia con el principio de confianza cero del acceso con privilegios mínimos, según el cual a los usuarios se les concede acceso sólo a los recursos que necesitan, en el momento en que los necesitan. Se utilizan innumerables factores contextuales, como la ubicación y el comportamiento del usuario, la postura de seguridad del dispositivo y la aplicación solicitada, para determinar si se debe proporcionar acceso. En general, esta arquitectura supera las debilidades de seguridad de los cortafuegos y VPN:

- Minimiza la superficie de ataque al eliminar la extensión de la red, así como los cortafuegos, las VPN y sus direcciones IP públicas. La superficie de ataque está oculta detrás de una nube de confianza cero.

- Detiene el compromiso inicial a través de una plataforma en la nube de alto rendimiento que puede inspeccionar el tráfico cifrado a escala, identificar las ciberamenazas que contiene y aplicar políticas que las detengan.

- Previene el movimiento lateral de amenazas a través de recursos conectados en la red al conectar a los usuarios directamente a las aplicaciones en lugar de conectarlos a la red en su conjunto.

- Bloquea la pérdida de datos accidental y maliciosa en el tráfico web cifrado, así como todas las demás rutas de filtración de datos, incluidas aplicaciones SaaS, plataformas en la nube, terminales y correo electrónico.

Pero la confianza cero hace más que solo reducir el riesgo: también ayuda a las organizaciones a ahorrar en los diversos costes de cortafuegos y VPN. Para ver cómo, eche un vistazo a la Figura 4 a continuación o, una vez más, puede descargar nuestro informe técnico.

Figura 4: Las ventajas económicas de Zscaler

Ya sea reduciendo el riesgo cibernético y deteniendo las filtraciones de datos o minimizando los costes asociados con los cortafuegos y las VPN, la arquitectura de confianza cero brinda a las organizaciones todo lo que necesitan para tener éxito.

Para leer una explicación más detallada de las debilidades de seguridad inherentes a los cortafuegos y las VPN, descargue nuestro libro electrónico, "4 razones por las que los cortafuegos y las VPN exponen a las organizaciones a infracciones".

Para obtener más información sobre la confianza cero, regístrese en una de las versiones mensuales de nuestro seminario web, "Empiece aquí: Introducción a la confianza cero".

¿Este post ha sido útil?

Exención de responsabilidad: Este blog post ha sido creado por Zscaler con fines informativos exclusivamente y se ofrece "como es" sin ninguna garantía de precisión, integridad o fiabilidad. Zscaler no asume responsabilidad alguna por cualesquiera errores u omisiones ni por ninguna acción emprendida en base a la información suministrada. Cualesquiera sitios web de terceros o recursos vinculados a este blog se suministran exclusivamente por conveniencia y Zscaler no se hace responsable de su contenido o sus prácticas. Todo el contenido es susceptible a cambio sin previo aviso. Al acceder a este blog, usted acepta estas condiciones y reconoce su responsabilidad exclusiva de verificar y utilizar la información según sea precisa para sus necesidades.

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.