Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

4 razones por las que sus cortafuegos y VPN exponen su organización a infracciones

Si bien puede haber sido aceptable en el pasado, depender de cortafuegos y VPN para la seguridad ahora sólo sirve para aumentar el riesgo de las organizaciones modernas. Esto se debe a que el uso de estas herramientas implica inherentemente el uso de redes radiales y modelos de seguridad de castillo y foso. Estas arquitecturas de la vieja escuela se centraban en brindar acceso y proteger la red corporativa en su conjunto. El objetivo era mantener los elementos positivos “dentro”, y los negativos “fuera”. Naturalmente, este enfoque se diseñó para una época en la que los usuarios, las aplicaciones y los datos residían en las instalaciones, y los desplazamientos más allá del perímetro de la red eran infrecuentes.

Este ya no es el caso. Tanto si las organizaciones están comenzando a experimentar una transformación digital o ya tienen aplicaciones en la nube y trabajadores híbridos firmemente implementados, depender de herramientas como cortafuegos y VPN en realidad las expone a infracciones. ¿Quiere saber cómo? Siga leyendo para conocer las cuatro razones clave.

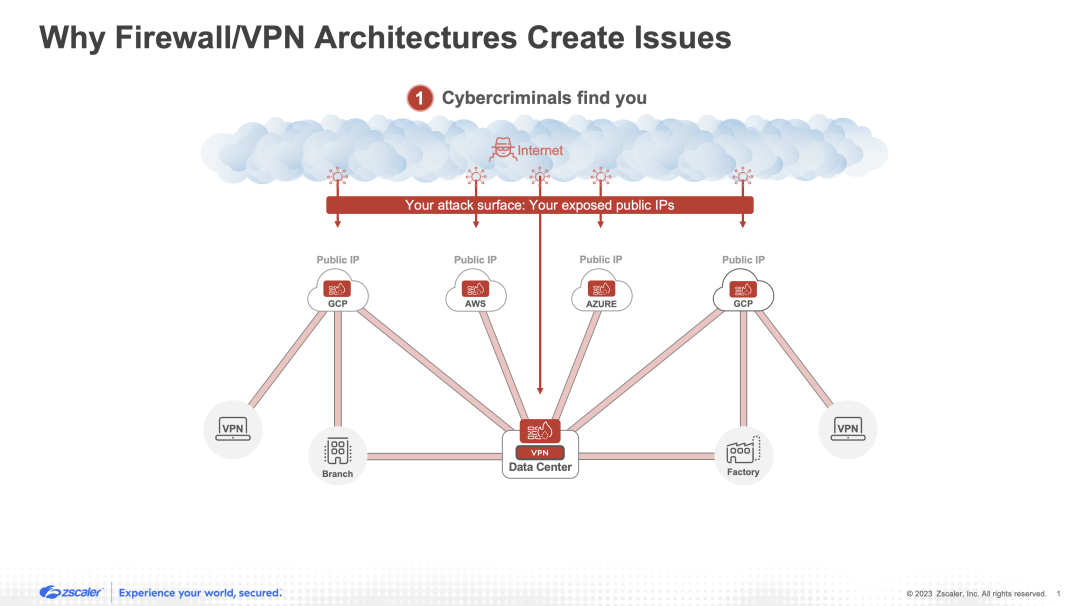

1. Amplían su superficie de ataque

A medida que las organizaciones con arquitecturas del pasado crecen, invariablemente extienden sus redes radiales a más sucursales, fábricas, recursos basados en la nube, usuarios remotos y más. Para proteger esta red en constante expansión, los cortafuegos y las VPN suelen considerarse herramientas de referencia para establecer un perímetro “seguro” (es decir, para construir un “foso” alrededor del “castillo”). Desafortunadamente, esta solución genera un problema importante.

Los cortafuegos y las VPN tienen direcciones IP públicas que se encuentran en la Internet pública. Esto está diseñado para que los usuarios autorizados previstos puedan recorrer la web y encontrar los puntos de entrada a la red. Sin embargo, cualquiera puede encontrar estas puertas de entrada, incluidos los ciberdelincuentes que están ansiosos por derribarlas. A medida que las organizaciones crecen e implementan un número cada vez mayor de estas herramientas, inevitablemente están dando a los atacantes más objetivos. En otras palabras, el uso de cortafuegos y VPN aumenta drásticamente la superficie de ataque.

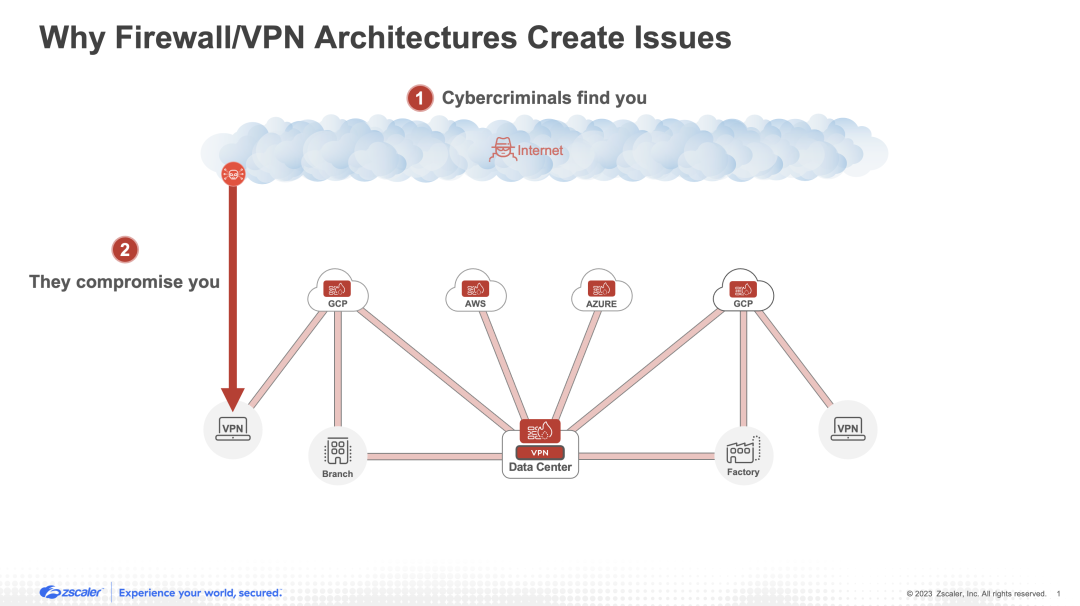

2. No logran evitar las infracciones

Para evitar que las ciberamenazas comprometan a una organización es necesario inspeccionar el tráfico en busca de todas y cada una de las actividades maliciosas, y aplicar políticas en tiempo real que bloqueen las tácticas maliciosas de los ciberdelincuentes. Sin embargo, esta es una tarea que requiere una gran potencia informática y, como resultado, exige soluciones de seguridad con una escalabilidad masiva. Dado que hoy en día más del 95 % del tráfico web está cifrado y que inspeccionar el tráfico cifrado es una tarea particularmente pesada en computación, estos requisitos de escalabilidad son más críticos que nunca.

Desafortunadamente, los dispositivos de seguridad (ya sean hardware o virtuales) tienen dificultades para evitar el peligro. Esto se debe a que tienen capacidades fijas para atender volúmenes específicos de tráfico y no se pueden ajustar infinitamente para satisfacer las crecientes demandas de ancho de banda de las organizaciones a fin de hacer una inspección de contenido en tiempo real y aplicar políticas, especialmente cuando se trata de tráfico cifrado. Como resultado, estas herramientas a menudo terminan constituyendo una arquitectura de paso que simplemente genera alertas una vez que las amenazas ya han penetrado con éxito en la organización. Acumular más dispositivos para aumentar la escalabilidad es un ciclo interminable que, en última instancia, desperdicia dinero y no resuelve los problemas arquitectónicos subyacentes.

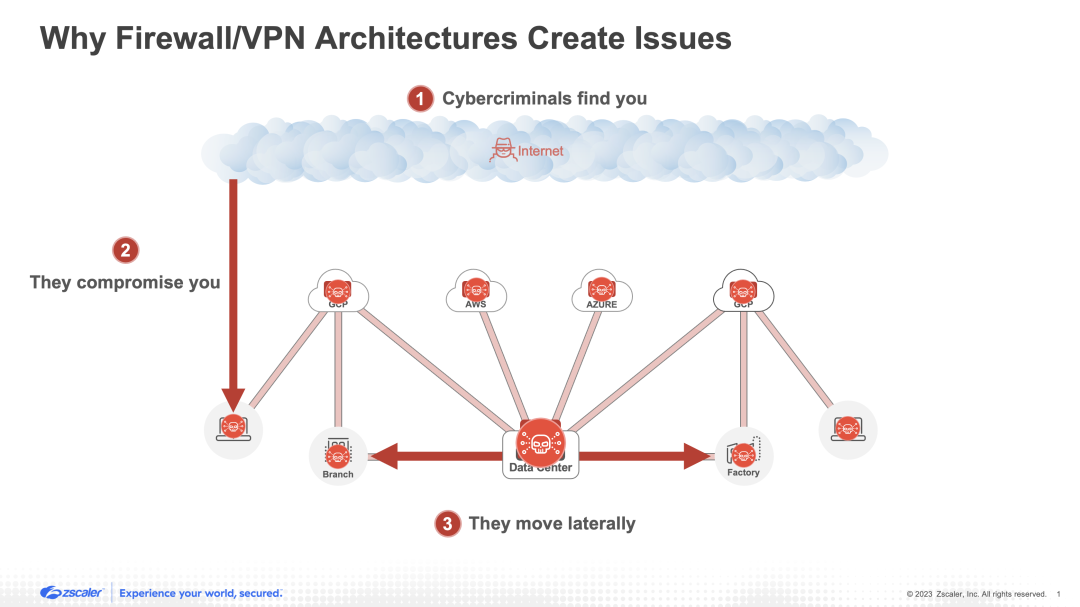

3. Permiten el movimiento lateral de amenazas

Cuando una amenaza logra superar las defensas de una organización, las deficiencias de los cortafuegos y las VPN se vuelven aún más evidentes. Como se ha mencionado anteriormente, el uso de estas herramientas indica que una organización confía en un estilo de seguridad de castillo y foso en un intento de proteger una red radial altamente interconectada. En otras palabras, las defensas se concentran en establecer un perímetro seguro alrededor de la red. Hay poca o ninguna protección dentro de la propia red. Como resultado, una vez que una amenaza entra con éxito en la red, puede moverse lateralmente a través de los recursos conectados, acceder a lo que desee y aumentar los efectos de la infracción. Intentar implementar cada vez más herramientas como cortafuegos para la microsegmentación es, una vez más, una persecución interminable que aumenta el coste, la complejidad y la carga administrativa, sin resolver las debilidades arquitectónicas fundamentales.

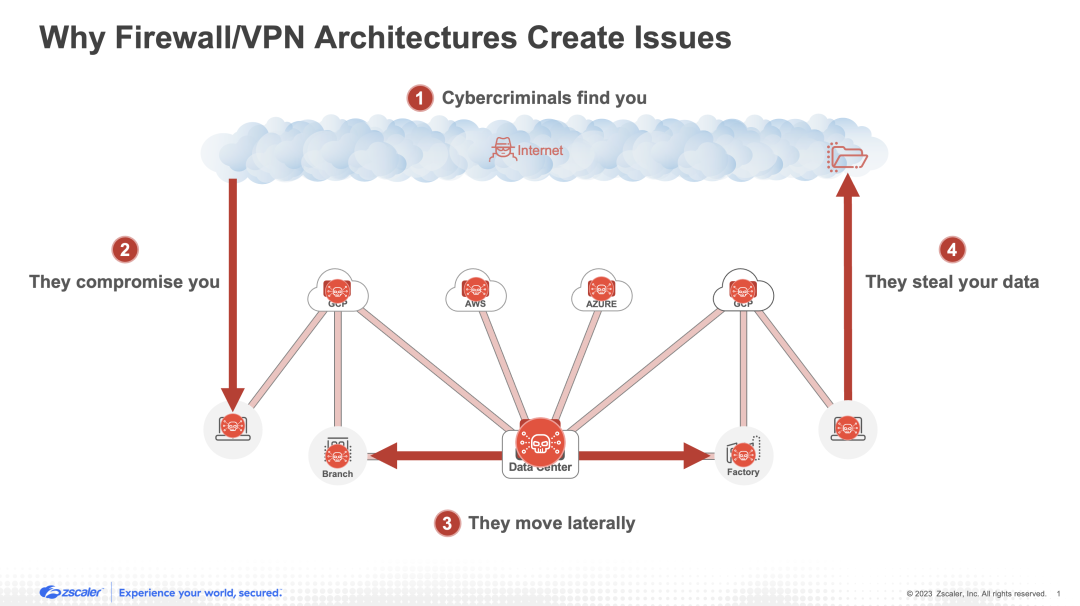

4. No logran evitar la pérdida de datos

En última instancia, un ciberdelincuente no busca vulnerar una organización por el mero placer de hacerlo. Normalmente, tiene un objetivo más específico en mente, y ese objetivo son los datos. Los datos robados pueden venderse para obtener grandes ganancias en la web oscura o, en el caso del ransomware, usarse para extorsionar a una organización (o individuos) directamente para obtener dinero. Desafortunadamente (y por las mismas razones explicadas en la sección "peligro" anterior), las arquitecturas de cortafuegos y VPN estándar tienen dificultades para inspeccionar el tráfico cifrado, por lo que comúnmente se roban datos confidenciales. Esto se debe a que la inspección SSL/TLS requiere muchos recursos tanto para el hardware como para los dispositivos virtuales, que pueden carecer de los niveles necesarios de rendimiento y escalabilidad. Además del problema anterior, las herramientas heredadas diseñadas sólo para el mundo local no son capaces de proteger las rutas modernas de filtración de datos. Considere, por ejemplo, una aplicación SaaS como Google Drive que permite compartir datos con partes que suponen un riesgo, o una instancia de AWS con un depósito S3 mal configurado que expone públicamente información confidencial.

4 razones para adoptar una arquitectura de confianza cero

La confianza cero es una arquitectura fundamentalmente diferente a las construidas sobre cortafuegos y VPN. Ofrece seguridad como servicio desde la nube y en el perímetro, en lugar de requerir que retorne el tráfico a pilas complejas de dispositivos (ya sean hardware o virtuales). Proporciona conectividad segura entre todos de forma individualizada; por ejemplo, conectando cualquier usuario directamente a cualquier aplicación. No coloca ninguna entidad en la red en su conjunto y se adhiere al principio de acceso con privilegios mínimos. En otras palabras, con confianza cero, la seguridad y la conectividad se desacoplan con éxito de la red, lo que le permite sortear los desafíos antes mencionados de los enfoques basados en el perímetro. Arquitectura de confianza cero:

- Minimiza la superficie de ataque al eliminar cortafuegos, VPN y direcciones IP públicas, no permitir conexiones entrantes y ocultar aplicaciones detrás de una nube de confianza cero.

- Detiene el compromiso aprovechando el poder de la nube para inspeccionar todo el tráfico, incluido el tráfico cifrado a escala, con el fin de aplicar políticas y detener amenazas en tiempo real.

- Evita el movimiento lateral de amenazas al conectar entidades a recursos de TI individuales en lugar de extender el acceso a la red en su conjunto.

- Bloquea la pérdida de datos aplicando políticas en todas las posibles rutas de filtración (incluido el tráfico cifrado), protegiendo los datos en movimiento, los datos en reposo y los datos en uso.

Además, la arquitectura de confianza cero supera muchos otros problemas de cortafuegos, VPN y arquitecturas basadas en el perímetro al mejorar las experiencias del usuario, disminuir la complejidad operativa, ahorrar dinero a su organización, etc.

Si desea obtener más información, vea nuestro seminario web que sirve como introducción a la confianza cero y proporciona información básica sobre el tema.

O, si desea profundizar un nivel más, considere registrarse en uno de nuestros talleres de pizarra interactiva de forma gratuita.

¿Este post ha sido útil?

Exención de responsabilidad: Este blog post ha sido creado por Zscaler con fines informativos exclusivamente y se ofrece "como es" sin ninguna garantía de precisión, integridad o fiabilidad. Zscaler no asume responsabilidad alguna por cualesquiera errores u omisiones ni por ninguna acción emprendida en base a la información suministrada. Cualesquiera sitios web de terceros o recursos vinculados a este blog se suministran exclusivamente por conveniencia y Zscaler no se hace responsable de su contenido o sus prácticas. Todo el contenido es susceptible a cambio sin previo aviso. Al acceder a este blog, usted acepta estas condiciones y reconoce su responsabilidad exclusiva de verificar y utilizar la información según sea precisa para sus necesidades.

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.