/ ¿Qué es el ransomware de doble extorsión?

¿Qué es el ransomware de doble extorsión?

El ransomware de doble extorsión es un tipo de ciberataque en el que los autores de amenazas extraen los datos confidenciales de la víctima además de cifrarlos, lo que le da al delincuente una ventaja adicional para cobrar los pagos de rescate.

Un ataque típico de ransomware sólo cifrará los datos de la víctima. La amenaza adicional de exfiltración hace que este ataque sea especialmente peligroso para organizaciones de todos los sectores.

¿Qué sucede durante un ataque de doble extorsión?

En un ataque de ransomware de doble extorsión, un operador de ransomware obtiene acceso a la red de la víctima utilizando cualquiera de una variedad de métodos y vectores de amenaza establecidos. El operador realiza un descubrimiento de red para localizar y asegurar el acceso a activos de alto valor desde toda la red y los terminales conectados, y luego exfiltrarlos a la propia red de almacenamiento del operador.

Después de propagarse lateralmente por la red, el autor de la amenaza cifra los datos y exige un rescate. Si no se paga el rescate, los delincuentes suelen vender los datos robados o publicarlos en blogs públicos y foros en línea.

¿Cómo obtienen acceso los atacantes?

Los atacantes tienen métodos establecidos desde hace mucho tiempo para obtener acceso a los sistemas o terminales privados de las organizaciones y, por lo general, esos usos para llevar a cabo la doble extorsión no son diferentes:

- Phishing

- Malware

- Explotación de vulnerabilidades

- Fuerza bruta en un servidor RDP

- Credenciales robadas

Los ciberdelincuentes han tenido los datos confidenciales en su punto de mira durante décadas, particularmente en sectores altamente regulados como la atención médica, las finanzas y el sector público. Debido a las consecuencias para la reputación como consecuencia de estos ataques, cada vez más CISO están dando prioridad a la gestión de vulnerabilidades, la gestión de la superficie de ataque y el control de acceso con zero trust; pero hablaremos más sobre eso más adelante.

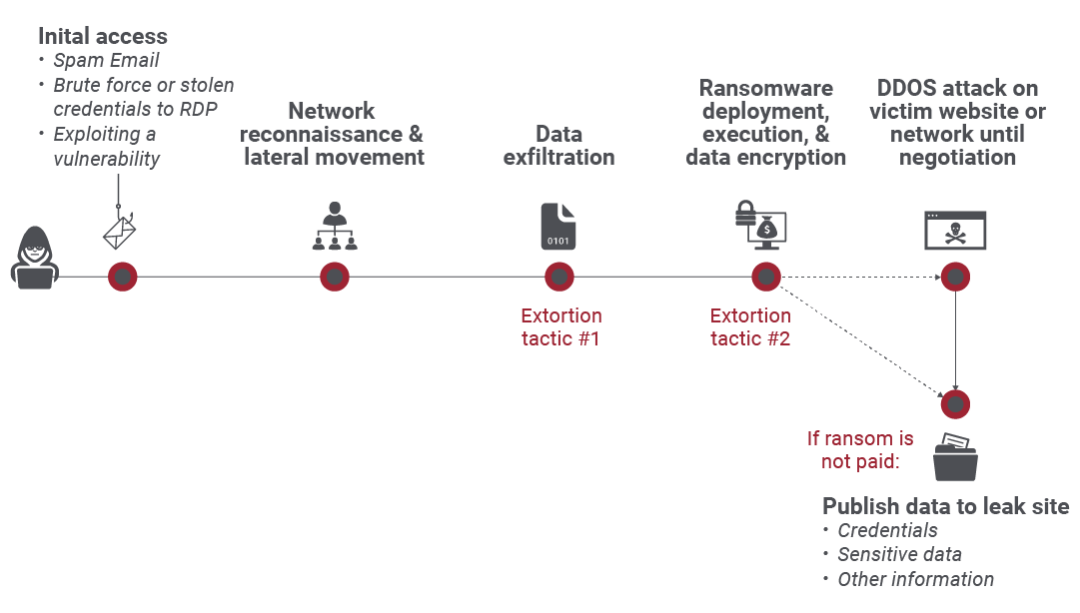

Secuencia de ataque de ransomware de doble extorsión

La cadena de eliminación del ransomware de doble extorsión es sólo ligeramente diferente a la del ransomware típico. En la doble extorsión, los atacantes llevan a cabo dos métodos de ataque separados dentro de cada intento. Esta es la cadena de muerte:

- Acceso inicial: en esta fase, el atacante puede acceder a los sistemas de un usuario o de una organización utilizando uno de los métodos enumerados anteriormente.

- Reconocimiento de red y movimiento lateral: el ciberdelincuente examina el panorama de seguridad para ver dónde puede ser detectado. Una vez que tiene vía libre entre los recursos, el atacante se mueve por diferentes partes de la red.

- Exfiltración de datos (táctica de extorsión nº 1): en el primer paso de la doble extorsión, los datos se eliminan del dispositivo, pero aún no se retienen para pedir rescate. Por este motivo, el usuario aún no ha sido notificado de la retención de sus datos como rehenes.

- Implementación de ransomware (táctica de extorsión nº 2): esta etapa tiene lugar durante todos los ataques de ransomware. El ransomware se implementa y ejecuta, y los datos se cifran.

- Ataque DDoS en el sitio o la red: en este punto, el ataque está en plena vigencia. Se notifica al usuario del ataque a su sistema y se le dan instrucciones de pagar un rescate para recuperar sus datos.

Esta letal secuencia de ataques convierte al ransomware de doble extorsión en una de las amenazas más temidas de toda la ciberseguridad. Pero, ¿cómo surgió? ¿Cómo han causado estragos estos ataques en las organizaciones últimamente? Echemos un vistazo.

Los orígenes del ransomware de doble extorsión

El ransomware ha existido de alguna forma durante décadas, comenzando con el troyano AIDS de 1989 o el virus PC Cyborg. Distribuido a través de disquetes, el troyano del SIDA instaba a sus víctimas a enviar por correo 189 dólares estadounidenses a un apartado postal en Panamá para recuperar el acceso a sus sistemas.

Más de 30 años después, la llegada de las criptomonedas ha dificultado el seguimiento de los pagos para las fuerzas del orden, pero los equipos de ciberseguridad han mejorado sus políticas de respaldo y seguridad para ayudar en el descifrado. En 2019, una organización criminal llamada TA2102 utilizó el ransomware Maze para perpetrar el primer ataque de ransomware de doble extorsión de alto perfil cuando se infiltraron en la empresa de personal de seguridad Allied Universal.

En lugar de simplemente cifrar los datos de la empresa, TA2102 los exfiltró y amenazó con publicar la información robada en línea a menos que Allied pagara un rescate de 2,3 millones de dólares estadounidenses en bitcoin. Esto significaba que incluso si Allied hubiera podido restaurar su red y sus datos, aún sufrirían una grave infracción de datos a menos que pagaran.

Desde entonces, los incidentes de ransomware de doble extorsión se han vuelto más populares y complejos. Solo en 2020, al menos 15 familias de ransomware que utilizan esta técnica ocasionaron 1200 incidentes, lo que provocó numerosas filtraciones de datos de alta visibilidad.

Además, los ataques de ransomware en general se han vuelto más grandes, más frecuentes y más fáciles de perpetrar. Las redes afiliadas ahora pueden comprar ransomware como servicio (RaaS) a través de la web oscura, así como utilizar técnicas de alto impacto, como explotar vulnerabilidades en la cadena de suministro de software, para maximizar sus retornos.

Ejemplos recientes de alto perfil

Uno de los casos más sonados de doble extorsión llegó en mayo de 2021 con el ataque a Colonial Pipeline, que en ese momento transportaba el 45 % del suministro de gasolina y combustible para aviones de la costa este de Estados Unidos. Los atacantes de la familia de ransomware DarkSide robaron 100 GB de datos, obligando a la empresa Colonial Pipeline a pagar una suma estimada 5 millones de dólares estadounidenses en bitcoins para recuperar el control y restaurar los servicios.

Casi al mismo tiempo, los atacantes de la banda de ransomware Conti, con sede en Rusia, atacaron el sistema Ejecutivo del Servicio de Salud de Irlanda y exigieron un rescate de 20 millones de dólares estadounidenses por la devolución de los datos de los pacientes. Más tarde, ese mismo mes, JBS SA, el mayor productor de carne del mundo, se vio obligado a cerrar temporalmente sus operaciones cuando el grupo de ransomware REvil se infiltró en su red, exfiltró sus datos y los mantuvo como rehén solicitando un pago de 11 millones de dólares estadounidenses de rescate en bitcoins.

El ransomware de doble extorsión más popular

Desde finales de 2019, las siguientes familias de ransomware han sido las más activas en la ejecución de ataques de ransomware de doble extorsión. Varios de estos grupos se disolvieron y cambiaron de nombre tras ataques de alto perfil:

- DarkSide

- Egregor

- Conti

- DoppelPaymer/BitPaymer

- REvil/Sodinokibi

- Avaddon

- RagnarLocker

- Maze

Cómo prevenir ataques de ransomware de doble extorsión

Los ataques de ransomware de doble extorsión son insidiosos y costosos. Los ataques han aumentado drásticamente en parte porque las empresas han estado dispuestas a ceder a las demandas de rescate a medida que los delincuentes se han vuelto más persistentes y agresivos. Sin embargo, todavía hay medidas que puede tomar para proteger su empresa y su información.

Adoptar una política de seguridad zero trust

Una defensa clave contra el acceso de un ciberdelincuente a su red, especialmente a la luz del aumento constante del procesamiento en la nube, es adoptar una política zero trust o acceso con privilegios mínimos. Zero trust significa que no se debe confiar intrínsecamente en ningún usuario ni aplicación. Por el contrario, se supone que todo es hostil hasta que haya sido autenticado y autorizado. El acceso se concede en función de la identidad del usuario y el contexto, e incluso en ese caso, solo a un conjunto mínimo de recursos.

Una arquitectura de confianza cero para la defensa contra ransomware se basa en tres principios:

- Minimizar la superficie de ataque: haga que los usuarios y las aplicaciones sean invisibles para Internet al proteger el acceso detrás de un intercambio negociado basado en proxy. Si no se pueden descubrir las aplicaciones, no hay superficie de ataque que explotar.

- Eliminar el movimiento lateral: los piratas informáticos sólo pueden cifrar o robar datos que puedan ver. Las técnicas de microsegmentación reducen la exposición de datos y, por lo tanto, minimizan los daños. En una implementación ideal de zero trust, las organizaciones utilizan una arquitectura basada en proxy para conectar a los usuarios autenticados directamente a las aplicaciones sin exponer nunca la red. Las organizaciones también pueden implementar tecnologías de engaño para atraer y exponer a los atacantes.

- Inspeccionar completamente para prevenir eficazmente amenazas y pérdida de datos: inspeccione todo el tráfico, tanto cifrado como no cifrado, que entra y sale de su organización. Esto elimina los puntos ciegos y maximiza sus posibilidades de mantener a los atacantes afuera y los datos confidenciales dentro.

Consejos para mantenerse protegido frente al ransomware de doble extorsión

Además de adoptar una filosofía de confianza cero, los equipos de ciberseguridad deben implementar estas políticas para reducir aún más la superficie de ataque y mitigar la amenaza de ransomware:

- Aplique una política de seguridad coherente para evitar un compromiso inicial. Con un personal distribuido, es importante implementar una arquitectura de perímetro de servicio de acceso seguro (SASE) que proporcione autenticación y aplique una política de seguridad consistente sin importar dónde trabajen los usuarios.

- Implemente prevención de pérdida de datos en línea. Evite la exfiltración de información confidencial con herramientas y políticas de prevención de pérdida de datos basadas en la confianza para frustrar las técnicas de doble extorsión.

- Mantenga actualizados los programas informáticos y haga que la formación sea constante. Aplique parches de seguridad en el software y lleve a cabo capacitaciones periódicas de concienciación sobre seguridad para reducir las vulnerabilidades que pueden explotar los ciberdelincuentes.

- Tenga un plan de respuesta. Prepárese para lo peor con un ciberseguro, un plan de copia de seguridad de datos y un plan de respuesta como parte de su programa general de continuidad empresarial y recuperación de desastres.

Zscaler Zero Trust Exchange

Zscaler tiene la protección contra ransomware más completa del sector para su red y nube, con protecciones en toda la secuencia de ataque de ransomware, incluido el compromiso inicial, el movimiento lateral y la filtración de datos.

Zscaler supervisa 400 mil millones de transacciones por día durante los períodos pico en su plataforma global, bloqueando amenazas y compartiendo inteligencia sobre amenazas con clientes de todo el mundo para facilitar la seguridad de confianza cero. Nos asociamos con proveedores de seguridad líderes para garantizar que tenga capacidades de respuesta y visibilidad coordinadas en todo su ecosistema de seguridad.