/ Was ist Pretexting?

Was ist Pretexting?

Pretexting ist eine Art von Social-Engineering-Angriff, bei dem ein Betrüger ein plausibles Szenario entwirft, um die Opfer zu ködern, damit sie sensible Informationen preisgeben, Zahlungen vornehmen oder Zugang zu einem Konto gewähren. Pretexting-Scams sind mit unterschiedlichen Arten von Phishing eng verwandt. Sie zeichnen sich durch detaillierte Situationen (Pretexts) aus und beinhalten oft die Vorspiegelung falscher Tatsachen, um das Vertrauen der Opfer zu gewinnen und zu missbrauchen.

Wie funktioniert Pretexting?

Pretexting ist eine Technik, die bei vielen verschiedenen Arten von Cyberangriffen zum Einsatz kommt. Wie bei jeder anderen Art von Social Engineering besteht das Ziel der Täter darin, ihre Opfer davon zu überzeugen, ihnen unter Vorspiegelung falscher Tatsachen etwas zu geben — meist Informationen, Zugangsdaten oder Geld. Dazu erfinden sie eine glaubwürdige Geschichte, die oft bestimmte Personen und Details wie private Informationen enthält und mit den Gefühlen, dem Vertrauen oder sogar den Ängsten des Opfers spielt.

Denken Sie zum Beispiel an den klassischen „nigerianischen Prinzen“. Nach heutigen Maßstäben ein sehr simpler Betrugsversuch, der darauf beruht, dass die Opfer jetzt ein wenig Geld investieren, um später eine große Gegenleistung zu erhalten, sei es ein gesperrtes Bankkonto, ein Finanzgeschäft oder eine andere Geschichte, die als Vorwand dient. Ein Prinz, der Fremde per E-Mail um Hilfe bittet, mag zu weit hergeholt erscheinen, um tatsächlich zu funktionieren, aber im Jahr 2019 schätzte das Sicherheitsunternehmen ADT, dass Betrüger mit dieser Masche jedes Jahr immer noch 700.000 US-Dollar einnehmen.

Raffinierte Pretexting-Versuche bedienen sich oft persönlicherer Vorwände, um überzeugender zu sein. Einige beinhalten gefälschte Websites, erfundene Unternehmen, gestohlene Kontonummern und Anmeldedaten, Namen von Mitarbeitern des Opfers und Ähnliches.

Da es beim Pretexting grundsätzlich darum geht, Geschichten zu erzählen, gibt es viele Varianten, die nicht immer auf E-Mails, das Internet oder Malware angewiesen sind. Mit der KI-gestützten Deepfake-Technologie können Bedrohungsakteure beispielsweise Stimmmuster, Mimik und Gestik manipulieren, um äußerst realistische Simulationen zu erzeugen, die nur schwer von authentischen Audio- und Videoaufnahmen zu unterscheiden sind und die sich bei Phishing-Angriffen als wirkungsvolles Werkzeug erweisen können.

Pretexting-Angriffstechniken

Böswillige Pretexting-Angriffe basieren auf denselben Social-Engineering-Techniken, mit denen Trickbetrüger seit jeher ihre Opfer manipulieren, einschließlich Täuschung, Bestätigung, Schmeichelei und Einschüchterung. Angreifer können ihre Pretexting-Techniken verstärken durch:

- Rollenspiel und Nachahmung: Angreifer können sich als Kunden, Service-Anbieter, Kollegen oder Autoritätspersonen ausgeben, damit das Opfer bereit ist, zu kooperieren. Dazu gehört unter anderem, Schwachstellen in Authentifizierungsverfahren oder Vertrauensverhältnisse auszunutzen.

- Recherche und Aufklärungsarbeit: Oftmals nutzen Angreifer offene, öffentlich zugängliche Ressourcen, um Informationen über den Job und die Verantwortlichkeiten einer Zielperson, Mitarbeiter, persönliche Details und mehr zu sammeln.

- Aufbau von Beziehungen: Wie bei jedem typischen langwierigen Betrug können Angreifer Manipulationstechniken einsetzen, um Glaubwürdigkeit und Vertrauen bei einer Zielperson aufzubauen, möglicherweise durch Telefonanrufe, soziale Medien oder sogar persönliche Gespräche.

- Ausnutzung von Emotionen: Nichts erzeugt mehr Dringlichkeit als Unsicherheit, Zweifel und Angst. Angreifer können Notfälle, einmalige Chancen und ähnliches vortäuschen, um Ziele zu übereilten Handlungen und zur Umgehung von Sicherheitsmaßnahmen zu verleiten.

- Nutzung generativer KI: Die jüngste Technik in diesem Bereich sind moderne KI-Tools, mit denen Angreifer in kürzester Zeit Pretexts mit verblüffend menschlicher Sprache und Detailgenauigkeit erstellen können, selbst in Sprachen, die sie nicht beherrschen.

Und schließlich ist einer der größten Faktoren, der den Angreifern zugute kommt, überhaupt keine Technik, sondern eher eine Schwachstelle in der menschlichen Psychologie: Vielen Menschen fällt es leichter, „Ja“ zu sagen als „Nein“. Einfach ausgedrückt: Wir wollen miteinander zurechtkommen, also stimmen wir oft zu oder geben Bitten nach, selbst wenn dies unseren Interessen zuwiderläuft.

Angreifer wissen das, und sie wissen, dass viele Menschen nur ein wenig Vertrauen benötigen, um zuzustimmen. Wenn Sie diese beiden Faktoren kombinieren, brauchen Sie oft genug nur nach der Kreditkartennummer zu fragen, um sie zu bekommen.

Nach Angaben der FTC haben US-Verbraucher im Jahr 2022 8,8 Milliarden Dollar durch Betrug verloren, davon 1,2 Milliarden Dollar durch Betrug per Telefon und über soziale Medien.

Wie nutzen Cyberkriminelle Pretexting?

Pretexting-Szenarien sind von zentraler Bedeutung für den Erfolg vieler Arten von Cyberangriffen, wie z. B.:

- Allgemeines Phishing: Einfache Pretexts sind Teil der meisten breit angelegten Phishing-Angriffe, die so einfach sein können wie eine E-Mail, in der Sie aufgefordert werden, die angehängte Rechnung zu prüfen, oder unzählige andere Varianten. Solche Taktiken dienen oft als Einstiegspunkt für ausgefeiltere Angriffe wie Ransomware.

- Spear-Phishing: Angreifer, die es auf hochsensible oder wertvolle Informationen abgesehen haben, erfinden oft sehr detaillierte Geschichten, um potenzielle Opfer glauben zu machen, dass sie legitim und vertrauenswürdig sind.

- Vishing: Mit nur einem Anruf und einem überzeugenden Pretext (oft mit gefälschter Telefonnummer) können Angreifer Finanzdaten, Sozialversicherungsnummern und andere vertrauliche Informationen stehlen. Mit KI-gestützten Deepfake-Tools können Angreifer heute fast jede Stimme imitieren und sagen, was sie wollen.

- Diebstahl und Spionage: Geschickte Imitatoren, die sich als Mitarbeiter oder Auftragnehmer ausgeben, können echte Mitarbeiter täuschen und in private/geschützte Bereiche eindringen, wo sie möglicherweise Zugang zu wertvollen Geräten oder geheimen Informationen haben.

Praxisbeispiele für Pretexting

Pretexting spielt bei zahllosen Cyberverbrechen und Finanzbetrügereien eine Rolle. Da es das Vertrauen der Menschen ausnutzt und fast jede Form annehmen kann, bleibt es eine der am weitesten verbreiteten und effektivsten Social-Engineering-Taktiken. Hier sind ein paar Beispiele: Hier sind einige Beispiele:

Der „AIDS“-Trojaner (1989)

Der Urvater aller Ransomware-Angriffe: Teilnehmer einer internationalen AIDS-Konferenz erhielten Disketten mit „AIDS-Informationen“, die einen Trojaner enthielten. Der Trojaner versteckte alle Verzeichnisse auf einem infizierten System, verschlüsselte alle Dateien auf der infizierten Festplatte und verlangte die Zahlung eines Lösegelds in Höhe von 189 Dollar (kurioserweise per Post) an eine Adresse in Panama.

Betrug von Quanta Computer (2013-2015)

In dem möglicherweise kostspieligsten Pretexting-Angriff aller Zeiten gaben sich die Angreifer als Vertreter von Quanta Computer aus, einem in Taiwan ansässigen Hersteller, der mit Facebook und Google zusammenarbeitet. Mit gefälschten Rechnungen, die von gefälschten E-Mail-Konten verschickt wurden, gefälschten Belegen usw. haben die Angreifer diese Tech-Giganten um insgesamt mehr als 100 Millionen US-Dollar betrogen.

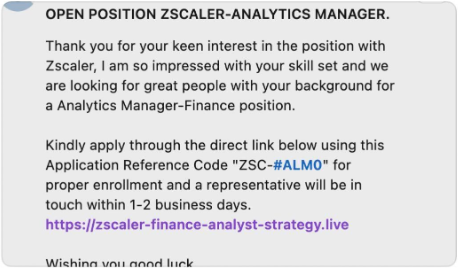

Phishing und Erpressung von Arbeitssuchenden (2023)

Als die Technologiebranche von Entlassungen betroffen war, schlugen opportunistische Betrüger bei den Arbeitssuchenden zu. Sie gaben sich auf Websites wie LinkedIn als Personalvermittler aus, kopierten echte Stellenanzeigen und erstellten gefälschte Karriereportale, um ihre Opfer dazu zu bringen, gefälschte Bewerbungsunterlagen auszufüllen, persönliche Dokumente hochzuladen und vieles mehr. Eine vollständige Analyse dieser Angriffe können Sie im Zscaler Blog lesen.

Deepfake-CFO-Imitation (2024)

Unter Verwendung öffentlich zugänglicher Video- und Audioclips erzeugten die Angreifer realistische Fälschungen mehrerer leitender Angestellter, einschließlich eines Chief Financial Officers, und nutzten diese, um eine gefälschte Videokonferenz zu leiten. Letztendlich überzeugten die fingierten Führungskräfte einen Angestellten, rund 200 Millionen Hongkong-Dollar an die Angreifer zu überweisen. Mehr dazu erfahren Sie im Zscaler Blog.

So schützen Sie Ihr Unternehmen vor Pretexting-Angriffen

Moderne E-Mail-Services blockieren automatisch viele Phishing-E-Mails. Angreifer entwickeln jedoch immer neue raffinierte Methoden, um die Schutzmechanismen zu umgehen. Ein User außerhalb Ihres Netzwerks kann sich vielleicht nicht ungehindert darin bewegen, aber ein interner User, dem implizites Vertrauen im Netzwerk entgegengebracht wird, kann in dem Glauben gelassen werden, dass er das Richtige tut, während er einem Angreifer direkt in die Hände spielt.

Was können Sie also tun, um die Sicherheit Ihrer User und sensiblen Daten zu gewährleisten?

- Informieren Sie Ihre User darüber, wie sie Angriffe erkennen können. Viele Datenpannen sind immer noch auf menschliche Fehler zurückzuführen. Schulungen zum Sicherheitsbewusstsein sind eine Möglichkeit, menschliche Schwachstellen zu beheben. Mitarbeiter, vor allem diejenigen mit höheren Berechtigungen, müssen wissen, wann sie skeptisch sein müssen, wie sie Phishing-Versuche erkennen, Social Engineering durchschauen und die Bedeutung von starken Passwörtern und MFA verstehen.

- Seien Sie bereit, ungewöhnliche oder verdächtige Anfragen abzulehnen. „Nein“ zu sagen ist schwieriger als „Ja“ zu sagen, und Betrüger sind Experten darin, Sie dazu zu bringen, unvorsichtig zu sein. Ein zentraler Grundsatz des Zero-Trust-Ansatzes bei der Sicherheit, nämlich „Niemals vertrauen, immer überprüfen“, gilt für diese menschlichen Interaktionen ebenso wie für Authentifizierungsprotokolle und Zugriffsberechtigungen. Ermutigen Sie die User, Anfragen durch unabhängige Methoden/Kanäle oder durch Rücksprache mit IT- und Sicherheitspersonal zu verifizieren.

- Verhindern Sie erfolgreiche Angriffe mit der richtigen Technologie. Wenn es einem Hacker gelingt, Ihre User auszutricksen (und davon ist auszugehen), benötigen Sie Sicherheitsmaßnahmen, auf die Sie sich verlassen können, um Angriffe zu unterbinden. Sie müssen eine strikte rollenbasierte Zugriffskontrolle durchsetzen, Bedrohungen daran hindern, sich lateral durch Ihr Netzwerk zu bewegen und Datenverluste verhindern.

Vorteile der Zscaler-Lösung

Pretexting-Angriffe sind schwer zu bekämpfen, da sie nicht nur die Technologie, sondern auch die menschliche Natur ausnutzen. Um aktive Verstöße zu erkennen und den Schaden eines erfolgreichen Angriffs zu minimieren, müssen Sie wirksame Kontrollen gegen u. a. bösartigen Traffic und Datenexfiltration als Teil einer vollständigen Zero-Trust-Strategie implementieren.

Die Plattform Zscaler Zero Trust Exchange™ basiert auf einer ganzheitlichen Zero-Trust-Architektur und geht von der Prämisse aus, dass kein User, keine Workload und kein Gerät von Natur aus vertrauenswürdig ist. Sie verifiziert die Identität, bestimmt das Ziel, bewertet das Risiko durch KI und setzt Richtlinien durch, bevor sie eine sichere Verbindung zwischen einem User, einer Workload oder einem Gerät und einer Anwendung vermittelt — über jedes Netzwerk, überall —, um folgende Vorteile zu erzielen:

- Verhinderung von Angriffen: Funktionen wie vollständige TLS-/SSL-Überprüfung, Browser-Isolierung, KI-gestützte Phishing- und C2-Erkennung sowie richtliniengesteuerte Zugriffskontrolle verhindern den Zugriff von bösartigen Websites.

- Unterbindung von lateralen Bewegungen: Sobald Malware in Ihrem System ist, kann sie sich ausbreiten und noch mehr Schaden anrichten. Die Zscaler-Plattform verbindet User direkt mit Anwendungen, nicht mit Ihrem Netzwerk, und verhindert so die mögliche Verbreitung von Malware.

- Schutz vor Insider-Bedrohungen: Eine cloudnative Proxy-Architektur stoppt Versuche, private Anwendungen auszunutzen, und erkennt selbst die ausgefeiltesten Angriffstechniken mit einer vollständigen Inline-Überprüfung.

- Abwehr von identitätsbasierten Angriffen: Erkennen und blockieren Sie den Diebstahl von Anmeldeinformationen, die Umgehung der Multifaktor-Authentifizierung, die Ausweitung von Berechtigungen und vieles mehr mit der Erkennung und Reaktion auf Identitätsbedrohungen von Zscaler ITDR™.

- Verhinderung von Datenverlusten: Unsere Plattform identifiziert und schützt automatisch sensible Daten während der Übertragung und im Ruhezustand, um zu verhindern, dass aktive Angreifer erfolgreich Daten stehlen können.