/ Was ist Spear-Phishing?

Was ist Spear-Phishing?

Wie verlaufen Spearphishing-Angriffe?

Spearphishing-Angriffe beginnen mit einer E-Mail, Social-Media- oder Textnachricht oder einer ähnlichen Kommunikation, die scheinbar von einem vertrauenswürdigen Absender stammt. Cyberkriminelle nutzen Informationen, die ihnen über ihr Opfer bekannt sind, um die Nachricht echt erscheinen zu lassen, und fordern den Empfänger dann auf, beispielsweise eine angehängte Datei zu öffnen oder einen harmlos aussehenden Link anzuklicken.

Beispielsweise könnte eine E-Mail visuelle Elemente enthalten, die von der Bank des Angriffsopfers kopiert wurden. Der Empfänger wird dann aufgefordert, eine Transaktion zu bestätigen oder eine wichtige Benachrichtigung zu prüfen. Der entsprechende Link in der E-Mail leitet zu einer gefälschten Website weiter, die wie die echte Website der Bank aussieht, auf der das Opfer dann nach Anmeldedaten, der Bestätigung einer Kreditkartennummer oder ähnlichen Angaben gefragt wird.

Teilweise geben Bedrohungsakteure sich in einer E-Mail als eine Person aus, die das Opfer persönlich kennt, beispielsweise als Freund, Familienmitglied oder Kollege. Darin werden sie beispielsweise aufgefordert, einen Link zu einem lustigen Video anzuklicken oder eine Datei mit nützlichen Tipps herunterzuladen. Weil solche E-Mails scheinbar von einem persönlichen Bekannten kommen, ist es weniger wahrscheinlich, dass das Opfer Warnzeichen bemerkt oder einen Betrug vermutet.

Fortschritte bei der Entwicklung von generativer KI haben komplexes Phishing einfacher denn je gemacht.

Deepfake-Sprachgeneratoren benötigen nur ein paar Minuten Übung, um eine Stimme realistisch nachzuahmen und bei Vishing-Anrufen zu verwenden.

Zscaler ThreatLabz hat diese einfache gefälschte Microsoft-Anmeldeseite mit nur drei Prompts erstellt.

Arten von Spearphishing-Angriffen

Phishing-Betrüger bedienen sich einer Vielzahl verschiedener Techniken und Methoden. Bei Spearphishing-Kampagnen kommen insbesondere folgende Techniken zum Einsatz:

- Angler-Phishing: Hacker nehmen User ins Visier, die über Social-Media-Plattformen wie Twitter oder LinkedIn mit Unternehmen interagieren, und geben sich als Unternehmensvertreter aus, die Beschwerden bearbeiten, Sonderaktionen anbieten usw. Wenn ein Unternehmensvertreter Sie auf einer dieser Plattformen kontaktiert, sollten Sie immer erst seine Identität überprüfen, bevor Sie mit der betreffenden Person interagieren.

- Business Email Compromise (BEC): Angreifer verschaffen sich unbefugten Zugriff auf ein dienstliches E-Mail-Konto oder erstellen ein ähnliches Konto und geben sich als dessen Inhaber aus, um Phishing-Nachrichten an Kollegen oder Geschäftspartner des rechtmäßigen Inhabers zu senden. Bei diesen Angriffen ist häufig Überweisungsbetrug als zusätzliche Komponente im Spiel.

- Whaling-Angriffe: Angreifer nehmen Mitglieder einer Organisation ins Visier, bei denen die Wahrscheinlichkeit hoch ist, dass sie über weitreichende Zugriffsberechtigungen verfügen– in der Regel hochrangige Führungskräfte oder Angestellte in leitenden Positionen. Dass Angriffe dieser Art oft hochgradig raffiniert und hervorragend geplant sind, macht sie umso gefährlicher.

- CEO-Betrug: Diese Form von BEC-Angriffen ist dem Whaling sehr ähnlich und wird von Angreifern verwendet, um sich als CEO oder hochrangige Führungskraft einer Organisation auszugeben und so in betrügerischen Nachrichten an Mitarbeiter ein Gefühl der Dringlichkeit zu erzeugen.

- Clone Phishing: Bei Clone-Phishing-Angriffen wird eine E-Mail von einem vertrauenswürdigen Absender, etwa von Finanzinstituten oder unternehmensnahen Dienstleistern, nachgeahmt. In vielen Fällen können diese Angriffe als Hinweis darauf gedeutet werden, dass die Bedrohungsakteure in bestimmtem Umfang auf das E-Mail-Konto des Opfers zugreifen können.

Informationen zu anderen gängigen Phishing-Techniken finden Sie auch in unserem Beitrag Was ist Phishing?

Die Gesamtzahl der versuchten Phishing-Angriffe nahm 2023 im Vergleich zum Vorjahr um 58,2 % zu, was die zunehmende Raffinesse und Hartnäckigkeit der Bedrohungsakteure widerspiegelt.

Gegen wen richten sich Spearphishing-Angriffe?

Einzelpersonen

Vor Spearphishing-Angriffen ist niemand gefeit. Angreifer können personenbezogene Daten oder vertrauliche Informationen ausnutzen, damit ihre Kommunikation noch überzeugender wirkt. Hochrangige Führungskräfte sind in der Regel am stärksten gefährdet, da die Verwaltung hochgradig vertraulicher Daten in ihren Verantwortungsbereich fällt.

Finanzwesen und Versicherungen

Der Finanz- und Versicherungssektor erlebte sowohl die höchste Zahl an Phishing-Versuchen als auch den stärksten Anstieg der Angriffe, nämlich einen Anstieg von 393 % im Vergleich zum Vorjahr. Diese Branche ist ein attraktives Ziel für Bedrohungsakteure, die Identitätsdiebstahl oder Finanzbetrug beabsichtigen.

Unternehmen

Cyberkriminelle, denen es gelingt, sich unbefugten Zugang zu den IT-Systemen eines Unternehmens zu verschaffen, haben dort Zugriff auf Unmengen vertraulicher Daten und Informationen. Insbesondere im Finanz- und Technologiesektor können Datenpannen die betroffenen Unternehmen Millionenbeträge kosten. Über die Kosten für die Wiederherstellung von Daten hinaus fallen möglicherweise Bußgelder sowie der potenzielle Verlust von Kundenvertrauen schmerzhaft ins Gewicht. Durch die Umstellung auf Cloud-Anwendungen und Remote-Arbeit sind Unternehmen nur noch anfälliger geworden, da sich in verteilten IT-Umgebungen die möglichen Angriffsvektoren multiplizieren.

(Quelle: Phishing-Report von ThreatLabz 2023)

Effektive Abwehrmaßnahmen gegen Spearphishing

Spearphishing-Angriffe lassen sich verhindern – jedoch nur, wenn die entsprechenden Maßnahmen konsequent umgesetzt werden. Für Organisationen gibt es dabei eine ganze Reihe von Faktoren zu berücksichtigen.

Best-Practice-Empfehlungen zur Abwehr von Spearphishing-Angriffen

Zur Reduzierung des Gesamtrisikos sollten Sie eine Reihe grundsätzlicher Maßnahmen beachten:

- E-Mail-Sicherheit: Schützen Sie den häufigsten Phishing-Vektor mit einem cloudbasierten Service, der E-Mails überprüft, bevor sie Ihr Netzwerk erreichen – mit Echtzeitschutz vor schädlichen Anhängen und Links sowie vor Domain-Name-Spoofing.

- Melden von Angriffsversuchen: Um verdächtige Absender und Links möglichst schnell zu blockieren, sollten Sie Endusern eine einfache Option zum Melden versuchter Phishing-Angriffe bereitstellen, am besten über eine in ihrem E-Mail-Client integrierte Schaltfläche. Implementieren Sie ein Playbook für die Untersuchung und Behebung von Phishing-Vorfällen.

- Multifaktor-Authentifizierung (MFA): Erhöhen Sie die Sicherheit durch zusätzliche Authentifizierung. Apps wie Okta Verify oder Google Authenticator verbessern den Schutz vor MiTM-Taktiken, die SMS-Nachrichten abfangen können.

- Überprüfung des verschlüsselten Traffics: Mehr als 95 % der Angriffe nutzen verschlüsselte Kanäle. Überprüfen Sie den gesamten –verschlüsselten und unverschlüsselten –Traffic, um zu verhindern, dass Angreifer Ihre Systeme gefährden.

- Antivirensoftware: Endgeräte sollten mit regelmäßig aktualisierten Antivirenprogrammen geschützt werden, um bekannte schädliche Dateien zu identifizieren und deren Herunterladen zu verhindern.

- Erweiterter Bedrohungsschutz: Stoppen Sie unbekannte Malware mit einer Inline-Sandbox, die verdächtige Dateien unter Quarantäne stellen und analysieren kann, und einer Browser Isolation zum Schutz vor schädlichen Webinhalten ohne Beeinträchtigung der User.

- URL-Filterung: Das Risiko eines erfolgreichen Phishing-Angriffs lässt sich mit URL-Filtern einschränken, die mithilfe von Richtlinien den Zugriff auf die riskantesten Kategorien von Webinhalten verwalten, wie z. B. neu registrierte Domains.

- Regelmäßiges Patchen: Halten Sie Anwendungen, Betriebssysteme und Sicherheitstools mit aktuellen Patches auf dem neuesten Stand, um Sicherheitsrisiken zu verringern.

- Zero-Trust-Architektur: Erzwingen Sie eine granulare Segmentierung, Zugriff nach dem Prinzip der minimalen Rechtevergabe und eine kontinuierliche Traffic-Überwachung, um Bedrohungsakteure zu finden, die möglicherweise Ihre Infrastruktur kompromittiert haben.

- Threat-Intelligence-Feeds: Diese Feeds bieten eine automatische Kontextanreicherung, um Phishing-Bedrohungen schneller erkennen und beheben zu können. Bedrohungsfeeds liefern aktualisierten Kontext zu gemeldeten URLs, extrahierten Indicators of Compromise (IOCs) sowie Taktiken, Techniken und Verfahren für Entscheidungsfindung und Priorisierung.

- Setzen Sie strenge Sicherheitsprotokolle konsequent durch. Setzen Sie strenge Richtlinien zur Passwortstärke und Weitergabe von Informationen über Social Media durch und richten Sie effektive Gegenmaßnahmen zur Bekämpfung von Phishing-Angriffen ein. Heutige Sicherheitssoftware filtert viele Phishing-Versuche heraus, sodass sie gar nicht erst in den Posteingängen Ihrer User landen.

An diesen Warnsignalen erkennen Sie einen Spearphishing-Angriff

Im Rahmen einer allgemeinen Schulung zur Schärfung des Sicherheitsbewusstseins sollten alle User in Ihrer Organisation lernen, Warnsignale zu erkennen, die auf Spearphishing hindeuten. Dazu zählen insbesondere folgende Auffälligkeiten:

- Kleine Unstimmigkeiten:: Mithilfe von Spoofing-Techniken können Cyberkriminelle URLs, E-Mail-Adressen, das Branding eines Unternehmens usw. imitieren. Dabei schleichen sich jedoch oft kleine Fehler ein, an denen man erkennen kann, dass es sich um einen Betrugsversuch handelt. Bei E-Mails, die auf den ersten Blick von einer vertrauenswürdigen Organisation zu kommen scheinen, sollten Sie z. B. vor Absenderadressen auf der Hut sein, die Ihnen unbekannt sind, nicht mit dem vermeintlichen Absender übereinstimmen oder falsche Formatierungen aufweisen.

- Grammatik- und Rechtschreibfehler: Im regulären Geschäftsverkehr ist es üblich, Mitteilungen an Kunden vor dem Absenden Korrektur zu lesen. Zumeist sind in seriösen E-Mail-Services zudem Funktionen zur automatischen Rechtschreib- und Grammatikprüfung inbegriffen. Wenn eine Nachricht viele derartige Fehler enthält, ist eher davon auszugehen, dass sie nicht von einem legitimen Absender stammt.

- Ungewöhnliche Sprache: Manchmal kann die Sprache in einer E-Mail verdächtig sein, auch wenn sie keine Fehler enthält. Wenn eine Nachricht, die angeblich von einer Ihnen bekannten Person stammt, nicht deren Schreibstil entspricht, liegt der Verdacht nahe, dass es sich um einen Phishing-Angriff handelt.

- Ungewöhnliche Anfragen: Bei Nachrichten, in denen seltsame Anfragen ohne oder mit unzureichender Erklärung gestellt werden, ist äußerste Vorsicht geboten – so zum Beispiel, wenn Sie in einer gefälschten E-Mail, die vermeintlich von Ihrer Bank kommt, aufgefordert werden, zur Bestätigung Ihrer Identität eine Überweisung an sich selbst zu tätigen. Wenn Ihnen eine Anfrage verdächtig vorkommt, sollten Sie sich immer fragen, ob ein legitimer Absender jemals eine solche Anfrage stellen würde. Wenn Sie Zweifel hegen, handelt es sich möglicherweise um Phishing.

- Verdächtige Absender: Phishing-Akteure imitieren häufig beliebte Marken, um Verbraucher zu täuschen. Untersuchungen von Zscaler ThreatLabz haben ergeben, dass Microsoft nach wie vor die am häufigsten nachgeahmte Marke ist. 43,1 % der Phishing-Versuche richten sich gegen die Marke. Auch die Microsoft-Marken OneDrive und SharePoint gehörten zu den fünf am häufigsten angegriffenen Marken. Dies deutet auf einen anhaltenden Trend hin, dass Bedrohungsakteure nach den Useranmeldeinformationen kritischer Microsoft-Anwendungen suchen.

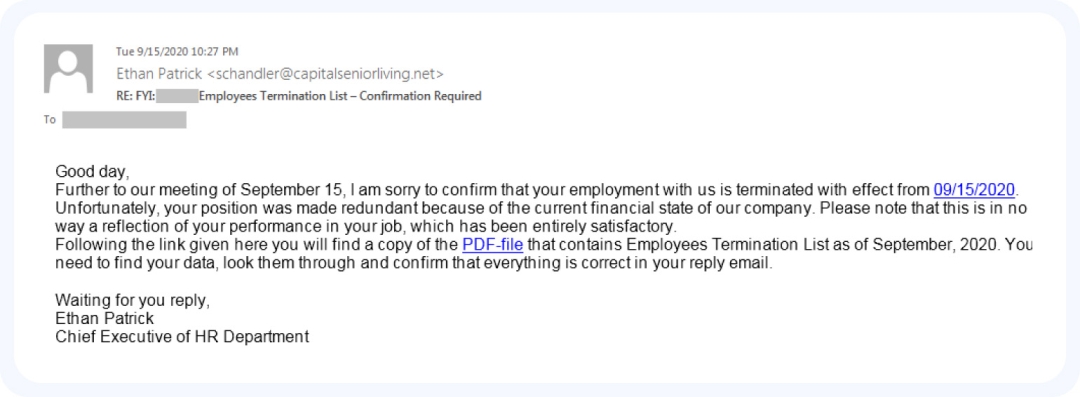

Ein Beispiel für eine Spearphishing-E-Mail. Achten Sie auf die ungewöhnlichen Formulierungen und die Art und Weise, wie konkrete Details präsentiert werden.

Was können Unternehmen tun, um das Sicherheitsbewusstsein der Mitarbeiter zu schärfen?

Es lohnt sich, sämtliche Mitarbeiter auf allen Ebenen der Unternehmenshierarchie über aktuelle Sicherheitsbedrohungen und einschlägige Richtlinien auf dem Laufenden zu halten. Bei Phishing-Angriffen geht es immer darum, die menschliche Gutgläubigkeit auszunutzen. Eine einzige Person, die einen schädlichen Link anklickt, kann der gesamten Organisation schweren Schaden zufügen.

Im Rahmen eines Programms zur Schärfung des Cybersicherheitsbewusstseins sollten alle Mitarbeiter im Umgang mit Cyberbedrohungen geschult werden, die für ihre jeweilige Position im Unternehmen relevant sind. Dazu zählt die Erkennung von Spearphishing-E-Mails und anderen gezielten Angriffen ebenso wie das Verfahren zur Meldung von Phishing-Angriffen.

Möglicherweise kann es auch erforderlich sein, die Dienste einschlägiger Experten für Cybersicherheit in Anspruch zu nehmen. Die rasante Entwicklung zunehmend ausgefeilter Social-Engineering-Techniken macht es schwierig bis unmöglich, die aktuelle Bedrohungslage stets im Blick zu behalten. Durch die Zusammenarbeit mit Experten, die bestens aufgestellt sind, die Machenschaften der Betrüger zu durchschauen, gewährleisten Sie für sich und Ihre Mitarbeiter die optimale erforderliche Unterstützung.

Wie sorgt Zscaler für Abhilfe?

Der Schutz des Unternehmens vor Angriffen, bei denen User zum Zugriff auf schädliche Links verleitet werden, stellt Sicherheitsbeauftragte vor enorme Herausforderungen. Diese Taktik ist nämlich vor allem deshalb so erfolgreich, weil sich die Angreifer typische menschliche Schwächen zunutze machen. Beim Spearphishing kommt verschärfend hinzu, dass Angreifer ihre Opfer sehr gezielt aussuchen und ansprechen. Die Schäden, die durch einschlägige Sicherheitsverletzungen entstehen, lassen sich begrenzen, wenn Sie im Rahmen einer umfassenden Zero-Trust-Strategie wirksame Kontrollmechanismen gegen Phishing implementieren.

Die Zscaler Zero Trust Exchange™ basiert auf einer ganzheitlichen Zero-Trust-Architektur und stellt leistungsstarke Funktionen bereit, mit denen Unternehmen ihre Angriffsfläche verkleinern und Kompromittierung verhindern. Im Kampf gegen Phishing-Angriffe profitieren Organisationen von einer Reihe leistungsstarker Funktionen:

- Angriffe werden verhindert: Durch Funktionen wie lückenlose TLS/SSL-Überprüfung, Browser-Isolierung und richtlinienbasierte Kontrollen werden Zugriffe auf schädliche Websites blockiert.

- Laterale Ausbreitung wird gestoppt: Sobald sich Malware in Ihrem System befindet, kann sie sich verbreiten und noch mehr Schaden anrichten. Dank der Zero Trust Exchange verbinden sich User direkt mit den benötigten Anwendungen und nicht mit Ihrem Netzwerk, sodass sich Malware keinesfalls darin ausbreiten kann.

- Insider-Bedrohungen werden unterbunden: Unsere Cloud-Proxy-Architektur verhindert, dass private Anwendungen ausgenutzt werden, und erkennt mithilfe der vollständigen Inline-Überprüfung selbst die ausgefeiltesten Angriffstechniken.

- Datenverluste werden verhindert: Die Zero Trust Exchange überprüft sowohl ruhende als auch in Übertragung befindliche Daten, um potenziellen Datendiebstahl im Zuge eines laufenden Angriffs zu verhindern.

Schützen Sie Ihr Unternehmen vor Spear-Phishing-Angriffen mit der Leistung einer vollständigen Zero-Trust-Architektur.

Empfohlene Ressourcen

Häufig gestellte Fragen

Im Unterschied zu den meisten anderen Phishing-Techniken richten sich Spearphishing-Angriffe gezielt gegen ganz bestimmte Personen. In der Regel sind den Angreifern bereits im Voraus Informationen über ihre intendierten Opfer bekannt, die sie ausnutzen, um ihren Phishing-Nachrichten noch mehr Nachdruck und Überzeugungskraft zu verleihen.

Im Zeitraum zwischen 2013 und 2015 stellte ein Angreifer Facebook und Google Beträge in Höhe von insgesamt rund 100 Mio. USD in Rechnung. Das gelang, weil er sich als Quanta ausgab, ein echtes Technologieunternehmen, das mit beiden Firmen zusammenarbeitete. Obwohl der Angreifer gerichtlich verurteilt wurde, konnten Facebook und Google nur etwa die Hälfte der gestohlenen Gelder wiedererlangen.

2016 betrog ein BEC-Betrüger die belgische Crelan Bank um mehr als 70 Millionen Euro, indem er sich als Führungskraft ausgab und Geldüberweisungen forderte.

Bei der Planung und Durchführung von Spearphishing-Angriffen liegen den Bedrohungsakteuren in der Regel Informationen über das Opfer vor, die sie entweder zuvor gestohlen oder aus öffentlich zugänglichen Quellen wie Social-Media-Plattformen bezogen haben.

Wenn Sie eine Phishing-E-Mail erhalten, melden Sie sie. Reagieren Sie nicht darauf und interagieren Sie nicht anderweitig damit. Ihr Sicherheitsteam, Ihr Incident-Response- oder IT-Personal wird relevante Parteien wie Softwareanbieter benachrichtigen, um die Wahrscheinlichkeit eines erneuten Angriffs zu verringern.

Am häufigsten sind Phishing-Angriffe über E-Mails mit Nachrichten, die das Opfer dazu verleiten sollen, vertrauliche Daten preiszugeben oder Malware herunterzuladen. Zunehmend kommen auch Sprach- oder Textnachrichten zu ähnlichen Zwecken zum Einsatz. Diese Angriffe werden als Voice-Phishing bzw. SMS-Phishing bezeichnet.