/ Was ist sicherer Remotezugriff?

Was ist sicherer Remotezugriff?

Sicherer Remotezugriff ist ein Überbegriff, der sich auf die Sicherheitsmaßnahmen, Richtlinien und Technologien bezieht, die Unternehmen einsetzen, um standortunabhängigen Zugriff auf Netzwerk, Geräte und Anwendungen mit hohem Sicherheitsniveau bereitzustellen.

Wie funktioniert das Prinzip?

Mithilfe eines sicheren Remotezugriffs können Mitarbeiter, die nicht im Büro anwesend sind, trotzdem die benötigten Ressourcen nutzen. So haben sie die Möglichkeit, sich unter Verwendung von Remote-Geräten über ungeschützte private oder öffentliche WLAN-Verbindungen anstelle eines Unternehmensnetzwerks mit Rechenzentren, Netzwerken, Anwendungen oder Cloud-Ressourcen zu verbinden.

Sicherer Remotezugriff bietet der hybriden Belegschaft von heute einen Puffer, der sich zwischen ihrem Endgerät und dem Internet befindet. User haben so die Möglichkeit, Remote-Verbindungen herzustellen, wobei gleichzeitig das Risiko unbefugter Zugriffe minimiert wird.

Technologien und Richtlinien für sicheren Remotezugriff variieren von Unternehmen zu Unternehmen, da jede IT-Abteilung über eigene Systeme, Anforderungen und Budgets verfügt, um sicheren standortunabhängigen Zugriff bereitzustellen.

Bedeutung von sicherem Remotezugriff

Bei der Einstellung neuer Mitarbeiter spielt deren Wohnort für Organisationen mittlerweile kaum noch eine Rolle. Ausschlaggebend für die Kandidatenauswahl sind deren Qualifikationen. Remote- und Hybridarbeit sind weiterhin auf dem Vormarsch, doch auch Cyberbedrohungen und Sicherheitsrisiken entwickeln sich rasant weiter. Daher steht sicherer Remotezugriff für IT- und Sicherheitsabteilungen weltweit ganz oben auf der Prioritätenliste, unabhängig von der Branche.

Früher befanden sich die Mitarbeiter eines Unternehmens im Netzwerk und alle Anwendungen waren im Rechenzentrum untergebracht, das mit demselben Netzwerk verbunden war. Durch den Ausbruch der COVID-19-Pandemie waren Unternehmen jedoch gezwungen, schnell auf Remote-Arbeit umzustellen, um Produktivität und Profit aufrechtzuerhalten. Deshalb wurden Remotezugriffslösungen eingesetzt, damit User weiterhin auf interne Anwendungen wie Microsoft 365 zugreifen konnten. Dabei wurden die Anwendungen auf Remote-User ausgeweitet, sei es über das Netzwerk oder mit anderen Methoden.

Die heutigen Sicherheitsstandards unterscheiden sich enorm von denen, die noch vor fünf Jahren galten, und das Paradigma rund um sicheren Remotezugriff wandelt sich schnell.

Laut dem VPN Risk Report 2022 von Cybersecurity Insiders planen mehr als 80 % der befragten Unternehmen die Umstellung auf ein Zero-Trust-Modell.

Welche Technologien werden für sicheren Remotezugriff verwendet?

Es gibt eine Vielzahl von Lösungen für den Remotezugriff auf dem Markt. Im Folgenden werden einige der am häufigsten verwendeten vorgestellt.

Virtual Private Network (VPN)

Dabei handelt es sich um den Prototyp aller Lösungen für sicheren Remotezugriff. Bei einem VPN erfolgt der Zugriff auf das Unternehmensnetzwerk über einen Tunnel, der sich zwischen dem Netzwerk und dem Remote-User befindet. Nach der Authentifizierung haben User uneingeschränkten Zugriff und können sich lateral durch das Netzwerk bewegen.

Zwei-Faktor-/Multifaktor-Authentifizierung (2FA/MFA)

Bei dieser Methode erhalten User Zugriff auf Unternehmensnetzwerke oder Ressourcen, indem sie sich auf mindestens zwei Arten authentifizieren. Hierbei kann es sich um eine beliebige Kombination aus Passwort, E-Mail-Adresse, Remote-Desktop, Mobilgerät oder sogar biometrischen Daten wie Fingerabdrücken handeln. Wenn sich der User nicht über beide bzw. alle Komponenten authentifizieren kann, wird die Anfrage abgelehnt.

Single Sign-On (SSO)

Über SSO müssen sich User nur einmal authentifizieren und können danach auf alle Ressourcen zugreifen. Diese Methode wird häufig von Unternehmen jeder Größe und von Einzelpersonen verwendet, um zu vermeiden, dass verschiedene Usernamen und Passwörter verwaltet werden müssen.

Privileged Access Management (PAM)

Die Zugriffsverwaltung mittels PAM basiert auf einer Kombination aus menschlicher Kontrolle, Prozessen und Technologie. Die IT erhält einen besseren Einblick in Konten, indem diese in Echtzeit überwacht und gleichzeitig Cyberangriffe und Insider-Bedrohungen gestoppt, die betriebliche Effizienz optimiert und Compliance sichergestellt wird. Mit PAM erhalten User nur Zugriff auf die Ressourcen, für die sie autorisiert sind, und die Zugriffsverwaltung erfolgt viel präziser.

Vorteile von sicherem Remotezugriff

Lösungen für sicheren Remotezugriff sind eine wertvolle Bereicherung für Unternehmen und bieten folgende Vorteile:

- Sensible Daten werden sicher aufbewahrt. Unternehmensdaten werden geschützt, indem der Zugriff von externen Quellen eingeschränkt und nur sicher und kontrolliert gewährt wird. Dadurch wird die Unternehmenssicherheit erheblich verbessert, was angesichts der Vielzahl komplexer Bedrohungen in der heutigen Zeit von entscheidender Bedeutung ist.

- Die Angriffsfläche wird minimiert. Komplexe Bedrohungen werden noch effizienter abgewehrt, indem die Anzahl der Angriffsvektoren reduziert wird, über die Cyberkriminelle Endgeräte infiltrieren können. Dies trägt dazu bei, den Sicherheitsstatus von Unternehmen zu optimieren.

- Die Compliance wird aufrechterhalten. Verstöße gegen Vorschriften zur Datensicherheit und zum Datenschutz werden verhindert, indem Datenlecks und Datenverluste vermieden werden.

Ein Paradigmenwechsel

Seit einigen Jahrzehnten schwören IT-Experten auf VPNs, um sicheren Remotezugriff umzusetzen. Diese Methode wurde sogar beibehalten, als immer mehr User begannen, außerhalb des Netzwerks zu arbeiten bzw. über Laptops oder mobile Geräte auf Unternehmensressourcen zuzugreifen, und immer mehr Anwendungen und Infrastrukturen in die Cloud verlagert wurden.

Schließlich mussten sich IT- und Sicherheitsabteilungen eine wichtige Frage stellen: Ist es überhaupt sinnvoll, Remote-User mit dem internen Netzwerk zu verbinden, wenn sich so viele User außerhalb des Netzwerks und so viele Anwendungen in der Cloud befinden?

Die Bindung der Sicherheit an das Netzwerk ist das Hauptproblem des alten Modells für den Remotezugriff. Neben der erhöhten Latenz sind Unternehmen, die auf herkömmliche VPN-Technologien setzen, in zwei grundlegenden Bereichen einem höheren Risiko ausgesetzt:

- Inhärentes, oft übermäßiges Vertrauen

- Erhöhtes Risiko für externen Netzwerkzugriff

Im Gegensatz zu einem Zero-Trust-Ansatz wird Vertrauen bei alten Architekturen nach dem Festung-mit-Burggraben-Prinzip, die sich stark auf VPNs stützen, oft zu leichtfertig gewährt. Diese fehlerhafte Denkweise führt zu einem „flachen“ Netzwerk, das IP-Adressen, endgerätebasierte Zugriffskontrollen und andere Faktoren nutzt, um die Authentifizierung innerhalb des Unternehmensnetzwerks zu steuern. Sobald sich ein User in einem dieser flachen Netzwerke befindet, kann er sich im gesamten Unternehmensnetzwerk bewegen.

Cyberkriminelle können somit die VPN-Angriffsfläche ausnutzen, um das Netzwerk zu infiltrieren und Ransomware-, Phishing- oder Denial-of-Service-Angriffe und andere Methoden zum Exfiltrieren kritischer Unternehmensdaten durchzuführen.

Im Gegensatz dazu wird bei einem Zero-Trust-Ansatz der gesamte Traffic – auch Traffic, der sich bereits innerhalb des Perimeters befindet – als nicht vertrauenswürdig betrachtet. Erst wenn Workloads mithilfe einer Reihe von kontextbasierten Attributen identifiziert werden können, wird ihnen vertraut und die Kommunikation zugelassen.

Wie unten beschrieben, wurde der sichere Remotezugriff weiterentwickelt, um den Anforderungen der heutigen Cloud-first-Welt Rechnung zu tragen.

Neudefinition von sicherem Remotezugriff mit Zero Trust Network Access

Als Reaktion auf die aktuellen Anforderungen nutzen IT-Teams das ZTNA-Framework (Zero Trust Network Access) (auch bekannt als Software Defined Perimeter [SDP]), um Usern außerhalb des Netzwerks sicheren Remotezugriff bereitzustellen. ZTNA bietet sicheren Zugriff ohne VPNs auf private Unternehmensanwendungen, unabhängig davon, ob diese in öffentlichen Clouds, privaten Clouds oder im Rechenzentrum gehostet werden.

ZTNA basiert auf einem adaptiven Modell, bei dem keine Verbindung automatisch als vertrauenswürdig eingestuft wird. Zugriff wird nur nach Erforderlichkeitsprinzip mit minimaler Rechtevergabe auf Basis granularer Sicherheitsrichtlinien gewährt. Diese Sicherheitslösungen erfordern keine physischen Appliances und können in jeder Umgebung bereitgestellt werden, um alle REST-API-Anwendungen zu unterstützen.

Eine echte ZTNA-Lösung muss die folgenden vier Merkmale aufweisen:

- ZTNA isoliert den Anwendungszugriff vollständig vom Netzwerkzugang. Diese Isolation reduziert Netzwerkrisiken, wie beispielsweise Infektionen durch kompromittierte Geräte, und gewährt ausschließlich autorisierten Usern den Zugriff auf Anwendungen.

- Von innen nach außen gehende Verbindungen von der Applikation zum Benutzer gewährleisten, dass sowohl das Netzwerk als auch die Anwendungsinfrastruktur für nicht autorisierte Benutzer unsichtbar sind. Da IPs niemals dem Internet ausgesetzt sind, entsteht ein „Darknet“ und das Netzwerk wird unauffindbar.

- Mithilfe der nativen Anwendungssegmentierung wird sichergestellt, dass der Anwendungszugriff nur individuell gewährt wird, sodass autorisierte User nur auf bestimmte Anwendungen und nicht auf das gesamte Netzwerk zugreifen können.

- ZTNA verfolgt statt eines herkömmlichen Netzwerksicherheitsansatzes einen Ansatz von User zu Anwendung. Das Netzwerk verliert an Bedeutung und das Internet wird zum neuen Unternehmensnetzwerk, das Ende-zu-Ende-verschlüsselte TLS-Mikrotunnel anstelle von MPLS verwendet.

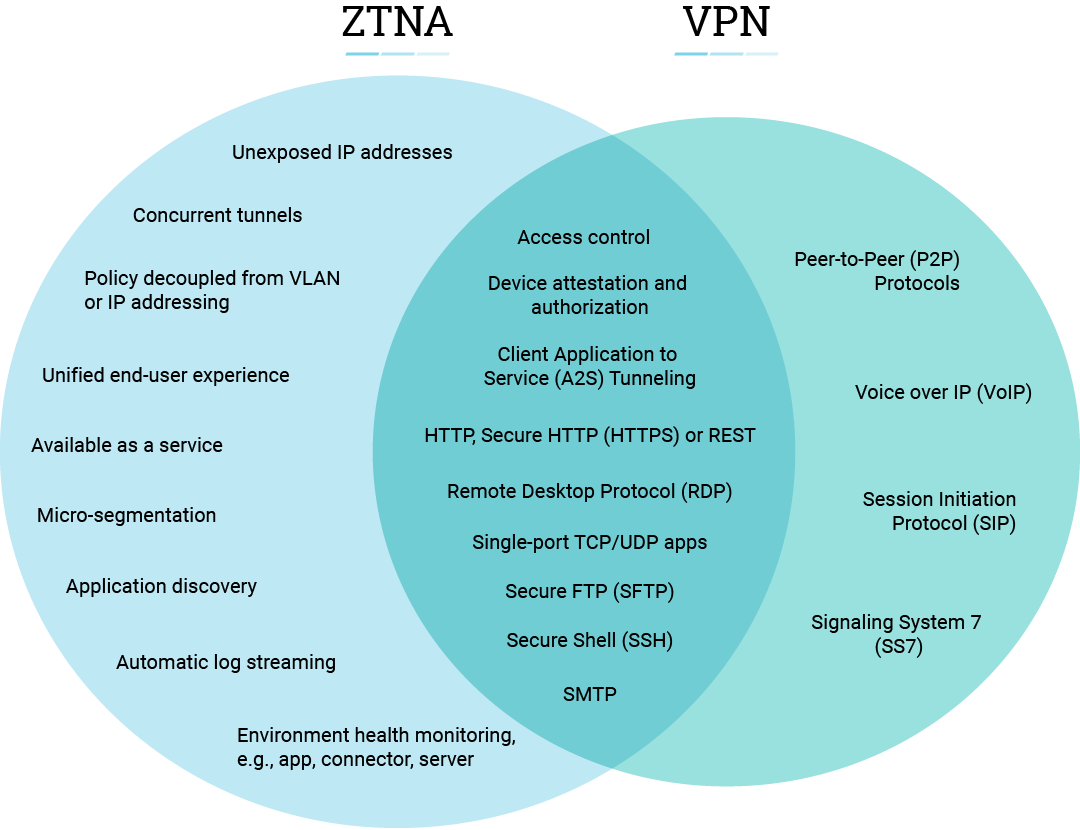

Sicherer Remotezugriff: ZTNA und VPNs im Vergleich

Gerade beim Thema Remotezugriff hat die digitale Transformation alles verändert. Wie oben erwähnt, sind VPNs nicht geeignet, um mit den komplexen Bedrohungen der heutigen Zeit und der Anzahl der User, die sich mit privaten Anwendungen außerhalb des Netzwerks verbinden, Schritt zu halten. Dies kann zu ernsthaften Problemen in Bezug auf die Anwendererfahrung, Konnektivität, Sicherheit und Verwaltung führen.

ZTNA hingegen bietet Remote-Mitarbeitern eine bessere User Experience. Sie müssen sich nicht umständlich in einem VPN anmelden, denn der Zugriff ist unabhängig von Änderungen der Netzwerkkonnektivität kontinuierlich möglich. Außerdem reduziert ZTNA standortunabhängig die Zugriffslatenz und beschleunigt somit die Anwendererfahrung.

Darüber hinaus optimiert ZTNA den Sicherheitsstatus – anstelle des Netzwerks wird nun die Verbindung zwischen User und Anwendung abgesichert. Zugriff wird individuell gewährt, sodass nur autorisierte User auf bestimmte Anwendungen zugreifen können. Laterale Bewegungen sind unmöglich und die Angriffsfläche wird reduziert. Netzwerk und Anwendungen sind für nicht autorisierte User verborgen und IPs werden niemals offengelegt, wodurch das Risiko internetbasierter Angriffe verringert wird.

Im Vergleich zu VPNs ist das Management von ZTNA-Tools unkompliziert, da keine Appliances installiert, konfiguriert und verwaltet werden müssen. Da ZTNA nicht auf IP-Adressen basiert, entfällt die Verwaltung von ACLs, Firewall-Richtlinien oder Übersetzungen. Granulare Richtlinien können auf Anwendungs- und Userebene festgelegt werden, wodurch Anwendungen gezielt geschützt werden. Außerdem kann so Zugriff mit minimaler Rechtevergabe für User durchgesetzt werden.

Auswahl eines Services für sicheren Remotezugriff mit Blick auf aktuelle Anforderungen

Obwohl alle ZTNA-Lösungen auf dem Ansatz des adaptiven Vertrauens basieren, ist ZTNA in zwei Varianten erhältlich: als eigenständiges Produkt und als Service.

Organisationen, die ZTNA als eigenständiges Produkt einsetzen, müssen alle Elemente des Produkts bereitstellen und verwalten. Darüber hinaus bieten mehrere IaaS-Cloud-Anbieter ihren Kunden ZTNA-Funktionen an. Die ZTNA-Lösung wird am Edge der IT-Umgebung bereitgestellt, entweder im Rechenzentrum oder in der Cloud, und vermittelt sichere Verbindungen zwischen Usern und Anwendungen.

Der Einsatz von ZTNA als eigenständiges Produkt bietet unter anderem folgende Vorteile:

- Kunden können ihre ZTNA-Infrastruktur direkt kontrollieren und verwalten, was möglicherweise aufgrund von Compliance-Anforderungen erforderlich ist.

- Vor Ort gehostete IoT-Services können von optimierten Geschwindigkeiten profitieren

- Die Performance kann sich erhöhen, wenn sich lokale User nicht mit dem Internet verbinden müssen, um auf On-Premise gehostete Anwendungen zuzugreifen.

Mit ZTNA als eigenständigem Produkt haben Unternehmen zwar mehr Kontrolle über ihre Umgebung, jedoch entgehen ihnen die Vorteile eines Cloud-basierten Services.

Zscaler und ZTNA

Die andere Option ist ZTNA als Service, wie Zscaler Private Access™ (ZPA). Dabei handelt es sich um einen in der Cloud gehosteten Service, bei dem Organisationen die Cloud-Infrastruktur des jeweiligen Anbieters zur Durchsetzung von Richtlinien nutzen. Die Organisation erwirbt Userlizenzen und setzt ressourcenschonende Konnektoren ein, die den organisationseigenen Anwendungen in sämtlichen Umgebungen vorgeschaltet werden. Der Anbieter stellt die erforderliche Konnektivität, Kapazität und Infrastruktur bereit.

Der Zugriff erfolgt über ausgehende Verbindungen von der Anwendung zum User, die über den Broker vermittelt werden. Dadurch wird der Anwendungszugriff vom Netzwerkzugang abgekoppelt, sodass IPs niemals im Internet offengelegt werden.

Zscaler Private Access bietet Unternehmen unzählige Vorteile, beispielsweise:

- Einfaches Deployment, da keine ZTNA-Gateways eingerichtet werden müssen

- Vereinfachte Verwaltung, da Services nicht lokal gehostet werden

- Automatische Auswahl der optimalen Trafficpfade zur Gewährleistung einer globalen Abdeckung für Remote-Mitarbeiter

ZPA als optimale Lösung für die aktuellen Anforderungen an sicheren Remotezugriff

ZPA bietet sicheren Remotezugriff auf interne Anwendungen in der Cloud, ohne dass User ins Unternehmensnetzwerk gelangen. Der Cloud-Service benötigt keine komplexen Gateway-Appliances für Remote-Access-VPNs, sondern verwendet in der Cloud gehostete Richtlinien, um den Zugriff zu authentifizieren und den User-Traffic zum nächstgelegenen Anwendungsort weiterzuleiten.

ZPA ist eine softwaredefinierte Lösung, die in Kombination mit einer Technologie für den direkten Zugang verwendet werden kann. Mithilfe dieser Technologie werden Rechenzentren von Kunden über die Zscaler Zero Trust Exchange direkt mit den Rechenzentren der Cloud-Service-Anbieter verbunden.