/ Was sind Insider-Bedrohungen?

Was sind Insider-Bedrohungen?

Insider-Bedrohungen sind Cybersicherheitsrisiken, die ihren Ursprung innerhalb eines Unternehmens haben und in der Regel Mitarbeiter, Auftragnehmer oder andere vertrauenswürdige Personen betreffen, die Zugriff auf vertrauliche Daten, Systeme oder Netzwerke haben. Diese Bedrohungen können vorsätzlich sein – etwa wenn ein Mitarbeiter absichtlich vertrauliche Informationen stiehlt – oder unabsichtlich, etwa wenn ein Insider in guten Absichten durch Fahrlässigkeit, menschliches Versagen oder mangelhafte Sicherheitspraktiken versehentlich geschäftskritische Assets in Gefahr bringt.

Arten von Insider-Bedrohungen

Insider-Bedrohungen treten in verschiedenen Formen auf. Jede von ihnen stellt eine einzigartige Herausforderung für den Sicherheitsstatus einer Organisation dar. Diese Bedrohungen können herkömmliche Abwehrmaßnahmen wie Firewalls umgehen oder Sicherheitslücken ausnutzen, die durch Implementierungen von VPNs entstehen. Das macht sie in den heutigen hypervernetzten Umgebungen, in denen Konnektivität und vertrauenswürdiger Zugriff die Risiken unbeabsichtigt verstärken können, besonders gefährlich.

Vorsätzliche Insider-Bedrohungen

Vorsätzliche Insider-Bedrohungen entstehen, wenn Einzelpersonen innerhalb eines Unternehmens zum persönlichen Vorteil oder aus Bosheit absichtlich die Sicherheit gefährden. Ein klassisches Beispiel ist ein verärgerter Mitarbeiter, der geistiges Eigentum stiehlt oder Zugangsdaten an Cyberkriminelle verkauft. Diesen Drohungen liegen häufig finanzielle Anreize oder aber Rachegelüste zugrunde, weshalb sie besonders schwer zu erkennen sind.

Diese Insider haben legitimen Zugriff auf vertrauliche Daten, den sie problemlos ausnutzen können, wenn keine geeigneten Sicherheitskontrollen vorhanden sind. Um vorsätzliche Bedrohungen durch böswillige Insider zu verhindern, sind ständige Überwachung, striktes Zugriffsmanagement und Verhaltensanalysen erforderlich, um ungewöhnliche Aktivitäten zu erkennen, bevor Schaden entsteht.

Beispiel: Der ehemalige NSA-Mitarbeiter Edward Snowden ist eines der bekanntesten Beispiele für einen böswilligen Insider. Snowden gab vertrauliche Informationen über die weltweiten Überwachungsprogramme der NSA und ihrer Partner preis. Seine Handlungen beruhten eher auf ideologischen Motiven als auf finanziellem Gewinn, doch sie verdeutlichen den Schaden, den ein einzelner Insider anrichten kann.

Unbeabsichtigte Insider-Bedrohungen

Zu versehentlichen Insider-Bedrohungen kommt es, wenn Mitarbeiter unwissentlich Cyberangriffen Tür und Tor öffnen. Zu den alltäglichen Beispielen gehören Phishing-Angriffe, Fehlkonfigurationen von Sicherheitseinstellungen oder die versehentliche Weitergabe vertraulicher Dateien an unbefugte Parteien. Menschliches Versagen ist eine der häufigsten Ursachen für Insider-Bedrohungen. Seine Häufigkeit macht deutlich, warum es nicht mehr ausreicht, sich ausschließlich auf Perimeterschutzmaßnahmen zu verlassen.

Um unbeabsichtigten Insider-Bedrohungen entgegenzuwirken, müssen Unternehmen kontinuierliche Schulungs- und Sensibilisierungsprogramme implementieren.

Beispiel: Im Jahr 2017 ging einem Mitarbeiter des Flughafens Heathrow versehentlich ein USB-Stick mit sensiblen Sicherheitsdaten zum Flughafenbetrieb verloren. Der Datenträger, auf dem Informationen zu Sicherheitsmaßnahmen, Patrouillenplänen und Reisedetails der Königin gespeichert waren, wurde von einem Passanten gefunden. Glücklicherweise kam es zu keinem größeren Verstoß, der Vorfall hat jedoch verdeutlicht, wie unbeabsichtigte Aktionen von Insidern – wie das Verlegen vertraulicher Daten – zu erheblichen Sicherheitsrisiken führen können.

Fahrlässige Insider-Bedrohungen

Fahrlässige Insider sind Mitarbeiter, die die bewährten Sicherheitspraktiken nicht befolgen, entweder aus Nachlässigkeit oder aus Mangel an Bewusstsein. Dies kann so einfach sein wie die Weitergabe von Passwörtern, die Verwendung nicht autorisierter Geräte oder das Ignorieren grundlegender Sicherheitsprotokolle. Diese Verhaltensweisen sind zwar nicht böswillig, schaffen jedoch schwerwiegende Schwachstellen, die Angreifer ausnutzen können.

Um die Risiken durch fahrlässige Insider zu mindern, müssen Unternehmen strenge Sicherheitsrichtlinien durchsetzen und ihre Mitarbeiter für deren Einhaltung verantwortlich machen.

Beispiel: Im Jahr 2020 speicherte ein Facebook-Mitarbeiter unter Verstoß gegen die Unternehmensrichtlinien unverschlüsselte Daten zur Gehaltsabrechnung auf einem privaten Laptop. Unglücklicherweise wurde der Laptop gestohlen, wodurch vertrauliche Informationen von etwa 29.000 Mitarbeitern offengelegt wurden. Obwohl es keine Hinweise auf einen Missbrauch der Daten gab, hätte dieser fahrlässige Umgang mit vertraulichen Informationen schwerwiegende Folgen haben können.

Insider-Bedrohungen durch Dritte

Insider-Bedrohungen durch Dritte gehen von Auftragnehmern, Anbietern oder Partnern aus, die Zugriff auf die Systeme oder Daten eines Unternehmens haben. Diese externen User sind zwar für den Betrieb unverzichtbar, bringen jedoch zusätzliche Risiken mit sich. Wenn ein System eines Drittanbieters kompromittiert oder die Anmeldedaten eines Auftragnehmers gestohlen werden, können Angreifer oft unentdeckt auf vertrauliche Informationen zugreifen.

Beispiel: Zur Datenpanne bei Home Depot kam es, weil sich Angreifer über gestohlene Anmeldedaten eines Drittanbieters Zugriff auf die Systeme des Unternehmens verschafften. Bei diesem Verstoß wurden 56 Millionen Kreditkartennummern kompromittiert. Dies verdeutlicht die Risiken, die von Dritten ausgehen, wenn keine geeigneten Zugriffskontrollen vorhanden sind.

Zur Bewältigung dieser Risiken ist es erforderlich, den Grundsatz der minimalen Rechtevergabe auch auf Drittuser auszuweiten. Damit wird sichergestellt, dass diese nur Zugriff auf unbedingt erforderliche IT-Ressourcen erhalten und bei der Interaktion mit internen Systemen kontinuierlich überwacht werden. Durch den Einsatz strenger Zugriffskontrollen und regelmäßiger Sicherheitsbewertungen von Drittanbietern kann diese Bedrohung erheblich verringert werden.

Warnsignale und Indikatoren für Insider-Bedrohungen

Das Erkennen von Insider-Bedrohungen erfordert Wachsamkeit auf mehreren Sicherheitsebenen. Zu den wichtigsten Warnsignalen zählen:

Verhaltensindikatoren

Wenn Mitarbeiter ungewöhnliche Zugriffsmuster aufweisen, z. B. sich bei Systemen anmelden, die sie normalerweise nicht verwenden, große Datenmengen übertragen oder außerhalb der Arbeitszeiten aktiv sind, kann dies ein Hinweis auf eine potenzielle Insider-Bedrohung sein. Dieses Verhalten weicht häufig von etablierten Normen ab und erfordert eine genauere Prüfung.

Digital Footprint Monitoring

Die Überwachung des digitalen Verhaltens durch Userverhaltensanalysen (UBA) und Sicherheitsinformations- und Ereignismanagementsysteme (SIEM) ist von entscheidender Bedeutung. Mithilfe dieser Tools lassen sich Anomalien in der Useraktivität erkennen, wie etwa unerwartete Anmeldeorte, Versuche zur Rechteausweitung, plötzliche Spitzen beim Zugriff auf vertrauliche Daten oder große Datenübertragungen, die auf böswillige Absichten oder kompromittierte Anmeldedaten hinweisen könnten.

Bedenken hinsichtlich der physischen Sicherheit

Insider-Bedrohungen können sich auch im physischen Bereich manifestieren, wenn Mitarbeiter oder Auftragnehmer versuchen, sich unbefugten Zugang zu sicheren Bereichen zu verschaffen. Dazu kann beispielsweise das Umgehen physischer Sicherheitskontrollen, Tailgating oder die Verwendung gestohlener Zugangsdaten zum Betreten gesperrter Bereiche gehören.

Zero Trust schafft Abhilfe

Durch Integration eines Zero-Trust-Ansatzes können die Risiken durch Insider-Bedrohungen gemindert werden. Durch kontinuierliche Überwachung und Überprüfung stellt Zero Trust sicher, dass auch interne User bei jedem Schritt authentifiziert und autorisiert werden müssen. Dadurch wird die laterale Bewegungsfreiheit innerhalb des Netzwerks und damit der potenzielle Schaden minimiert, den ein Insider anrichten kann, da sein Zugriff eingeschränkt und ständig überprüft wird. Durch die Implementierung robuster Erkennungsmechanismen können Sicherheitsexperten Bedrohungen identifizieren und neutralisieren, bevor diese geschäftskritische Systeme gefährden können.

Folgen von Insider-Bedrohungen

Insider-Bedrohungen können für Unternehmen auf vielfältige Weise verheerende Folgen haben und richten häufig größeren Schaden an als Angriffe von außen. Nachstehend werden einige der schwerwiegenden Folgen erläutert, die Unternehmen aus Insider-Bedrohungen entstehen können.

Finanzielle Verluste

Die unmittelbare und greifbarste Folge einer Insider-Bedrohung ist ein finanzieller Verlust. Ob es sich nun um den direkten Diebstahl von IT-Assets, den Verlust geistigen Eigentums oder die Kosten für die Reaktion auf einen Datenschutzverstoß handelt, Unternehmen müssen bei der Kompromittierung von Insidern häufig einen hohen Preis zahlen. Laut IBM betrugen im Jahr 2024 die durchschnittlichen Kosten einer Datenschutzverletzung 4,88 Millionen USD. Insider-Vorfälle können sogar noch kostspieliger sein, wenn man die Komplexität ihrer Erkennung und Behebung berücksichtigt. Darüber hinaus können die durch Insider-Sicherheitsverletzungen verursachten Ausfallzeiten und Betriebsstörungen den Umsatz erheblich beeinträchtigen und die Verluste weiter vergrößern.

Reputationsschäden

Über die direkten finanziellen Auswirkungen hinaus können Insider-Bedrohungen den Ruf eines Unternehmens erheblich schädigen. Wenn Kundendaten offengelegt oder vertrauliche Geschäftsdetails durchsickern, verlieren Verbraucher schnell das Vertrauen. Ein Paradebeispiel hierfür ist der Datendiebstahl bei Target im Jahr 2013, bei dem 40 Millionen Kreditkartennummern offengelegt wurden und die Glaubwürdigkeit des Einzelhändlers schwer beschädigt wurde. Kunden betrachten Sicherheitsverletzungen häufig als Zeichen mangelhafter Sicherheitspraktiken, die sowohl zu unmittelbaren Geschäftsverlusten als auch zu einer langfristigen Markenschädigung führen können. Selbst nachdem die technischen Probleme gelöst sind, kann es Jahre dauern, das Vertrauen wiederherzustellen – wenn es überhaupt möglich ist.

Rechtliche und Compliance-Fragen

Darüber hinaus sind Unternehmen bei Insider-Bedrohungen erheblichen rechtlichen und aufsichtsrechtlichen Risiken ausgesetzt. Datenschutzvorschriften wie die DSGVO, HIPAA und CCPA legen strenge Anforderungen an den Schutz vertraulicher Daten durch Unternehmen fest. Eine Nichteinhaltung, ob vorsätzlich oder fahrlässig, kann empfindliche Geldstrafen und Sanktionen nach sich ziehen. Beispielsweise können Unternehmen nach der DSGVO mit Geldbußen von bis zu 20 Millionen Euro bzw. 4 % ihres jährlichen weltweiten Umsatzes belegt werden – je nachdem, welcher Betrag höher ist. Neben Geldstrafen drohen den Unternehmen auch Klagen von Geschädigten, die die Kosten weiter in die Höhe treiben und langfristigen Schaden verursachen.

Die Folgen von Insider-Bedrohungen unterstreichen deutlich die Notwendigkeit einer Zero-Trust-Architektur, die den Schwerpunkt auf kontinuierliche Überprüfung legt und laterale Bewegungen innerhalb eines Netzwerks einschränkt. Dies ist von entscheidender Bedeutung, um die Risiken durch Insider-Bedrohungen zu mindern. Durch die Annahme, dass kein User – weder intern noch extern – automatisch als vertrauenswürdig eingestuft werden darf, können Unternehmen strengere Kontrollen einführen und auf abnormales Verhalten achten. Dadurch verringert sich die Wahrscheinlichkeit, dass ein Insider großen Schaden anrichtet.

Strategien zur Minderung des Risikos durch Insider-Bedrohungen

Um Insider-Bedrohungen wirksam einzudämmen, ist ein vielschichtiger Ansatz erforderlich, der Technologie, Richtlinien und Aufklärung kombiniert. Durch die Implementierung einer umfassenden Strategie können Unternehmen potenzielle Insider-Vorfälle proaktiv erkennen, eindämmen und verhindern, bevor sie eskalieren.

Implementierung eines Insider Threat Program

Der Aufbau eines Insider Threat Program (ITP) ist ein grundlegender Schritt zur Bewältigung von Risiken. Ein gut strukturiertes ITP unterstützt Unternehmen bei der systematischen Verwaltung von Insider-bezogenen Schwachstellen. Zu den wichtigsten Schritten gehören:

- Risikobewertung: Identifizieren und priorisieren Sie IT-Assets, Daten und Systeme, die am anfälligsten für Insider-Bedrohungen sind.

- Richtlinienerstellung: Entwickeln Sie klare und durchsetzbare Richtlinien, die akzeptable Verhaltensweisen, Zugriffskontrollen und Protokolle zur Vorfallberichterstattung umreißen.

- Überwachung des Userverhaltens: Implementieren Sie eine kontinuierliche Überwachung der Useraktivität, mit besonderem Schwerpunkt auf Mitarbeitern oder Auftragnehmern mit hohem Risiko.

- Reaktionsplanung für Vorfälle: Erstellen Sie einen formellen Reaktionsplan, der Untersuchungsverfahren, Eindämmungsstrategien und Kommunikationsprotokolle umfasst.

- Regelmäßige Bewertung: Überprüfen und aktualisieren Sie das Programm regelmäßig, um es an neue Bedrohungen und veränderte Geschäftsanforderungen anzupassen.

Zero-Trust-Sicherheitsarchitektur

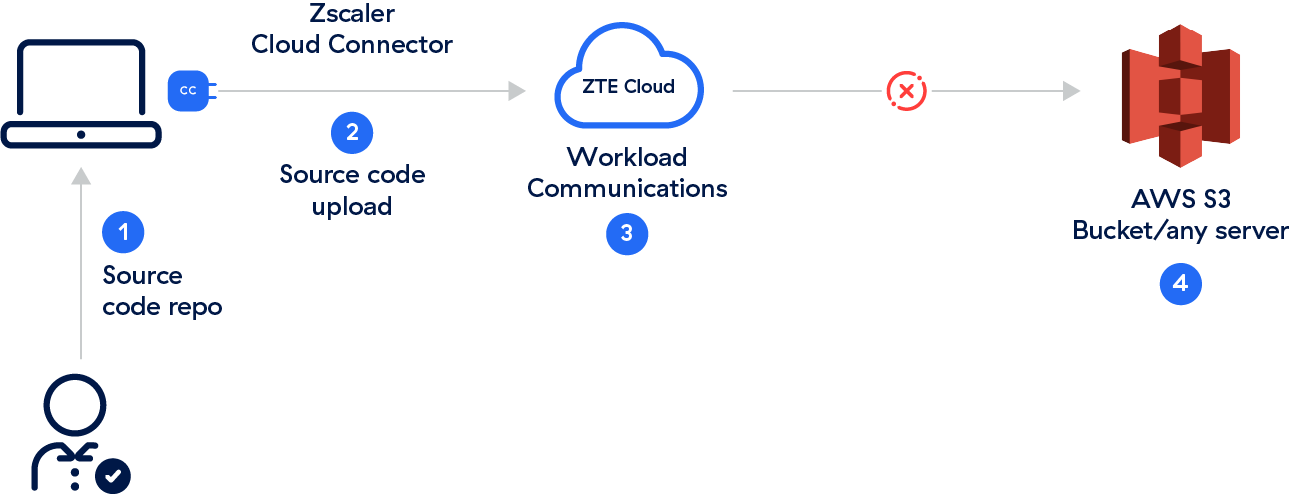

Ein Zero-Trust-Sicherheitsmodell reduziert das Risiko von Insider-Bedrohungen erheblich, indem es strenge Zugriffskontrollen durchsetzt und die Useridentitäten kontinuierlich überprüft. Durch die Anwendung des Grundsatzes „Niemals vertrauen, immer überprüfen“ begrenzt Zero Trust die laterale Bewegungsfreiheit innerhalb des Unternehmensnetzwerks und stellt sicher, dass User jeweils nur Zugriff auf die aktuell benötigten Ressourcen erhalten. Diese Architektur lässt sich auch in Überwachungslösungen integrieren, bietet Echtzeit-Einblicke in das Userverhalten und widerruft automatisch den Zugriff, wenn verdächtige Aktivitäten erkannt werden. Die Implementierung von Zero Trust kann die Angriffsfläche erheblich reduzieren und ist somit ein wirksames Mittel gegen Insider-Bedrohungen.

Schulungs- und Sensibilisierungsprogramme

Mitarbeiter sind unbedingt über die Bedeutung der Cybersicherheit und der Prävention von Insider-Bedrohungen aufzuklären. Effektive Schulungsprogramme stellen sicher, dass alle Mitarbeiter – von der Führungsebene bis zum Einsteiger – die Risiken und ihre Verantwortlichkeiten verstehen. Die Schulung sollte bewährte Vorgehensweisen abdecken, etwa das Erkennen von Phishing-Versuchen, das Sichern privilegierter Anmeldeinformationen und das Melden verdächtiger Aktivitäten.a Sensibilisierungskampagnen können auch Fallstudien aus der Praxis hervorheben, die den Schaden veranschaulichen, den Insider-Bedrohungen verursachen können, und so die Bedeutung von Wachsamkeit unterstreichen.

Überwachungs- und Erkennungslösungen

Erweiterte Überwachungstools sind für die Minderung des Risikos von Insider-Bedrohungen unverzichtbar. Privileged Access Management: PAM-Lösungen begrenzen und verfolgen die Aktivitäten von Usern mit erweiterten Zugangsberechtigungen und verringern so das Risiko vorsätzlicher oder fahrlässiger Insider-Bedrohungen. Data Loss Prevention: DLP-Systeme überwachen die Datenübertragung auf unbefugte Datentransfers oder -lecks und stellen sicher, dass vertrauliche Informationen innerhalb des Unternehmens bleiben. User Behavior Analytics: UBA-Lösungen nutzen maschinelles Lernen, um anomale Verhaltensmuster zu erkennen, die auf böswillige Absichten hinweisen könnten, wie etwa ungewöhnliche Zugriffszeiten oder Spitzen bei der Datendownloadrate. Zusammen gewährleisten diese Tools einen mehrschichtigen Schutz gegen Insider-Aktivitäten.

Zscaler schützt vor Insider-Bedrohungen

Zscaler stellt eine ganzheitliche Suite von Lösungen zum Schutz von Unternehmen vor Insider-Bedrohungen durch die Kombination zukunftsfähiger Technologien, Echtzeitanalysen und Zero-Trust-Prinzipien bereit. Mit Zscaler Cyberthreat Protectionwerden Insider-Bedrohungen durch KI-gestützte Bedrohungserkennung, Inline-TLS/SSL-Überprüfung und Tools wie Advanced Threat Protection, Browser Isolationund Cloud Sandbox gemindert, um Datenverluste und laterale Bewegungen zu verhindern.

Zscaler Risk360™ stärkt Unternehmen zusätzlich, indem Risiken mit umsetzbaren Erkenntnissen quantifiziert, vorstandstaugliche Berichte bereitgestellt und die Behebung auf der Grundlage detaillierter Risikofaktoren priorisiert werden. Diese Lösungen gewährleisten, dass Insider-Bedrohungen proaktiv identifiziert, bewertet und eingedämmt werden. Um Insider-Bedrohungen zu stoppen, bevor sie eskalieren, bietet Zscaler ITDR™ (Identity Threat Detection and Response) eine kontinuierliche Überwachung von Identitätssystemen, erkennt Angriffe wie Kerberoasting und Rechteausweitung und bietet Anleitungen zur Behebung von Identitätsfehlkonfigurationen.

Darüber hinaus setzt Zscaler Deception™ Decoys ein, um böswilliges Insiderverhalten und laterale Bedrohungsbewegungen zu erkennen und so eine frühzeitige Erkennung und Eindämmung betrügerischer Aktionen sicherzustellen. Zusammen bilden diese Lösungen ein ganzheitliches Zero-Trust-Framework zum Schutz vertraulicher Daten und geschäftskritischer Systeme vor Insider-Bedrohungen.

Kernfunktionen des Insider-Bedrohungsschutzes von Zscaler:

- Zscaler Cyberthreat Protection: KI-gesteuerte Bedrohungserkennung, TLS/SSL-Überprüfung und Tools wie Cloud Sandbox und Browser Isolation zum Verhindern und Erkennen böswilliger Aktivitäten.

- Zscaler Deception™: Effektive Erkennung lateraler Bewegungen und böswilliger Insider-Aktivitäten mithilfe von Ködern und Decoys, die echte IT-Assets imitieren.

- Zscaler Risk360™: Umfassender Risiko-Score und umsetzbare Erkenntnisse zur Untersuchung und Behebung spezifischer Probleme.

- Zscaler ITDR™: Kontinuierliche Identitätsüberwachung zur Erkennung von Angriffen wie DCSync, DCShadow und Rechteausweitung mit Echtzeitwarnungen und Behebung von Fehlkonfigurationen.

- Einheitliche Zero-Trust-Architektur: Gewährleistet den Zugriff nach dem Prinzip der minimalen Rechtevergabe und minimiert so die Angriffsfläche und die Möglichkeiten interner Bedrohungen.

Durch die Integration dieser Lösungen bietet Zscaler unübertroffenen Schutz vor Insider-Bedrohungen mit einem proaktiven Zero-Trust-Ansatz.