/ Was ist unter Zugriff mit minimaler Rechtevergabe zu verstehen?

Was ist unter Zugriff mit minimaler Rechtevergabe zu verstehen?

Warum ist Zugriff mit minimaler Rechtevergabe so wichtig?

Da immer mehr Daten in und durch öffentliche und Multicloud-Umgebungen verschoben werden und Cyberangriffe wie Ransomware an Häufigkeit und Raffinesse zunehmen, suchen Unternehmen nach Möglichkeiten, ihre wachsenden Angriffsflächen zu schützen und Sicherheitsrisiken zu verringern. Durch konsequente Umsetzung des Prinzips der minimalen Rechtevergabe schaffen Unternehmen eine wesentliche Voraussetzung für ein ganzheitliches Zero-Trust-Konzept.

Zeitgemäße Sicherheitskonzepte für den Zugriff mit minimaler Rechtevergabe umfassen drei Schwerpunkte: Authentifizierung von Useridentitäten, Überprüfung des Sicherheitsstatus von Endgeräten und User-to-App-Segmentierung. Diese werden im Folgenden ausführlicher erläutert.

Zugriff mit minimaler Rechtevergabe und Zero Trust

Minimale Rechtevergabe und Zero Trust stehen in engem Zusammenhang zueinander, jedoch gibt es einige grundlegende Unterschiede zwischen beiden Konzepten.

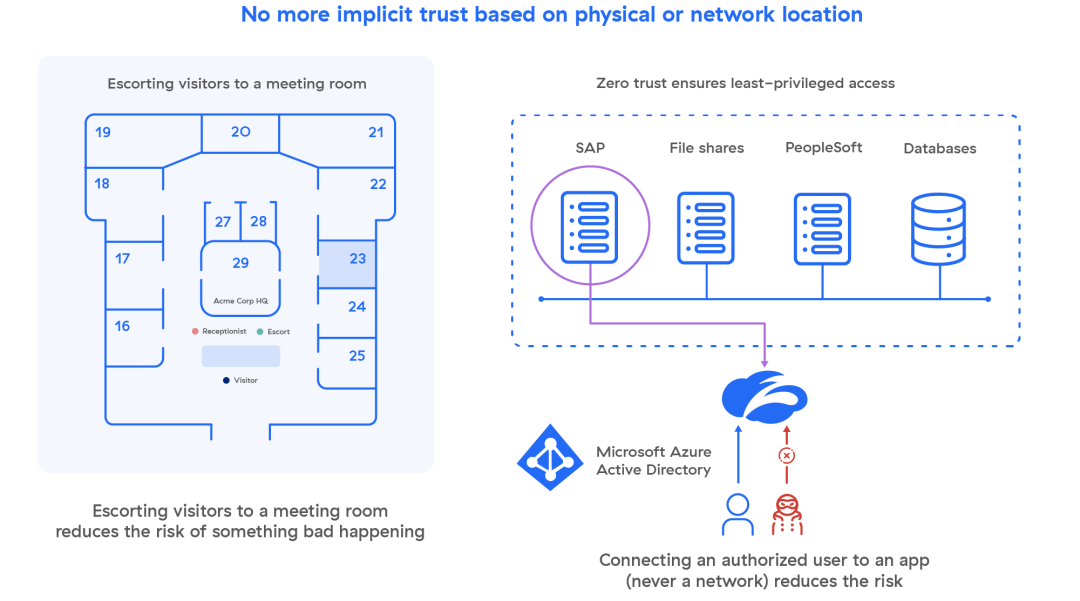

Zugriff mit minimaler Rechtevergabe funktioniert ähnlich wie eine Schlüsselkarte mit einem eindeutigen Code, der dem Aufgabenbereich des jeweiligen Mitarbeiters entspricht. Dadurch lassen sich Zugriffskontrollen individualisieren, sodass die Mehrzahl der User auf Anwendungen wie Microsoft 365 zugreifen kann, während die Berechtigung zum Zugriff auf vertrauliche Ressourcen – Finanz- und Personaldaten o. ä. – ausschließlich Usern mit entsprechender Zuständigkeit vorbehalten bleibt. Auf diese Weise wird das Risiko unnötiger Zugriffsberechtigungen eingeschränkt, die zu Datenpannen führen können.

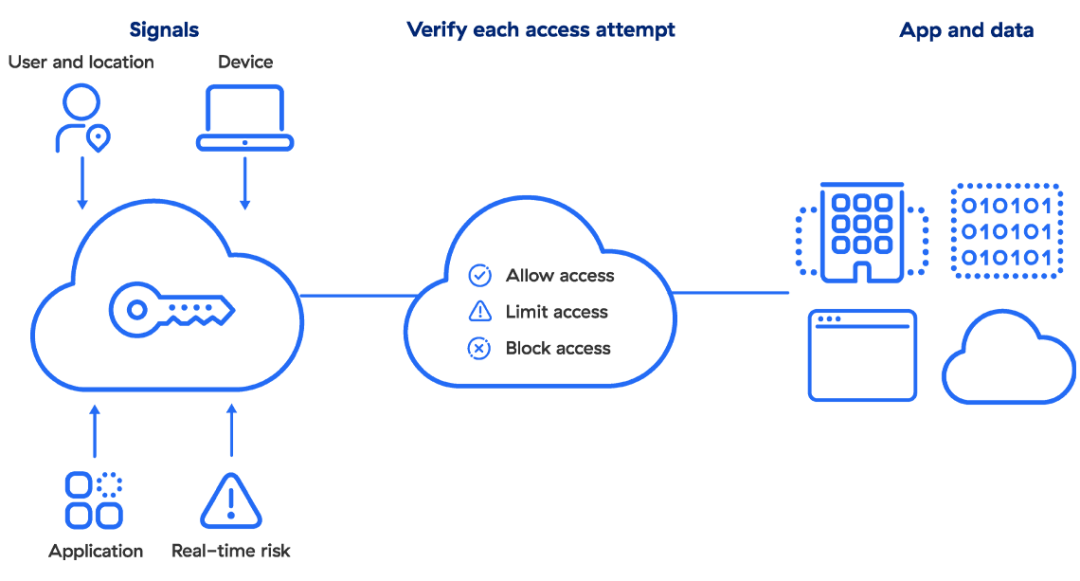

Das Zero-Trust-Modell geht einen Schritt weiter, indem auch User, die eine eindeutig codierte Schlüsselkarte vorlegen, nicht automatisch als vertrauenswürdig eingestuft werden. Bevor die Zugriffsanforderung genehmigt wird, überprüft eine Zero-Trust-Richtlinie die Identität des Users sowie umfassende Kontextdaten zum Endgerät und Standort, zur jeweils angeforderten Anwendung und den angeforderten Inhalten. Um noch einmal die Metapher der Schlüsselkarte zu bemühen: So wird verhindert, dass sich ein unbefugter User die Karte eines Kollegen schnappt, um sich Zugang zu Bereichen zu verschaffen, in denen er nichts zu suchen hat.

Wie funktioniert zeitgemäßer Zugriff mit minimaler Rechtevergabe?

Minimale Rechtevergabe ist quasi untrennbar mit dem Zero-Trust-Modell verbunden. Zeitgemäße Sicherheitskonzepte umfassen Kontrollmechanismen zur Authentifizierung von Useridentitäten, Überprüfung des Sicherheitsstatus von Endgeräten sowie User-to-App-Segmentierung. Diese drei Kernelemente werden hier kurz erläutert.

Authentifizierung von Useridentitäten

Dadurch wird überprüft, ob es sich tatsächlich um legitime Zugriffsanforderungen entsprechend berechtigter User handelt. IAM-Anbieter und -Services (Identity and Access Management) wie Okta, Azure Active Directory oder Ping Identity stellen Funktionen zur Erstellung, Pflege und Verwaltung von Identitätsangaben sowie verschiedene Provisionierungs- und Authentifizierungsdienste bereit.

Sicherheitsstatus des Endgeräts

Leider können auch legitime User mit erweiterten Zugriffsberechtigungen einem Malware-Angriff zum Opfer fallen. Zeitgemäße Richtlinien für den Zugriff mit minimaler Rechtevergabe beinhalten die Möglichkeit, die Berechtigungen eines Users ggf. auf der Basis des aktuellen Sicherheitsstatus seines Endgeräts einzuschränken. Zur laufenden Bewertung des Sicherheitsstatus werden Services wie CrowdStrike, VMware Carbon Black, SentinelOne usw. eingesetzt.

User-to-App-Segmentierung

Effektive Cybersicherheitskonzepte erfordern die Einschränkung der lateralen Bewegungsfreiheit innerhalb des Netzwerks und Begrenzung der Exposition von IT-Ressourcen. Zu diesem Zweck kamen bislang Firewalls innerhalb des Unternehmensnetzwerks zum Einsatz, die dafür sorgten, dass der Zugriff auf bestimmte Segmente ausschließlich Usern mit entsprechenden Berechtigungen vorbehalten bleibt. Dieser als Netzwerksegmentierung bezeichnete Ansatz ist eine wirksame Methode, um die laterale Ausbreitung von Bedrohungen zu verhindern. Er ist jedoch aufwendig und gewährleistet nicht die granulare Kontrolle, die für zukunftsfähige Unternehmen unbedingt erforderlich ist.

Die Segmentierung von einzelnen Verbindungen zwischen Usern und Anwendungen wird durch einen ZTNA-Service(Zero Trust Network Access) ermöglicht, der eine detaillierte Segmentierung durch von der IT verwaltete Unternehmensrichtlinien – statt durch einen Stack von Firewalls – ermöglicht. ZTNA verbindet authentifizierte User direkt mit einzelnen Anwendungen, ohne ihnen jemals Zugang zum Netzwerk zu gewähren. Laterale Bewegungen innerhalb des Netzwerks werden dadurch konsequent verhindert. Diese Zugriffsrichtlinien werden standortunabhängig – d. h. für Remote- und On-Premise-User – mit identischen Sicherheitskontrollen durchgesetzt.

Vorteile des Zugriffs mit minimaler Rechtevergabe

In Kombination mit einem effektiven ZTNA-Service bilden diese drei Kernelemente das Fundament einer robusten Sicherheitsstrategie, die die Erfüllung wesentlicher Grundvoraussetzungen für den Schutz geschäftskritischer IT-Ressourcen gewährleistet:

- Useridentitäten werden vor der Genehmigung einer Zugriffsanforderung immer überprüft

- Endgeräte werden laufend überwacht und Zugriffsberechtigungen ggf. entsprechend ihrem aktuellen Sicherheitsstatus angepasst

- Durch User-to-App-Segmentierung wird die laterale Bewegungsfreiheit innerhalb des Netzwerks auf ein Minimum reduziert, sodass der Aufwand für die Verwaltung und laufende Anpassung von Firewalls entfällt

Hinweise zu Administrator-Berechtigungen

In Bezug auf Administratorkonten sind einige zusätzliche Punkte zu berücksichtigen. Superuser benötigen zwingend uneingeschränkten Zugriff auf sämtliche Systeme und Ressourcen sowie Berechtigungen zum Bearbeiten von Konfigurationen. Früher ließen sich die daraus entstehenden Risiken mithilfe sogenannter PAM-Lösungen (Privileged Access Management) bewältigen, die die Verwaltung von Berechtigungen, Konten und Betriebssystemen auf Rechenzentrumsebene unterstützen. Durch die Verlagerung in die Cloud wird PAM jedoch weniger effektiv, sodass eine andere Methode zur Verteilung des Administratorzugriffs erforderlich ist.

Heute kann es durch die zunehmende Bedeutung von DevOps zu Tausenden von Berechtigungsänderungen pro Tag in Ihrer Cloud kommen. Cloud Infrastructure Entitlement Management (CIEM) ist dort erfolgreich, wo PAM zu versagen begonnen hat, denn effektives CIEM kann Cloud-Berechtigungen verwalten und inventarisieren, Berechtigungsprüfungen durchführen, schleichende Rechteerweiterungen erkennen und beheben, Administratorrechte für Services erteilen und verschiedene andere Funktionen in einem Umfang und mit einer Komplexität ausführen, die sich mit PAM nicht erreichen lässt.

Daher empfiehlt es sich, bei der Planung oder Weiterentwicklung einer Strategie für den Zugriff mit minimaler Rechtevergabe auch die Implementierung einer CIEM-Lösung in Erwägung zu ziehen.

Hinweise für Organisationen zur Umsetzung minimaler Rechtevergabe

Zur Umsetzung einer zeitgemäßen Strategie der minimalen Rechtevergabe mit Zero Trust sind nur drei einfache Schritte erforderlich:

- Identitätsanbieter-Service bereitstellen. Der Einsatz von SSO- (Single Sign-On) und anderen Identitätsanbieter-Services ist in vielen Organisationen bereits gang und gäbe.

- Device Posture Service zur Verstärkung einsetzen. Durch laufende Bewertung des Sicherheitsstatus von Endgeräten und entsprechende Anpassung der Zugriffsberechtigungen lässt sich das Risiko reduzieren, dass infizierte bzw. kompromittierte Geräte auf geschäftskritische Systeme und Daten zugreifen.

- ZTNA-Service aktivieren. Dadurch lassen sich mit einer einzigen Technologie sowohl laterale Bewegungen als auch der Einsatz interner Firewalls vermeiden. Heute sind ZTNA-Services erhältlich, deren komplette Bereitstellung lediglich ein paar Stunden in Anspruch nimmt.

Die Zscaler-Lösung zur Umsetzung minimaler Rechtevergabe

Durch den Einsatz von herkömmlichen Firewalls, VPNs und unternehmensinternen Anwendungen entsteht eine massive externe Angriffsfläche. Sicherheitslücken und öffentlich exponierte Ressourcen können von Hackern und anderen Cyberkriminellen als Angriffsvektoren ausgenutzt werden. Erschwerend kommt hinzu, dass VPNs und andere veraltete Netzwerksicherheitslösungen Usern Zugang zum Netzwerk gewähren. Dadurch haben auch Angreifer leichtes Spiel und können auf vertrauliche Daten zugreifen. VPNs sind weder skalierbar noch in der Lage, eine zügige, reibungslose User Experience für dezentrale Belegschaften zu gewährleisten. Ganz im Gegenteil verursachen sie durch Backhauling des Traffics zusätzliche Kosten und Komplexität.

Zscaler Private Access™ (ZPA) ist die weltweit am häufigsten eingesetzte ZTNA-Plattform und funktioniert nach dem Prinzip der minimalen Rechtevergabe. So können User sicher und direkt auf private Anwendungen zugreifen, während unbefugte Zugriffe und laterale Bewegungen verhindert werden. ZPA kann innerhalb weniger Stunden bereitgestellt werden und ersetzt Legacy-VPNs und Tools für den Remotezugriff durch eine ganzheitliche Zero-Trust-Plattform. Zscaler Private Access ist die nächste Stufe in der Evolution von ZTNA.