/ Was ist Security Service Edge (SSE)?

Was ist Security Service Edge (SSE)?

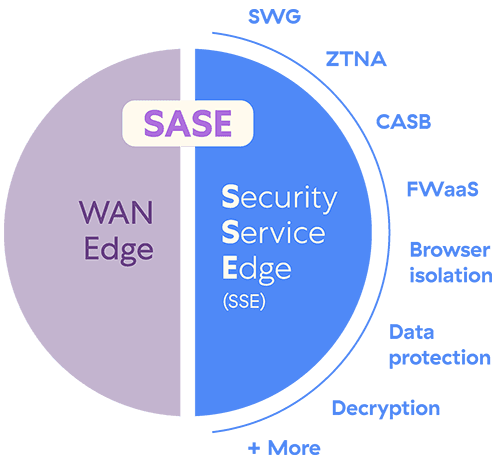

Security Service Edge (SSE) bezeichnet laut Gartner eine Kombination verschiedener Netzwerksicherheitsservices, die über eine speziell entwickelte Cloud-Plattform bereitgestellt werden. SSE ist eine Komponente des SASE-Frameworks (Secure Access Service Edge), dessen Architektur ganz auf die Bereitstellung von Sicherheitsservices ausgerichtet ist. Zu den wesentlichen SSE-Services gehören Secure Web Gateway (SWG), Zero Trust Network Access (ZTNA), Cloud Access Security Broker (CASB) und Firewall as a Service (FWaaS).

Warum ist SSE wichtig?

SSE setzt sich in der Branche zunehmend als Lösung für grundlegende Herausforderungen durch, die Unternehmen im Zusammenhang mit Remote-Arbeit, Cloud-Umgebungen, sicherem Edgecomputing und digitaler Transformation zu bewältigen haben. Der Umstieg auf SaaS- (Software-as-a-Service) und IaaS-Angebote (Infrastructure-as-a-Service) sowie andere Cloud-basierte Anwendungen führt zur dezentralen Speicherung und Übertragung von Daten außerhalb des unternehmenseigenen Rechenzentrums. Verstärkt wird diese Tendenz durch die wachsende Anzahl von mobilen Usern bzw. Remote-Mitarbeitern, die von wechselnden Standorten über unterschiedliche Verbindungswege auf Cloud-basierte Anwendungen und Daten zugreifen.

Herkömmliche Netzwerksicherheitsansätze sind den Anforderungen der Absicherung von Cloud-basierten Anwendungen und mobilen Usern aus mehreren Gründen nicht gewachsen:

- Legacy-Technologien sind ans Rechenzentrum gebunden und bieten daher keinen zuverlässigen Schutz für Verbindungen zwischen Usern und Cloud-basierten Anwendungen.

- Die Weiterleitung des User-Traffics an ein Rechenzentrum („Hairpinning“) über ein herkömmliches VPN zur Überprüfung verursacht beträchtliche Latenzen.

- Herkömmliche Ansätze sind aufgrund der Notwendigkeit der Verwaltung und Wartung der Hardware im Rechenzentrum mit hohen Kosten verbunden.

- VPNs lassen sich aufgrund des unzureichenden Patching leicht ausnutzen.

Erschwerend kommt hinzu, dass die in Rechenzentren eingesetzten Security-Stacks organisch gewachsen sind. In vielen Fällen ist dabei ein komplexes Sammelsurium aus Einzelprodukten entstanden, die sich schwer integrieren lassen. Lücken zwischen verschiedenen Sicherheitslösungen sind dadurch quasi unvermeidlich und erhöhen das Risiko von Advanced Threats bzw. Ransomware-Angriffen weiter.

Vorteile von SSE

- Höhere, konsistente cloudbasierte Sicherheit, die den Schutz auf die gesamte Zentrale, Zweigstellen und Remote- bzw. mobile User ausdehnt

- Optimierte Netzwerk- und Sicherheitsperformance mit geringer Latenz, da der Traffic zur Richtliniendurchsetzung nicht an ein zentrales Rechenzentrum weitergeleitet wird

- Skalierbarkeit zur Anpassung an die sich ändernden Anforderungen einer Organisation, z. B. die Einführung neuer Cloud-Dienste und das Wachstum oder die Verlagerung der Belegschaft

- Optimiertes Sicherheits- und Netzwerkmanagement durch eine zentralisierte, cloudbasierte Plattform für kritische Sicherheitsservices

- Planbarere Kosten und geringerer Betriebsaufwand durch weniger On-Premise bereitgestellte Hardware

Was ist der Unterschied zwischen SASE und SSE?

Das SASE-Framework sieht die Bereitstellung und Nutzung der wichtigsten Netzwerk- und Sicherheitsservices über eine zentrale Cloud-Plattform vor. Die Netzwerk- und Sicherheitsaspekte der SASE-Lösungen konzentrieren sich auf die Verbesserung der User Experience beim Zugriff auf Cloud-Anwendungen und reduzieren zugleich Kosten und Komplexität.

Eine SASE-Plattform besteht quasi aus zwei Hälften. SSE gewährleistet die zentrale Bereitstellung aller Sicherheitsservices. Dazu gehören unter anderem SWG, ZTNA, CASB und FWaaS. Die andere Hälfte deckt den Bereich WAN-Edge ab und gewährleistet entsprechend die zentrale Bereitstellung von Netzwerkservices. Dies umfasst Software-Defined Wide Area Networking (SD-WAN), WAN-Optimierung, Quality of Service (QoS) und weitere Services, die ein verbessertes Routing zu cloudbasierten Anwendungen unterstützen.

Wesentliche Funktionen von SSE

Diese vier wesentlichen Services werden durch SSE abgedeckt:

- Secure Web Gateway (SWG): eine Sicherheitslösung, die verhindert, dass ungeschützter Internet-Traffic in interne Netzwerke von Organisationen gelangt

- Zero Trust Network Access (ZTNA): ein adaptives Vertrauensmodell, bei dem Vertrauen niemals implizit ist und das Remote-Usern sicheren Zugriff auf interne Anwendungen bereitstellt

- Cloud Access Security Broker (CASB): ein Durchsetzungspunkt zwischen Usern einer Cloud-Anwendung und Cloud-Services, um Datenschutz und Schutz vor Bedrohungen zu erzielen

- Firewall as a Service (FWaaS): eine Netzwerksicherheitstechnologie, die fortschrittliche Funktionen einer cloudbasierten Layer 7-Firewall bzw. Firewall der nächsten Generation bietet

Quelle: CXO REvolutionaries, „Security Service Edge (SSE) reflects a changing market: what you need to know“

Vorteile von SSE gegenüber herkömmlicher Netzwerksicherheit

SSE wird über eine zentrale Cloud-zentrische Plattform bereitgestellt und bietet Unternehmen vier Kernvorteile im Vergleich zu herkömmlichen Netzwerksicherheitslösungen:

1. Effektivere Risikominderung

SSE ermöglicht die Bereitstellung von Cybersicherheit ohne Bindung an ein bestimmtes Netzwerk. Die Sicherheit wird über eine Cloud-Plattform bereitgestellt, die standortunabhängig eine durchgängige Sicherung der Verbindung zwischen User und Anwendung gewährleistet. Da alle Sicherheitsservices aufeinander abgestimmt sind, wird – anders als bei Einzelprodukten – eine lückenlose Absicherung ermöglicht. Dadurch lassen sich Risiken reduzieren.

SSE sorgt auch für mehr Transparenz und behält sämtliche User und Daten im Blick – unabhängig vom Standort bzw. dem jeweils genutzten Verbindungskanal. Die Implementierung von Sicherheitsupdates in der gesamten Cloud erfolgt automatisch ohne die Verzögerung, die bei der manuellen IT-Administration unvermeidlich ist.

2. Zero-Trust-Zugriff

SSE-Plattformen (und SASE) sollten Usern gemäß dem Prinzip minimaler Rechtevergabe Zugriff auf Cloud-basierte und private Anwendungen gewähren. Dabei müssen robuste Zero-Trust-Richtlinien durchgesetzt werden, die vier Faktoren berücksichtigen: User, Gerät, Anwendung und Inhalt. Kein User darf automatisch als vertrauenswürdig eingestuft werden. Stattdessen muss der Zugriff auf der Grundlage von Identitätsprüfung und Richtlinien gewährt werden.

Durch Gewährleistung sicherer Verbindungen zwischen Usern und Anwendungen über das Internet anhand von Unternehmensrichtlinien wird der Remote-Zugriff sicherer, da User niemals Zugang zum Netzwerk erhalten. Bedrohungen können sich nicht lateral im Netzwerk bewegen, und Anwendungen bleiben durch die vorgeschaltete SSE-Plattform zuverlässig geschützt. Anwendungen sind nicht im Internet exponiert und daher für potenzielle Angreifer unsichtbar. Dadurch wird die Angriffsfläche des Unternehmens verkleinert, die Sicherheit gestärkt und das Geschäftsrisiko weiter reduziert.

3. Reibungslose User Experience

Gemäß der Definition von Gartner ist eine komplett dezentrale Bereitstellung in Rechenzentren weltweit erforderlich. SSE-Architekturen, die speziell für die Überprüfung in allen Rechenzentren entwickelt wurden, sind gegenüber Anbietern zu bevorzugen, die ihre SSE-Plattformen in IaaS-Infrastrukturen hosten.

Dezentrale Architekturen gewährleisten eine bessere Performance bei geringerer Latenz, da Inhalte direkt am Zugriffspunkt überprüft werden – also an der Stelle, an der der Enduser mit der SSE-Cloud verbunden wird. Das gilt auch für die Entschlüsselung und Überprüfung von TLS/SSL-Traffic. Insbesondere mobile User profitieren zudem in der gesamten SSE-Plattform von Peering-Agreements. Der Zugriff auf Anwendungen in öffentlichen und privaten Clouds erfolgt zügig und reibungslos, da die Verbindung nicht mehr über VPNs hergestellt werden muss.

4. Konsolidierungsvorteile

Durch die zentrale Bereitstellung aller wichtigen Sicherheitsservices über eine einzige Plattform sparen Organisationen Kosten und Aufwand. Der Funktionsumfang einer SSE-Plattform umfasst SWG, CASB, ZTNA, Cloud Firewall (FWaaS), Cloud Sandbox, Cloud Data Loss Prevention (DLP), Cloud Security Posture Management (CSPM) und Cloud Browser Isolation (CBI). Für Unternehmen, die lieber mit einem abgespeckten Funktionsumfang beginnen, besteht jederzeit die Option, weitere Services zu ergänzen.

Da für alle Schutzmechanismen eine einzige Richtlinie gilt, ist für sämtliche Kanäle, in denen User und Daten unterwegs sind, ein einheitliches Schutzniveau gewährleistet.

Wichtigste Anwendungsfälle für SSE

1. Absichern des Zugriffs auf Cloud-Services und webbasierte Ressourcen

Zu den Hauptanwendungsfällen für Security Service Edge zählt die Richtlinienkontrolle über den User-Zugriff auf Internet, Web und Cloud-Anwendungen, die bislang von SWGs durchgesetzt wurde. Dadurch trägt SSE zur Minderung von Risiken bei, die durch den Zugriff von Endusern auf Inhalte innerhalb und außerhalb des Netzwerks entstehen. Die Durchsetzung unternehmensspezifischer Richtlinien für Internetnutzung und Zugriffskontrolle im Rahmen der Erfüllung von Compliance-Anforderungen ist ebenfalls ein ausschlaggebender Faktor für den Einsatz von SSE zur Absicherung von IaaS-, PaaS- und SaaS-Bereitstellungen.

Zum Schutz vor Sicherheitsverletzungen, die durch Fehlkonfigurationen entstehen, wird Cloud Security Posture Management (CSPM) als weitere Kernfunktion bereitgestellt.

2. Erkennen und Eindämmen von Bedrohungen

Der Wunsch nach zuverlässigeren Möglichkeiten, Bedrohungen in Internet, Web und Cloud-Services zu erkennen und erfolgreiche Angriffe zu verhindern, zählt zu den Hauptgründen für den Umstieg auf SSE. (In geringerem Maße gilt das analog auch für SASE.) Angesichts der hohen Anzahl von Endusern, die über unterschiedliche Verbindungen und Geräte auf Inhalte zugreifen, ist ein mehrschichtiger Ansatz zum Schutz vor Malware, Phishing und anderen Bedrohungen für Unternehmen unverzichtbar.

Eine geeignete SSE-Plattform sollte über Funktionen zur Abwehr komplexer Bedrohungen verfügen. Dazu zählen insbesondere eine Cloud Firewall (FWaaS), Cloud Sandbox, Malware-Erkennung und Cloud Browser Isolation. CASBs ermöglichen die Überprüfung von Daten innerhalb von SaaS-Anwendungen und können Malware erkennen sowie unter Quarantäne stellen, bevor sie Schaden anrichtet. Eine weitere Schlüsselkomponente ist die adaptive Zugriffskontrolle, die den Gerätestatus von Endusern überprüft und die Zugriffsberechtigungen für die betreffenden User entsprechend anpasst.

3. Sichere Verbindungen für Remote-Mitarbeiter

Remote-Mitarbeiter müssen ohne die Risiken von VPNs standortunabhängig auf Cloud-Services und private Anwendungen zugreifen können. Die Möglichkeit, Usern Zugriff auf Anwendungen, Daten und Inhalte zu gewähren, ohne sie in einem flachen Netzwerk mit lateraler Bewegungsfreiheit zu platzieren, ist eine Kernkomponente des Zero-Trust-Konzepts.

Dazu ist es erforderlich, dass Usern sicherer Zugang zu privaten und Cloud-basierten Anwendungen ermöglicht wird, ohne Firewall-ACLs zu öffnen oder Anwendungen im Internet zu exponieren. SSE-Plattformen sollten durch Unterstützung nativer ausgehender Verbindungen gewährleisten, dass Anwendungen im Internet unsichtbar sind. Zudem muss für alle User, unabhängig von Konnektivitätsanforderungen, jederzeit ein zügiger Anwendungszugriff gewährleistet sein. Voraussetzung dafür ist ein hochgradig skalierbarer ZTNA-Ansatz mit global verteilten Zugangspunkten.

4. Identifizierung und Schutz vertraulicher Daten

Mit SSE können Unternehmen sensible Daten an sämtlichen Speicherorten identifizieren und kontrollieren. Durch die Kombination mehrerer Datenschutzlösungen gewährleistet eine SSE-Plattform mehr Transparenz und weniger Komplexität in sämtlichen Datenkanälen. Mit Cloud DLP lassen sich personenbezogene Daten und andere sensible Daten problemlos identifizieren, klassifizieren und schützen, um die Erfüllung der geltenden Datenschutzvorschriften zu gewährleisten. Unternehmensspezifische DLP-Richtlinien brauchen nur einmal erstellt zu werden und können dann über CASBs auf ruhende Daten an sämtlichen Speicherorten sowie den gesamten Inline-Traffic angewandt werden.

In den effektivsten SSE-Plattformen ist außerdem eine leistungsstarke Überprüfung des TLS/SSL-verschlüsselten Traffics inbegriffen, der inzwischen die überwältigende Mehrheit aller Datenübertragungen ausmacht. Eine weitere Schlüsselkomponente für diesen Anwendungsfall ist die Entdeckung von Shadow-IT, damit Unternehmen riskante bzw. nicht genehmigte Anwendungen auf sämtlichen Endgeräten blockieren können.

Tipps zur Auswahl der richtigen SSE-Plattform

Sie benötigen eine SSE-Plattform, die Ihnen schnelle, skalierbare Sicherheit und eine nahtlose User Experience auf Basis von Zero Trustbietet.

Die optimale Plattform sollte Folgendes bieten:

Speziell entwickelt für schnelle User Experience und cloudbasierte Anwendung

Voraussetzung für den zügigen und sicheren Zugriff auf Cloud-basierte Anwendungen ist eine Cloud-native Architektur, die dezentral in möglichst vielen Rechenzentren weltweit bereitgestellt wird. SSE-Plattformen, die speziell für die Datenüberprüfung in Echtzeit entwickelt wurden, sind deshalb gegenüber in IaaS-Clouds gehosteten Plattformen vorzuziehen. Die globale Präsenz mit zahlreichen Rechenzentren, die als Nodes fungieren, gewährleistet eine Überprüfung möglichst nahe am Standort des jeweiligen Users. Zur Unterstützung einer optimalen User Experience beim Zugriff auf cloudbasierte Anwendungen sollten SSE-Anbieter zudem über entsprechende Peering-Agreements verfügen.

Zugrunde liegende Zero-Trust-Architektur

Zugriffskontrollen müssen identitätsbasiert sein, wobei die User niemals Zugang zum Unternehmensnetzwerk erhalten dürfen. Es empfiehlt sich die Entscheidung für einen Cloud-nativen Anbieter, der Zero-Trust-Zugriff für alle User, Geräte, IoT-Appliances, Cloud-basierten Anwendungen und Workloads unterstützt. Auch hier gilt: Je besser der Anbieter weltweit mit möglichst vielen Rechenzentren aufgestellt ist, desto besser die User Experience ohne Beeinträchtigung durch ein VPN. Wichtig ist außerdem, dass sich der ZTNA-Ansatz des SSE-Anbieters bereits in der Praxis bei großen globalen Bereitstellungen bewährt hat, denn die Produktivität einer zunehmenden Anzahl von Remote-Usern hängt entscheidend davon ab, inwieweit die gewählte Lösung skalierbar ist.

Kapazitäten für skalierbare Inline-Proxy-Überprüfung

Proxy-Überprüfung bedeutet, dass beide Verbindungen –sowohl vom Gerät als auch von der Cloud-basierten Anwendung – zwecks kompletter SSL-Überprüfung getrennt werden. Im Vergleich zu den Passthrough-Architekturen herkömmlicher Firewalls wird dadurch ein höheres Sicherheitsniveau gewährleistet. Bei der Auswahl einer SSE-Plattform ist darauf zu achten, dass alle Inhalte, einschließlich TLS/SSL-verschlüsselter Daten, auch bei hohem Traffic-Volumen komplett überprüft werden. Latenzen oder Unterbrechungen bei der Inline-Überprüfung des geschäftskritischen Traffics aufgrund unzureichender Skalierbarkeit können zu schwerwiegenden Beeinträchtigungen führen. Deswegen sollte der SSE-Anbieter durch entsprechende Vereinbarungen zum Servicelevel (SLAs) eine hohe Dienstgüte gewährleisten und Erfahrung in der Inline-Überprüfung des Traffics von global tätigen Großunternehmen vorweisen können.

Vorantreiben der Innovation im Zuge des SSE-Wachstums

Mit der Umstellung vieler Unternehmen auf eine zentrale SSE-Plattform steigt auch die Nachfrage nach Möglichkeiten zur Integration zusätzlicher Sicherheitsfunktionen und -services. Aktuell ist insbesondere eine zunehmende Integration von Digital Experience Monitoring zu beobachten. Dadurch wird die Früherkennung von Konnektivitätsproblemen bei Verbindungen zwischen Usern und Cloud-Anwendungen unterstützt.

Im Rahmen des SASE-Frameworks kommt neben der SSE-Plattform auch der Konsolidierung von Netzwerk-Services eine wichtige Bedeutung zu. Insbesondere umfasst dies leistungsstarken Support zur Optimierung der Konnektivität für SD-WAN-Services, Zweigstellen und Multicloud-Umgebungen. SASE-Serviceanbieter, die sich auch bei der Weiterentwicklung des SSE-Angebots durch Innovationskraft auszeichnen, sind am besten aufgestellt, Unternehmen beim Ausbau ihres Cloud-Ökosystems zu unterstützen, ohne ein Mehr an Komplexität zu erzeugen.

Das SSE-Angebot von Zscaler

Mit einer neuartigen Plattform für SSE und weitere Services unterstützt Zscaler Unternehmen bei der Bewältigung der Herausforderungen einer zunehmend Cloud- und Mobil-orientierten Geschäftswelt. Unsere Lösung basiert auf dem Zero-Trust-Konzept und trägt zur Reduzierung von Kosten und Komplexität, Minimierung der Angriffsfläche und Optimierung der User Experience bei.