Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

Warum Millionenausgaben für Firewalls und VPNs Sicherheitsverstöße nicht verhindern

Seit Jahrzehnten geben Unternehmen enorme Summen für den Kauf von Sicherheitsgeräten aus. Sie haben Dutzende und Aberdutzende von Lösungen erworben, unendlich viel Hardware in ihre Racks und Stacks integriert und die Kapazitäten ihrer Rechenzentren maximal ausgereizt.

In der jüngeren Vergangenheit waren insbesondere die Firewall und das VPN (virtuelles privates Netzwerk) die wichtigsten Tools und De-facto-Standards für die Cybersicherheit. Im Laufe der Zeit wurden diese beiden Grundpfeiler der Sicherheit immer ausgefeilter, leistungsfähiger und funktionaler. Auch hinsichtlich des Formfaktors haben sie sich weiterentwickelt: von lokalen Hardware-Geräten zu virtuellen Geräten, die in einer Cloud bereitgestellt werden können.

Dennoch kommt es trotz aller Investitionen in Firewalls und VPNs immer wieder zu Sicherheitsverstöße. Sogar in den am strengsten regulierten Unternehmen der Welt mit hohem Sicherheitsbewusstsein, die über die modernsten Cloud-Firewalls verfügen, kommt es immer noch zu Sicherheitsverstöße. Die Schlagzeilen mit Geschichten der Opfer reißen nicht ab

Aber warum ist das so? Wenn Unternehmen Millionen für Firewalls und VPNs ausgeben, warum kommt es dann immer noch zu Sicherheitsverstöße? Lesen Sie weiter, um es herauszufinden.

Firewalls, VPNs und Architekturrisiken

Kurz gesagt: Weil sich Unternehmen auf Firewalls und VPNs verlassen, kommt es immer wieder zu Sicherheitsverstöße. Wenn diese beiden Tools vorhanden sind, ist das ein klarer Hinweis darauf, auf welchen Sicherheitsansatz ein Unternehmen baut. Denn Firewalls und VPNs sind Kernbestandteile dessen, was als perimeterbasierte oder netzwerkzentrierte Architektur bezeichnet wird.

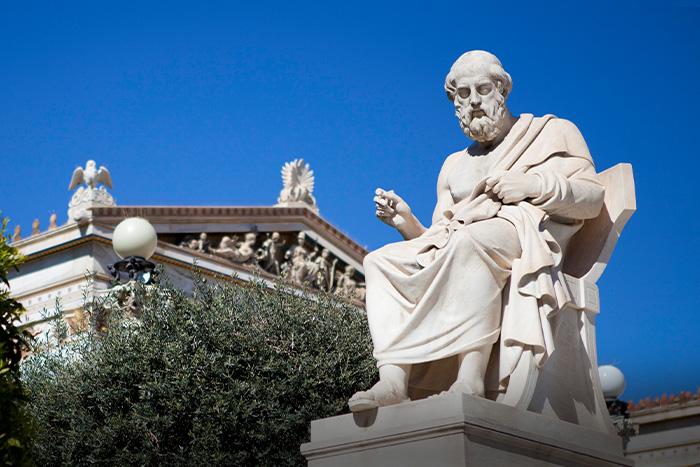

Abbildung 1: Firewall- und VPN-basierte Architektur

Bei dieser Art von Architektur dreht sich alles um das Netzwerk. User, Geräte, Workloads und andere Entitäten erhalten über den Netzwerkzugriff Zugriff auf die Apps und Ressourcen, die sie benötigen. Daher wird das Netzwerk kontinuierlich auf eine wachsende Zahl von Einheiten und Standorten ausgeweitet, um sicherzustellen, dass diese auf das Netzwerk und letztendlich auf die Ressourcen im Netzwerk zugreifen können. Angesichts der heutigen Remote-User, Cloud-Anwendungen und weiterer Faktoren ergeben sich komplexe Verhältnisse.

Vor diesem Hintergrund konzentrieren sich Unternehmen bei der Reduzierung von Cyberrisiken auf das Mantra, gutartige Entitäten hineinzulassen und schädliche auszusperren. Mit anderen Worten: Bauen Sie einen sicheren Perimeter um das Netzwerk auf (daher auch die Bezeichnungen „perimeterbasierte Architektur“ und Sicherheit nach dem Prinzip „Festung mit Burggraben“). Daher laufen die Bemühungen zur Abwehr von Cyberbedrohungen und zum Schutz der Daten zwangsläufig auf die Verteidigung des Netzwerks hinaus – was keine leichte Aufgabe ist, da das Netzwerk kontinuierlich erweitert wird, um Remote-Arbeit, Cloud-Apps und mehr zu ermöglichen.

Obwohl Firewall- und VPN-basierte Architekturen als Standard für Sicherheit gelten, weist dieser Ansatz erhebliche Schwächen auf, die das Risiko für Cybersicherheitsvorfälle erhöhen:

- Er vergrößert die Angriffsfläche durch die endlose Netzwerkerweiterung und die öffentlichen IP-Adressen von Firewalls und VPNs, die beide Angriffsziele für Cyberkriminelle darstellen.

- Er begünstigt Kompromittierung aufgrund von Skalierbarkeitsproblemen bei Hardware und virtuellen Geräten, diedie Überprüfung des verschlüsselten Traffics und das Stoppen der darin versteckten Bedrohungen erschweren.

- Er ermöglicht die laterale Ausbreitung von Bedrohungen, indem es User, Geräte und Workloads mit dem gesamten Netzwerk verbindet und ihnen so Zugriff auf die verschiedenen verbundenen Ressourcen gewährt.

- Er ist aufgrund der oben erwähnten Skalierbarkeitsprobleme nicht geeignet, um Datenverlust im verschlüsselten Traffic sowie andere moderne Datenleckpfade wie SaaS-Apps zu verhindern.

Darüber hinaus machen die regelmäßigen Schwachstellen in Firewalls und VPNs, die Unternehmen einem noch größeren Risiko aussetzen, deutlich, dass diese Geräte ausgemustert werden müssen – egal, ob es sich um Hardware oder virtuelle Geräte handelt. Denken Sie beispielsweise andie Sicherheitslücken eines Anbieters im Dezember 2023,die Sicherheitslücken eines anderen Anbieters im April 2024oder ein weiteres Beispielfür eine prominente Sicherheitsverletzung, die ebenfalls im April 2024 ans Licht kam.

Kosten, Kosten und nochmals Kosten

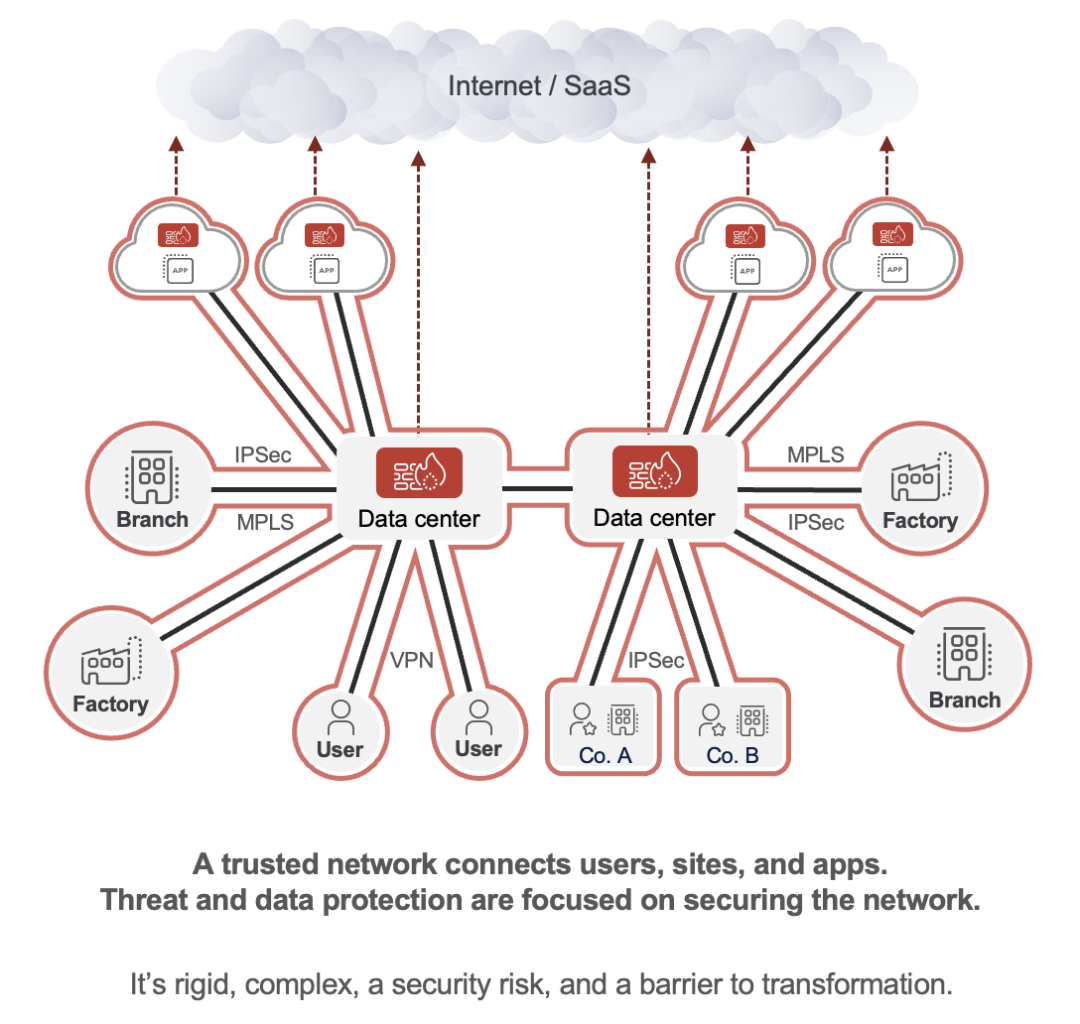

Leider beschränken sich die Kosten von Firewalls und VPNs nicht nur auf den Preis, wodurch das Kosten-Nutzen-Verhältnis dieser Tools, die Sicherheitslücken ermöglichen, noch schlechter ausfällt. Neben den anfänglichenTechnologie- oder Infrastrukturkosten begünstigen sie fünf weitere Faktoren, die die Ressourcen belasten:

- Sie erhöhen die Komplexität, verringern infolgedessen die Betriebseffizienz und erhöhen den Verwaltungsaufwand.

- Sie erschweren die IT-Integration während M&As, was zu einer Ausweitung des Projektumfangs, einer Verzögerung der Wertschöpfung und Kostenüberschreitungen führt.

- Sie können Datenlecks nicht verhindernund verursachen dadurch Kosten für die Behebung der Probleme, Bußgelder, Markenschädigung und Kundenabwanderung.

- Sie verlangsamen die Enduser-Erfahrung durch Backhauling und Latenz und beeinträchtigen die Produktivität der Mitarbeiter.

- Sie verbrauchen enorme Mengen Strom, was zu exorbitanten Stromrechnungen und einer Vergrößerung des CO2-Fußabdrucks der Unternehmen führt.

Für einen detaillierten Einblick in die einzelnen Kosten können Sie auf die oben stehenden Links klicken oderunser umfassendes Whitepaper herunterladen.

Abbildung 2: Die sechs wichtigsten Gründe, warum Firewalls und VPNs die Kosten erhöhen

Eine zentrale Lösung für diese Probleme

Um die bisherigen Erkenntnisse dieses Blogs zusammenzufassen: Für Unternehmen entstehen erhebliche Kosten durch Firewalls, VPNs und Perimeter-basierte Architekturen, die sie nicht ausreichend vor Cyberbedrohungen und Datenverlust schützen können. Diese Probleme lassen sich nicht durch eine Beharrlichkeit bei der Aufrechterhaltung des Status quo lösen. Stattdessen müssen Unternehmen umdenken, Firewalls und VPNs ersetzen und auf eine grundlegend andere Architektur umsteigen, mit der sich die Risiken systematisch senken lassen. Mit anderen Worten: Organisationen müssen Zero Trust implementieren.

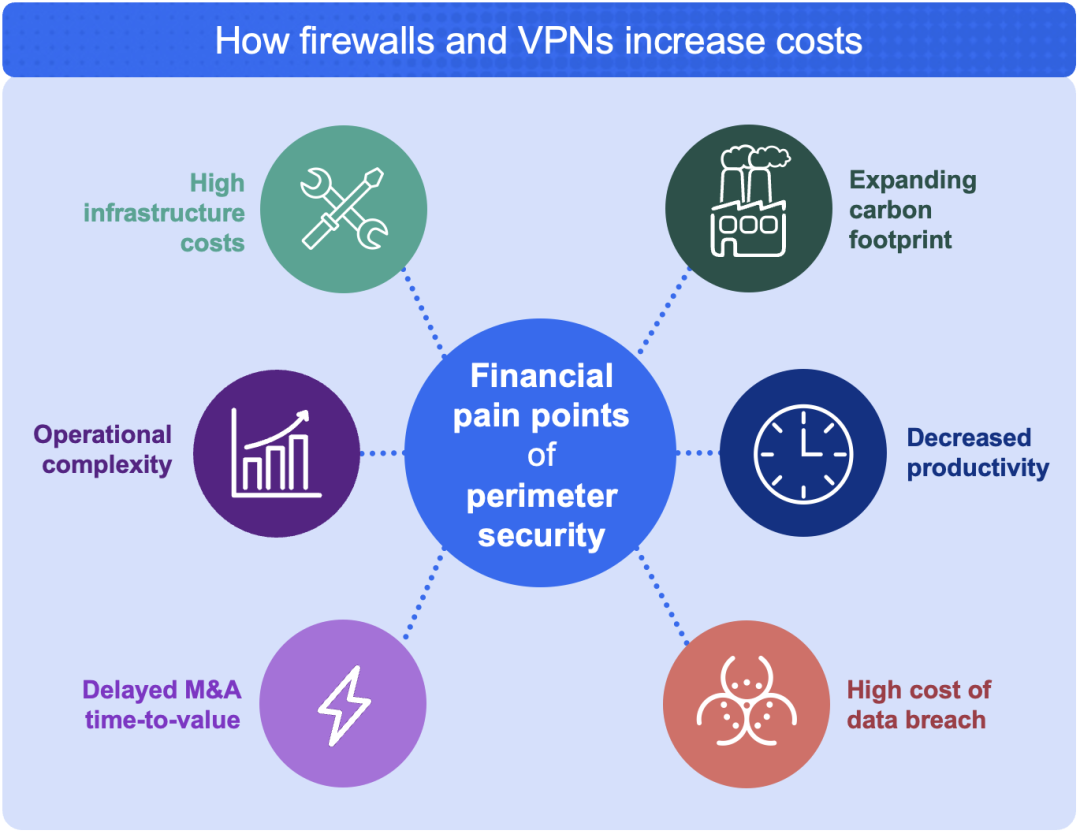

Abbildung 3: Zero-Trust-Architektur

Die Zero-Trust-Architektur unterscheidet sich grundsätzlich von den netzwerkzentrierten Architekturen, die in der Vergangenheit zum Einsatz kamen. Mit Zero Trust werden Sicherheit und Konnektivität vom Netzwerk entkoppelt. Anstatt eine kontinuierliche Netzwerkerweiterung zu erfordern, bietet eine Zero-Trust-Cloud sichere Konnektivität als Service an der Edge (so nah am Enduser wie möglich). User erhalten direkten Zugriff auf Anwendungen und nicht auf das Netzwerk als Ganzes.

Dies steht im Einklang mit dem Zero-Trust-Prinzip der minimalen Rechtevergabe, wonach Usern nur dann Zugriff auf die Ressourcen gewährt wird, wenn sie diese benötigen. Um zu bestimmen, ob Zugriff gewährt werden soll, werden zahlreiche Kontextfaktoren herangezogen, beispielsweise der Standort des Users, das Userverhalten, die Sicherheitslage des Geräts und die angeforderte App. Insgesamt hilft diese Architektur, die Sicherheitsschwächen von Firewalls und VPNs zu überwinden:

- Die Angriffsfläche wird minimiert, indem Netzwerkerweiterungen sowie Firewalls, VPNs und deren öffentliche IP-Adressen eliminiert werden; die Angriffsfläche wird hinter einer Zero-Trust-Cloud verborgen.

- Erstzugriff wird durch eine leistungsstarke Cloud-Plattform verhindert, die verschlüsselten Traffic in großem Umfang prüfen, darin enthaltene Cyberbedrohungen identifizieren und Richtlinien zur Verhinderung von Kompromittierung durchsetzen kann.

- Die laterale Ausbreitung von Bedrohungen über verbundene Ressourcen im Netzwerk wird verhindert , indem User direkt mit Apps verbunden werden, anstatt sie mit dem gesamten Netzwerk zu verbinden.

- Versehentlicher und böswilliger Datenverlust werden vermieden – im verschlüsselten Web-Traffic sowie bei alle anderen Datenleckpfaden, einschließlich SaaS-Apps, Cloud-Plattformen, Endgeräten und E-Mail-Traffic.

Aber Zero Trust reduziert nicht nur das Risiko – es hilft Unternehmen auch, die verschiedenen Kosten für Firewalls und VPNs zu senken. Wie das funktioniert, sehen Sie in Abbildung 4 unten. Oder laden Sie noch einmalunser Whitepaper herunter.

Abbildung 4: Die wirtschaftlichen Vorteile von Zscaler

Ganz gleich, ob es darum geht, Cyberrisiken zu reduzieren, Datenlecks zu verhindern oder die mit Firewalls und VPNs verbundenen Kosten zu minimieren – die Zero-Trust-Architektur bietet Unternehmen alles, was sie für ihren Erfolg brauchen.

Laden Sie unser E-Book „4 Gründe, warum Firewalls und VPNs für Unternehmen ein Sicherheitsrisiko bedeuten“für eine ausführlichere Erläuterung der Sicherheitslücken von Firewalls und VPNs herunter.

Um mehr über Zero Trust zu erfahren, registrieren Sie sich für eine der monatlichen Ausgaben unseres Webinars „Beginnen Sie hier: Eine Einführung in Zero Trust“.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.