Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

ThreatLabz-Empfehlungen zum Schutz: VPN-Sicherheitslücken von Ivanti werden von Hackern ausgenutzt, neue Zero-Day-Schwachstellen stellen kritisches Risiko dar

Einführung

Ivanti, ein IT-Management- und Sicherheitsunternehmen, hat eine Warnung über mehrere Zero-Day-Schwachstellen in seinen VPN-Produkten herausgegeben, die seit Dezember 2023 von Hackern mit chinesischer Unterstützung ausgenutzt werden. Die erste Meldung betraf zwei CVEs (CVE-2023-46805 und CVE-2024-21887), über die Angreifer die Authentifizierung umgehen und Remote-Befehle einschleusen konnten. Ivanti veröffentlichte einen Patch, der sofort durch zwei weitere Schwachstellen (CVE-2024-21888 und CVE-2024-21893) umgangen wurde, durch die Angreifer eine Ausweitung der Rechte und eine serverseitige Anforderungsfälschung vornehmen konnten.

Die Cybersecurity & Infrastructure Security Agency (CISA) veröffentlichte eine erste Empfehlung sowie eine Notfallanordnung (ED-24-01), die den Zeitplan für die Behebung der beiden ursprünglichen Schwachstellen bis zum 22. Januar 2024, 23:59PM EST, festlegt. Nachdem die beiden neuen Schwachstellen entdeckt wurden und keine Patches verfügbar waren, hat die CISA eine zusätzliche Anweisung zur Notfallananordnung herausgegeben, die die zivilen Bundesbehörden auffordert, alle Instanzen der Lösungen Ivanti Connect Secure (ICS) und Ivanti Policy Secure (IPS) bis spätestens 2. Februar 2024, 23:59 Uhr EST, von den Behördennetzwerken zu trennen.

Empfehlungen

Für CVE-2023-46805 und CVE-2024-21887

- Patch anwenden: Ivanti hat einen Patch veröffentlicht, um die ersten beiden Sicherheitslücken zu schließen. Den Usern wird empfohlen, diesen Patch umgehend anzuwenden, um ihre Systeme zu schützen.

- Vor dem Patch auf die Werkseinstellungen zurücksetzen: Ivanti empfiehlt den Usern, ihre Appliance vor der Installation des Patches auf die Werkseinstellungen zurückzusetzen. Diese Vorsichtsmaßnahme soll verhindern, dass potenzielle Bedrohungsakteure ein Upgrade in der Umgebung durchführen können.

Für CVE-2024-21888 und CVE-2024-21893

- Zusätzliche Anweisung der CISA (ED-24-01): Die CISA wies Bundesbehörden an, alle Instanzen von Ivanti Connect Secure (ICS) und Ivanti Policy Secure (IPS) von den Behördennetzwerken zu trennen. Obwohl die CISA-Anordnung dies für FCEB-Behörden vorschreibt, empfiehlt die CISA allen Organisationen dringend, die empfohlenen Schritte zu befolgen.

- Wenden Sie die Patches an, sobald sie verfügbar sind, und folgen Sie dabei den Empfehlungen.

Bei allen entdeckten Problemen

- Priorisieren Sie die Segmentierung aller potenziell betroffenen Systeme von den Unternehmensressourcen, um die Auswirkungen zu verringern.

- Überprüfen Sie fortlaufend alle Geräte, die mit den betroffenen Ivanti-Produkten verbunden sind, auf Bedrohungen.

- Überwachen Sie die Services zum Identitätsmanagement und Anomalien bei der Authentifizierung.

- Überprüfen Sie aktiv autorisierte Konten, die kürzlich erstellt oder aktualisiert wurden.

- Rotieren Sie Zertifikate, Schlüssel und Passwörter aller verbundenen oder offengelegten Systeme und Anwendungen.

Wer ist verantwortlich?

Es wird vermutet, dass UTA0178, eine von der chinesischen Regierung unterstützte Hackergruppe mit Spionagemotiven, für die Ausnutzung von Schwachstellen in ICS-VPN verantwortlich ist. Dieselbe Gruppe wurde für die Angriffe auf die Philippinen verantwortlich gemacht, bei denen die Malware-Familien MISTCLOAK, BLUEHAZE und DARKDEW eingesetzt wurden.

Funktionsweise

Die Angreifer wurden dabei beobachtet, wie sie die zwei Schwachstellen CVE-2023-46805 (eine Schwachstelle zur Umgehung der Authentifizierung mit einem CVSS-Score von 8.2) und CVE-2024-21887 (eine Schwachstelle zur Einschleusung von Befehlen in mehrere Webkomponenten mit einem CVSS-Score von 9.1) ausnutzten, um Zugang zu ICS-VPN-Appliances zu erhalten. Erste Aktivitäten wurde bereits am 3. Dezember 2023 beobachtet. Die Angreifer agierten hauptsächlich auf eigene Faust, setzten aber auch einige Tools ein.

Zu den verwendeten Tools gehören:

- PySoxy-Tunnel und BusyBox für Aktivitäten nach der Ausnutzung der Schwachstelle

- ZIPLINE als passive Backdoor

- THINSPOOL-Dropper

- LIGHTWIRE

- WIREFIRE-, BUSHWALK- und CHAINLINE-Web-Shells

- WARPWIRE

Angriffskette

Abbildung 1: Darstellung der Angriffskette

Mögliche Ausführung

- Erstzugriff: Die Angreifer führten ein Massenscanning nach anfälligen Geräten aus, auf die automatisiert zugegriffen werden könnte.

- Persistenz: Die Angreifer setzten nach erfolgreichem Zugriff verschiedene Varianten von Web-Shells auf den Zielgeräten ein. Nachdem sie Fuß gefasst hatten, konnten sie Konfigurationsdaten stehlen, vorhandene Dateien ändern, Remote-Dateien herunterladen und Reverse-Tunnel von den Geräten erstellen. Darüber hinaus haben die Angreifer Konfigurationsdateien mit einer Backdoor versehen und zusätzliche Tools implementiert.

- Aufklärung: Die Angreifer haben die internen Systeme und Anwendungen über Proxy-Verbindungen ausgekundschaftet.

- Stehlen von Anmeldedaten: Die Angreifer schleusten eine userdefinierte JavaScript-basierte Malware namens WARPWIRE in eine Login-Seite für User ein, um Anmeldedaten im Klartext zu erfassen und zu exfiltrieren.

- Laterale Ausbreitung: Die Angreifer bewegten sich lateral und nutzten kompromittierte Anmeldedaten, um sich über RDP, SMB und SSH mit internen Systemen zu verbinden.

- Vernichtung von Beweisen: Die Angreifer wurden dabei beobachtet, wie sie Protokolle löschten und sogar das System zurücksetzten, nachdem sie ihre Payloads installiert hatten.

- Umgehung (Patch und Erkennung): In einigen Fällen modifizierten die Angreifer das Tool zur Integritätsprüfung (ICT), um es zu deaktivieren und zu verhindern, dass es Änderungen oder Hinzufügungen auf dem System anzeigt, um der Entdeckung zu entgehen. Auch das von den Angreifern verwendete ZIPLINE-Tool ist in der Lage, die ICT-Erkennung zu umgehen, indem es sich selbst in die vom ICT-Tool verwendete exclusion_list einfügt. Als die Angriffe entdeckt und veröffentlicht wurden, passten sich die Angreifer außerdem schnell an, indem sie die Tools modifizierten, um der Entdeckung zu entgehen. Infolgedessen sind bei den jüngsten Angriffen neue Varianten des ursprünglichen Angriffs zu beobachten.

Vorteile der Zscaler-Lösung

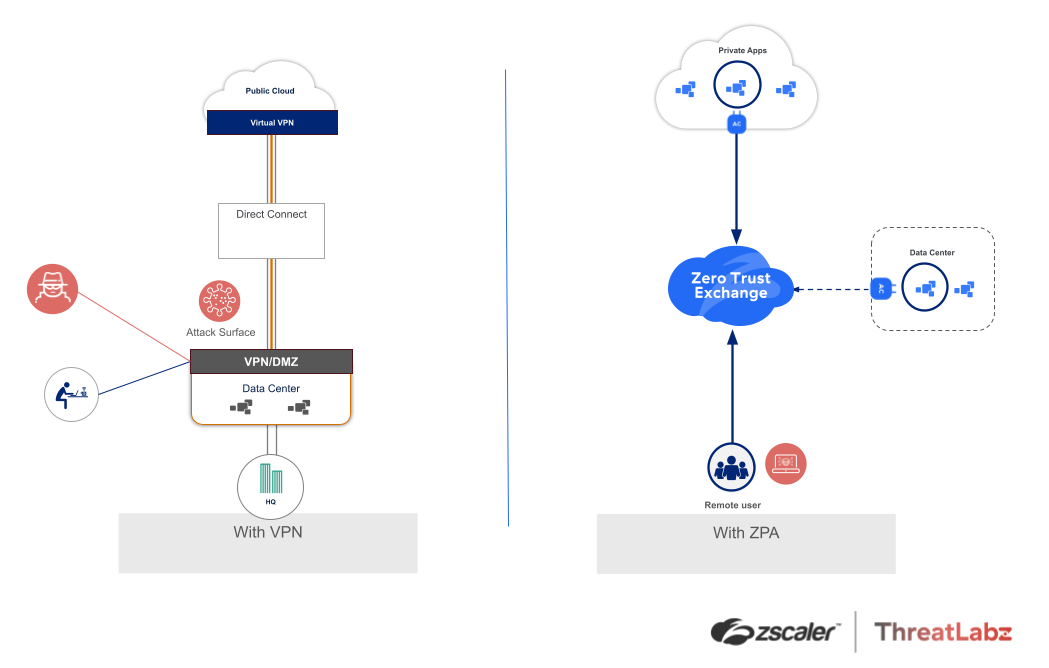

Die Cloudnative ZTNA-Lösung (Zero Trust Network Access) von Zscaler bietet allen Usern an jedem Standort sicheren und schnellen Zugriff auf private Anwendungen. Minimieren Sie Ihre Angriffsfläche und das Risiko einer lateralen Ausbreitung von Bedrohungen - ohne im Internet sichtbare IP-Adressen für den Remote-Zugriff und mit sicheren, vermittelten ausgehenden Verbindungen. Profitieren Sie von einfacher Bereitstellung und Durchsetzung konsistenter Richtlinien im Büro und für Remote-User.

Mit Zscaler Private Access™ (ZPA) können Unternehmen sicheren standortunabhängigen Zugriff auf private Anwendungen bereitstellen. Verbinden Sie User mit Anwendungen, niemals mit dem Netzwerk, dank KI-gestützter User-to-App-Segmentierung. Durch ausgehende Verbindungen können Sie die laterale Ausbreitung von Bedrohungen unterbinden.

- Stellen Sie umfassende Maßnahmen zur Abwehr von Cyberbedrohungen und zum Datenschutz für private Anwendungen mit integriertem Anwendungsschutz, Deception-Technologie und Datenschutz bereit.

Abbildung 2: VPN-Schwachstellen öffnen Cyberbedrohungen Tür und Tor. Schützen Sie sich mit einer Zero-Trust-Architektur vor diesen Risiken.

Zero Trust unterscheidet sich grundlegend von Architekturen, die auf Firewalls und VPNs basieren. Diese Architektur bietet Sicherheit als Service aus der Cloud und an der Edge, anstatt den Traffic zu komplexen Appliance-Stacks (ob Hardware oder virtuell) zurückzuleiten. Sie stellt sichere Konnektivität zwischen beliebigen Entitäten auf individueller Basis bereit, indem sie zum Beispiel einen User direkt mit der benötigten Anwendung verbindet. Entitäten erhalten nie Zugang zum gesamten Netzwerk und der Zugriff erfolg nach dem Prinzip der minimalen Rechtevergabe. Mit anderen Worten: Mit Zero Trust werden Sicherheit und Konnektivität erfolgreich vom Netzwerk entkoppelt, sodass Sie die oben genannten Nachteile von perimeterbasierten Ansätzen vermeiden können. Zero-Trust-Architektur:

- Minimieren Sie die Angriffsfläche, indem Sie Firewalls, VPNs und öffentlich zugängliche IP-Adressen abschaffen, keine eingehenden Verbindungen zulassen und Anwendungen hinter einer Zero-Trust-Cloud verstecken.

- Unterbinden Sie Kompromittierungen, indem Sie die Leistungsfähigkeit der Cloud nutzen, um den gesamten Traffic, einschließlich verschlüsselten Traffics, in großem Maßstab zu überprüfen, um Richtlinien durchzusetzen und Bedrohungen in Echtzeit zu stoppen.

- Verhindern Sie die laterale Ausbreitung von Bedrohungen, indem Sie Entitäten mit einzelnen IT-Ressourcen verbinden, anstatt den Zugriff auf das gesamte Netzwerk auszuweiten.

- Verhindern Sie Datenverluste, indem Sie Richtlinien für alle potenziellen Übertragungswege (einschließlich verschlüsselten Traffics) durchsetzen und Daten während der Übertragung, im Ruhezustand und während der Nutzung schützen.

Darüber hinaus bewältigt die Zero-Trust-Architektur zahllose andere Probleme von Firewalls, VPNs und perimeterbasierten Architekturen, indem sie die User Experience verbessert, die betriebliche Komplexität verringert und die Kosten für Ihr Unternehmen senkt.

Zscaler ThreatLabz empfiehlt unseren Kunden, die folgenden Funktionen zu implementieren, um sich gegen diese Art von Angriffen zu schützen:

- Schützen Sie Ihre wichtigsten Anwendungen, indem Sie laterale Bewegungen mit Zscaler Private Access einschränken, um Richtlinien für die User-to-App-Segmentierung basierend auf dem Prinzip der minimalen Rechtevergabe einzurichten, auch für Mitarbeiter und externe Auftragnehmer.

- Dämmen Sie potenzielle Kompromittierungen ein, indem Sie deren Ausbreitung durch eine identitätsabhängige Mikrosegmentierung einschränken.

- Verhindern Sie die Ausnutzung privater Anwendungen durch kompromittierte User mit einer vollständigen Inline-Überprüfung des Traffics privater Anwendungen mit Zscaler Private Access.

- Verhindern Sie mit Advanced Cloud Sandbox, dass unbekannte Malware als Second-Stage-Payload bereitgestellt wird.

- Zscaler Deception erkennt und stoppt Angreifer, die versuchen, sich lateral zu bewegen oder ihre Berechtigungen auszuweiten, mithilfe von Decoy-Servern, -Anwendungen, -Verzeichnissen und -Userkonten.

- Erkennen und stoppen Sie böswillige Aktivitäten kompromittierter Systeme, indem Sie den gesamten Serververkehr über Zscaler Internet Access leiten.

- Beschränken Sie den Datenverkehr aus kritischen Infrastrukturen mit einer Positivliste.

- Prüfen Sie den gesamten SSL-/TLS-Traffic, auch wenn er aus vertrauenswürdigen Quellen stammt.

- Aktivieren Sie Advanced Threat Protection, um alle bekannten C2-Domains zu blockieren.

- Erweitern Sie Ihren Schutzschirm mit der Advanced Cloud Firewall auf alle Ports und Protokolle, einschließlich neuer C2-Ziele.

Best Practices

Einhalten der CISA-Anordnungen

Die rechtzeitige Einhaltung der CISA-Notfallanordnung zu Ivanti-Schwachstellen ist entscheidend für die Minimierung der Auswirkungen dieser Sicherheitslücken.

Implementierung einer Zero-Trust-Architektur

Unternehmen müssen ihre bisherigen Sicherheitskonzepte überdenken und anfällige Appliances wie VPNs und Firewalls ersetzen. Die Implementierung einer echten Zero-Trust-Architektur, die durch KI-/ML-Modelle gestärkt wird, um bösartigen Traffic und Bedrohungen zu blockieren und zu isolieren, ist ein wichtiger erster Schritt. Priorisieren Sie eine User-to-App-Segmentierung, sodass User nicht in das gleiche Netzwerk wie Ihre Anwendungen gelangen. Auf diese Weise können Sie laterale Bewegungen effektiv verhindern und Angreifer davon abhalten, Ihre wertvollsten Anwendungen zu erreichen.

Proaktive Maßnahmen zum Schutz Ihrer Umgebung

Angesichts der jüngsten Schwachstellen, die Ivanti betreffen, ist es unerlässlich, die folgenden Best Practices anzuwenden, um Ihr Unternehmen gegen potenzielle Angriffe zu wappnen.

- Minimieren Sie die Angriffsfläche: Sorgen Sie dafür, dass Anwendungen (und anfällige VPNs) für das Internet unsichtbar und nicht kompromittierbar sind, damit Angreifer keinen Erstzugriff erlangen können.

- Verhindern Sie den Erstzugriff: Untersuchen Sie den gesamten Traffic inline, um Zero-Day-Exploits, Malware oder andere komplexe Bedrohungen automatisch zu stoppen.

- Erzwingen Sie Zugriff mit minimaler Rechtevergabe: Schränken Sie die Berechtigungen von Usern, Traffic, Systemen und Anwendungen anhand von Identität und Kontext ein und stellen Sie so sicher, dass nur autorisierte User auf bestimmte Ressourcen zugreifen können.

- Blockieren Sie unbefugte Zugriffe: Verwenden Sie eine starke Multi-Faktor-Authentifizierung (MFA), um die Zugriffsanfragen von Usern zu validieren.

- Unterbinden Sie laterale Bewegungen: Verbinden Sie User direkt mit Anwendungen, nicht mit dem Netzwerk, um den Aktionsradius eines potenziellen Angriffs zu begrenzen.

- Schalten Sie kompromittierte User und Insider-Bedrohungen aus: Aktivieren Sie die Inline-Überprüfung und -Überwachung, um kompromittierte User mit Zugriff auf Ihr Netzwerk, private Anwendungen und Daten zu erkennen.

- Verhindern Sie Datenverluste: Überprüfen Sie Daten während der Übertragung und Daten im Ruhezustand, um aktiven Datendiebstahl während eines Angriffs zu vermeiden.

- Setzen Sie aktive Abwehrmaßnahmen ein: Nutzen Sie die Deception-Technologie mit Decoys und führen Sie eine tägliche Bedrohungssuche durch, um Angriffe in Echtzeit zu vereiteln und abzufangen.

- Fördern Sie eine Sicherheitskultur: Viele Sicherheitsverletzungen beginnen mit der Kompromittierung eines einzelnen User-Kontos durch einen Phishing-Angriff. Regelmäßige Schulungen zum Thema Cybersicherheit können dazu beitragen, dieses Risiko zu verringern und Ihre Mitarbeiter vor Angriffen zu schützen.

- Testen Sie Ihren Sicherheitsstatus: Lassen Sie regelmäßig Risikobewertungen durch Dritte vornehmen und führen Sie Aktivitäten in Purple Teams durch, um die Lücken in Ihrem Sicherheitsprogramm zu ermitteln und zu schließen. Fordern Sie Ihre Service-Anbieter und Technologiepartner auf, dasselbe zu tun, und teilen Sie die Ergebnisse dieser Berichte mit Ihrem Sicherheitsteam.

Fazit

Zusammenfassend lässt sich sagen, dass die VPN-Produkte von Ivanti aufgrund mehrerer Zero-Day-Schwachstellen, die von staatlich unterstützten Hackern ausgenutzt werden, ernsthaften Sicherheitsbedrohungen ausgesetzt sind. Die erste Veröffentlichung enthüllte kritische CVEs, die unbefugten Zugriff und die Einschleusung von Remote-Befehlen ermöglichen. Nach der Veröffentlichung des Patches von Ivanti wurden zwei weitere Schwachstellen, die eine Ausweitung der Berechtigungen möglich machen, von den Angreifern ausgenutzt.

Die CISA hat mit einer Empfehlung und einer Notfallanordnung reagiert und Fristen für die Behebung der ursprünglichen Schwachstellen gesetzt. Nach der Entdeckung neuer Schwachstellen und dem Ausbleiben von Patches hat die CISA eine ergänzende Anordnung herausgegeben, die Bundesbehörden anweist, ICS- und IPS-Lösungen von Ivanti bis zum 2. Februar 2024, 23:59 Uhr EST, von den Netzwerken zu trennen.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.