Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

4 Gründe, warum Firewalls und VPNs ein Sicherheitsrisiko für Ihr Unternehmen sind

Während es früher vielleicht noch akzeptabel war, sich auf Firewalls und VPNs zu verlassen, um die Sicherheit zu gewährleisten, erhöht diese Strategie heute nur noch das Risiko für moderne Unternehmen. Das liegt daran, dass der Einsatz dieser Tools zwangsläufig die Verwendung von Hub-and-Spoke-Netzwerken und Sicherheitsmodellen nach dem Festung-mit-Burggraben-Prinzip mit sich bringt. Diese veralteten Architekturen waren darauf ausgelegt, den Zugriff auf das Unternehmensnetzwerk als Ganzes zu gewährleisten und dieses zu schützen. Das Ziel bestand darin, nur gutartige Entitäten hineinzulassen und schädliche auszusperren. Natürlich wurde dieser Ansatz für eine Zeit entwickelt, in der sich alle User, Anwendungen und Daten vor Ort befanden und sich Entitäten nur selten über den Perimeter des Netzwerks hinaus bewegten.

Das ist heute nicht mehr der Fall. Unabhängig davon, ob ein Unternehmen gerade erst mit der digitalen Transformation beginnt oder bereits Cloud-Anwendungen nutzt und hybride Mitarbeiter beschäftigt, sind Unternehmen, die sich auf Tools wie Firewalls und VPNs verlassen, anfällig für Sicherheitsverletzungen. Sie möchten wissen, warum? Lesen Sie weiter und lernen Sie die vier wichtigsten Gründe kennen.

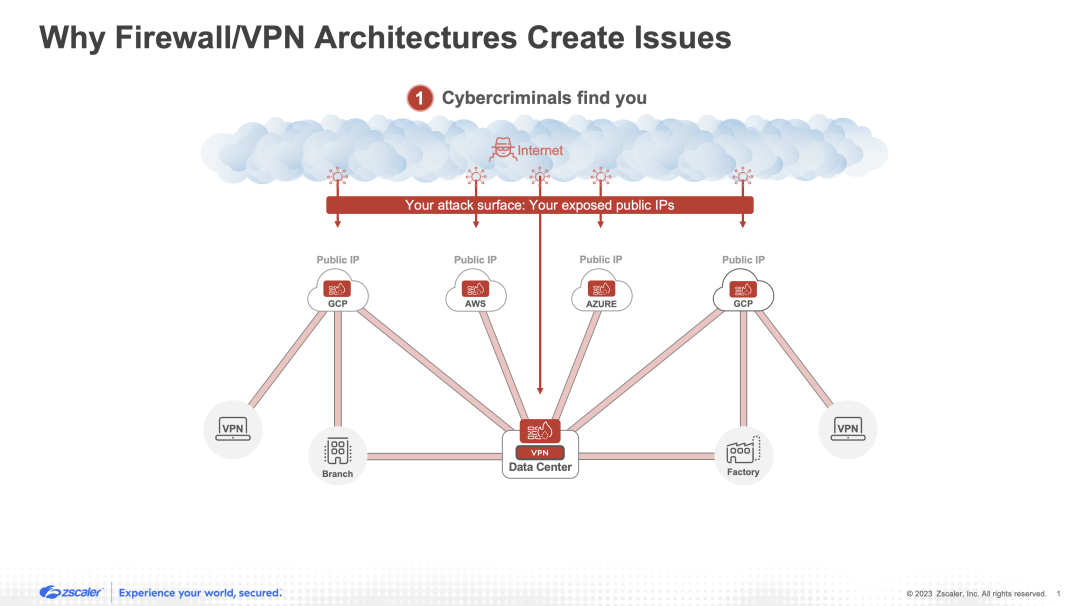

1. Sie vergrößern Ihre Angriffsfläche

Wenn Unternehmen mit Architekturen von gestern wachsen, dehnen sie ihre Hub-and-Spoke-Netzwerke unweigerlich auf weitere Zweigstellen, Fabriken, cloudbasierte Ressourcen, Remote-User und mehr aus. Um dieses endlos wachsende Netzwerk abzusichern, werden Firewalls und VPNs in der Regel als die besten Tools angesehen, um einen „sicheren“ Perimeter zu errichten. Leider führt diese Lösung zu einem erheblichen Problem.

Firewalls und VPNs verfügen über öffentliche IP-Adressen, die im öffentlichen Internet auffindbar sind. Das ist so gewollt, damit die erwünschten, autorisierten User das Web durchqueren und die Einstiegspunkte in das Netzwerk finden können. Diese Einstiegspunkte können jedoch von jedem gefunden werden, auch von Cyberkriminellen, die sie aufbrechen wollen. Da Unternehmen wachsen und immer mehr dieser Tools einsetzen, bieten sie Angreifern zwangsläufig immer mehr Ziele. Mit anderen Worten: Durch den Einsatz von Firewalls und VPNs vergrößert sich Ihre Angriffsfläche erheblich.

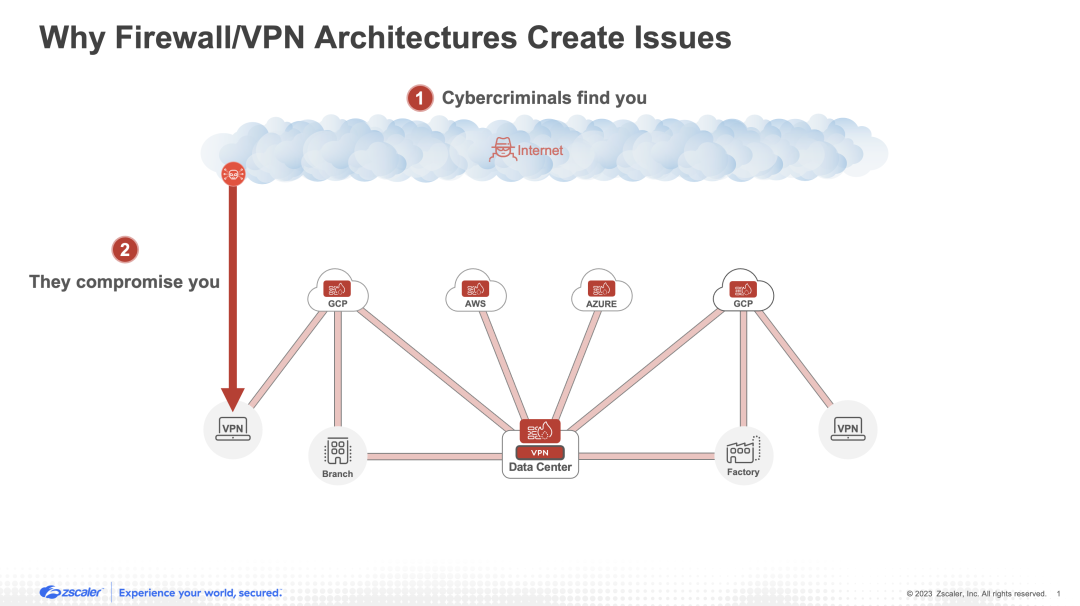

2. Sie können Kompromittierungen nicht verhindern

Um erfolgreich zu verhindern, dass Cyberbedrohungen ein Unternehmen kompromittieren, muss der Traffic auf alle bösartigen Aktivitäten untersucht und Echtzeitrichtlinien müssen durchgesetzt werden, die die Taktiken der Cyberkriminellen blockieren. Dies ist jedoch ein Unterfangen, das eine hohe Rechenleistung erfordert, weshalb Sicherheitslösungen mit enormer Skalierbarkeit notwendig sind. In Anbetracht der Tatsache, dass heute über 95 % des Web-Traffics verschlüsselt ist und die Überprüfung des verschlüsselten Traffics eine besonders rechenintensive Aufgabe ist, ist Skalierbarkeit also wichtiger denn je.

Leider lassen sich Kompromittierungen mit Sicherheits-Appliances (ob Hardware oder virtuell) nur schwer verhindern. Das liegt daran, dass sie über feste Kapazitäten für bestimmte Traffic-Mengen verfügen und nicht unbegrenzt skaliert werden können, um den ständig wachsenden Bandbreitenbedarf von Unternehmen für die Inhaltskontrolle in Echtzeit und die Durchsetzung von Richtlinien zu decken — insbesondere, wenn es um verschlüsselten Traffic geht. Infolgedessen haben diese Tools häufig eine Passthrough-Architektur, die lediglich Warnmeldungen generiert, wenn die Bedrohungen bereits erfolgreich in das Unternehmen eingedrungen sind. Die Anschaffung weiterer Appliances zur Erhöhung der Skalierbarkeit ist ein endloser Kreislauf, der letztlich die Kosten in die Höhe treibt und die zugrunde liegenden architektonischen Probleme nicht löst.

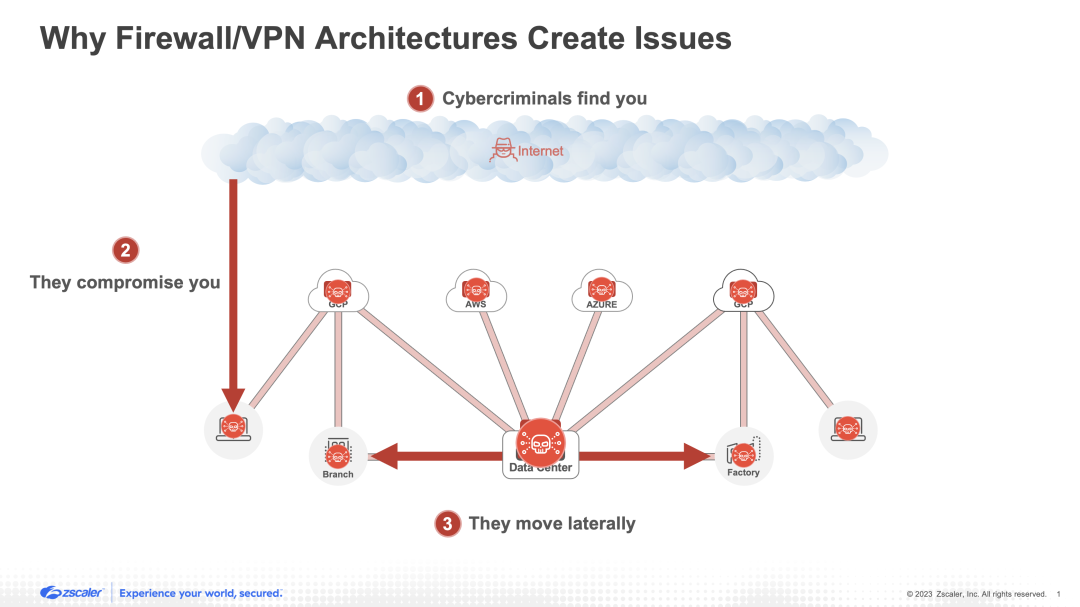

3. Sie begünstigen die laterale Ausbreitung von Bedrohungen

Wenn es einer Bedrohung gelingt, die Schutzmechanismen eines Unternehmens zu überwinden, werden die Unzulänglichkeiten von Firewalls und VPNs noch deutlicher. Wie bereits erwähnt, deutet der Einsatz dieser Tools darauf hin, dass ein Unternehmen versucht, ein hochgradig vernetztes Hub-and-Spoke-Netzwerk mit einem Sicherheitskonzept nach dem Festung-mit-Burggraben-Prinzip zu schützen. Mit anderen Worten: Die Verteidigungsmaßnahmen konzentrieren sich darauf, einen sicheren Perimeter um das Netzwerk herum zu errichten, und es gibt wenig bis gar keinen Schutz innerhalb des Netzwerks selbst. Sobald eine Bedrohung erfolgreich in das Netzwerk eingedrungen ist, kann sie sich uneingeschränkt lateral bewegen und auf alle Ressourcen zugreifen. Der Versuch, immer mehr Tools wie Firewalls für die Mikrosegmentierung einzusetzen, ist wiederum ein endloses Unterfangen, das die Kosten, die Komplexität und den Verwaltungsaufwand erhöht, während die grundlegenden Schwächen der Architektur nicht behoben werden.

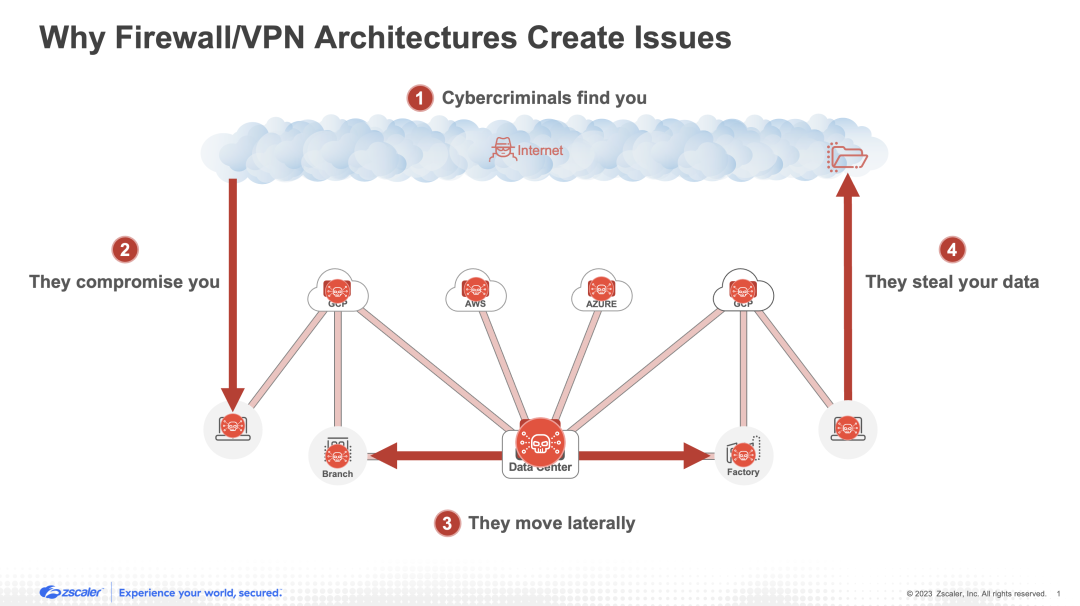

4. Sie können Datenverluste nicht verhindern

Letztlich haben Cyberkriminelle immer ein Ziel, wenn sie in ein Unternehmen eindringen: Daten. Gestohlene Daten können für einen hohen Gewinn im Dark Web verkauft werden oder, im Falle von Ransomware, dazu verwendet werden, ein Unternehmen (oder Einzelpersonen) direkt zu erpressen. Leider (und aus denselben Gründen, die im Abschnitt „Kompromittierung“ oben erläutert wurden) haben standardmäßige Firewall- und VPN-Architekturen Schwierigkeiten, verschlüsselten Traffic zu überprüfen, wodurch sensible Daten gestohlen werden können. Das liegt daran, dass die SSL-/TLS-Überprüfung sehr ressourcenintensiv ist, sowohl für Hardware- als auch für virtuelle Appliances, denen es möglicherweise an der erforderlichen Performance und Skalierbarkeit mangelt. Hinzu kommt, dass Legacy-Tools, die für On-Premise-Netzwerke entwickelt wurden, nicht in der Lage sind, moderne Datenlecks zu schließen. Denken Sie zum Beispiel an eine SaaS-Anwendung wie Google Drive, die es ermöglicht, Daten mit Dritten zu teilen, oder an eine AWS-Instanz mit einem falsch konfigurierten S3-Bucket, der sensible Informationen öffentlich zugänglich macht.

4 Gründe für eine Zero-Trust-Architektur

Zero Trust unterscheidet sich grundlegend von Architekturen, die auf Firewalls und VPNs basieren. Diese Architektur bietet Sicherheit als Service aus der Cloud und an der Edge, anstatt den Traffic zu komplexen Appliance-Stacks (ob Hardware oder virtuell) zurückzuleiten. Sie stellt sichere Konnektivität zwischen beliebigen Entitäten auf individueller Basis bereit, indem sie zum Beispiel einen User direkt mit der benötigten Anwendung verbindet. Entitäten erhalten nie Zugang zum gesamten Netzwerk und der Zugriff erfolg nach dem Prinzip der minimalen Rechtevergabe. Mit anderen Worten: Mit Zero Trust werden Sicherheit und Konnektivität erfolgreich vom Netzwerk entkoppelt, sodass Sie die oben genannten Nachteile von perimeterbasierten Ansätzen vermeiden können. Zero-Trust-Architektur:

- Minimieren Sie die Angriffsfläche, indem Sie Firewalls, VPNs und öffentlich zugängliche IP-Adressen abschaffen, keine eingehenden Verbindungen zulassen und Anwendungen hinter einer Zero-Trust-Cloud verstecken.

- Unterbinden Sie Kompromittierungen, indem Sie die Leistungsfähigkeit der Cloud nutzen, um den gesamten Traffic, einschließlich verschlüsselten Traffic, in großem Maßstab zu überprüfen, um Richtlinien durchzusetzen und Bedrohungen in Echtzeit zu stoppen.

- Verhindern Sie die laterale Ausbreitung von Bedrohungen, indem Sie Entitäten mit einzelnen IT-Ressourcen verbinden, anstatt den Zugriff auf das gesamte Netzwerk auszuweiten.

- Verhindern Sie Datenverluste, indem Sie Richtlinien für alle potenziellen Übertragungswege (einschließlich verschlüsselten Traffic) durchsetzen und Daten während der Übertragung, im Ruhezustand und während der Nutzung schützen.

Darüber hinaus bewältigt die Zero-Trust-Architektur zahllose andere Probleme von Firewalls, VPNs und perimeterbasierten Architekturen, indem sie die User Experience verbessert, die betriebliche Komplexität verringert und die Kosten für Ihr Unternehmen senkt.

Wenn Sie mehr erfahren möchten, sehen Sie sich unser Webinar an, das als Einführung in Zero Trust dient und grundlegende Informationen zu diesem Thema vermittelt.

Wenn Sie sich eingehender mit dem Thema beschäftigen möchten, melden Sie sich gerne für einen unserer kostenlosen interaktiven Whiteboard-Workshops an.

War dieser Beitrag nützlich?

Haftungsausschluss: Dieser Blog-Beitrag wurde von Zscaler ausschließlich zu Informationszwecken erstellt und wird ohne jegliche Garantie für Richtigkeit, Vollständigkeit oder Zuverlässigkeit zur Verfügung gestellt. Zscaler übernimmt keine Verantwortung für etwaige Fehler oder Auslassungen oder für Handlungen, die auf der Grundlage der bereitgestellten Informationen vorgenommen werden. Alle in diesem Blog-Beitrag verlinkten Websites oder Ressourcen Dritter werden nur zu Ihrer Information zur Verfügung gestellt, und Zscaler ist nicht für deren Inhalte oder Datenschutzmaßnahmen verantwortlich. Alle Inhalte können ohne vorherige Ankündigung geändert werden. Mit dem Zugriff auf diesen Blog-Beitrag erklären Sie sich mit diesen Bedingungen einverstanden und nehmen zur Kenntnis, dass es in Ihrer Verantwortung liegt, die Informationen zu überprüfen und in einer Ihren Bedürfnissen angemessenen Weise zu nutzen.

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.