Blog da Zscaler

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Inscreva-se

Repensando a identidade da IoT

A proliferação de dispositivos de IoT no ambiente empresarial tem melhorado drasticamente as operações comerciais nas últimas décadas, mas, ao mesmo tempo, eles também representam enormes desafios para os administradores de rede e segurança cibernética para protegê-los de forma eficaz. Então por que isso acontece? A resposta simples é que eles são apenas diferentes — diferentes dos dispositivos dos usuários finais que normalmente executam uma plataforma de sistema operacional comum (por exemplo, Windows, MAC OS). Os dispositivos dos usuários finais podem ser protegidos de forma eficaz instalando um software agente com mecanismos de autenticação, como credenciais e MFA. No entanto, essa abordagem simplesmente não funciona com dispositivos IoT. É quase impossível instalar um agente ou certificado em todos os dispositivos IoT devido à variedade de sistemas operacionais diferentes que eles executam. Sem mencionar que não haverá humanos nesses dispositivos sem cabeça para qualquer tipo de autenticação baseada em credenciais ou multifator.

Então, como tentamos resolver esses desafios nas últimas duas décadas?

Por que as soluções tradicionais de identidade de IoT falham

As abordagens tradicionais para solucionar problemas de identidade na IoT não tiveram muito sucesso.

Método de autenticação de certificado

Como a abordagem de credenciais não funciona para IoT, tentamos resolver o problema de identidade da IoT dando a cada dispositivo IoT um certificado exclusivo. Embora isso forneça uma identidade única e criptograficamente segura para cada dispositivo, ele se baseia na suposição de que o certificado pode ser instalado em dispositivos IoT em primeiro lugar. E se sua câmera de CFTV ou termostato não aceitar um certificado? Basicamente, acabamos com uma solução que pode proteger apenas 10% dos dispositivos de IoT, deixando o restante deles vulnerável. Além disso, há uma enorme sobrecarga administrativa para manter um sistema PKI para esses certificados.

Método de autenticação MAC

Certo, e quanto à autenticação de endereço MAC? Podemos restringir o acesso à rede apenas aos dispositivos IoT com endereços MAC conhecidos. Muitas vezes, é considerada uma abordagem "para se sentir melhor" para garantir aos administradores que temos alguns níveis de autenticação em vigor. Mas, na realidade, esse método é suscetível à falsificação de endereço MAC. Além disso, nenhum administrador gosta de manter uma longa lista de endereços MAC conhecidos para dispositivos IoT legítimos. Portanto, essa abordagem simplesmente não é nem um pouco eficiente nem eficaz.

Foco apenas na autenticação

Então vemos o padrão aqui. Nós simplesmente extrapolamos a abordagem de autenticação para usuários para proteger dispositivos IoT. É por isso que as abordagens tradicionais não conseguiram melhorar significativamente a segurança da IoT. Acreditamos que a autenticação é o objetivo final da identidade da IoT. No entanto, esquecemos que a autenticação é um processo único e os dispositivos podem ser comprometidos após a conexão à rede. Então, precisamos aproveitar uma solução SIEM ou XDR para monitorar a postura do dispositivo e eliminar esse ponto cego de segurança.

Apresentando a Identidade Comportamental da IoT — Desenvolvido pela Zscaler AI

É por isso que a Zscaler acredita que é hora de revolucionar a identidade da IoT. Não se trata apenas do que o dispositivo é, mas também do que o dispositivo faz. O monitoramento contínuo e constante do comportamento do dispositivo é necessário para resolver esse problema persistente. É aqui que o Zscaler IoT Behavioral Identity faz uma grande diferença. Desenvolvido por Zscaler AI/ML tecnologia, a IoT Behavioral Identity oferece proteção contínua de confiança zero para todos os seus dispositivos IoT, independentemente da plataforma, sistema operacional ou tipo.

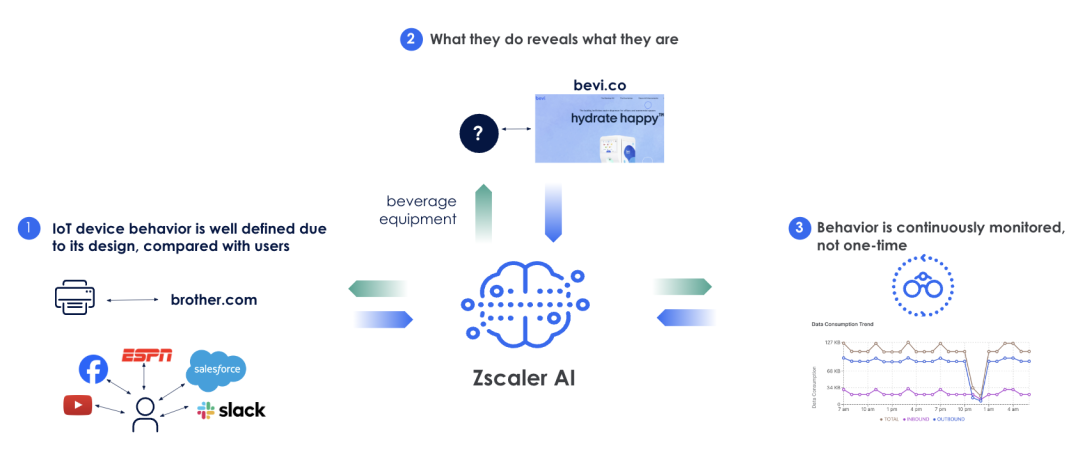

Como tudo isso funciona? Primeiro, os dispositivos de IoT são máquinas projetadas para executar uma tarefa específica. Por exemplo, as impressoras são projetadas para imprimir. Portanto, seu comportamento é muito mais bem definido em comparação com usuários humanos. Os humanos normalmente se conectam a uma infinidade de sites na Internet, como redes sociais, streaming de mídia, aplicativos de negócios etc. Mas os dispositivos IoT só comunicarão domínios específicos para atualizar dados de telemetria ou estatísticas, por exemplo As impressoras Brother geralmente têm como lar o site brother.com.

Em segundo lugar, o que os dispositivos IoT fazem revela o que eles essencialmente são — de uma forma muito mais confiável do que apenas examinar endereços MAC. Podemos alimentar dados de transações de IoT no mecanismo de IA do Zscaler, que então é capaz de identificar os dispositivos com base em seus padrões de comunicação de forma inteligente e automática. Por exemplo, se um dispositivo IoT desconhecido se comunica com bevi.co na maioria das vezes, a IA do Zscaler pode classificá-lo como equipamento de bebidas sem qualquer intervenção humana.

Por fim, precisamos monitorar o comportamento dos dispositivos IoT continuamente, não apenas uma vez. Assim, sempre que o dispositivo se comportar de forma anormal, podemos detectar um possível comprometimento e alertar os clientes para reagir ao incidente de forma mais rápida e eficaz, reduzindo assim o MTTR.

Conclusão

Para resumir, o Zscaler IoT Behavioral Identity, a mais recente inovação da Zscaler alimentada pelo nosso mecanismo de IA da Zscaler, resolve o desafio de identidade da IoT que tem sido atormentado por décadas. É hora de pensar fora da caixa do certificado tradicional e da autenticação baseada em MAC, e começar a adotar essa nova maneira de proteger todos os seus dispositivos de IoT. Se você estiver interessado em saber mais, clique aqui para saber mais ou entre em contato com seu representante da Zscaler para solicitar uma demonstração.

Esta postagem foi útil??

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Ao enviar o formulário, você concorda com nossa política de privacidade.