Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Suscribirse

Replanteo de la identidad de IoT

La proliferación de dispositivos IoT en el entorno empresarial ha mejorado drásticamente el funcionamiento de los negocios en las dos últimas décadas, pero al mismo tiempo, también plantean enormes desafíos para la ciberseguridad y los administradores de redes a la hora de protegerlos eficazmente. ¿A qué se debe esto? La respuesta sencilla es que simplemente son diferentes: diferentes de los dispositivos de los usuarios finales que suelen utilizar una plataforma de sistema operativo común (ej. Windows, MAC OS). En el caso de los dispositivos de los usuarios finales, pueden protegerse eficazmente instalando un software de agente con mecanismos de autenticación como credenciales y MFA. Sin embargo, este enfoque simplemente no funciona con los dispositivos IoT. Es casi imposible instalar un agente o certificado en todos los dispositivos IoT debido a la variedad de sistemas operativos diferentes que ejecutan. Además, no habrá humanos encargados de estos dispositivos sin monitor para realizar ningún tipo de autenticación basada en credenciales o multifactor.

Entonces, ¿cómo hemos intentado resolver estos desafíos en las últimas dos décadas?

Por qué fracasan las soluciones tradicionales de identidad de IoT

Los enfoques tradicionales para solucionar la identidad de IoT no han tenido mucho éxito.

Método de autenticación del certificado

Dado que el enfoque basado en credenciales no funciona para IoT, intentamos abordar el problema de la identidad de IoT otorgando a cada dispositivo IoT un certificado único. Aunque esto proporciona una identidad única y criptográficamente segura a cada dispositivo, se basa en la suposición de que el certificado puede instalarse en los dispositivos IoT en primer lugar. ¿Qué pasa si su cámara CCTV o termostato no acepta un certificado? Esencialmente, acabamos con una solución que quizá solo proteja el 10 % de los dispositivos IoT, dejando el resto vulnerables. Por si fuera poco, hay que añadir la enorme sobrecarga administrativa que supone mantener un sistema PKI para estos certificados.

Método de autenticación MAC

Bien, ¿qué pasa con la autenticación de la dirección MAC? Podemos restringir el acceso a la red únicamente a los dispositivos IoT con direcciones MAC conocidas. A menudo se considera como un enfoque "tranquilizador" para garantizar a los administradores que disponemos de algunos niveles de autenticación. Pero en realidad, este método es susceptible a la falsificación de direcciones MAC. Además, a ningún administrador le gusta mantener una larga lista de direcciones MAC conocidas para dispositivos IoT legítimos. Así que este enfoque no es nada eficiente ni eficaz.

Centrarse solo en la autenticación

Aquí podemos ver un patrón. Simplemente, extrapolamos el enfoque de autenticación de los usuarios para proteger los dispositivos IoT. Por ello, los enfoques tradicionales no han logrado mejorar significativamente la seguridad de IoT. Creemos que la autenticación es el principio y el fin de la identidad de IoT. Sin embargo, olvidamos que la autenticación es un proceso que se realiza una sola vez y que los dispositivos pueden verse comprometidos después de conectarse a la red. Entonces tenemos que utilizar una solución SIEM o XDR para supervisar la postura del dispositivo y eliminar este punto ciego en la seguridad.

Presentamos IoT Behavioral Identity —Impulsado por la IA de Zscaler

Es por esto que Zscaler cree que ha llegado el momento de revolucionar la identidad de IoT. No se trata solo de lo que es el dispositivo, sino también de lo que hace el dispositivo. Para resolver este problema tan persistente es necesaria una supervisión continua y permanente del comportamiento de los dispositivos. Aquí es donde Zscaler IoT Behavioral Identity marca una gran diferencia. Impulsado por la tecnología de IA/ML de Zscaler, IoT Behavioral Identity ofrece una protección Zero Trust continua para todos sus dispositivos IoT, independientemente de la plataforma, el SO o el tipo.

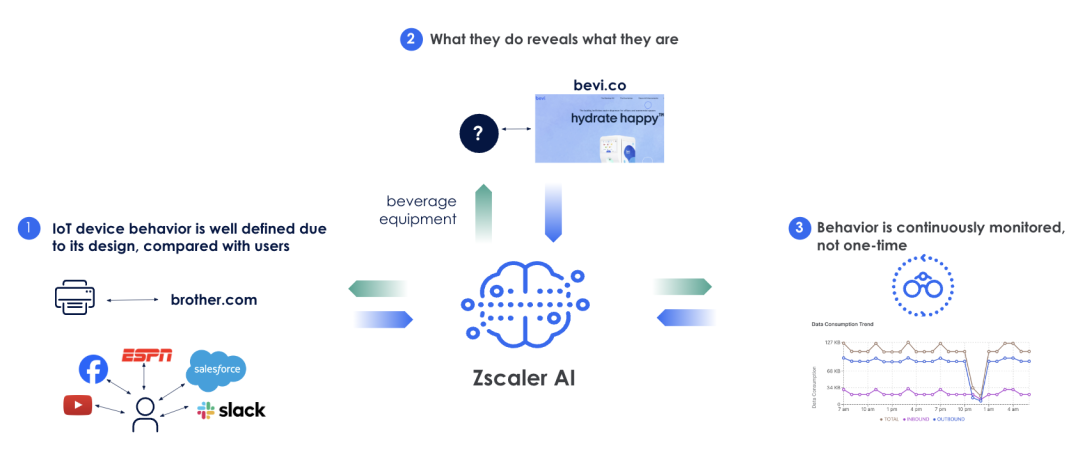

¿Como funciona todo esto? En primer lugar, los dispositivos IoT son máquinas diseñadas para realizar una tarea específica. Por ejemplo, las impresoras están diseñadas para imprimir. Por lo tanto, su comportamiento está mucho más definido en comparación con los usuarios humanos. Los humanos normalmente se conectan a una variedad de sitios web en Internet, como redes sociales, transmisión de medios, aplicaciones comerciales, etc. Pero los dispositivos IoT solo se comunicarán con dominios específicos para actualizar datos de telemetría o estadísticas, por ejemplo: Las impresoras Brother suelen comunicarse solo con brother.com.

En segundo lugar, lo que hacen los dispositivos IoT revela lo que son en esencia, de una manera mucho más confiable que simplemente examinando las direcciones MAC. Podemos introducir datos de transacciones IoT en el motor de IA de Zscaler, que entonces es capaz de determinar cuáles son los dispositivos basándose en sus patrones de comunicación de manera inteligente y automática. Por ejemplo, si un dispositivo IoT desconocido se comunica con bevi.co la mayor parte del tiempo, la IA de Zscaler puede clasificarlo como equipo de bebidas sin intervención humana alguna.

Por último, necesitamos supervisar el comportamiento de los dispositivos IoT de manera continua, no solo una vez. Así, cada vez que el dispositivo se comporte de manera anómala, podremos detectar un posible compromiso y alertar a los clientes para que reaccionen al incidente de manera más rápida y eficaz, reduciendo así el tiempo medio de reparación.

Conclusión

En resumen, Zscaler IoT Behavioral Identity, la última innovación de Zscaler impulsada por nuestro motor de inteligencia artificial de Zscaler, resuelve el desafío de la identidad de IoT que ha sido un problema durante décadas. Es hora de pensar en maneras diferentes de autenticación basada en certificados y MAC tradicionales y comenzar a adoptar esta nueva manera de proteger todos sus dispositivos IoT. Si está interesado, haga clic aquí para obtener más información o comuníquese con su representante de Zscaler para solicitar una demostración.

¿Este post ha sido útil?

Reciba las últimas actualizaciones del blog de Zscaler en su bandeja de entrada

Al enviar el formulario, acepta nuestra política de privacidad.