/ Cos'è il pretexting?

Cos'è il pretexting?

Il pretexting è una forma di attacco di ingegneria sociale in cui un truffatore crea uno scenario plausibile per indurre le vittime a divulgare informazioni sensibili, effettuare pagamenti fraudolenti, concedere l'accesso a un account e altro. Strettamente correlate a vari tipi di phishing, le truffe di pretexting sono caratterizzate da situazioni dettagliate (pretesti) e spesso implicano l'impersonificazione, in quanto i truffatori hanno come obiettivo lo sviluppo e la manipolazione della fiducia delle vittime.

Come funziona il pretexting?

Il pretexting è una tecnica impiegata in molti tipi di attacchi informatici. Come qualsiasi altro tipo di attacco basato sull'ingegneria sociale, l'obiettivo dell'utente malintenzionato è quello di convincere la vittima a fornire qualcosa (generalmente informazioni, credenziali di accesso o denaro) con falsi pretesti, da cui il nome "pretexting". Per raggiungere i propri scopi, l'aggressore crea una storia credibile, che spesso include personaggi e dettagli specifici, come informazioni private, e che gioca sulle emozioni, sul senso di fiducia o persino sulle paure della vittima.

Prendiamo come esempio la classica truffa del "Principe nigeriano". Si tratta di un attacco di pretexting molto semplice per gli standard odierni, che si basa sulla promessa di investire una piccola somma adesso per ottenere grandi guadagni in futuro. Il pretesto può essere un conto bancario bloccato, un investimento con capitale di rischio o qualsiasi altro. Un principe che invia un'e-mail a sconosciuti per chiedere aiuto potrebbe sembrare troppo inverosimile per essere efficace, ma nel 2019 la società di sicurezza elettronica ADT ha stimato che le tecniche che sfruttano l'espediente del Principe nigeriano stanno continuando a ottenere risultati, con un ammontare pari a 700.000 dollari ogni anno.

I tentativi di pretexting più sofisticati spesso utilizzano motivi più intimi per risultare più convincenti; alcuni di essi coinvolgono siti web falsi, attività commerciali fittizie, numeri di conto, credenziali divulgate, nomi di colleghi e altri elementi di questo tipo.

Dato che il pretexting si basa fondamentalmente sullo storytelling, può assumere molte forme e non sempre si avvale di e-mail, Internet o malware. Con la tecnologia deepfake basata sull'IA, ad esempio, gli autori delle minacce possono manipolare modelli vocali, espressioni facciali e gesti per produrre simulazioni altamente realistiche che sono difficili da distinguere da audio e video autentici e che possono rivelarsi strumenti molto potenti negli attacchi di phishing.

Le tecniche degli attacchi di pretexting

Le richieste dannose, o pretesti (da cui pretexting), si basano sulle stesse tecniche di ingegneria sociale utilizzate da sempre dai truffatori per manipolare le vittime, come inganno, approvazione, adulazione e intimidazione. Gli aggressori possono anche rafforzare i propri pretesti attraverso:

- Ruoli fittizi e impersonificazione: gli aggressori possono impersonare un personaggio, come ad esempio un cliente, un fornitore di servizi, un collega o una figura autoritaria, in modo che la vittima sia incline a collaborare. Questo potrebbe includere lo sfruttamento delle vulnerabilità nei processi di autenticazione o lo sfruttamento delle relazioni di fiducia.

- Ricerca e ricognizione: spesso, utilizzando risorse aperte e disponibili al pubblico, gli aggressori sono in grado di raccogliere informazioni sul lavoro e sulle responsabilità di un bersaglio, sui colleghi, su dettagli personali e altro.

- Sviluppo di relazioni: come in ogni tipica "truffa prolungata", gli aggressori possono utilizzare tecniche di manipolazione per accrescere la propria credibilità e instaurare una relazione di fiducia con la vittima, possibilmente attraverso telefonate, social media o persino conversazioni faccia a faccia.

- Sfruttamento delle emozioni: niente crea urgenza come l'incertezza, il dubbio e la paura. Gli aggressori possono inventare emergenze, opportunità uniche e altro per ingannare gli obiettivi e spingerli ad agire affrettatamente aggirando le misure di sicurezza.

- Sfruttamento di IA generativa: i moderni strumenti di IA sono la tecnica più recente di questa toolbox, e possono aiutare gli aggressori a creare rapidamente pretesti con un linguaggio e dettagli sorprendentemente simili a quelli umani, anche in lingue in cui potrebbero non essere esperti.

Infine, uno dei principali fattori che giocano a favore degli utenti malintenzionati non è affatto una tecnica, bensì una vulnerabilità della psicologia umana: per molte persone è più facile dire "sì" che "no". In genere vogliamo semplicemente andare d'accordo, quindi spesso accettiamo o acconsentiamo alle richieste anche quando vanno contro i nostri interessi.

Gli aggressori lo sanno perfettamente, e sanno anche che molte persone sono inclini a concedere un po' fiducia. Basta mettere insieme questi due elementi per capire che molto spesso, tutto ciò che devono fare gli aggressori per ottenere un numero di carta di credito è semplicemente chiederlo.

Secondo la FTC, i consumatori statunitensi hanno perso 8,8 miliardi di dollari in frodi nel 2022, di cui 1,2 miliardi di dollari in truffe telefoniche e basate sui social media.

Come viene utilizzato il pretexting dai criminali informatici?

Gli scenari di pretexting sono fondamentali per il successo di molti diversi tipi di attacchi informatici, come ad esempio:

- Phishing generico: i pretesti sono inclusi nella maggior parte degli attacchi di phishing sulla rete, e possono essere molto basilari, come un'e-mail che chiede di "rivedere gentilmente la fattura allegata" o infinite altre varianti. Tali tattiche spesso fungono da punti di accesso per lanciare attacchi più sofisticati come i ransomware.

- Spear-phishing: gli aggressori che puntano a ottenere informazioni preziose o altamente sensibili possono creare storie minuziosamente dettagliate per far credere alle potenziali vittime che si tratta di richieste legittime e affidabili.

- Vishing: solo con una chiamata e un pretesto convincente (che spesso include lo spoofing dei numeri di telefono), gli aggressori riescono a rubare informazioni finanziarie, numeri di previdenza sociale e altri dati riservati. Oggi, gli strumenti di deepfake basati sull'IA consentono agli aggressori di imitare quasi tutte le voci e di dire qualunque cosa.

- Furto e spionaggio: abili imitatori che si spacciano per dipendenti o collaboratori possono ingannare i dipendenti reali e "infiltrarsi" in aree private/sicure in cui possono avere accesso ad apparecchiature preziose o informazioni privilegiate.

Esempi di pretexting nel mondo reale

Il pretexting svolge un ruolo in innumerevoli truffe informatiche e finanziarie e, dato che sfrutta la fiducia umana e può assumere praticamente qualsiasi tipo di forma, rimane una delle tattiche di ingegneria sociale più pervasive ed efficaci. Ecco alcuni esempi:

Il trojan "AIDS" (1989)

Nell'attacco considerato l'antenato dei ransomware, i partecipanti a una conferenza internazionale sull'AIDS hanno ricevuto floppy disk su cui era presente un virus trojan camuffato da "Informazioni sull'AIDS". Il trojan nascondeva tutte le directory di un sistema infetto, cifrava tutti i file sul disco rigido e richiedeva un riscatto di 189 dollari (da corrispondere via posta) a un indirizzo a Panama.

Frode a Quanta Computer (2013-2015)

In quello che potrebbe essere l'attacco di pretexting più costoso mai realizzato, gli aggressori si sono presentati come rappresentanti di Quanta Computer, un produttore con sede a Taiwan che collabora con Facebook e Google. Utilizzando fatture contraffatte inviate da account di posta elettronica falsi, documentazioni fittizie e altro, gli aggressori hanno derubato questi giganti della tecnologia di oltre 100 milioni di dollari in totale.

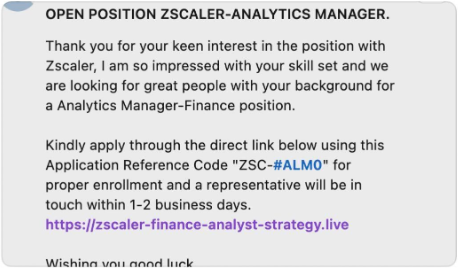

Phishing ed estorsione basati su offerte di lavoro (2023)

Quando il settore tecnologico è colpito da licenziamenti, i truffatori più opportunisti colpiscono chi cerca lavoro. Fingendosi reclutatori su siti come LinkedIn, i truffatori hanno copiato annunci di lavoro reali e creato portali di lavoro fittizi per convincere le vittime a compilare documenti di assunzione falsi, caricare documenti personali e altro. Puoi leggere un'analisi completa di questi attacchi sul blog di Zscaler.

Deepfake con impersonificazione del CFO (2024)

Utilizzando clip video e audio disponibili al pubblico, gli aggressori hanno generato facsimili realistici di diversi dirigenti senior, tra cui un direttore finanziario, e li hanno utilizzati per condurre una videoconferenza fraudolenta. Alla fine, la dirigenza senior fittizia ha convinto un dipendente a trasferirne circa 200 milioni di dollari hongkonghesi agli aggressori. Leggi di più sul blog di Zscaler.

Come proteggere la tua organizzazione dagli attacchi di pretexting

I moderni servizi di posta elettronica bloccano automaticamente molte e-mail di phishing, ma gli aggressori escogitano sempre nuovi modi per sfuggire al rilevamento. Un utente esterno alla rete potrebbe non essere in grado di muoversi liberamente al suo interno, ma un utente interno a cui viene concessa la fiducia implicita sulla rete può essere indotto a pensare di star facendo la cosa giusta, mentre in realtà è sfruttato e truffato da un utente malintenzionato.

Quindi, cosa puoi fare per proteggere i tuoi utenti e dati sensibili?

- Assicurati che i tuoi utenti riconoscano i segnali di un attacco. Molte violazioni dei dati derivano ancora oggi da errori umani. Accrescere la consapevolezza sulla sicurezza attraverso attività di formazione è un modo per correggere le vulnerabilità della natura umana. I dipendenti, soprattutto quelli con privilegi elevati, devono sapere quando essere scettici (per identificare i tentativi di phishing e riconoscere l'ingegneria sociale) e comprendere l'importanza di una gestione complessa di password ed MFA.

- È fondamentale rifiutare le richieste insolite o sospette. Dire "no" è più difficile che dire "sì", e i truffatori sono esperti nel farti abbassare la guardia. Un principio centrale dell'approccio zero trust alla sicurezza è quello di non fidarsi mai, ma di verificare sempre, e si applica tanto a queste interazioni umane quanto ai protocolli di autenticazione e alle autorizzazioni di accesso. Incoraggia dunque i tuoi utenti a verificare le richieste tramite servizi/canali indipendenti o consultando il personale IT e di sicurezza.

- Previeni la riuscita degli attacchi con la giusta tecnologia. Se un hacker riesce a ingannare i tuoi utenti (ed è più sicuro presumere che prima o poi ci riuscirà), avrai bisogno di misure di sicurezza su cui contare per neutralizzare gli attacchi, applicando un controllo degli accessi ermetico basato sui ruoli per impedire così alle minacce di muoversi lateralmente attraverso la rete e bloccare la perdita dei dati.

Cosa può fare Zscaler

Gli attacchi di pretexting sono difficili da combattere perché, per avere successo, si basano sullo sfruttamento della natura umana, non solo della tecnologia. Per rilevare le violazioni attive e ridurre al minimo i danni di un attacco, è necessario implementare controlli efficaci contro il traffico dannoso, l'esfiltrazione dei dati e altro nell'ambito di una strategia zero trust completa.

Costruita su un'architettura olistica zero trust, la piattaforma Zscaler Zero Trust Exchange™ parte dalla premessa che nessun utente, workload o dispositivo debba essere ritenuto automaticamente attendibile. Verifica quindi l'identità, determina la destinazione, valuta i rischi tramite l'IA e applica le policy per poi stabilire una connessione sicura tra un utente, un workload o un dispositivo e un'applicazione, su qualsiasi rete e da qualsiasi luogo, per massimizzare l'efficienza nel:

- Prevenire gli attacchi: funzionalità come l'ispezione TLS/SSL completa, l'isolamento del browser, il rilevamento del phishing e degli attacchi di C2 basato sull'IA e il controllo degli accessi basato su policy impediscono l'accesso da siti web dannosi.

- Prevenire il movimento laterale: una volta nel sistema, il malware può diffondersi e causare danni maggiori. La piattaforma Zscaler collega gli utenti direttamente alle app, non alla rete, prevenendo così la potenziale diffusione di malware.

- Bloccare le minacce interne: un'architettura proxy nativa del cloud blocca i tentativi di sfruttamento delle app private e rileva anche le tecniche di attacco più sofisticate con un'ispezione completa inline.

- Bloccare gli attacchi basati sull'identità: rileva e blocca il furto di credenziali, l'aggiramento dell'autenticazione a più fattori, l'escalation dei privilegi e altro sfruttando il rilevamento e la risposta alle minacce dirette all'identità di Zscaler ITDR™.

- Bloccare la perdita dei dati: la nostra piattaforma identifica e protegge automaticamente i dati sensibili in movimento e quelli inattivi, per impedire agli aggressori attivi di portare a termine con successo il furto dei dati.