Adotta un approccio diverso al CTEM

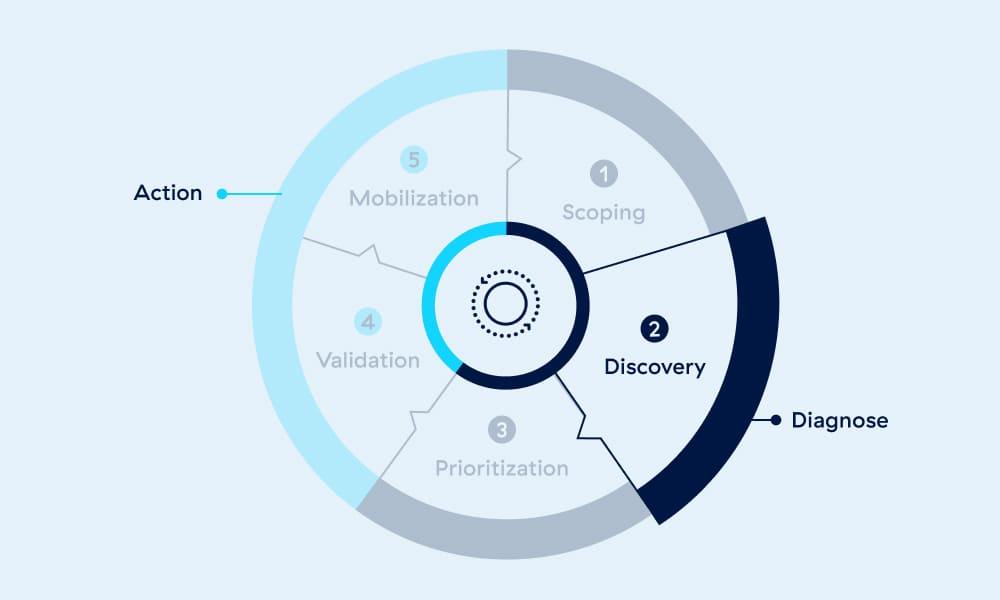

Crea un programma per la gestione continua dell'esposizione alle minacce (Continuous Threat Exposure Management, CTEM) scalabile e in grado di ridurre efficacemente i rischi. Una valutazione olistica della superficie di attacco consente di gestire il rischio relativo a risorse, dati, identità, cloud e SaaS.

Il problema

Di fronte a minacce in continua evoluzione, i programmi di VM tradizionali spesso non riescono a coprire l'intero spettro delle vulnerabilità né a integrare le misure di mitigazione nell'analisi del rischio. Per colmare queste lacune, Gartner consiglia alle organizzazioni di adottare il CTEM per un processo strutturato e iterativo volto a ridurre l'esposizione e migliorare la sicurezza.

Panoramica sulla soluzione

Come sfruttare il contesto per alimentare il tuo programma di CTEM

La gestione dell'esposizione è un pilastro della sicurezza proattiva, in quanto consente di identificare e colmare le lacune prima che si trasformino in percorsi di attacco. Le soluzioni di Zscaler Exposure Management integrano il rischio relativo alle risorse, l'attribuzione delle priorità alle vulnerabilità, la sicurezza dei dati, il profilo di sicurezza SaaS, il rischio associato alle identità, la ricerca delle minacce e la quantificazione del rischio per offrirti una visione chiara delle tue principali lacune e dei modi più efficaci per gestirle.

Vantaggi

Gestione continua e olistica dell'esposizione alle minacce

Crea una vista consolidata e reale delle risorse

Assicurati di disporre di un inventario completo, accurato e ricco di contesto delle risorse che ti consenta di supportare tutte le tue iniziative di CTEM.

Scopri tutta la tua esposizione

Aggrega i dati sull'esposizione e i risultati degli strumenti di sicurezza non integrati in una vista unica correlata e deduplicata.

Assegna la priorità ai rischi più critici

Individua le risorse critiche esposte grazie ad approfondimenti contestualizzati e personalizzati basati sui tuoi fattori di rischio e sui controlli per la mitigazione.

Dettagli sulla soluzione

Adatta l'ambito di applicazione del tuo programma di CTEM senza limitazioni per i dati

Impiega qualsiasi punto di dati da qualsiasi sistema sorgente per supportare l'analisi del rischio, evitando che la mancanza di informazioni limiti l'ambito di azione della CTEM Inoltre, valuta rapidamente il tuo profilo di sicurezza esistente per identificare le eventuali lacune e integrarle nelle iniziative CTEM.

Funzionalità principali

Raccogli dati sui rischi da qualsiasi fonte per creare una visione unificata dei rischi che copra l'intero ambiente.

Affidati a un'unica fonte di dati contestualizzati per alimentare i tuoi progetti di gestione dell'esposizione più critici.

Revisiona costantemente il tuo programma CTEM per seguire l'evoluzione dell'ambito di applicazione, i cambiamenti negli strumenti e l'emergere di nuove informazioni.

Individua tutte le risorse e la relativa esposizione

Approfitta del nostro Data Fabric for Security per integrare i feed provenienti da numerosi strumenti IT e di sicurezza isolati. Unifica, deduplica, correla e arricchisci i dati con la nostra architettura consolidata che ti consente di creare una visione d'insieme del rischio del tuo intero ambiente.

Funzionalità principali

Riunisci tutte le informazioni sulle risorse per creare un inventario olistico e accurato.

Visualizza l'intera superficie di attacco esterna, comprese le risorse note e quelle sconosciute.

Identifica tutte le lacune e le aree esposte riunendo tutti gli strumenti isolati in un'unica vista consolidata.

Ottieni una visione immediata delle modifiche da apportare alle tue policy di Zscaler che potrebbero ridurre i rischi.

Individua, classifica e proteggi i dati sensibili nei tuoi ambienti su cloud pubblico.

Colma le lacune nelle configurazioni del cloud e i potenziali errori associati all'accesso con privilegi.

Ottieni la massima riduzione dei potenziali rischi con il minimo sforzo

Una visione completa delle risorse e dell'esposizione ti aiuta ad attribuire la giusta priorità alle azioni più critiche per ridurre i rischi. Integriamo il contesto aziendale e i controlli di mitigazione per adattare i risultati al tuo profilo di rischio specifico. Invece di aggregare manualmente i dati provenienti da più strumenti distinti, ottieni un piano d'azione mirato ed efficace creato in automatico.

Funzionalità principali

Identifica quali lacune e vulnerabilità della sicurezza correggere per prime sulla base delle esigenze specifiche del tuo ambiente.

Affidati a calcoli di rischio predefiniti e adatta il peso di ogni fattore o controllo di mitigazione in base alle esigenze del tuo business.

Assicurati che i controlli di sicurezza implementati siano presi in considerazione nel calcolo matematico del rischio.

Scopri il modo in cui gli aggressori potrebbero sfruttare una vulnerabilità esposta

Questa analisi aiuta i responsabili della sicurezza e della gestione del rischio a comprendere meglio le vulnerabilità attraverso metodi come la simulazione dei percorsi di attacco e il pentesting (test di penetrazione). Con Zscaler Managed Threat Hunting hai a disposizione specialisti nella ricerca delle minacce 24 ore su 24 e 7 giorni su 7, capaci di identificare anomalie, attacchi avanzati e segnali di attività dannose che spesso gli strumenti tradizionali non sono in grado di rilevare.

Funzionalità principali

Affidati a un team di esperti nella ricerca delle minacce per individuare tempestivamente i segnali di allarme e prevenire le violazioni.

Integra i risultati dei pentesting dei red team nel processo di attribuzione delle priorità ai rischi del tuo programma di CTEM.

Colma le lacune e misura il successo del tuo programma di CTEM

Incrementa il coinvolgimento e il supporto degli stakeholder comunicando e assegnando in modo efficace le priorità di intervento, automatizzando flussi di lavoro personalizzati, fornendo report dettagliati e monitorando il rischio in modo continuativo.

Funzionalità principali

Utilizza dettagli accurati sulle risorse e sulla proprietà per assegnare le azioni di correzione al team più appropriato.

Impiega le integrazioni bidirezionali con i sistemi di ticketing per garantire che le correzioni vengano monitorate e completate in modo tempestivo.

Crea e distribuisci facilmente dashboard e report sullo stato del programma, considerando gli indicatori KPI, gli accordi SLA e le altre metriche del tuo team.

Tieni traccia dei rischi finanziari e delle variazioni nella conformità all'interno della rendicontazione delle iniziative e dei successi del tuo programma di CTEM.

Casi d'uso

Crea un programma di CTEM efficace e senza limitazioni

Riunisci tutti i dati presenti nel tuo ambiente, indipendentemente da quanto oscura o personalizzata sia la fonte, in una vista accurata, deduplicata, contestualizzata e completa delle risorse e dell'esposizione.

Ottieni un inventario completo, accurato e ricco di contesto delle risorse per individuare gli errori di configurazione e i controlli mancanti e utilizza flussi di lavoro automatizzati per colmare le lacune.

Ottieni un'analisi accurata delle vulnerabilità e una definizione delle priorità basata sul rischio grazie a una visibilità e un contesto completi sulle risorse.

La nostra piattaforma

Zscaler Zero Trust Exchange

Proteggi la comunicazione tra utenti, carichi di lavoro e dispositivi,

sia internamente sia tra filiale, cloud e data center.

Zero Trust Everywhere

Blocca gli attacchi informatici

- Diventa invisibile agli aggressori

- Prevenire le compromissioni

- Previene il movimento laterale

Dati al sicuro

- Trova, classifica e valuta il profilo di sicurezza dei dati

- Previeni la perdita dei dati su tutti i canali

Proteggi l'AI

- Proteggi l'uso dell'AI pubblica

- Proteggi le applicazioni e i modelli di AI privati

- Proteggi le comunicazioni degli agenti

Automatizza le operazioni

- Accelera le operazioni di sicurezza

- Ottimizza le esperienze digitali

1. Gartner, Implement a Continuous Threat Exposure Management (CTEM) Program, Jeremy D'Hoinne, Pete Shoard, Mitchell Schneider, 11 ottobre 2023.

GARTNER è un marchio commerciale e un marchio di servizio registrato di Gartner, Inc. e/o delle sue affiliate negli Stati Uniti e a livello internazionale, e viene utilizzato in questa sede con relativa autorizzazione. Tutti i diritti riservati.