/ Che cos'è lo spear phishing?

Che cos'è lo spear phishing?

Come funzionano gli attacchi di spear phishing?

Un tentativo di spear phishing inizia con un'e-mail, un messaggio sui social media, un SMS o un altro tipo di comunicazione che sembra provenire da una fonte attendibile. I criminali informatici utilizzano informazioni sul loro obiettivo per far apparire il messaggio quanto più autentico possibile, quindi chiedono al destinatario di compiere un'azione, come aprire un file allegato o seguire un link dannoso che sembra essere attendibile.

Ad esempio, un'e-mail potrebbe copiare gli elementi grafici del sito della banca della vittima e chiedere a quest'ultima di verificare una transazione o una notifica importante. La vittima segue dunque un link contenuto nell'e-mail, che la conduce su un sito web fittizio somigliante al sito reale della banca, dove le vengono richieste le credenziali di accesso, la conferma del numero di carta di credito, il codice fiscale o altri dati analoghi.

Alcuni aggressori si spacciano per una persona nota alla loro vittima, come un amico, un familiare o un collega. Questo "amico" potrebbe quindi chiedere di guardare un link divertente o di scaricare un file utile. Dato che la vittima pensa di conoscere il mittente, è meno probabile che noti segnali di pericolo o sospetti una truffa.

I progressi nell'intelligenza artificiale generativa hanno reso molto più semplice lanciare attacchi di phishing sofisticati.

Partendo da campioni di pochissimi minuti, i generatori vocali di deepfake sono in grado di imitare in modo realistico una voce da utilizzare nelle telefonate di vishing.

Zscaler ThreatLabz ha creato questa semplice pagina falsa di accesso a Microsoft con tre semplici comandi.

Tipi di spear phishing

Le tecniche e i tipi di truffe di phishing esistenti sono molteplici e di varia natura. Vediamone alcune tra le più diffuse nelle campagne di spear phishing:

- Angler phishing: gli hacker si spacciano per rappresentanti dell'azienda per rispondere a reclami, proporre offerte ecc., attraverso i social media (ad esempio Twitter o LinkedIn) o tramite SMS (smishing). Quando si viene contattati da un rappresentante di un'azienda su una di queste piattaforme, è fondamentale verificare la sua identità prima di un'eventuale interazione.

- Compromissione della posta elettronica aziendale (BEC): gli aggressori ottengono l'accesso a un account di posta elettronica aziendale o creano un account sosia e si spacciano per il titolare dell'account, per inviare messaggi di phishing ai colleghi o ai partner di quest'ultimo. Questi attacchi sono spesso associati alle frodi telematiche.

- Attacchi di whaling: gli autori delle minacce prendono di mira i membri di un'organizzazione che potrebbero avere un accesso privilegiato, in genere dirigenti di livello senior o equivalenti. Spesso, questi tipi di attacchi sono i più sofisticati e ben pianificati, e di conseguenza si rivelano particolarmente pericolosi.

- CEO fraud (o truffa del CEO): strettamente correlata al whaling, gli aggressori utilizzano questa forma di attacco BEC per impersonare il CEO di un'organizzazione o una figura equivalente, creando un senso di urgenza nei messaggi truffa rivolti ai dipendenti.

- Clone phishing: i phisher inviano e-mail dannose che sembrano provenire da mittenti di cui la vittima si fida, come istituti finanziari o servizi aziendali. Questo tipo di attacco spesso indica anche che gli utenti malintenzionati sono riusciti in qualche modo ad accedere all'account di posta elettronica della vittima.

Per conoscere altre comuni tecniche di phishing, leggi il nostro articolo: Cos'è il phishing?

Quali sono gli obiettivi dello spear phishing?

Le persone

Gli attacchi di spear phishing possono prendere di mira chiunque. Se gli aggressori entrano in possesso dei dati personali di qualcuno, in particolare di informazioni riservate, possono utilizzarli per rendere il loro attacco più convincente. Coloro che ricoprono posizioni di rilievo all'interno delle organizzazioni sono generalmente più a rischio, in quanto sono spesso i responsabili dei dati più sensibili.

Finanza e assicurazioni

Il settore finanziario e assicurativo ha registrato sia il maggior numero di tentativi di phishing che l'aumento più significativo degli attacchi, con un incremento del 393% rispetto all'anno precedente. Questo settore è un obiettivo interessante per gli aggressori che mirano a commettere furti di identità o frodi finanziarie.

Le aziende

Se riescono a infiltrarsi nel sistema di un'azienda, i criminali informatici possono ottenere l'accesso a enormi quantitativi di informazioni sensibili. Le violazioni dei dati, soprattutto nei settori finanziario e tecnologico, possono costare alle aziende milioni di euro in costi di recupero, sanzioni e perdita di fiducia da parte dei clienti. Il passaggio al cloud e al lavoro da remoto ha reso le aziende ancora più vulnerabili, in quanto gli ambienti IT distribuiti introducono molti più potenziali vettori di attacco.

(Fonte: report del 2023 di ThreatLabz sul phishing)

Come difendersi da un attacco di spear phishing

Per evitare che lo spear phishing abbia successo, è necessario prendere le dovute precauzioni. Guardando all'intera organizzazione, questo significa che sono molti gli aspetti da considerare.

Le best practice da seguire per prevenire lo spear phishing

Riduci il rischio complessivo implementando soluzioni di sicurezza fondamentali:

- E-mail security: rendi il vettore più comune per il phishing più sicuro, implementando un servizio con base cloud che esamina le e-mail prima che raggiungano il perimetro, con protezione in tempo reale contro allegati e collegamenti dannosi e spoofing dei nomi di dominio.

- Reportistica: consenti agli utenti di segnalare i tentativi di phishing, idealmente con un pulsante di segnalazione integrato nel loro client di posta elettronica. Implementa linee guida da seguire per indagare e rispondere agli incidenti di phishing.

- Autenticazione a più fattori (MFA): rafforza la sicurezza con un'autenticazione aggiuntiva. App come Okta Verify o Google Authenticator migliorano la difesa contro le tattiche MiTM che potrebbero intercettare i messaggi SMS.

- Ispezione del traffico cifrato: oltre il 95% degli attacchi utilizza i canali cifrati. Ispeziona tutto il traffico, cifrato e non, per impedire agli aggressori di compromettere i sistemi.

- Software antivirus: gli endpoint devono essere protetti con antivirus sempre aggiornati, per identificare i file dannosi noti e impedirne lo scaricamento.

- Protezione dalle minacce avanzate: blocca i malware sconosciuti sfruttando una sandbox inline, in grado di mettere in quarantena e analizzare i file sospetti, e l'isolamento del browser, per massimizzare la protezione dai contenuti web dannosi, senza ripercussioni per gli utenti.

- Filtraggio degli URL: limita il rischio di phishing con il filtraggio degli URL, che utilizza delle policy per gestire l'accesso alle categorie di contenuti web più a rischio, come i domini appena registrati.

- Applicazione periodica delle patch: assicurati che applicazioni, sistemi operativi e strumenti di sicurezza siano sempre aggiornati con le patch più recenti, per ridurre le vulnerabilità e garantire le protezioni più recenti.

- Architettura zero trust: applica la segmentazione granulare, l'accesso a privilegi minimi e il monitoraggio continuo del traffico, per individuare gli aggressori che potrebbero aver compromesso l'infrastruttura.

- Feed di informazioni sulle minacce: ottieni un arricchimento automatizzato del contesto su URL segnalati, indicatori estratti di compromissione (IOC) e tattiche, tecniche e procedure (TTP), per accelerare il rilevamento e la risoluzione.

- Segui dei protocolli di sicurezza rigorosi: richiedi password complesse, definisci ciò che i dipendenti possono condividere sui social network e assicurati che siano adottate contromisure efficaci. I moderni software di sicurezza riescono a bloccare gran parte dei tentativi di phishing prima che raggiungano gli utenti.

Impara a identificare un attacco di spear phishing

Nell'ambito della formazione generale sulla sicurezza informatica, gli utenti dell'organizzazione dovrebbero imparare a individuare gli indicatori dello spear phishing, ad esempio:

- Dettagli trascurati: i criminali informatici possono imitare URL, indirizzi e-mail, marchi aziendali e così via, ma sono i piccoli dettagli a tradirli. Ad esempio, un'e-mail sospetta può sembrare proveniente da un'organizzazione affidabile, ma in realtà arriva da un indirizzo sconosciuto che non corrisponde o è formattato in modo errato.

- Grammatica e ortografia inadeguate: la maggior parte delle comunicazioni professionali, in particolare i messaggi B2C, vengono revisionate prima dell'invio e gran parte dei servizi di posta elettronica segnala automaticamente gli errori più semplici. Se un messaggio contiene molti errori di questo tipo, è probabile che provenga da una fonte illegittima.

- Linguaggio insolito: a volte il linguaggio utilizzato in un'e-mail può risultare sospetto, anche se non presenta errori. Può apparire incoerente o comunque bizzarro. Se un messaggio appare provenire da una persona che si conosce, ma lo stile di scrittura non sembra il suo, è plausibile sospettare che possa trattarsi di un attacco di phishing.

- Richieste insolite: è bene prestare attenzione alle richieste strane, in particolare con poca o nessuna spiegazione. Ad esempio, la vittima può ricevere un'e-mail contraffatta che sembra provenire dalla sua banca in cui le viene richiesto di confermare la propria identità effettuando un bonifico sul proprio conto. Se una richiesta appare sospetta, è bene chiedersi se un mittente affidabile domanderebbe mai qualcosa del genere. Se la risposta è no, potrebbe trattarsi di phishing.

- Mittenti più imitati: i phisher si spacciano sempre per dei marchi noti per ingannare i consumatori. Secondo la ricerca condotta da Zscaler ThreatLabz, Microsoft rimane il marchio più imitato, registrando il 43,1% dei tentativi di phishing. Anche i marchi OneDrive e SharePoint di Microsoft sono tra i cinque più colpiti, il che indica che persiste la tendenza degli aggressori di rubare le credenziali utente di applicazioni Microsoft critiche.

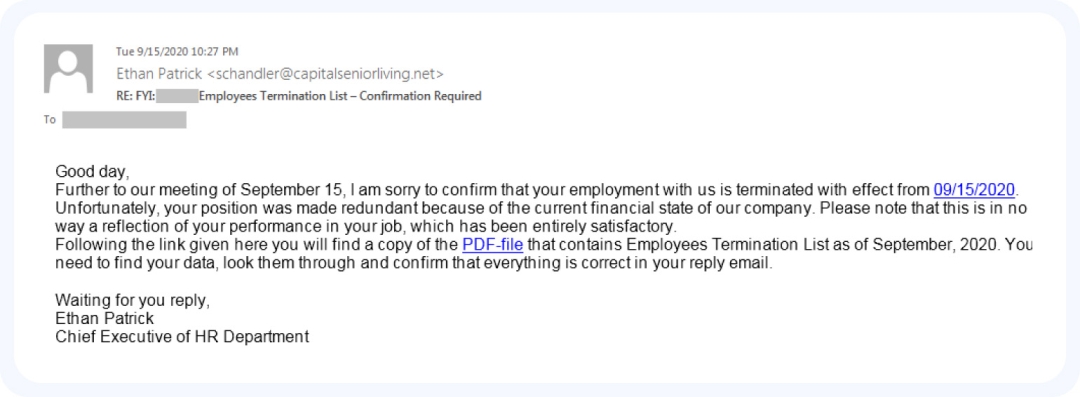

Un esempio di e-mail di spear phishing. Osserva la struttura insolita delle frasi e il modo in cui vengono forniti i dettagli.

In che modo le aziende possono accrescere la loro consapevolezza sul phishing?

Assicurarsi che tutti i membri dell'organizzazione siano sempre aggiornati sulle minacce e sulle policy di sicurezza esistenti può rivelarsi estremamente vantaggioso. Tutto il phishing si basa sull'abuso della fiducia umana, e basta che una sola persona segua un link dannoso perché l'intero ambiente venga compromesso.

Il programma di formazione sulla sicurezza informatica dovrebbe istruire le persone sulle minacce che potrebbero incontrare svolgendo le proprie mansioni, su come identificare le e-mail di spear phishing e altri attacchi mirati, su come e dove segnalare il phishing e molto altro.

Inoltre, potrebbe essere necessario avvalersi di servizi di esperti di cybersecurity. Le tecniche di ingegneria sociale sono in continua evoluzione, con nuove tendenze e tecnologie, e tenere il passo può essere difficile. Affidandoti a degli esperti, che conoscono a fondo il settore, potrai usufruire di tutta la competenza e del supporto di cui tu e il tuo team avete bisogno.

Cosa può fare Zscaler?

Nell'ambito della sicurezza, la compromissione dell'utente è una delle sfide più difficili da superare, perché si basa sullo sfruttamento della natura umana per avere successo. Approfittando delle vittime da una distanza molto ravvicinata, lo spear phishing può rivelarsi molto pericoloso e portare rapidamente a violazioni. Per ridurre al minimo i danni, è necessario implementare controlli efficaci di prevenzione del phishing nell'ambito di una strategia zero trust più estesa.

La piattaforma Zscaler Zero Trust Exchange™, costruita su un'architettura olistica zero trust, ti aiuta a ridurre al minimo la superficie di attacco, prevenire la compromissione e bloccare i tentativi di phishing grazie alle seguenti funzionalità:

- Prevenzione degli attacchi: con funzioni come l'ispezione TLS/SSL completa, l'isolamento del browser e il controllo degli accessi basato su policy, che impediscono l'accesso ai siti web dannosi.

- Prevenzione del movimento laterale: una volta entrato nel sistema, il malware può diffondersi e causare danni ancora maggiori, ma con Zero Trust Exchange gli utenti si collegano direttamente alle app, non alla rete aziendale, e la diffusione del malware viene bloccata.

- Blocco delle minacce interne: la nostra architettura cloud proxy blocca i tentativi di exploit delle app private, rilevando anche le tecniche di attacco più sofisticate grazie a un'ispezione inline completa.

- Blocco della perdita di dati: Zero Trust Exchange ispeziona i dati in movimento e inattivi per prevenirne il potenziale furto da parte di aggressori attivi.