/ Cosa si intende per accesso remoto sicuro?

Cosa si intende per accesso remoto sicuro?

L'accesso remoto sicuro è un termine generico che si riferisce alle misure di sicurezza, alle policy e alle tecnologie utilizzate dalle organizzazioni per fornire l'accesso alla rete, ai dispositivi e alle applicazioni da una posizione esterna all'ufficio aziendale, con un elevato livello di sicurezza.

Come funziona?

L'accesso remoto sicuro consente ai dipendenti che si trovano al di fuori dell'ufficio di utilizzare le risorse di cui hanno bisogno per essere produttivi. Rappresenta un mezzo per connettersi a un data center, a una rete, ad applicazioni o a risorse cloud tramite i propri dispositivi in remoto e attraverso connessioni Internet Wi-Fi domestiche o pubbliche non protette, anziché attraverso una rete aziendale.

L'accesso remoto sicuro è un cuscinetto che si frappone tra l'endpoint degli utenti ibridi di oggi e Internet, e che consente a questi ultimi di stabilire connessioni remote riducendo al minimo il rischio di accesso non autorizzato.

Le tecnologie e le policy di accesso remoto sicuro variano da un'azienda all'altra, e ogni reparto IT ha le proprie installazioni, i propri requisiti e il proprio budget per fornire l'accesso sicuro da qualsiasi luogo.

Perché l'accesso remoto sicuro è importante?

Oggi, molte aziende assumono le persone in base alle qualifiche che hanno, e non al luogo in cui vivono. Il lavoro remoto e ibrido sono realtà destinate a rimanere e, con l'evoluzione delle minacce informatiche e le vulnerabilità ai massimi storici, l'accesso remoto sicuro è passato in cima alla lista delle priorità dei reparti IT e degli addetti alla sicurezza di tutto il mondo, indipendentemente dal settore.

In passato, i dipendenti lavoravano sulla rete dell'organizzazione, e tutte le applicazioni risiedevano nel data center collegato alla stessa. Tuttavia, con l'insorgere della pandemia di COVID-19, le aziende sono state costrette a passare rapidamente al lavoro da remoto per rimanere produttive e continuare a fare utili. Questo si è tradotto nell'adozione di soluzioni di accesso remoto per offrire agli utenti la possibilità di accedere alle applicazioni interne, come Microsoft 365, estendendole tramite la rete e in altri metodi.

Gli standard di sicurezza moderni sono drasticamente diversi da com'erano anche solo cinque anni fa, e il paradigma su cui si basano le tecnologie sicure di accesso remoto sta mutando rapidamente.

Secondo il Report del 2022 sui rischi della VPN di Cybersecurity Insiders, oltre l'80% delle aziende intervistate prevede di implementare un modello zero trust.

Quali sono le tecnologie utilizzate per offrire l'accesso remoto sicuro?

Sul mercato esiste un'ampia varietà di soluzioni per l'accesso remoto. Diamo un'occhiata ad alcune di quelle più utilizzate oggi dalle organizzazioni.

Virtual Private Network (VPN)

È stata la prima soluzione per l'accesso remoto sicuro. Una VPN consente di accedere alla rete aziendale attraverso un tunnel che si instaura tra la rete e un utente in remoto. Dopo l'autenticazione, gli utenti dispongono di un accesso illimitato alla rete e possono spostarsi lateralmente sulla stessa.

Autenticazione a due fattori/a più fattori (2FA/MFA)

Con questo metodo, un utente ottiene l'accesso a una rete aziendale o alle risorse autenticandosi attraverso almeno due mezzi. Può trattarsi di una qualsiasi combinazione di password, indirizzo e-mail, desktop remoto, dispositivo mobile o persino dati biometrici, come l'impronta digitale. Se un utente non riesce ad eseguire l'autenticazione su entrambi o tutti i fronti, la richiesta viene rifiutata.

Single Sign-On (SSO)

L'SSO consente a un utente di accedere a tutte le risorse tramite un'unica forma di autenticazione, da qui il termine Single Sign-On (o accesso singolo in italiano). Viene spesso utilizzato dalle aziende di ogni dimensione e dai privati per evitare di dover gestire diversi nomi utente e password.

Gestione dell'accesso privilegiato (Privileged Access Management, o PAM)

La PAM si riferisce all'unione di persone, processi e tecnologie per gestire l'accesso. Offre all'IT una maggiore visibilità sugli account, monitorandoli in tempo reale, bloccando gli attacchi informatici e le minacce interne, ottimizzando l'efficienza operativa e garantendo la conformità. Con la PAM, agli utenti viene concesso l'accesso solo alle risorse per cui hanno l'autorizzazione, e la gestione degli accessi è molto più rigorosa.

I vantaggi dell'accesso remoto sicuro

Le soluzioni di accesso remoto sicuro sono risorse preziose per un'organizzazione, e ti aiutano a:

- Proteggere i dati sensibili. Proteggi i dati dell'organizzazione limitando l'accesso da fonti esterne e concedendolo solo tramite strumenti sicuri e controllati. In questo modo, puoi ridurre notevolmente il profilo di rischio dell'organizzazione, un aspetto fondamentale data la quantità di minacce avanzate attualmente in circolazione.

- Ridurre la superficie di attacco. Difenditi in modo ancora più efficace dalle minacce avanzate, riducendo il numero di vettori di attacco che i criminali informatici possono utilizzare per infiltrarsi negli endpoint in remoto. In questo modo, potrai migliorare il profilo di sicurezza dell'organizzazione.

- Ottenere e preservare la conformità. Aiuta l'organizzazione a rimanere conforme alle normative vigenti sulla protezione dei dati e sulla privacy prevenendo la fuga e la perdita di dati.

Un cambiamento di rotta

Da vari decenni i professionisti IT si affidano alle VPN per garantire un accesso remoto sicuro. Questa prassi è rimasta invariata anche con il numero sempre maggiore di utenti che ha iniziato a lavorare fuori dalla rete e ad accedere alle risorse aziendali attraverso i propri laptop o dispositivi mobili e il numero sempre maggiore di applicazioni e infrastrutture che si è spostato sul cloud.

Alla fine, i reparti IT e di sicurezza hanno dovuto porsi una domanda sofferta: con così tanti utenti fuori dalla rete e così tante applicazioni sul cloud, ha senso collegare gli utenti in remoto alla rete interna?

Vincolare la sicurezza alla rete è il problema principale del vecchio modello di accesso remoto. Oltre a una latenza più elevata, le organizzazioni che si affidano alla tecnologia VPN legacy devono affrontare un incremento del rischio in due aree principali:

- Attendibilità intrinseca spesso eccessiva

- Maggiore rischio di accesso alla rete dall'esterno

A differenza di un approccio zero trust, le vecchie architetture a castello e fossato, che fanno molto affidamento sulla VPN, spesso concedono l'attendibilità troppo facilmente. Questa filosofia difettosa crea una rete "piatta", che per determinare l'autenticazione all'interno della rete aziendale, dipende da indirizzi IP, controlli degli accessi basati sugli endpoint e altri fattori. Una volta all'interno di una di queste reti piatte, l'utente può muoversi in tutta la rete aziendale.

In questo modo, gli utenti malintenzionati possono sfruttare la superficie di attacco VPN per infiltrarsi nella rete e lanciare ransomware, attacchi di phishing, attacchi DoS e utilizzare altri mezzi per esfiltrare i dati aziendali critici.

Al contrario, l'approccio zero trust considera ostile tutto il traffico, incluso quello già all'interno del perimetro. Se i carichi di lavoro non vengono identificati da una serie di attributi basati sul contesto, non sono ritenuti attendibili e non possono comunicare.

Come descriveremo di seguito, l'accesso remoto sicuro si è evoluto per soddisfare le esigenze di un mondo moderno sempre più orientato al cloud.

Ridefinire l'accesso remoto sicuro con lo ZTNA

Per rispondere alle esigenze moderne, i team IT stanno utilizzando il framework ZTNA (Zero Trust Network Access) (noto anche come perimetro definito da software [SDP]), per consentire agli utenti esterni alla rete di accedere in modo sicuro. Lo ZTNA offre un accesso sicuro alle applicazioni aziendali private, siano esse ospitate su cloud pubblici, cloud privati o sul data center, senza la necessità di una VPN.

Questo approccio si basa su un modello adattivo, dove l'attendibilità non è mai implicita, e l'accesso viene concesso solo in base ai principi della necessità di conoscere e dei privilegi minimi, mediante policy di sicurezza granulari. Queste soluzioni di sicurezza non richiedono l'utilizzo di apparecchi fisici e possono essere distribuite in qualsiasi ambiente per supportare tutte le applicazioni API REST.

Per essere considerata ZTNA, una soluzione deve rispettare questi quattro principi:

- Lo ZTNA isola l'atto di fornire l'accesso alle applicazioni dall'accesso alla rete. Questo isolamento riduce i rischi per la rete, come l'infezione da dispositivi compromessi, e garantisce l'accesso alle applicazioni solo agli utenti autorizzati.

- Le connessioni da interno verso l'esterno, dall'app verso un utente, assicurano che sia l'infrastruttura di rete che quella dell'applicazione siano rese invisibili agli utenti non autorizzati. Gli IP non sono mai esposti a Internet, creando una "darknet" e rendendo impossibile la ricerca della rete.

- La segmentazione delle app garantisce che, una volta autorizzati gli utenti, l'accesso alle applicazioni sia concesso su base singola, in modo che gli stessi abbiano accesso solo ad applicazioni specifiche anziché all'intera rete.

- Lo ZTNA adotta un approccio da utente ad applicazione, e non un approccio alla sicurezza incentrato sulla rete. La rete non è più l'elemento centrale, e Internet diventa la nuova rete aziendale, grazie a microtunnel TLS criptati end-to-end che sostituiscono l'MPLS.

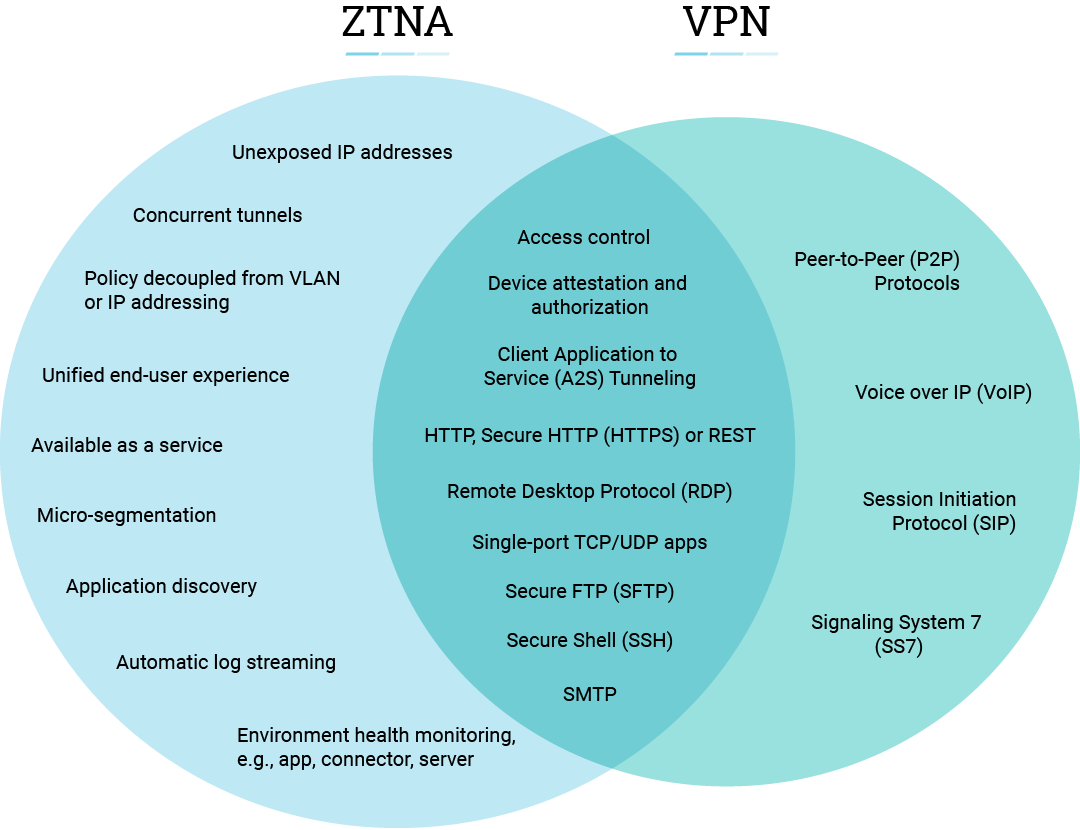

Perché lo ZTNA è più efficace della VPN per un accesso remoto sicuro

La trasformazione digitale ha rivoluzionato l'accesso remoto sicuro. Come abbiamo già detto in precedenza, le VPN non sono più sufficienti per far fronte alle minacce avanzate e al volume di utenti che si connettono ad applicazioni private fuori dalla rete. Questo può comportare alcuni gravi problemi di esperienza utente, connettività, sicurezza e gestione.

Lo ZTNA, invece, offre un'esperienza migliore ai lavoratori da remoto ed elimina la necessità di effettuare l'accesso a una VPN. L'accesso risulta quindi molto fluido, indipendentemente dalle modifiche alla connettività di rete. Inoltre, lo ZTNA riduce la latenza di accesso e offre un'esperienza più rapida, indipendentemente dalla posizione.

Consente inoltre di migliorare il profilo di sicurezza, perché si abbandona la sicurezza della rete e ci si concentra sulla protezione della connessione tra utente e applicazione. L'accesso è concesso su base singola, e solo gli utenti autorizzati possono accedere ad applicazioni specifiche. Il movimento laterale è impossibile e la superficie di attacco è ridotta. La rete e le applicazioni sono invisibili agli utenti non autorizzati, e gli IP non vengono mai esposti; in questo modo, il rischio di subire attacchi basati su Internet diminuisce.

A differenza delle VPN, gli strumenti ZTNA sono facili da gestire, perché non è necessario installare, configurare e gestire degli apparecchi fisici. Lo ZTNA non si basa sugli indirizzi IP, quindi non è necessario gestire ACL, policy dei firewall o traduzioni. Possono essere applicate policy granulari a livello di applicazione e utente che consentono di ottenere una sicurezza focalizzata solamente sulle applicazioni e di fornire agli utenti un accesso a privilegi minimi.

Scegliere un servizio di accesso remoto sicuro per rispondere alle esigenze di oggi

Le soluzioni ZTNA sono tutte basate sul concetto di affidabilità adattiva, ma lo ZTNA è disponibile in due versioni: ZTNA come soluzione indipendente e ZTNA come servizio.

Lo ZTNA come soluzione unificata richiede la distribuzione e la gestione di tutti i componenti del prodotto. Inoltre, diversi provider cloud di infrastrutture IaaS offrono ai propri clienti funzionalità ZTNA. La soluzione ZTNA risiede all'edge dell'ambiente, nel data center o nel cloud, e agisce da broker per stabilire una connessione sicura tra utente e applicazione.

Ecco alcuni vantaggi di una soluzione ZTNA unificata:

- Ottieni il controllo diretto e la gestione dell'infrastruttura ZTNA, un aspetto che potrebbe essere necessario per rispondere ai requisiti di conformità

- I servizi IoT ospitati in locale possono beneficiare di velocità ottimizzate

- La velocità delle prestazioni può migliorare se gli utenti locali non devono connettersi a Internet per accedere alle app ospitate on-premise

Lo ZTNA come soluzione indipendente offre un maggiore controllo sull'ambiente, ma potrebbe non offrire i vantaggi di un servizio distribuito sul cloud.

Zscaler e lo ZTNA

L'altra opzione è lo ZTNA come servizio, come Zscaler Private Access™ (ZPA). Si tratta di un servizio ospitato sul cloud in cui i clienti utilizzano l'infrastruttura cloud del fornitore per l'applicazione delle policy. L'organizzazione acquista semplicemente le licenze utente e distribuisce connettori leggeri per le applicazioni front-end in tutti gli ambienti, mentre il provider offre la connettività, la capacità e l'infrastruttura necessarie.

Tra utenti e applicazioni vengono stabilite connessioni inside-out, dall'interno verso l'esterno, che vengono mediate e consentono di separare l'accesso alle applicazioni dall'accesso alla rete senza esporre gli indirizzi IP a Internet.

Zscaler Private Access offre moltissimi vantaggi all'organizzazione, tra cui:

- Un'implementazione più semplice, poiché non è necessario distribuire gateway ZTNA

- Gestione semplificata, poiché i servizi non sono ospitati in locale

- La costante selezione del percorso ottimale, per offrire la copertura globale della forza lavoro in remoto

Come ZPA risponde alle moderne sfide dell'accesso remoto sicuro

ZPA fornisce un accesso remoto sicuro alle applicazioni interne nel cloud senza collocare gli utenti sulla rete aziendale. Questo servizio cloud non richiede gateway VPN complessi per l'accesso remoto e utilizza policy ospitate sul cloud per autenticare l'accesso e instradare il traffico degli utenti verso la posizione dell'applicazione più vicina a loro.

ZPA è una soluzione definita da software in grado di funzionare insieme alla tecnologia di accesso diretto, che collega direttamente i data center dei clienti con i data center dei provider di servizi cloud attraverso Zscaler Zero Trust Exchange.