/ Cosa si intende per sicurezza sul cloud?

Cosa si intende per sicurezza sul cloud?

Perché la sicurezza sul cloud è importante?

La forza lavoro, le applicazioni cloud e i dati sono sempre più distribuiti, e l'impiego di modelli di rete legacy, che sono sviluppati intorno a lavoratori e risorse on-premise, rende tutto più lento e meno sicuro.Per rimediare alla perdita di sicurezza, produttività e soddisfazione degli utenti, le organizzazioni devono riconsiderare il modo in cui proteggono i propri ambienti.

Oggi, in un'economia complessa, guidata dall'innovazione e incalzata dalla crescita della criminalità informatica, le organizzazioni hanno bisogno della flessibilità e della scalabilità dei servizi cloud, che possono essere protetti in modo efficace solo da soluzioni di sicurezza sul cloud in grado di adattare le prestazioni per soddisfarne le esigenze specifiche.

Come funziona la sicurezza sul cloud?

La sicurezza di un ambiente cloud si misura in relazione ai suoi punti più deboli; quindi, affinché una strategia di sicurezza sia efficace sul cloud, è necessario che più tecnologie lavorino all'unisono per proteggere i dati e le applicazioni in ogni ambito. Tra queste troviamo firewall, soluzioni di gestione delle identità e degli accessi (IAM), segmentazione e crittografia.

Invece di proteggere un perimetro, la sicurezza sul cloud protegge le risorse e i dati individualmente. Questo si traduce nell'implementazione di misure di sicurezza più granulari, come nel caso della gestione del profilo di sicurezza sul cloud (CSPM), la protezione dati, la sicurezza dei dati, il disaster recovery e gli strumenti di conformità.

Gli ambienti cloud, in particolare quelli ibridi che combinano cloud pubblico e data center privati, possono presentare molte vulnerabilità interne ed esterne. Ecco perché, per mantenerli accessibili e sicuri, è fondamentale applicare controlli di accesso, autenticazione a più fattori, protezione dei dati, crittografia, gestione delle configurazioni e altro.

Che cos'è il cloud computing?

Il cloud domina ormai in tutto il mondo come mezzo di accesso alle risorse su Internet. Consente alle organizzazioni di affidare alcuni dei propri dati, applicazioni e infrastrutture a provider cloud terzi in grado di archiviarli, gestirli o proteggerli.

Tipi di servizi cloud

I provider di servizi cloud pubblici come Amazon Web Services (AWS), Microsoft Azure e Google Cloud offrono molteplici soluzioni SaaS, strumenti di archiviazione, piattaforme e servizi infrastrutturali.

Esistono quattro sottotipi di distribuzione dell'infrastruttura cloud:

- Cloud privato: un'infrastruttura dedicata, utilizzata da una singola organizzazione, di proprietà di terzi o dell'organizzazione stessa, che è responsabile della propria sicurezza Tra gli utenti più comuni del cloud privato vi sono governi, società finanziarie e altri soggetti con dati particolarmente sensibili da proteggere.

- Cloud pubblico: un'infrastruttura di proprietà di un provider terzo e condivisa tra più organizzazioni, che condividono con quest'ultimo anche un modello di sicurezza a responsabilità condivisa. I servizi cloud pubblici come Google Workspace e Microsoft 365 sono ampiamente utilizzati a livello globale.

- Cloud ibrido: una combinazione di distribuzione privata e pubblica, in cui un'organizzazione sfrutta i punti di forza di entrambe le modalità, come la scalabilità del cloud pubblico e i controlli più rigorosi del cloud privato. Gli utenti più comuni sono i team di DevOps o altri soggetti che necessitano di sistemi flessibili e configurabili.

- Multicloud: un'infrastruttura condivisa, generalmente impiegata dalle organizzazioni che hanno bisogno di accedere alle stesse applicazioni e/o che hanno gli stessi requisiti di segmentazione e privacy (ad esempio PCI DSS). Le imprese di tutto il mondo utilizzano ambienti multicloud per accedere ai servizi di vari fornitori.

Esistono inoltre quattro principali modelli di servizi cloud:

- SaaS (Software as a Service, o software come servizio): soluzioni software complete fornite sul cloud, che possono essere gratuite o a pagamento (ad esempio Documenti Google)

- PaaS (Platform as a Service, o piattaforma come servizio): strumenti forniti sul cloud che gli sviluppatori possono utilizzare per creare, testare e distribuire le applicazioni in un ambiente scalabile

- IaaS (Infrastructure as a Service, o infrastruttura come servizio): un'infrastruttura virtualizzata, gestita da terzi, su cui un'organizzazione può installare dei software

- FaaS (Functions as a Service, o funzioni come servizio): è simile al PaaS, ma è più adatto per le singole funzioni delle app, che possono essere incrementate o ridotte molto rapidamente

La sicurezza sul cloud e il modello di responsabilità condivisa

Un modello di responsabilità condivisa consiste in un framework per la sicurezza sul cloud e i rischi che delinea quali processi e responsabilità di cybersecurity spettano al provider di servizi cloud (CSP) e quali al cliente. Con il passaggio sul cloud di un numero sempre maggiore di architetture IT, un modello di responsabilità condivisa consente di promuovere una sicurezza più rigorosa e definisce la responsabilità in relazione alla sicurezza del cloud.

Scopri di più consultando il nostro articolo dedicato: Cos'è un modello di responsabilità condivisa?

Pro e contro della sicurezza sul cloud

Quando si spostano le risorse fuori dalla rete, le difese di tipo perimetrale risultano inefficaci, e l'azienda si trova costretta a trovare un modo più efficace per supportare la produttività degli utenti, identificare i problemi di sicurezza, mitigare le vulnerabilità, bloccare i malware e prevenire la perdita di dati.

Ed è qui che entra in gioco la sicurezza sul cloud, che porta con sé moltissimi vantaggi, ma anche alcuni potenziali rischi.Vediamo brevemente alcuni degli aspetti più rilevanti.

Pro

- Scalabilità per soddisfare le esigenze di sicurezza e adattare le prestazioni alla crescita e all'evoluzione dell'organizzazione

- Potenziamento della visibilità e della sicurezza delle risorse cloud e di dispositivi endpoint specifici

- Risparmi sui costi grazie alla riduzione dell'infrastruttura on-premise e dei costi di manutenzione associati

- Gestione centralizzata per semplificare il monitoraggio, il controllo e l'applicazione delle policy di sicurezza

- Ridondanza grazie a più punti di presenza per favorire le iniziative di disaster recovery

- Aggiornamenti automatici per garantire una protezione rapida contro le vulnerabilità più recenti

Contro

- Rischio di errori di configurazione che rendono i dati vulnerabili all'accesso non autorizzato e agli hacker

- Problemi di conformità alle normative governative o di settore in materia di trattamento dei dati

- Problemi di latenza e di privacy/sovranità dei dati se il provider non dispone di punti di presenza a livello globale

A prima vista, questi svantaggi possono sembrare allarmanti, ma con la dovuta due diligence e il partner giusto è possibile eliminarli.

Sicurezza sul cloud e sicurezza tradizionale della rete a confronto

I set di soluzioni per la sicurezza di rete sono stati progettati per proteggere le reti aziendali, non il cloud. Non sono quindi in grado di fornire la sicurezza informatica completa di cui hanno bisogno le moderne applicazioni SaaS, i servizi ad alta larghezza di banda e gli utenti mobili. Per supportare tutto questo senza costi aggiuntivi o accrescere la complessità, è necessario utilizzare una piattaforma di sicurezza multitenant in grado di offrire scalabilità in modo elastico. Non è possibile ottenere questo risultato con un'architettura di sicurezza di rete tradizionale.

Il migliore livello di protezione per le app, i workload, i dati cloud e gli utenti, indipendentemente dalla loro posizione, si ottiene spostando sul cloud la sicurezza e i controlli degli accessi.

I vantaggi della sicurezza sul cloud

Una piattaforma completa di sicurezza sul cloud fornisce:

- Servizi di sicurezza e controlli di accesso sul cloud integrati che offrono visibilità su tutto il traffico che attraversa l'infrastruttura cloud e on-premise distribuita

- Informazioni approfondite su ogni richiesta per ciascun utente, posizione, server e dispositivo endpoint, in tutto il mondo e in pochi secondi, tramite un'unica interfaccia

- Integrazioni API con SD-WAN, CASB (Cloud Access Security Broker), IAM e servizi di protezione degli endpoint, per rafforzare ulteriormente il profilo di sicurezza

Le sfide più comuni della sicurezza sul cloud

Sebbene possa facilitare notevolmente la gestione della sicurezza e accrescere la visibilità, la sicurezza sul cloud porta con sé anche una serie di sfide, e per questo è importante trovare il partner giusto.

1. Controllo delle identità e degli accessi

I provider di servizi cloud continuano ad aggiungere sempre più servizi, con una media di più di 5000 autorizzazioni diverse. Si tratta di un volume che può essere difficile da gestire con approcci tradizionali per la gestione delle identità e degli accessi (IAM).

2. Logging, monitoraggio e risposta agli incidenti

Avere log completi e accurati è fondamentale per rispondere efficacemente agli incidenti. Le soluzioni esistenti impiegate da molte organizzazioni non riescono a gestire il volume di dati che il cloud computing tende a produrre e non sono in grado di raccogliere in modo affidabile log completi.

3. Archiviazione e crittografia

I servizi di accodamento (queueing) e di notifica spesso conservano le informazioni sensibili prima di elaborarle e applicare le misure di sicurezza idonee. Molti servizi non dispongono della crittografia lato server, aspetto molto rischioso e spesso trascurato.

4. Ransomware cloud

Gli ambienti cloud sono comunque vulnerabili agli attacchi informatici. Solitamente, gli aggressori si infiltrano negli ambienti sfruttando errori di configurazione o pratiche di sicurezza scadenti, come l'accesso con permessi eccessivi, controlli inadeguati delle policy o password deboli.

5. Attacchi alla catena di approvvigionamento sul cloud

La condivisione dei dati e dell'accesso con terze parti, come fornitori e collaboratori, espone gli ambienti cloud a un maggior rischio di subire attacchi alla catena di approvvigionamento; per questo motivo, il monitoraggio e la gestione degli accessi di terzi è una priorità fondamentale per i team responsabili della sicurezza.

Perché il cloud offre una protezione migliore rispetto agli apparecchi fisici

Proteggere gli utenti con policy uniformi e applicabili richiede molto più di semplici filtri URL o web. Ecco perché migliaia di organizzazioni hanno già trasferito la loro sicurezza IT dagli apparecchi fisici a servizi cloud sicuri.Vediamo alcune delle principali differenze.

Protezione a livello aziendale

La sicurezza basata su apparecchi fisici richiede set di servizi di sicurezza in tutti i punti di uscita o il backhauling del traffico tramite costosi collegamenti MPLS dagli uffici delle filiali e dai siti in remoto.Gli utenti mobili non sono protetti.

Con la sicurezza cloud, gli utenti possono godere della stessa protezione, che si trovino nella sede centrale, nelle filiali, in viaggio o a casa.

Sicurezza integrata

Con la sicurezza basata su apparecchi fisici, dispositivi di fornitori diversi operano in modo isolato, e non esiste un modo semplice per aggregare i dati al fine di comprendere le problematiche di sicurezza.

Con la sicurezza basata sul cloud, i controlli di sicurezza e i servizi cloud integrati correlano le informazioni per offrire un quadro completo dell'intera rete.

Esperienza utente

Con la sicurezza basata sugli apparecchi fisici, ogni apparecchio che si colloca tra gli utenti e Internet causa latenza, e se gli utenti devono accedere alla VPN per collegarsi al data center, la loro esperienza è persino peggiore.

La sicurezza cloud di Zscaler offre punti di accesso locali rapidi, e la tecnologia multi-azione a scansione singola consente ai nostri servizi di sicurezza di eseguire la scansione in modo simultaneo per ottenere prestazioni più rapide.

Complessità delle operazioni IT

Con la sicurezza basata su apparecchi fisici ci si trova a distribuire e gestire dispositivi di fornitori diversi, un'attività costosa e complessa, perché richiede costantemente la distribuzione di patch, di aggiornamenti e di upgrade dell'hardware.

La sicurezza basata sul cloud consolida i prodotti singoli in una piattaforma integrata, senza il bisogno di hardware o software da acquistare o gestire.

Intelligence

Nella sicurezza basata su apparecchi fisici, i vari prodotti impiegati solitamente applicano un'unica tecnica per identificare le minacce e passare i dati al dispositivo successivo, e le patch vengono applicate quando sono disponibili.

La sicurezza cloud di Zscaler integra invece l'intelligence proveniente da una serie di risorse; questo significa che, ogni volta che viene rilevata una minaccia in un luogo qualsiasi del cloud, la protezione viene distribuita ovunque.

Valore:

Gli apparecchi fisici per la sicurezza sono costosi da acquistare, e quando le minacce aumentano le organizzazioni sono costrette ad aggiungerne di più e a sostituire quelli obsoleti.

La sicurezza cloud di Zscaler trasforma la sicurezza da CapEx a OpEx, praticamente al prezzo di un caffè per ogni utente al mese.

I quattro pilastri della sicurezza sul cloud

La sicurezza sul cloud mira a difendere molto più del semplice perimetro, e si estende fino alla protezione dei dati. Alcune delle misure più comuni includono:

- Gestione delle identità e degli accessi (IAM), per agevolare il provisioning dell'accesso alle risorse negli ambienti cloud. La IAM aiuta inoltre a prevenire l'accesso non autorizzato a dati, applicazioni e infrastrutture condivise tra cloud.

- Prevenzione della perdita di dati (DLP), per monitorare, ispezionare i dati e prevenirne l'esfiltrazione. Un elemento essenziale della sicurezza del cloud computing, la DLP non può essere implementata in modo efficace con un approccio tradizionale alla sicurezza informatica.

- Crittografia dei dati, per codificare i dati in modo che gli aggressori non possano interpretarli senza decriptarli. La crittografia aiuta inoltre a determinare l'attendibilità e a preservare l'anonimato, ed è richiesta da diverse normative sulla privacy in tutto il mondo.

- Gestione delle informazioni di sicurezza e degli eventi (SIEM), per analizzare i log di sicurezza in tempo reale, offrendo al team addetto alla sicurezza una maggiore visibilità sull'ecosistema cloud.

Si tratta di tecnologie di sicurezza essenziali, ma per rispondere agli aggressori altamente sofisticati di oggi e a requisiti di conformità sempre più stringenti, la sicurezza sul cloud si è dovuta evolvere.

Come si sta evolvendo la sicurezza sul cloud?

Il panorama tecnologico globale si sta evolvendo, e così anche la sicurezza sul cloud. Di recente sono emersi due importanti concetti, ovvero quello del Security Service Edge (SSE) e dello zero trust.

L'SSE risponde alle principali sfide del lavoro da remoto, il cloud, l'edge computing sicuro e la trasformazione digitale, fornendo un accesso sicuro a Internet, alle app SaaS, al cloud, e alle app private dell'organizzazione.

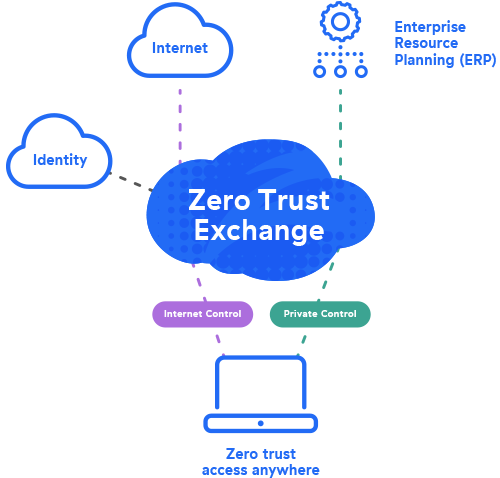

Anche lo zero trust, un componente fondamentale dell'SSE, è sempre più adottato dalle organizzazioni. Basato sull'idea che nessun utente e nessuna entità debbano essere intrinsecamente ritenuti attendibili, l'approccio zero trust concede l'accesso ai dati e alle app in base al contesto specifico, considerando fattori come identità, contenuti, posizione, dispositivo e altri elementi e offrendo al contempo un'esperienza utente migliore.

Scopri di più sullo zero trust.

Perché è importante adottare lo zero trust?

Grazie ai benefici che offre, il cloud si sta rivelando sempre più vantaggioso rispetto alla tecnologia on-premise.Proteggere gli ambienti cloud significa investire in tecnologie in grado di prevenire le violazioni dei dati e di consentire agli utenti di essere più soddisfatti e produttivi. Attualmente, lo zero trust è l'unico paradigma di sicurezza in grado di offrire tutto questo.

Secondo Cybersecurity Insiders, per il 72% delle organizzazioni l'adozione dello zero trust è una priorità. Queste organizzazioni sanno che gli strumenti di sicurezza datati e isolati non offrono più la capacità o la scalabilità necessarie a proteggere tutte le risorse cloud, indipendentemente dal luogo in cui viene effettuato l'accesso.

Nel valutare le diverse soluzioni, ricorda che qualsiasi provider può dire di offrire lo zero trust, ma in molti non fanno altro che impiegare una piattaforma cloud su un apparecchio di rete legacy e definirla "cloud ready", o adatta al cloud.È necessario invece collaborare con un provider in grado di offrire una soluzione zero trust costruita sul cloud e per il cloud.

Cosa può fare Zscaler

Zscaler protegge gli ambienti cloud ibridi attraverso un'architettura zero trust e nativa del cloud con Zscaler Private Access™ (ZPA™), parte della piattaforma Zscaler Zero Trust Exchange™. ZPA è la piattaforma ZTNA più distribuita al mondo, che applica il principio dell'accesso a privilegi minimi e offre agli utenti una connettività diretta e sicura alle app private, eliminando gli accessi non autorizzati e il movimento laterale.

ZPA offre:

- Una sicurezza senza eguali, che va oltre le VPN e i firewall legacy: gli utenti si collegano direttamente alle app, non alla rete, e questo consente di ridurre al minimo la superficie di attacco ed eliminare il movimento laterale.

- Azzeramento delle compromissioni delle app private: una protezione delle app che offre prevenzione inline, tecnologia di deception e isolamento delle minacce riducendo al minimo il rischio di compromissione degli utenti.

- Una maggiore produttività per la forza lavoro ibrida di oggi: l'accesso rapido alle app private può essere esteso con facilità agli utenti in remoto, alle sedi centrali, alle filiali e ai partner terzi.

- Una piattaforma ZTNA unificata per utenti, workload e OT/IoT: per ottenere una connessione sicura ad app private, servizi e dispositivi OT/IoT.

Zscaler for Workloads fornisce una protezione completa per i workload negli ambienti multicloud e nei data center on-premise. Zscaler Posture Control protegge le app native del cloud durante lo sviluppo, la distribuzione e il runtime, attraverso:

- Gestione del profilo di sicurezza sul cloud (CSPM): per identificare e correggere gli errori di configurazione e le vulnerabilità per tutti i principali provider di servizi cloud pubblici.

- Gestione delle autorizzazioni dell'infrastruttura cloud (CIEM): per gestire il rischio del cloud identificando e riducendo al minimo i privilegi eccessivi nei servizi cloud pubblici.

- Prevenzione della perdita di dati (DLP) sul cloud: per proteggere i dati sensibili e migliorare il triage dei rischi, con una comprensione migliore del loro impatto nel cloud pubblico.

Inoltre, Zscaler Workload Communications (ZWC) protegge tutto il traffico dei workload cloud, nord-sud ed est-ovest per impedire la diffusione di malware nell'infrastruttura cloud. Si tratta di una soluzione unificata che consente di orchestrare tutti i principali provider di servizi cloud e offre una sicurezza uniforme e operazioni più semplici.

Scopri i rischi critici nell'intero ambiente sul cloud pubblico con una valutazione gratuita dei rischi relativi alla sicurezza sul cloud.

Ottieni un quadro completo dei rischi del cloud pubblico, del livello di conformità e dell'inventario delle risorse cloud, con indicazioni concrete per la correzione.