Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Perché spendere milioni in firewall e VPN non basta per fermare le violazioni

Le organizzazioni spendono da decenni ingenti somme di denaro per l'acquisto di dispositivi di sicurezza. Il risultato di questo approccio è stato la spesa di decine di soluzioni, l'accumulo di una quantità infinita di prodotti hardware e il riempimento dei loro data center.

In particolare, negli ultimi anni, gli strumenti e gli standard di riferimento per la sicurezza informatica sono stati il firewall e la VPN (rete privata virtuale). Nel corso del tempo, entrambi questi strumenti basilari per la sicurezza sono cresciuti di sofisticatezza, capacità e funzionalità. Essi si sono evoluti anche nella sostanza, passando da essere dispositivi hardware locali a dispositivi virtuali che possono essere distribuiti sul cloud.

Eppure, nonostante tutto il denaro investito in firewall e VPN, le violazioni continuano a verificarsi. Anche le organizzazioni fortemente regolamentate e più attente alla sicurezza che dispongono dei firewall cloud più avanzati continuano a subire violazioni, ed emergono continuamente storie di nuove vittime.

Qual è il motivo di tutto questo? Se le organizzazioni spendono milioni in firewall e VPN, perché le violazioni continuano? Prosegui nella lettura per scoprirlo.

Firewall, VPN e rischi architetturali

Per farla breve, le violazioni continuano perché le organizzazioni si affidano a firewall e VPN. La presenza di questi due strumenti costituisce un chiaro indicatore della metodologia di sicurezza sottostante dell'organizzazione, perché firewall e VPN sono i componenti di base di quella che è nota come architettura basata sul perimetro o incentrata sulla rete.

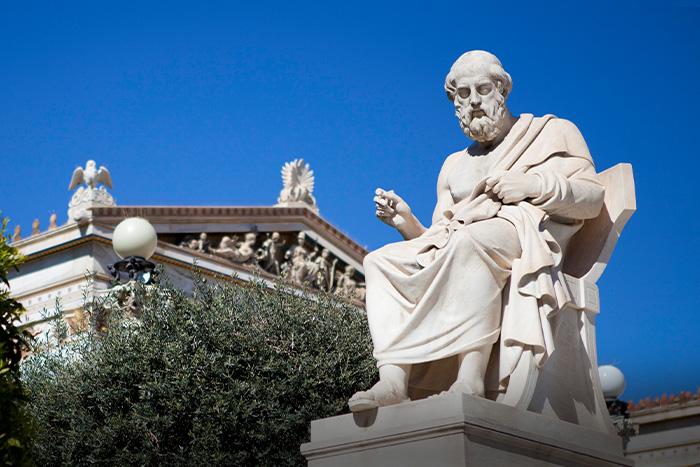

Figura 1: architettura basata su firewall e VPN

In questo tipo di architettura, tutto ruota attorno alla rete, ed è attraverso l'accesso a quest'ultima che utenti, dispositivi, workload e altre entità possono accedere alle app e alle risorse di cui hanno bisogno. Di conseguenza, la rete viene estesa continuamente a un numero crescente di entità e luoghi per garantire l'accesso alla stessa e alle risorse che vi si trovano. Se si considerano gli utenti in remoto, le applicazioni cloud e gli altri elementi che caratterizzano gli ambienti di oggi, è chiaro che la situazione si complica molto rapidamente.

Alla luce di tutto ciò, quando si tratta di ridurre il rischio informatico, le organizzazioni si concentrano sul tenere fuori le entità dannose e dentro quelle affidabili. In altre parole, si costruisce un perimetro sicuro attorno alla rete, ed è da questo che deriva la denominazione "architettura basata sul perimetro" o "sicurezza castle-and-moat". Di conseguenza, le attività per combattere le minacce informatiche e proteggere i dati equivalgono inevitabilmente a quelle per la difesa della rete, che è un compito arduo, in quanto la rete si espande continuamente per consentire il lavoro da remoto, l'uso delle app cloud e altro.

Nonostante l'architettura basata su firewall e VPN sia considerata la soluzione di riferimento per la sicurezza, questo approccio presenta punti deboli molto critici che incrementano il rischio di subire incidenti di sicurezza:

- Espande la superficie di attacco a causa dell'estensione infinita della rete e degli indirizzi IP pubblici di firewall e VPN, entrambi target interessanti per i criminali informatici.

- Consente la compromissione a causa della mancanza di scalabilità di hardware e apparecchiature virtuali che rende difficile l'ispezione del traffico cifrato e il blocco delle minacce in esso contenute.

- Consente il movimento laterale delle minacce collegando utenti, dispositivi e workload alla rete nel suo complesso e permettendo quindi a queste entità di accedere alle risorse connesse.

- Non è in grado di bloccare la perdita di dati tramite il traffico cifrato (a causa dei già menzionati problemi di scalabilità) o attraverso altri percorsi che possono comportarne la fuga, come le app SaaS.

In aggiunta a quanto sopra, il fatto che sorgano periodicamente nuove vulnerabilità nei firewall e nelle VPN, che espongono le organizzazioni a un livello di rischio ancora maggiore, evidenzia la necessità di eliminare questi dispositivi, siano essi hardware o virtuali. Basti pensare ad esempio alle CVE di un fornitore a dicembre del 2023, quelle di un altro provider ad aprile del 2024 o a un'altra CVE di alto profilo scoperta anch'essa ad aprile del 2024.

Costi, costi e ancora costi

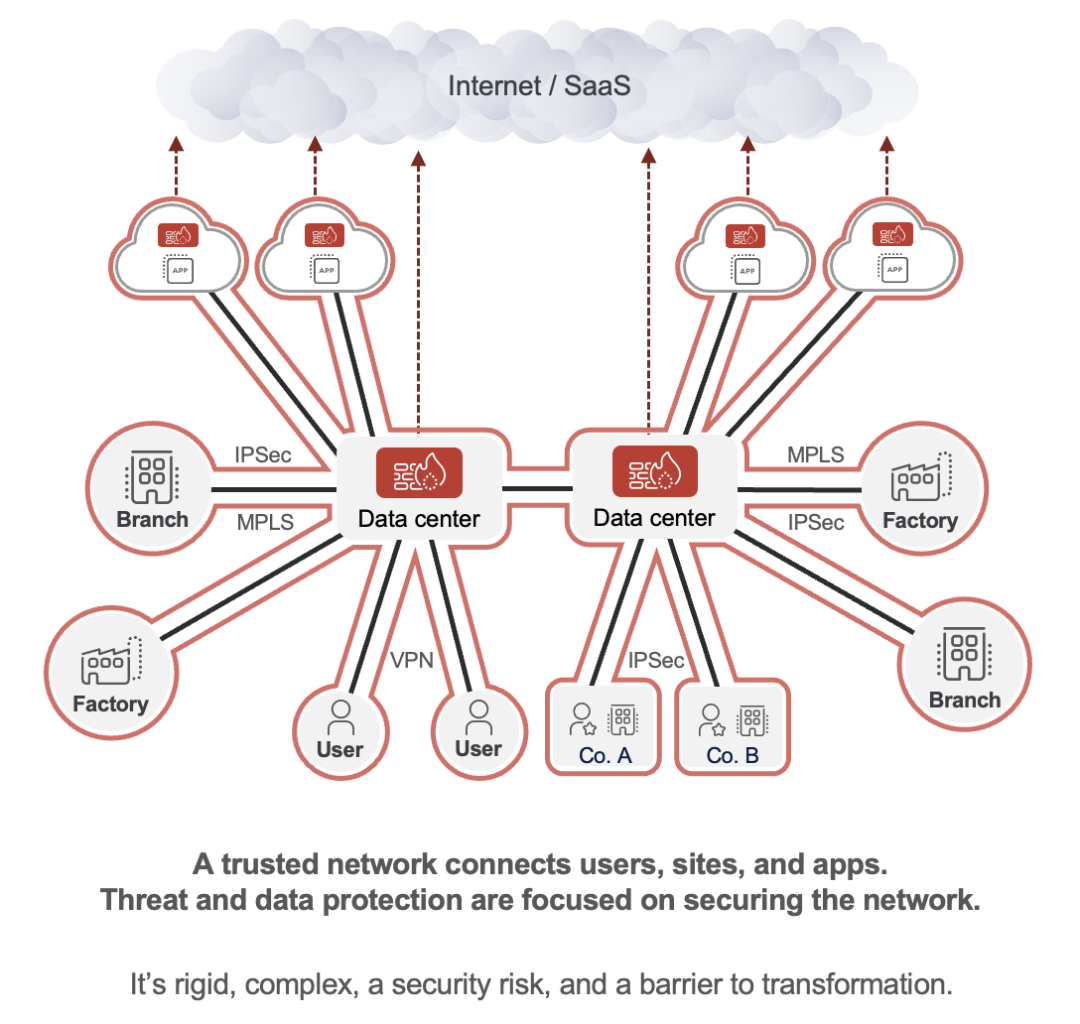

Purtroppo, i costi di firewall e VPN non si limitano al relativo prezzo di acquisto, e questo rende il rapporto qualità-prezzo ancora più scoraggiante per strumenti che, di fatto, favoriscono le violazioni. Ai costi per la tecnologia o l'infrastruttura iniziali si aggiungono altri cinque modi in cui le risorse vengono sprecate:

- Accrescono la complessità e, di conseguenza, diminuiscono l'efficienza operativa e incrementano i costi di gestione.

- Complicano l'integrazione IT durante fusioni e acquisizioni e generano il cosiddetto scope creep, ossia l'espansione incontrollata di obiettivi e operazioni, ritardando il Time to Value e comportando una crescita smisurata dei costi.

- Non sono in grado di prevenire le violazioni dei dati, con conseguenti potenziali costi per le operazioni di correzione, le sanzioni, i danni al marchio e la perdita di clienti.

- Rallentano l'esperienza dell'utente finale attraverso il backhauling e la latenza, ostacolando così la produttività dei lavoratori.

- Consumano enormi quantitativi di energia, con conseguenti costi altissimi per l'elettricità e l'incremento dell'impronta di carbonio dell'organizzazione.

Per uno sguardo più approfondito su ciascuno di questi costi, puoi fare clic sui link qui sopra o scaricare il nostro white paper completo.

Figura 2: i sei modi principali in cui firewall e VPN aumentano i costi

La soluzione a tutti questi problemi

Per riassumere quanto scritto finora, possiamo affermare che le organizzazioni devono far fronte a costi ingenti associati a firewall, VPN e architetture basate sul perimetro, anche se queste soluzioni non sono in grado di proteggerle adeguatamente da minacce informatiche e perdita dei dati. Questi tipi di problemi non si possono risolvere senza cambiare approccio. Le organizzazioni devono iniziare a pensare in modo diverso, eliminare firewall e VPN e adottare un'architettura radicalmente differente in grado di ridurre sistematicamente i rischi. In altre parole, le organizzazioni devono implementare lo zero trust.

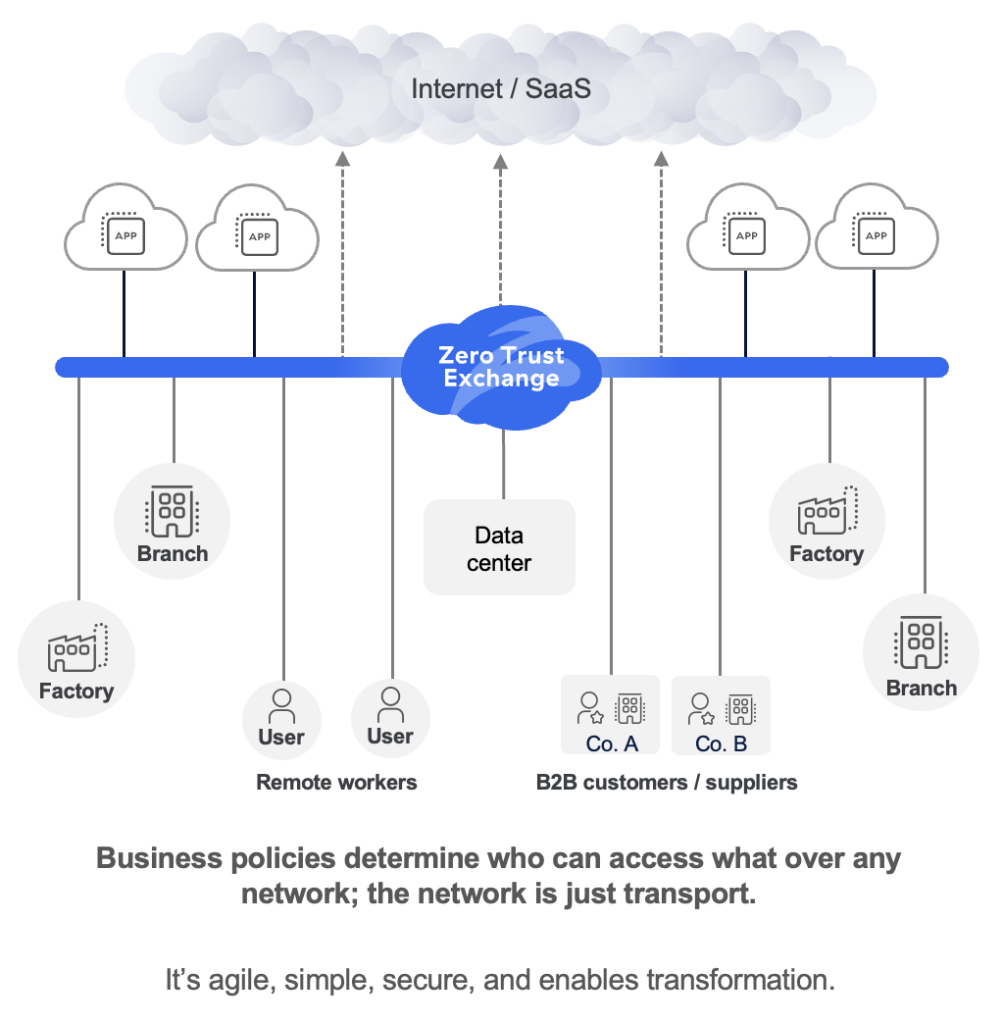

Figura 3: architettura zero trust

L'architettura zero trust è intrinsecamente diversa dalle architetture incentrate sulla rete del passato. Con lo zero trust, la sicurezza e la connettività vengono separate dalla rete. Invece di richiedere l'estensione continua della rete, un cloud zero trust offre una connettività sicura come servizio all'edge (il più vicino possibile all'utente finale). Gli utenti hanno così accesso direttamente alle applicazioni, e non alla rete nel suo complesso.

Questo approccio è in linea con il principio dell'accesso a privilegi minimi dello zero trust, secondo il quale agli utenti si concede l'accesso solo alle risorse di cui hanno bisogno, quando ne hanno bisogno. Innumerevoli fattori contestuali, come la posizione dell'utente, il suo comportamento, il profilo di sicurezza del dispositivo e l'app richiesta, vengono utilizzati per determinare se è possibile consentire l'accesso. Nel complesso, questa architettura risolve i punti deboli nella sicurezza presenti nei firewall e nelle VPN perché:

- Riduce al minimo la superficie di attacco, eliminando l'estensione della rete insieme a firewall, VPN e i relativi indirizzi IP pubblici; inoltre, la superficie di attacco viene nascosta dietro un cloud zero trust.

- Blocca la compromissione iniziale, attraverso una piattaforma cloud ad alte prestazioni in grado di ispezionare il traffico cifrato su larga scala, identificare le minacce informatiche al suo interno e applicare policy che le bloccano.

- Impedisce il movimento laterale delle minacce attraverso le varie risorse connesse sulla rete, collegando gli utenti direttamente alle app e non alla rete nel suo complesso.

- Blocca la perdita dei dati accidentale e dolosa attraverso il traffico web cifrato e tramite tutti gli altri percorsi che possono comportare la fuga dei dati, tra cui app SaaS, piattaforme cloud, endpoint ed e-mail.

Ma lo zero trust non si limita a ridurre i rischi: aiuta anche le organizzazioni a risparmiare sui costi associati a firewall e VPN. Per scoprire come, dai un'occhiata alla Figura 4 qui sotto oppure scarica il nostro white paper.

Figura 4: i vantaggi economici di Zscaler

Che si tratti di ridurre il rischio informatico e bloccare le violazioni dei dati o di abbattere i costi associati a firewall e VPN, un'architettura zero trust offre alle organizzazioni tutto ciò di cui hanno bisogno per massimizzare il loro successo.

Per una spiegazione più dettagliata dei punti deboli della sicurezza presenti nei firewall e nelle VPN, scarica il nostro e-book "4 motivi per cui firewall e VPN espongono le organizzazioni alle violazioni".

Per saperne di più sullo zero trust, registrati a una delle edizioni mensili del nostro webinar, "Inizia da qui: un'introduzione allo zero trust".

Questo post è stato utile?

Esclusione di responsabilità: questo articolo del blog è stato creato da Zscaler esclusivamente a scopo informativo ed è fornito "così com'è", senza alcuna garanzia circa l'accuratezza, la completezza o l'affidabilità dei contenuti. Zscaler declina ogni responsabilità per eventuali errori o omissioni, così come per le eventuali azioni intraprese sulla base delle informazioni fornite. Eventuali link a siti web o risorse di terze parti sono offerti unicamente per praticità, e Zscaler non è responsabile del relativo contenuto, né delle pratiche adottate. Tutti i contenuti sono soggetti a modifiche senza preavviso. Accedendo a questo blog, l'utente accetta le presenti condizioni e riconosce di essere l'unico responsabile della verifica e dell'uso delle informazioni secondo quanto appropriato per rispondere alle proprie esigenze.

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.