Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Iscriviti

4 motivi per cui firewall e VPN espongono la tua organizzazione a violazioni

Negli anni passati hanno rappresentato una buona strategia, ma oggi firewall e VPN non fanno altro che aumentare rischi che incombono sulle organizzazioni moderne. L'uso di questi strumenti implica infatti l'impiego di reti hub-and-spoke e modelli di sicurezza di tipo castle-and-moat. Queste architetture vecchio stile fornivano l'accesso alla rete e la proteggevano tenendo dentro le entità buone e fuori quelle dannose. Naturalmente, questo approccio era utile in un'epoca in cui utenti, app e dati risiedevano on-premise e le entità si spostavano di rado al di fuori del perimetro della rete.

Oggi non è più così. Che abbiano appena iniziato la propria trasformazione digitale o dispongano già di applicazioni cloud e lavoratori che operano in modo ibrido, le organizzazioni che usano ancora strumenti come firewall e VPN sono esposte concretamente al rischio di subire violazioni. Continua a leggere per scoprire i quattro motivi principali.

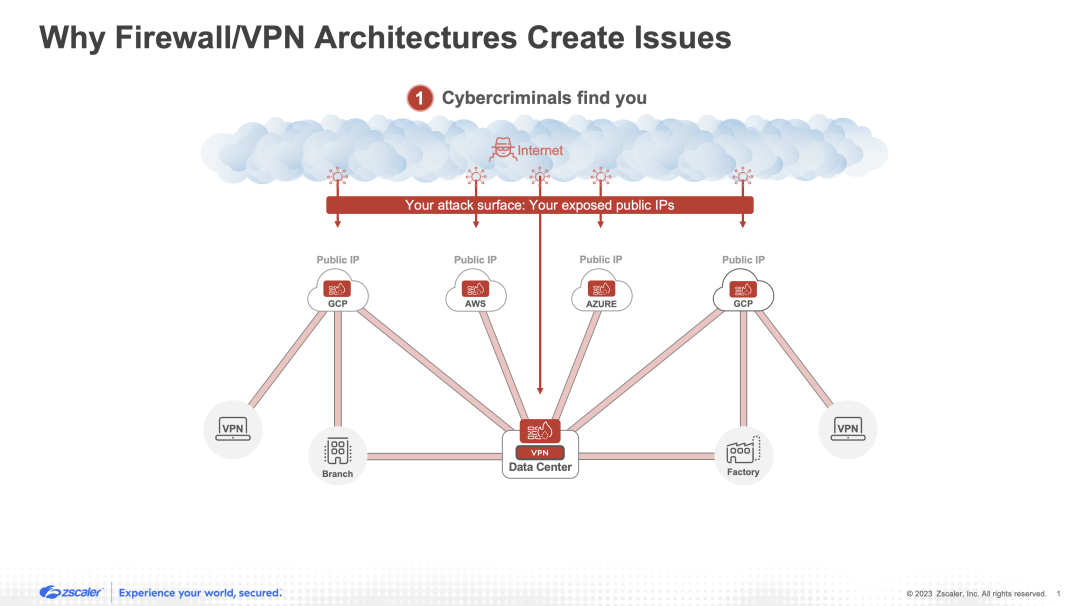

1. Estendono la tua superficie di attacco

Le organizzazioni che crescono e impiegano ancora architetture legacy estendono inevitabilmente le loro reti hub-and-spoke a più filiali, stabilimenti produttivi, risorse cloud, utenti in remoto e altro. Per proteggere questa rete in continua espansione, firewall e VPN sono generalmente considerati gli strumenti di riferimento per stabilire un perimetro "sicuro" (come quello delineato da un "fossato" costruito attorno a un "castello"). Purtroppo, questo approccio genera un problema non trascurabile.

Firewall e VPN hanno indirizzi IP pubblici visibili sulla rete Internet pubblica, perché sono stati progettati in modo che gli utenti autorizzati potessero attraversare il web e trovare i punti di ingresso nella rete. Le porte di ingresso, tuttavia, possono essere individuate da chiunque, anche dai criminali informatici che vogliono comprometterle. Se le organizzazioni crescono e implementano altri strumenti di questo tipo, forniscono inevitabilmente agli aggressori sempre più bersagli da colpire. In altre parole, l'utilizzo di firewall e VPN aumenta drasticamente la superficie di attacco.

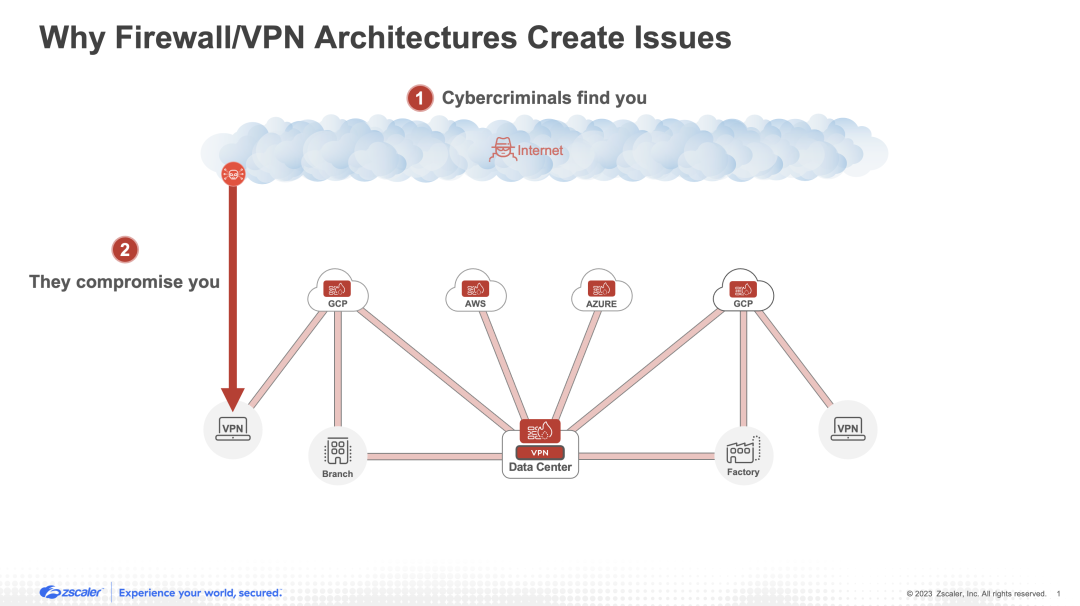

2. Non sono in grado di bloccare le compromissioni

Per impedire efficacemente che le minacce informatiche compromettano un'organizzazione, è necessario ispezionare il traffico per rilevare qualsiasi attività dannosa e applicare policy in tempo reale volte a bloccare le tattiche dannose messe in atto dai criminali informatici. Si tratta tuttavia di un'impresa che necessita di un'elevata potenza di calcolo e, di conseguenza, richiede soluzioni di sicurezza in grado di garantire la massima scalabilità. Dato che oltre il 95% del traffico web oggi è cifrato, e che l'ispezione di questo tipo di traffico è un'attività particolarmente impegnativa in termini di calcolo, questi requisiti di scalabilità sono estremamente critici.

Purtroppo, i dispositivi di sicurezza (sia hardware che virtuali) faticano a bloccare le compromissioni. Essi hanno infatti capacità fisse tarate su determinati volumi di traffico, e non sono in grado di adattare le prestazioni all'infinito per soddisfare le crescenti richieste di larghezza di banda delle organizzazioni, ispezionare i contenuti in tempo reale e applicare le policy, soprattutto se si tratta di traffico cifrato. Di conseguenza, questi strumenti spesso finiscono per dare vita un'architettura passthrough che si limita a generare avvisi una volta che le minacce sono già riuscite a violare l'organizzazione. L'accumulo di ulteriori dispositivi per aumentare la scalabilità porta solo a ulteriori spese, e non è una soluzione ai problemi architetturali sottostanti.

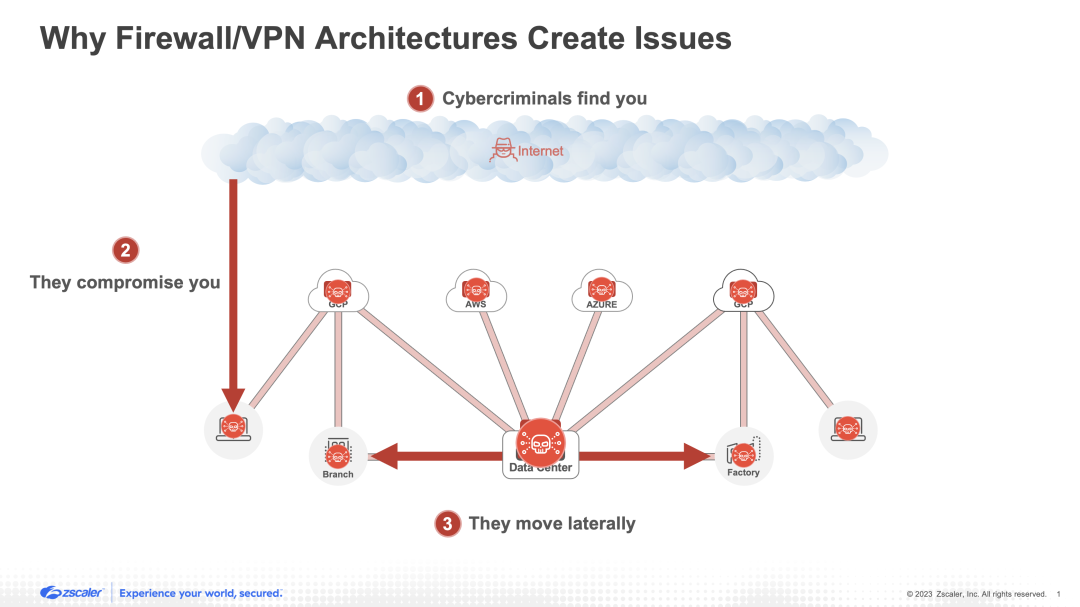

3. Permettono il movimento laterale delle minacce

Quando una minaccia riesce a superare con successo le difese di un'organizzazione, le carenze di firewall e VPN diventano ancora più evidenti. Come accennato in precedenza, l'uso di questi strumenti indica che un'organizzazione si affida a un modello di sicurezza di tipo "castle-and-moat" nel tentativo di proteggere una rete hub-and-spoke altamente interconnessa. In questo modello, le difese si concentrano quindi sulla creazione di un perimetro sicuro attorno alla rete, mentre la protezione all'interno della stessa risulta scarsa o del tutto assente. Di conseguenza, una volta che una minaccia riesce a entrare sulla rete, è libera di muoversi lateralmente attraverso le risorse connesse, accedere a ciò che desidera ed estendere gli effetti della violazione. Tentare di implementare ulteriori strumenti come i firewall per eseguire la microsegmentazione è, ancora una volta, un'operazione inutile, che finisce solamente per incrementare costi, complessità e carico amministrativo, senza risolvere le debolezze architetturali di base.

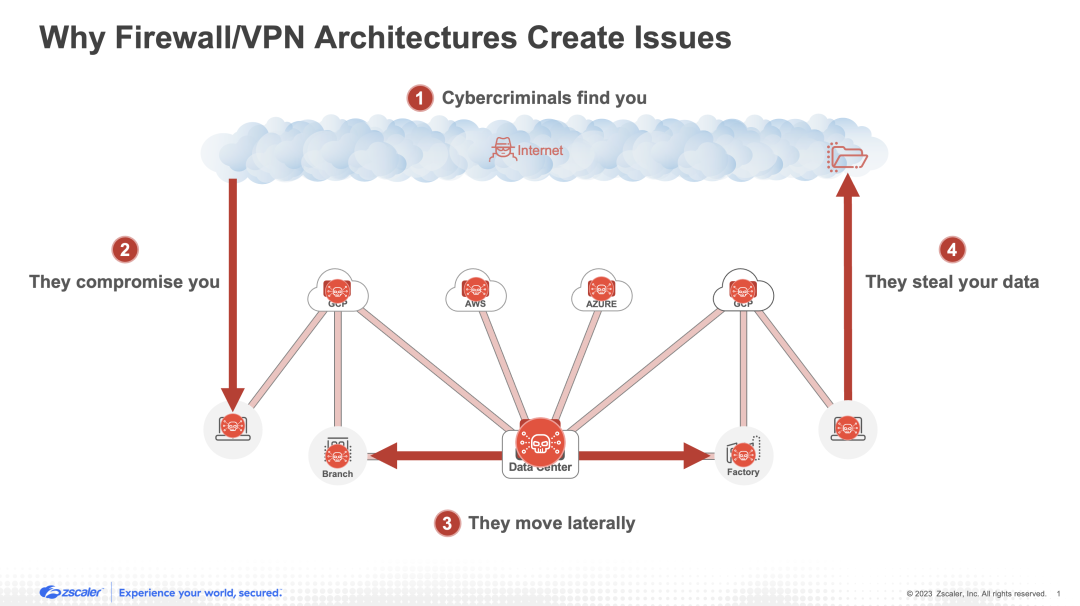

4. Non riescono a prevenire la perdita di dati

I criminali informatici non cercano di violare un'organizzazione per il semplice gusto di farlo. In genere, hanno obiettivi più specifici in mente, ovvero i dati. I dati rubati possono essere venduti sul dark web in cambio di ingenti somme di denaro, oppure, nel caso dei ransomware, possono essere utilizzati per estorcere denaro direttamente a un'organizzazione (o a singoli individui). Purtroppo (e per gli stessi motivi spiegati nella sezione "Compromissione" qui sopra), le architetture standard basate su firewall e VPN non sono in grado di ispezionare il traffico cifrato, e spesso consentono il furto dei dati sensibili. Il motivo è che l'ispezione SSL/TLS richiede molte risorse, sia in termini di hardware che di apparecchiature virtuali, le quali potrebbero però non disporre dei requisiti prestazionali e di scalabilità necessari. Oltre al problema menzionato in precedenza, gli strumenti legacy, progettati esclusivamente per il mondo on-premise, non sono in grado di mettere in sicurezza i moderni percorsi che vengono sfruttati per la fuga dei dati; ne sono un esempio le condivisioni pericolose che avvengono tramite applicazioni SaaS come Google Drive o gli errori di configurazione in AWS.

4 motivi per adottare un'architettura zero trust

Lo zero trust è un'architettura radicalmente diversa da quelle basate sui firewall e sulle VPN. La sicurezza viene fornita come servizio dal cloud e all'edge, senza il backhauling del traffico verso complessi stack di dispositivi (sia hardware che virtuali). Fornisce una connettività sicura any-to-any in modalità uno a uno, ad esempio connettendo gli utenti direttamente alle applicazioni. Nessuna entità viene mai collocata sulla rete, ed è sempre applicato il principio dell'accesso a privilegi minimi. In altre parole, con lo zero trust la sicurezza e la connettività vengono separate efficacemente dalla rete, ed è quindi possibile aggirare le limitazioni degli approcci basati sul perimetro. Architettura zero trust:

- Riduce al minimo la superficie di attacco eliminando firewall, VPN e indirizzi IP pubblici, non consentendo connessioni in entrata e nascondendo le app dietro un cloud zero trust.

- Blocca le compromissioni sfruttando la potenza del cloud per ispezionare tutto il traffico, incluso il traffico cifrato su larga scala, per applicare le policy e bloccare le minacce in tempo reale.

- Previene il movimento laterale delle minacce collegando le entità alle singole risorse IT, invece di estendere l'accesso all'intera rete.

- Blocca la perdita dei dati applicando le policy su tutti i potenziali percorsi di fuga dei dati (incluso il traffico cifrato) e proteggendo i dati in movimento, quelli inattivi e quelli in uso.

Un'architettura zero trust è in grado di superare innumerevoli altri problemi derivanti da firewall, VPN e architetture basate sul perimetro, consentendo di migliorare l'esperienza utente, diminuire la complessità operativa, far risparmiare denaro all'organizzazione, favorire l'agilità aziendale e molto altro.

Se desideri saperne di più, guarda il nostro webinar, che offre un'introduzione al concetto dello zero trust e fornisce informazioni di base su questa tematica.

Oppure, se desideri approfondire le tue conoscenze, valuta la possibilità di registrarti a uno dei nostri workshop interattivi gratuiti.

Questo post è stato utile?

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.