Blog Zscaler

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

Pourquoi les millions dépensés en pare-feu et en VPN n’empêchent pas les violations

Depuis des décennies, les entreprises dépensent des sommes colossales pour acheter des appliances de sécurité. Elles ont acquis des dizaines et des dizaines de solutions, mis en rack et empilé une quantité infinie de matériel et rempli leurs data centers au maximum.

Les outils de prédilection et les normes de facto en matière de cybersécurité ont été, au cours de l’histoire récente, le pare-feu et le VPN (réseau privé virtuel). Au fil du temps, ces deux éléments de base de la sécurité ont gagné en sophistication, en capacité et en fonctionnalité. Ils ont également évolué en termes de facteur de forme, passant d’appliances matérielles sur site à des appliances virtuelles pouvant être déployées dans un cloud.

Et pourtant, malgré tout l’argent investi dans les pare-feu et les VPN, les violations surviennent encore et toujours. Même les entreprises les plus soucieuses de la sécurité et les plus réglementées au monde, qui disposent des pare-feux cloud les plus avancés, sont encore victimes de violations. Les titres des journaux relatent sans cesse l’histoire des victimes.

Pourquoi en est-il ainsi ? Si les entreprises dépensent des millions en pare-feu et en VPN, pourquoi sont-elles encore victimes de violations ? Nous vous invitons à lire la suite pour le découvrir :

Pare-feu, VPN et risques architecturaux

Pour parler franchement, c’est parce que les entreprises s’appuient sur des pare-feu et des VPN qu’elles continuent de subir des atteintes à leur sécurité. La présence de ces deux outils est un indicateur clair de la méthodologie de sécurité sous-jacente d’une entreprise. En effet, les pare-feux et les VPN sont des éléments essentiels de ce que l’on appelle une architecture basée sur le périmètre ou centrée sur le réseau.

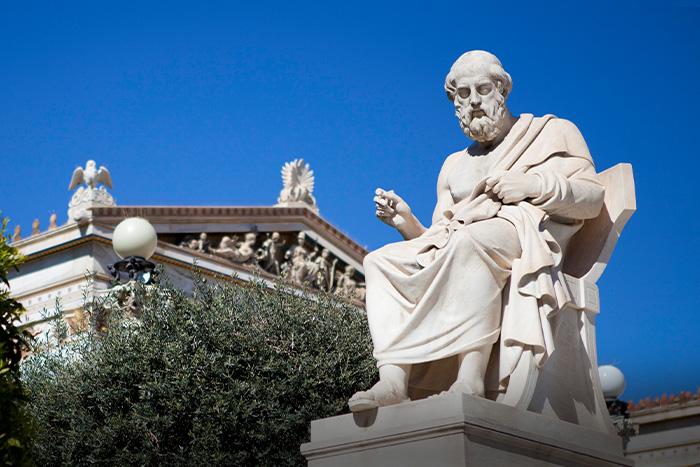

Illustration 1 : Architecture basée sur un pare-feu et un VPN

Dans ce type d’architecture, tout est axé sur le réseau. En effet, c’est via l’accès au réseau que les utilisateurs, les appareils, les workloads et d’autres entités peuvent accéder aux applications et aux ressources dont ils ont besoin. En conséquence, le réseau est continuellement étendu à un nombre croissant d’entités et de sites afin de garantir qu’ils puissent accéder au réseau et, à terme, aux ressources sur le réseau. Compte tenu du nombre d’utilisateurs distants actuels, des applications cloud, etc., cette situation se révèle très rapidement fort complexe.

À la lumière de ce qui précède, lorsqu’il s’agit de réduire les cyber-risques, les entreprises adoptent le mantra « Garder ce qui est malveillant à l’extérieur, et ce qui est légitime à l’intérieur ». En d’autres termes, il s’agit de construire un périmètre de sécurité autour du réseau, d’où les nomenclatures « architecture basée sur le périmètre » et « sécurité cloisonnée ». Par conséquent, les efforts de protection contre les cybermenaces et des données se résument inévitablement à la défense du réseau, ce qui constitue une tâche ardue, car le réseau s’étend continuellement pour s’adapter au télétravail, aux applications cloud, etc.

Bien que l’architecture basée sur un pare-feu et un VPN soit considérée comme la solution de sécurité par défaut, cette approche présente des faiblesses importantes qui augmentent le risque d’incidents de cybersécurité :

- Elle élargit la surface d’attaque à cause de l’extension infinie du réseau et des adresses IP publiques des pare-feu et des VPN, qui constituent tous deux des cibles de choix pour les hackers.

- Elle facilite la compromission parce que les problèmes d’évolutivité du matériel et des appliances virtuelles compliquent l’inspection du trafic chiffré et l’arrêt des menaces qu’il contient.

- Elle permet le déplacement latéral des menaces en connectant les utilisateurs, les appareils et les workloads au réseau dans son ensemble, leur permettant ainsi d’accéder aux différentes ressources qui y sont connectées.

- Elle ne parvient pas à arrêter la perte de données dans le trafic chiffré (en raison des défis d’évolutivité précités) ni les autres voies de fuite de données modernes telles que les applications SaaS.

Outre ce qui précède, la cadence régulière des vulnérabilités des pare-feu et des VPN qui exposent les entreprises à un degré de risque encore plus élevé met en évidence la nécessité de retirer ces appliances, qu’elles soient matérielles ou virtuelles. Considérons par exemple les CVE d’un fournisseur en décembre 2023, les CVE d’un autre fournisseur en avril 2024, ou cet autre CVE très médiatisé qui a également été révélé en avril 2024.

Des coûts, des coûts et encore des coûts

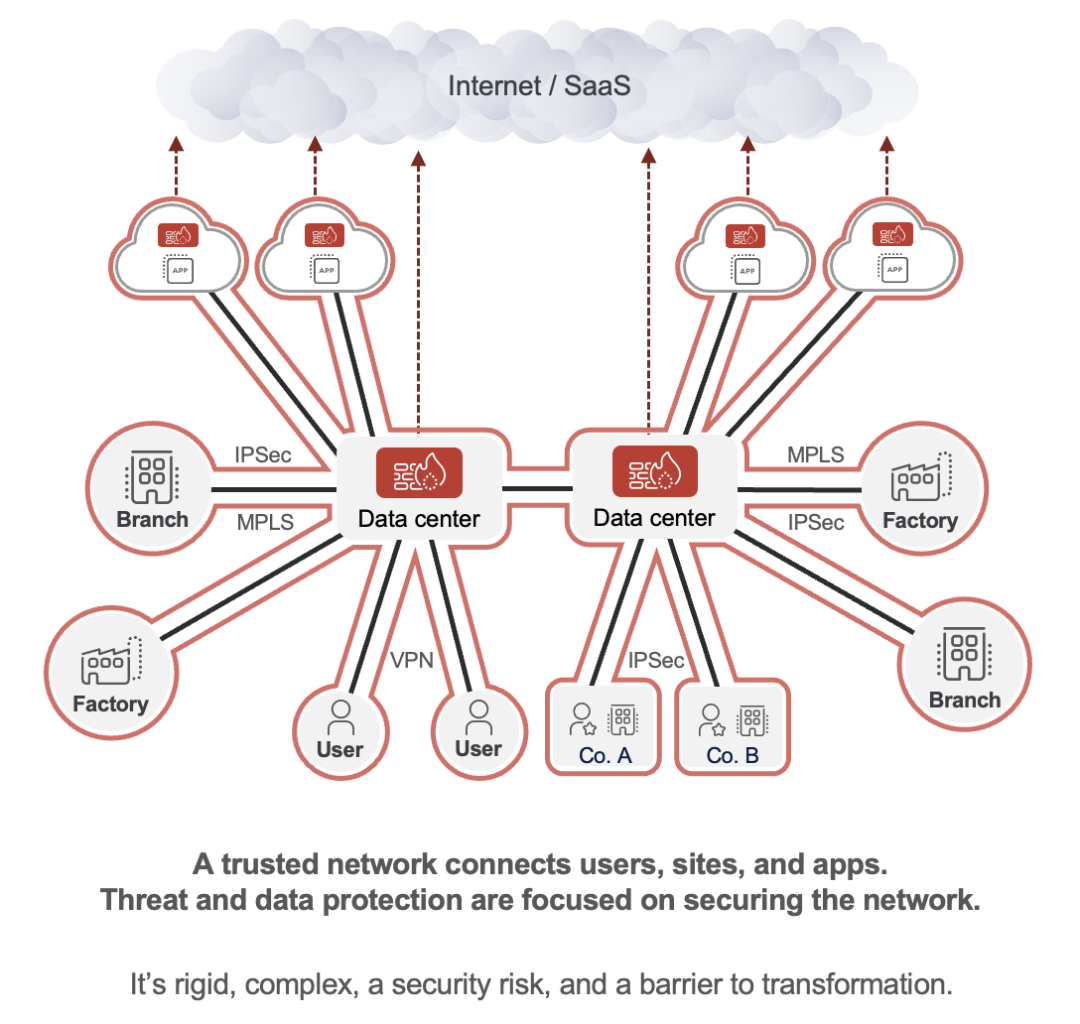

Malheureusement, les coûts liés aux pare-feux et aux VPN ne se limitent pas à leur prix, ce qui rend le rapport coût/valeur encore plus décourageant pour des outils qui permettent les violations. Au-delà des coûts initiaux de technologie ou d’infrastructure, cinq autres façons de gaspiller les ressources sont à leur décharge :

- Ils augmentent la complexité et, par conséquent, diminuent l’efficacité opérationnelle et augmentent les frais de gestion.

- Ils compliquent l’intégration informatique lors des fusions et acquisitions, entraînant une dérive de la portée, un retard de rentabilisation et favorisant les dépassements de coûts.

- Ils ne parviennent pas à prévenir les violations de données, générant des coûts associés à la remédiation, aux amendes, à l’atteinte à la marque et à la perte de clientèle.

- Ils ralentissent l’expérience de l’utilisateur final en raison du backhauling et de la latence, ce qui nuit à la productivité des employés.

- Ils consomment d’énormes quantités d’électricité, ce qui fait flamber les factures d’électricité et gonfle l’empreinte carbone des entreprises.

Pour un examen approfondi de chacun de ces coûts, nous vous invitons pouvez à cliquer sur les liens ci-dessus ou à télécharger notre livre blanc exhaustif.

Illustration 2 : Les six principales façons par lesquelles les pare-feu et les VPN augmentent les coûts

La panacée à ces problèmes

Pour résumer ce blog à ce stade, les entreprises sont accablées de coûts importants liés aux pare-feu, aux VPN et aux architectures basées sur le périmètre, qui sont incapables de les protéger correctement contre les cybermenaces et la perte de données. Ces problèmes ne peuvent être résolus par un maintien du statu quo. Au contraire, les entreprises doivent penser différemment, abandonner les pare-feux et les VPN et adopter une architecture fondamentalement différente, capable de réduire systématiquement les risques. En d’autres termes, les entreprises doivent déployer un modèle Zero Trust.

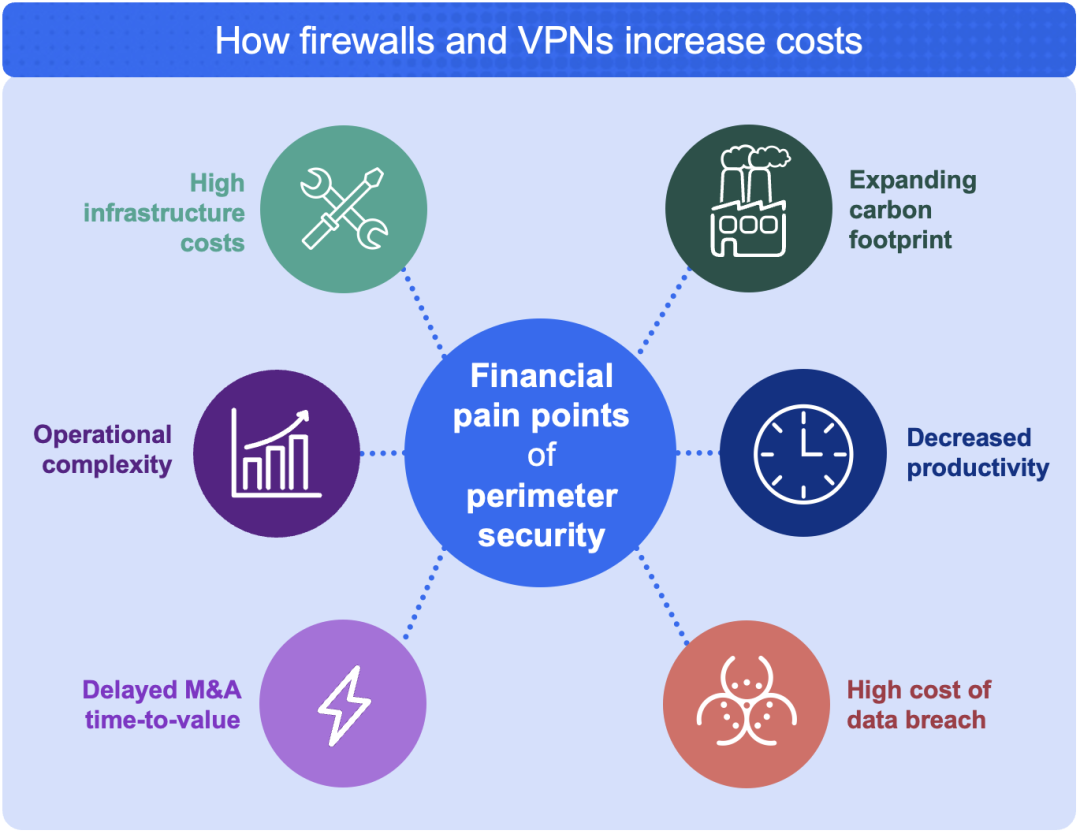

Illustration 3 : Architecture Zero Trust

L’architecture Zero Trust est intrinsèquement différente des architectures centrées sur le réseau d’antan. Avec une architecture Zero Trust, la sécurité et la connectivité sont dissociées du réseau. Au lieu d’exiger une extension continue du réseau, un cloud Zero Trust procure une connectivité sécurisée en tant que service à la périphérie (aussi près que possible de l’utilisateur final). Les utilisateurs ont accès directement aux applications et non au réseau dans son ensemble.

Cela est conforme au principe Zero Trust de l’accès sur la base du moindre privilège, selon lequel les utilisateurs n’ont accès qu’aux ressources dont ils ont besoin, au moment où ils en ont besoin. D’innombrables facteurs contextuels tels que l’emplacement de l’utilisateur, son comportement, la posture de sécurité de l’appareil et l’application demandée sont examinés pour déterminer si l’accès doit être accordé. Globalement, cette architecture pallie les faiblesses de sécurité des pare-feu et des VPN :

- Elle minimise la surface d’attaque en éliminant l’extension du réseau ainsi que les pare-feu, les VPN et leurs adresses IP publiques ; la surface d’attaque est dissimulée derrière un cloud Zero Trust.

- Elle neutralise la compromission initiale grâce à une plateforme cloud hautes performances capable d’inspecter le trafic chiffré à grande échelle, d’y identifier les cybermenaces et d’appliquer des politiques qui les neutralisent.

- Elle empêche le déplacement latéral des menaces entre les ressources connectées du réseau en connectant les utilisateurs directement aux applications et non au réseau dans son ensemble.

- Elle bloque la perte de données accidentelle ou malveillante dans le trafic Web chiffré ainsi que tous les autres chemins de fuite de données, dont les applications SaaS, les plateformes cloud, les terminaux et le courrier électronique.

Mais le Zero Trust ne se contente pas de réduire les risques : il permet également aux entreprises d’économiser sur les différents coûts des pare-feu et des VPN. Pour vous en convaincre, nous vous invitions à consulter l’illustration 4 ci-dessous ou, une fois encore, à télécharger notre livre blanc.

Illustration 4 : Les avantages économiques de Zscaler

Qu’il s’agisse de réduire les cyber-risques et de stopper les violations de données ou de minimiser les coûts associés aux pare-feu et aux VPN, l’architecture Zero Trust apporte aux entreprises tout ce dont elles ont besoin pour réussir.

Pour une explication plus détaillée des faiblesses de sécurité inhérentes aux pare-feu et aux VPN, téléchargez notre e-book, « Quatre raisons pour lesquelles les pare-feu et les VPN exposent les entreprises à des violations ».

Pour en savoir plus sur le Zero Trust, inscrivez-vous à l’une des versions mensuelles de notre webinaire, « Commencer ici : une introduction au Zero Trust ».

Cet article a-t-il été utile ?

Clause de non-responsabilité : Cet article de blog a été créé par Zscaler à des fins d’information uniquement et est fourni « en l’état » sans aucune garantie d’exactitude, d’exhaustivité ou de fiabilité. Zscaler n’assume aucune responsabilité pour toute erreur ou omission ou pour toute action prise sur la base des informations fournies. Tous les sites Web ou ressources de tiers liés à cet artcile de blog sont fournis pour des raisons de commodité uniquement, et Zscaler n’est pas responsable de leur contenu ni de leurs pratiques. Tout le contenu peut être modifié sans préavis. En accédant à ce blog, vous acceptez ces conditions et reconnaissez qu’il est de votre responsabilité de vérifier et d’utiliser les informations en fonction de vos besoins.

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

En envoyant le formulaire, vous acceptez notre politique de confidentialité.