Blog Zscaler

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

S'abonner

Repenser l’identité de l’IoT

La prolifération des dispositifs IoT dans l’environnement de l’entreprise a considérablement amélioré les opérations commerciales au cours des deux dernières décennies, mais ceux-ci posent également d’énormes défis aux administrateurs de la cybersécurité et des réseaux qui doivent les protéger de manière efficace. Comment cela se fait-il ? La réponse est simple : ces dispositifs IoT sont tout simplement différents, différents des appareils des utilisateurs finaux qui utilisent généralement une plateforme OS commune (par ex. Windows, MAC OS). Les appareils des utilisateurs finaux peuvent être protégés de manière efficace en installant un agent logiciel avec des mécanismes d’authentification tels que les informations d’identification et l’authentification multifacteur. Cette approche ne fonctionne toutefois pas avec les dispositifs IoT. Il est pratiquement impossible d’installer un agent ou un certificat sur tous les dispositifs IoT en raison de la diversité des systèmes d’exploitation qu’ils exécutent. Sans compter qu’il n’y aura pas d’humains sur ces dispositifs headless pour tout type d’authentification basée sur des informations d’identification ou multifacteur.

Alors, comment avons-nous tenté de relever ces défis au cours des deux dernières décennies ?

Pourquoi les solutions traditionnelles d’identité de l’IoT échouent

Les approches traditionnelles de résolution des problèmes d’identité de l’IoT n’ont pas été très fructueuses.

Méthode d’authentification par certificat

Étant donné que l’utilisation d’informations d’identification ne fonctionne pas pour l’IoT, nous avons essayé de résoudre le problème d’identité de l’IoT en attribuant à chaque dispositif IoT un certificat unique. Bien que cette méthode fournisse une identité unique et cryptographiquement sécurisée à chaque dispositif, elle repose sur l’hypothèse que le certificat peut être installé sur les dispositifs IoT. Que faire si votre caméra de vidéosurveillance ou votre thermostat n’accepte pas de certificat ? Essentiellement, nous nous retrouvons avec une solution qui ne peut protéger que 10 % des dispositifs IoT, laissant les 90 % restants vulnérables. À cela s’ajoute l’énorme charge administrative que représente le maintien d’un système PKI pour ces certificats.

Méthode d’authentification MAC

D’accord, et qu’en est-il de l’authentification par adresse MAC ? Nous pouvons restreindre l’accès au réseau aux seuls dispositifs IoT dont l’adresse MAC est connue. Cette méthode est souvent considérée comme une approche « rassurante » pour garantir aux administrateurs que nous avons mis en place certains niveaux d’authentification. Mais en réalité, cette méthode est susceptible d’être victime d’une usurpation d’adresse Mac. En outre, aucun administrateur n’aime maintenir une longue liste d’adresses Mac reconnues comme étant celles de dispositifs IoT légitimes. Cette approche n’est donc tout simplement ni efficace ni efficiente.

Mettre l’accent uniquement sur l’authentification

Nous voyons donc le schéma ici. Nous avons simplement extrapolé l’approche d’authentification des utilisateurs pour sécuriser les dispositifs IoT. C’est pourquoi les approches traditionnelles n’ont pas réussi à améliorer de manière significative la sécurité de l’IoT. Nous pensons que l’authentification est la clé de voûte de l’identité de l’IoT. Nous oublions toutefois que l’authentification n’est qu’un processus ponctuel et que les dispositifs peuvent être compromis après s’être connectés au réseau. Nous devons alors exploiter une solution SIEM ou XDR pour surveiller la posture des appareils afin d’éliminer cet angle mort de la sécurité.

Présentation de la solution Zscaler IoT Behavioral Identity optimisée par l’IA de Zscaler

C’est pourquoi Zscaler pense qu’il est temps de révolutionner l’identité de l’IoT. Il ne s’agit pas seulement de savoir ce qu’est le dispositif, mais aussi ce qu’il fait. Une surveillance continue et permanente du comportement des appareils est nécessaire pour résoudre ce problème lancinant. C’est là que Zscaler IoT Behavioral Identity fait une énorme différence. Optimisée par la technologie IA/AA de Zscaler, IoT Behavioral Identity offre une protection Zero Trust continue pour tous vos dispositifs IoT, quels qu’en soient la plateforme, le système d’exploitation ou le type.

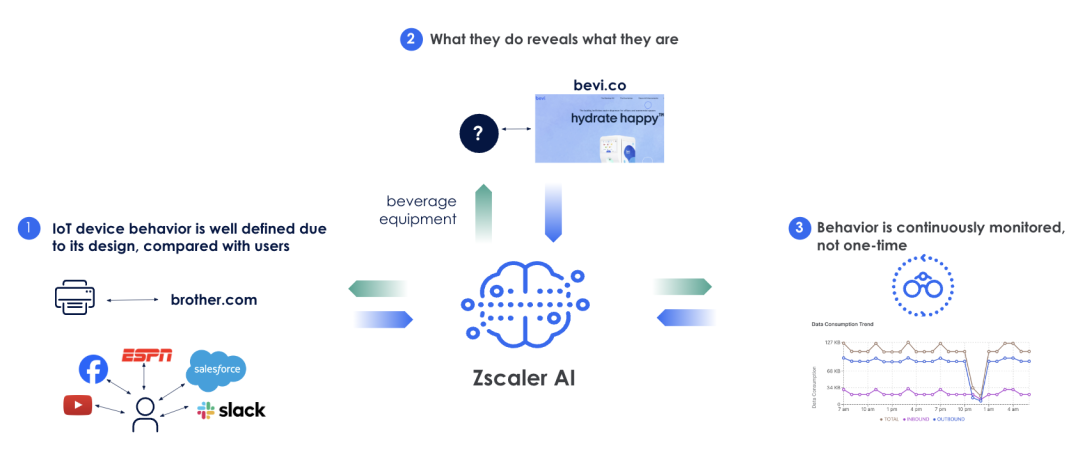

Alors, comment tout cela fonctionne-t-il ? Tout d’abord, les dispositifs IoT sont des machines conçues pour effectuer une tâche spécifique. Par exemple, les imprimantes sont conçues pour imprimer. Par conséquent, leur comportement est beaucoup mieux défini que celui des utilisateurs humains. Les humains se connectent généralement à une multitude de sites Web sur Internet, tels que les réseaux sociaux, les médias de streaming, les applications commerciales, etc. Cependant, les appareils IoT ne communiqueront qu’avec des domaines spécifiques pour mettre à jour les données de télémétrie ou les statistiques ; par exemple, les imprimantes Brother communiquent souvent avec brother.com.

Deuxièmement, ce que font les dispositifs IoT révèle ce qu’ils sont essentiellement, d’une manière beaucoup plus fiable qu’en examinant simplement les adresses MAC. Nous pouvons alimenter le moteur d’IA de Zscaler avec des données de transaction IoT, qui est alors capable de déterminer de manière intelligente et automatique ce que sont les dispositifs en fonction de leurs modèles de communication. Par exemple, si un dispositif IoT inconnu communique la plupart du temps avec bevi.co, le moteur d’IA de Zscaler peut le classer comme équipement de boisson sans aucune intervention humaine.

Enfin, nous devons surveiller en permanence le comportement des dispositifs IoT, et pas simplement de manière ponctuelle. Ainsi, chaque fois que le dispositif se comporte de manière anormale, nous pouvons détecter une compromission potentielle et alerter les clients pour qu’ils réagissent à l’incident plus rapidement et plus efficacement, réduisant ainsi le temps moyen de résolution (MTTR).

Conclusion

En résumé, Zscaler IoT Behavioral Identity, notre dernière innovation optimisée par le moteur d’IA de Zscaler, résout le défi de l’identité de l’IoT qui perdure depuis des décennies. Il est temps de sortir des sentiers battus de l’authentification traditionnelle basée sur les certificats et les adresses MAC, et d’adopter cette nouvelle façon de sécuriser tous vos dispositifs IoT. Si cela vous intéresse, cliquez ici pour en savoir plus ou contactez votre représentant Zscaler pour demander une démonstration.

Cet article a-t-il été utile ?

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

En envoyant le formulaire, vous acceptez notre politique de confidentialité.