/ ¿Qué es la Deception Technology?

¿Qué es la Deception Technology?

¿Por qué es importante la tecnología de engaño?

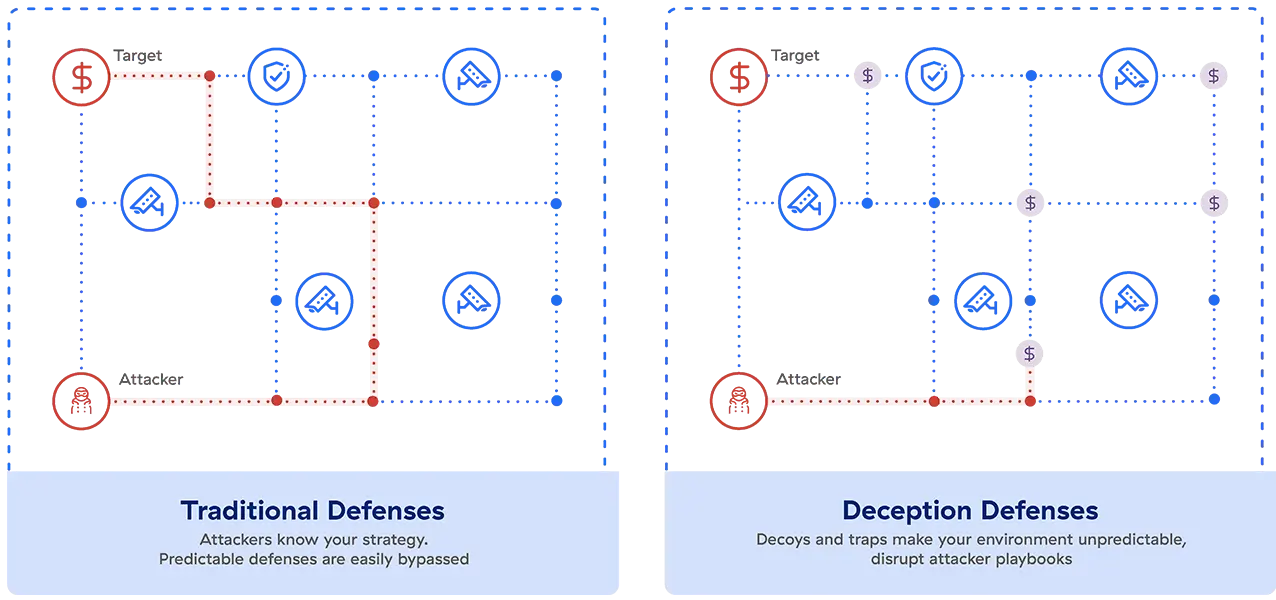

No importa lo buenas que sean sus defensas perimetrales, siempre hay una oportunidad de que los ciberdelincuentes infiltren su red. La tecnología de engaño les hará perder el tiempo explorando los activos sin valor que ha colocado mientras les hace caer en una trampa. Una vez que revelen su presencia, se obtiene un indicador temprano de su comportamiento y puede obtener información para usar contra ellos.

Las defensas tecnológicas de engaño moderno se basan en gran medida en los principios de engaño militar empleados por Chanakya, Sun Tzu, Napoleón y Gengis Kan para conquistar continentes a través del engaño, el camuflaje y el subterfugio. En el contexto de la ciberseguridad, los defensores usan señuelos y trampas para engañar a los atacantes y que estos crean que tienen una posición en la red y se revelen.

Ventajas de la tecnología de engaño

En general, la mayor ventaja del engaño es que hace recaer la carga del éxito en el atacante en lugar de en el defensor. Una vez que haya poblado su red con señuelos, los adversarios necesitan realizar un ataque impecable, sin caer en un solo activo falso, un despiste o una trampa, para tener éxito. Si cometen algún error, usted gana.

Veamos cinco ventajas del engaño que hacen que esto sea posible:

1. Detección mejorada de amenazas

Si se colocan las clases de detección en una escala de precisión, hay dos extremos:

- La detección basada en firmas, que es muy precisa, pero que se centra muy específicamente en amenazas concretas

- El análisis de comportamiento/heurística, que cubren una amplia variedad de amenazas, pero son propensos a los falsos positivos

Las alertas de engaño son lo mejor de ambos sistemas, pues proporcionan una alta precisión con amplia cobertura de amenazas.

2. Conciencia sobre los riesgos empresariales

La mayoría de los controles de seguridad no tienen en cuenta los riesgos empresariales actuales: su antivirus no sabe que su empresa está atravesando un proceso de fusión. El engaño, sin embargo, se puede alinear intrínsecamente con ellos. Por ejemplo, si está lanzando un nuevo producto, puede crear medidas de engaño en lo referente a ese lanzamiento, alineando los controles de seguridad estrechamente con las áreas donde percibe el riesgo.

3. Mayor cobertura

El engaño se puede aplicar ampliamente en toda su organización, incluidos los entornos que a menudo son puntos ciegos. El engaño puede detectar amenazas en el perímetro, en los puntos finales, en la red, en el Active Directory y en todas las capas de la aplicación, así como cubrir entornos a menudo descuidados como SCADA/ICS, IoT y la nube.

A diferencia de las soluciones puntuales, el engaño también cubre toda la cadena de destrucción, desde el reconocimiento previo al ataque hasta la explotación, la ampliación de privilegios, el movimiento lateral y la pérdida de datos.

4. Muy pocos falsos positivos

Los falsos positivos pueden dejar exhausto a cualquier equipo de seguridad. El engaño produce intrínsecamente muy pocos: nadie, salvo un atacante, debería tener motivos para interactuar con un señuelo. Más allá de eso, las alertas proporcionan contexto acerca de la intención de un atacante.

La mayoría de los análisis de comportamiento utilizan el aprendizaje automático para señalar las anomalías a partir de una línea de base, lo que tiende a crear falsos positivos. El engaño establece una línea de base de actividad cero (por lo que cualquier actividad justifica la investigación) y proporciona indicadores detallados de compromiso.

5. Respuesta orquestada

La respuesta orquestada/automatizada es más útil cuando el evento desencadenante es 100 % seguro Incluso entonces, estas alertas no suelen necesitar orquestación porque los productos que las generan ya se encargan de la reparación (por ejemplo, la cuarentena del antivirus).

Las alertas de engaño son altamente ciertas y contextuales, por lo que puede orquestar escenarios más complejos (por ejemplo, que las credenciales de engaño redirijan a un entorno de señuelo y se bloqueen en el entorno real) o dirigirse a aplicaciones específicas (por ejemplo, una cuenta que accede a un servidor bancario SWIFT señuelo se bloquea en el servidor SWIFT real).

Cómo funciona la tecnología de engaño

La tecnología de engaño moderna utiliza técnicas de defensa activa para convertir su red en un entorno hostil para los atacantes. De manera similar a los honeypots (hablaremos de ellos más adelante), la tecnología de engaño de hoy llena su red con recursos falsos que parecen activos de producción, pero a los que ningún usuario legítimo necesita acceder. A continuación, aprovecha las alertas basadas en el engaño para detectar actividades maliciosas, generar datos sobre amenazas, detener el movimiento lateral y coordinar la respuesta y la contención de las amenazas, todo ello sin supervisión humana.

Las plataformas de engaño modernas siguen un modelo de detección proactivo y que origina pocos falsos positivos. Los análisis profundos apuntan al propósito humano detrás de un ataque, se adaptan a las nuevas amenazas antes de que ocurran y ofrecen orquestación y automatización de las acciones de respuesta. Dado que las defensas mediante el engaño no dependen de firmas o la heurística para la detección, pueden cubrir cualquier vector de ataque y detectar virtualmente cualquier ataque, incluidas las amenazas persistentes avanzadas (APT), las amenazas de día cero, el reconocimiento, el movimiento lateral, los ataques sin archivos, la ingeniería social, los ataques de intermediarios y el ransomware, todo ello en tiempo real.

Una vez que haya identificado a un atacante en su red, puede manipular el entorno de engaño en tiempo real basándose en su conocimiento del ataque. He aquí algunas situaciones posibles:

- Manipular al atacante generando o eliminando activos engañosos.

- Generar tráfico de red, alertas o mensajes de error para fomentar un comportamiento específico de los atacantes.

- Implementar herramientas de secuestro de sesión para nublar o distorsionar la percepción del entorno por parte de los atacantes.

- Crear situaciones que obliguen a un atacante a divulgar información sobre quién es y de dónde proviene para eludir obstáculos percibidos.

El engaño va más allá de simplemente hacer que los ciberatacantes pasen por obstáculos adicionales. Aprovecha el hecho de que la mayoría de los atacantes no saben todo sobre el entorno en el que intentan infiltrarse y, por lo tanto, no pueden saber qué es real y qué es falso. Esto invierte fundamentalmente la dinámica de poder entre atacantes y defensores, dándole una perspectiva concreta sobre lo que quieren los delincuentes, por qué lo quieren y cómo planean conseguirlo.

La tecnología moderna de engaño frente a los honeypots

La primera herramienta de engaño de la seguridad de la información, el honeypot, apareció hace varias décadas y aún está en uso hoy en día. Los honeypots son activos no protegidos pero supervisados, diseñados para atraer a los atacantes que han infringido una red. Una vez que se accede al honeypot, los equipos de operaciones de seguridad pueden actuar para obtener datos sobre el atacante o cerrar el ataque.

Las tecnologías de engaño más antiguas, como los honeypots, las credenciales trampa y otras similares, son esencialmente técnicas reactivas y estáticas. Pueden quedarse obsoletas rápidamente y no pueden mantenerse al día con las tácticas cambiantes de los atacantes, lo que les permite evadir la detección y la permanencia en la red. Los honeypots y honeynets accesibles en Internet pueden dar lugar a muchos falsos positivos si la tecnología no puede diferenciar entre las actividades de supervisión generales y el reconocimiento dirigido específico.

Desafíos de la tecnología de detección heredada

Los métodos de engaño cibernético se basan en la suposición de que un atacante ya ha eludido sus defensas perimetrales y ha accedido a sus redes, puntos finales, sistemas operativos y aplicaciones. Otros métodos de detección de amenazas están diseñados para alertar a los equipos de seguridad sobre las amenazas, pero se quedan cortos frente a los sofisticados ataques de hoy en día.

Las herramientas de detección heredadas, como los cortafuegos y la detección de puntos finales, cada una diseñada para un tipo específico de seguridad (red, aplicación, punto final, dispositivos IoT, etc.), suelen funcionar de forma independiente. Esto plantea varios problemas:

- Alertas de baja fidelidad porque estas herramientas solo pueden ver su división de la infraestructura de seguridad sin contexto.

- Mayor tiempo de investigación, ya que los analistas de seguridad deben alternar entre múltiples herramientas para descubrir la secuencia del ataque y el alcance de los daños.

- Altas tasas de falsos positivos que causan fatiga de alerta. Una encuesta realizada en 2021 por ESG descubrió que el 45 % de las alertas de las herramientas de seguridad de aplicaciones web y API de los encuestados eran falsos positivos.

Además, muchas tecnologías de detección existentes son mucho mejores contra el malware que contra los ataques dirigidos por personas, ya sean amenazas externas o internas. Los actores maliciosos avanzados, mucho más sofisticados que los hackers más pequeños, son expertos en imitar los comportamientos de los usuarios legítimos para no ser detectados. Sin embargo, cuando se enfrentan a plataformas de engaño, estos actores quedan al descubierto en cuanto interactúan con un señuelo.

Casos prácticos de engaño

¿Qué tipos de amenazas puede detectar la tecnología de engaño?

Puede utilizar la tecnología de engaño para detectar las amenazas en toda la cadena de muerte, desde el reconocimiento hasta el robo de datos. Hay tres categorías generales de casos de uso:

- Defensa mediante engaño en el perímetro: por lo general, no es posible supervisar todo el tráfico entrante en busca de posibles amenazas. Configurar activos engañosos orientados al público puede simplificar este problema y proporcionarle información procesable sobre quién se dirige a usted.

- Defensa mediante engaño en la red: dejar señuelos en lugares que un atacante podría analizar, pero al que los usuarios legítimos nunca necesitarían acceder, puede identificar un ataque en curso.

- Defensa por engaño en el punto final: para un atacante, los señuelos del punto final parecen activos valiosos listos para la exfiltración. Supervisar estos activos permite detectar comportamientos sospechosos, así como comportamientos que serían normales en la red, pero que no se producen de forma legítima en un punto final en particular en determinados momentos.

¿Su organización debería usar el engaño?

Hasta hace poco, el sector asumía ampliamente que el engaño era principalmente útil para organizaciones con funciones de ciberseguridad altamente maduras. Sin embargo, las organizaciones medianas y pequeñas también pueden obtener grandes beneficios de esta tecnología. El engaño se está convirtiendo en una capacidad habitual en empresas de todas las formas y tamaños.

Organizaciones grandes y maduras

Las organizaciones de vanguardia y de gran presupuesto con funciones de seguridad bien desarrolladas utilizan el engaño para optimizar sus capacidades de detección de amenazas, creación de inteligencia sobre amenazas internas y respuesta.

Estas organizaciones buscan detectar amenazas más avanzadas con el engaño y aprovechar el reducido número de alertas de falsos positivos para la búsqueda proactiva de amenazas o la respuesta integrada a través de sus tecnologías de cumplimiento existentes. Este segmento de mercado ha liderado el camino para que el engaño se adopte más mayoritariamente.

Organizaciones medianas y pequeñas

Los CISO y los equipos de seguridad de organizaciones medianas y más pequeñas trabajan con presupuestos más reducidos, pero aun así suelen enfrentarse a grandes amenazas y riesgos, como los problemas de cumplimiento. Es posible que estas organizaciones tengan al menos una higiene de seguridad básica establecida, pero necesitan ser capaces de detectar amenazas más graves. Necesitan algo que:

- Se ponga en marcha de forma rápida y ofrezca resultados inmediatos

- Sea fácil de usar y de bajo mantenimiento, adecuado para un pequeño equipo de seguridad interno

- No sea una solución puntual, ya que hay muy poco presupuesto para múltiples tecnologías

- Esté equipado para una amplia cobertura, incluyendo áreas como la nube e IoT

El engaño cumple con todos estos requisitos, permitiendo a estas organizaciones defenderse frente a amenazas más avanzadas y selectivas.

Zscaler: engaño con una arquitectura de confianza cero

Ninguna técnica o política de ciberseguridad es 100 % efectiva para detener a los atacantes. Para obtener la máxima protección, se necesitan varias tecnologías que trabajen juntas y compartan información. La idea es minimizar su superficie de ataque y acelerar su capacidad para poner solución a los incidentes.

Una de las combinaciones más potentes es la integración de la tecnología de engaño con la seguridad de confianza cero. La confianza cero asume que cada acceso o solicitud de usuario es hostil hasta que tanto la identidad del usuario como el contexto de la solicitud sean autenticados y autorizados, concediendo el acceso exclusivamente a los recursos mínimos necesarios; un concepto conocido como "acceso de privilegios mínimos".

Los señuelos de engaño actúan como cables trampa en un entorno de confianza cero, detectando usuarios comprometidos o movimientos laterales a través de la red. Se realiza un seguimiento de cualquier movimiento lateral en un entorno seguro y aislado, alertándole sobre en qué tipo de activo está interesado el atacante, ralentizándolo y permitiendo que los equipos de seguridad supervisen sus tácticas, técnicas y procedimientos (TTP).

Defensa activa con el marco MITRE Engage

MITRE Engage es un marco de confianza del sector para discutir y planificar las actividades de compromiso, engaño y negación del adversario basadas en su comportamiento en el mundo real. La matriz de MITRE sirve como guía objetiva y de vanguardia sobre cómo su organización puede desplegar mejor las tácticas de engaño y compromiso del adversario como parte de su estrategia general de seguridad de confianza cero.

Zscaler se enorgullece de asociarse con MITRE en el marco Engage. Haga clic aquí para obtener más información..