/ ¿Qué es el acceso a la red de confianza cero?

¿Qué es el acceso a la red de confianza cero?

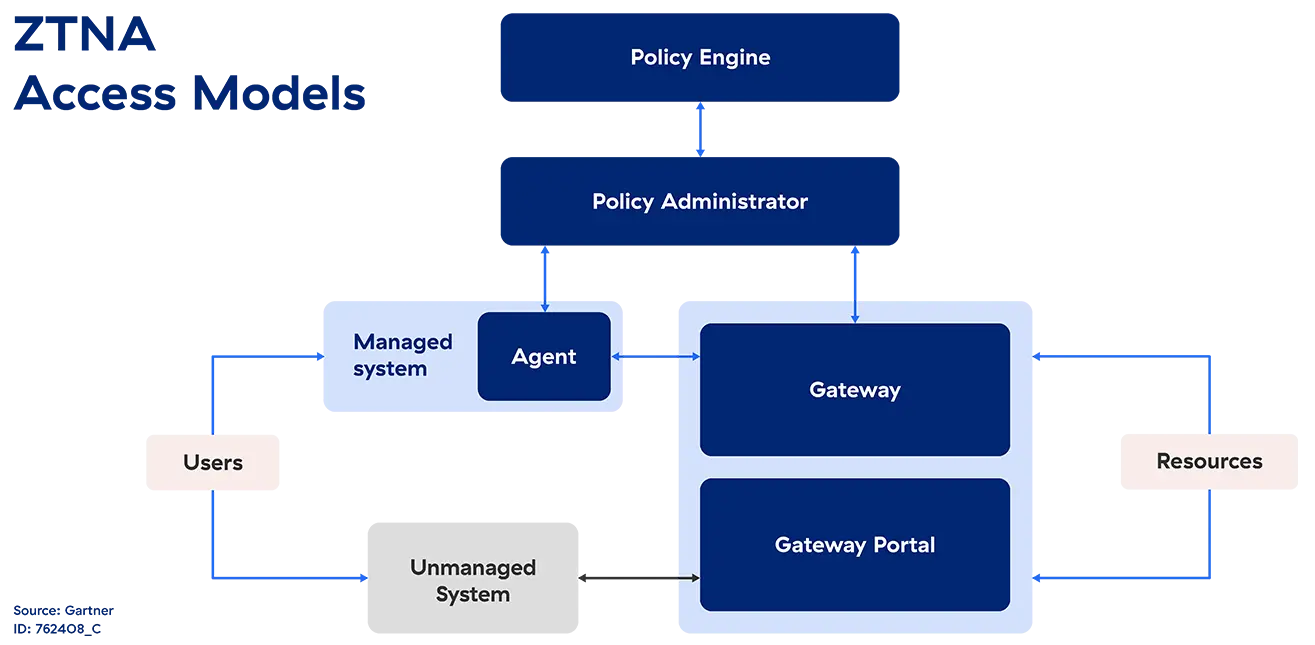

El acceso a la red de confianza cero (ZTNA), también conocido como perímetro definido por software (SDP), es un conjunto de tecnologías y funcionalidades que permiten el acceso seguro de los usuarios remotos a las aplicaciones internas. Funciona con un modelo de confianza adaptable en el que la confianza nunca es implícita y el acceso se concede en función de la necesidad de saber y del acceso menos privilegiado, definido por políticas granulares. ZTNA ofrece a los usuarios remotos una conectividad segura a las aplicaciones privadas sin colocarlas en la red ni exponerlas a Internet.

Why Does ZTNA Matter Today?

The future of work is distributed, and remote workforces and cloud workloads demand secure remote access. However, traditional remote access solutions like virtual private networks (VPNs) are not flexible or granular enough for distributed environments, increasing breach risks. This is a key reason 65% of enterprises recently reported plans to replace their VPNs with a solution such as ZTNA.

¿Cómo funciona ZTNA?

Seguridad de confianza cero es una expresión muy de moda en la actualidad. Aunque muchas organizaciones han cambiado sus prioridades para adoptar la confianza cero, el acceso a la red de confianza cero (ZTNA) es la estrategia que subyace al logro de un modelo de confianza cero eficaz.

El camino hacia la confianza cero como ideología puede carecer del nivel de concreción deseado, por lo que ZTNA proporciona un marco claro y definido para que las organizaciones lo sigan. También es un componente del modelo de seguridad del perímetro de servicio de acceso seguro (SASE), que, además de ZTNA, integran cortafuegos de próxima generación (NGFW), SD-WAN y otros servicios en una plataforma nativa de la nube.

Aunque la necesidad de proteger al personal remoto se ha convertido en algo crucial, las soluciones centradas en la red, como las redes privadas virtuales (VPN) y los cortafuegos, crean una superficie de ataque que se puede explotar. ZTNA adopta un enfoque fundamentalmente diferente para proporcionar acceso remoto seguro a las aplicaciones internas basado en estos cuatro principios fundamentales:

- ZTNA aísla completamente el acto de proporcionar acceso a la aplicación del acceso a la red. Este aislamiento reduce los riesgos para la red, como la infección por dispositivos comprometidos, y solo concede acceso a aplicaciones específicas y exclusivamente a usuarios autorizados que hayan sido autenticados.

- ZTNA crea conexiones de solo salida, lo que garantiza que tanto la red como la infraestructura de la aplicación son invisibles para los usuarios no autorizados. Las IP nunca quedan expuestas a Internet, creando una "red oscura" que hace que la red sea imposible de encontrar.

- La segmentación nativa de aplicaciones de ZTNA garantiza que, una vez que los usuarios estén autorizados, el acceso a las aplicaciones se otorgará de forma individual. Los usuarios autorizados tienen acceso únicamente a aplicaciones específicas, en lugar de tener acceso total a la red. La segmentación evita el acceso excesivamente permisivo, así como el riesgo de movimiento lateral de malware y otras amenazas.

- ZTNA adopta un enfoque de usuario a aplicación en lugar de un enfoque de seguridad de red tradicional. La red pierde relevancia e Internet se convierte en la nueva red corporativa, aprovechando los microtúneles TLS cifrados de extremo a extremo en lugar de MPLS.

Ventajas de ZTNA

Ahora más que nunca, las organizaciones están descubriendo las ventajas que puede ofrecer un modelo ZTNA. He aquí algunas de las razones más destacadas por las que las empresas están haciendo el cambio.

- Sin necesidad de dispositivos heredados: ZTNA permite a las organizaciones deshacerse de dispositivos de acceso remoto heredados, como VPN, y aprovechar una solución de acceso 100 % basada en software.

- Experiencias de usuario fluidas: con ZTNA, el tráfico de los usuarios no retorna al centro de datos. En su lugar, los usuarios obtienen acceso rápido y directo a la aplicación deseada.

- Escalado sin esfuerzo: un servicio ZTNA en la nube facilita la capacidad de escalado. Las organizaciones simplemente tendrán que aprovechar licencias adicionales.

- Implementación rápida: a diferencia de otras soluciones cuya implementación puede llevar semanas o meses, ZTNA puede implantarse desde cualquier lugar y en cuestión de días.

Ventajas de seguridad de ZTNA

ZTNA no solo ayuda a las empresas a ser más flexibles, sino que también mejora en gran medida sus posturas generales en materia de seguridad. Lo hace proporcionando:

- Infraestructura invisible: ZTNA permite a los usuarios acceder a las aplicaciones sin conectarlas a la red corporativa. Esto elimina el riesgo para la red y mantiene la infraestructura completamente invisible.

- Más control y visibilidad: gestionar las soluciones ZTNA es fácil gracias a un portal de administración centralizado con controles granulares. Vea la actividad de todos los usuarios y aplicaciones en tiempo real, y cree políticas de acceso para grupos de usuarios o usuarios individuales.

- Segmentación de aplicaciones simplificada: dado que ZTNA no está vinculada a la red, las organizaciones pueden segmentar el acceso a aplicaciones individuales en lugar de tener que realizar una compleja segmentación de la red.

Top ZTNA Use Cases

While ZTNA has many use cases, most organizations start with one of these four.

VPNs are inconvenient and slow for users, difficult to manage, and offer poor security. More than half of organizations cite security and poor user experiences as the top challenges of VPN solutions.

Most third-party users receive overprivileged access, and they largely use unmanaged devices, both of which introduce risks. ZTNA significantly reduces third-party risk by never providing direct network access and enforcing least-privileged access to apps.

M&A integrations can span multiple years as organizations converge networks and deal with overlapping IPs. ZTNA can provide direct app access with no need to converge networks or resolve IP overlap, significantly simplifying and speeding up M&A value capture.

Securing hybrid and multicloud access is the most popular place for organizations to start their ZTNA journey. As more companies adopt the cloud, the vast majority are turning to ZTNA for security and access control for their multicloud strategies.

How Does ZTNA Simplify Multicloud Access?

ZTNA simplifies multicloud access by providing secure, direct connections between users and specific apps, wherever they are. It eliminates the need for complex network-level configurations or redundant VPNs, using identity-based authentication and granular access controls to unify security across clouds.

Cómo implementar el ZTNA

La transformación de la confianza cero lleva tiempo, pero es una necesidad para las organizaciones híbridas actuales. Echemos un vistazo a tres elementos fundamentales de la implementación de confianza cero.

- Conocimiento y convicción: comprender las nuevas y mejores formas de utilizar la tecnología para reducir costes, recortar la complejidad y avanzar en sus objetivos.

- Tecnologías innovadoras: dejar atrás las soluciones heredadas que no son adecuadas después de todos los cambios experimentados por Internet, las amenazas y los trabajadores en las últimas tres décadas.

- Cambio cultural y de mentalidad: impulsar el éxito acompañando a sus equipos. Cuando los profesionales de TI comprenden las ventajas de la confianza cero, empiezan a promoverla.

Key Considerations for Choosing the Right ZTNA Solution

In today's crowded marketplace, it's important to consider several other key criteria when evaluating ZTNA solutions against your unique needs:

- Client requirements: Does the solution need an endpoint agent? What devices are supported? Agentless ZTNA is often critical for unmanaged device scenarios like BYOD and third-party access.

- Application support: Can both web and legacy (data center) applications benefit from the same security features?

- Cloud residency: Is the solution cloud-based? Does it meet security and residency needs? Cloud-delivered ZTNA often simplifies deployment and enhances DDoS resilience.

- Authentication standards: What protocols are supported? Can it integrate with on-premises directories, cloud identity services, or existing identity providers?

- Edge locations: How globally diverse are the vendor’s points of presence?

- Access control and posture: Does the offering evaluate device health and security posture? Can it integrate with unified endpoint management (UEM)?

Keep these things in mind as you look for the vendor that complements your goals and vision.

Zscaler Zero Trust Network Access

Nos enorgullece ofrecer Zscaler Private Access™, la plataforma ZTNA más implementada del mundo, basada en la arquitectura única de confianza cero de Zscaler. ZPA aplica los principios de privilegio mínimo para proporcionar a los usuarios conexiones directas y seguras con aplicaciones privadas, al tiempo que elimina el acceso no autorizado y el movimiento lateral. Como servicio nativo en la nube, ZPA puede implementarse en horas para sustituir a las VPN y las herramientas de acceso remoto heredadas por una plataforma global de confianza cero.

Zscaler Private Access ofrece:

- Seguridad sin igual, que va más allá de las VPN y cortafuegos heredados: los usuarios se conectan directamente a las aplicaciones, no a la red, lo que minimiza la superficie de ataque y elimina el movimiento lateral.

- El fin del peligro para las aplicaciones privadas: la primera protección de aplicaciones de su clase, con prevención en línea, engaño y aislamiento de amenazas, que minimiza el riesgo de que los usuarios se vean comprometidos.

- Productividad superior para la fuerza de trabajo híbrida de hoy: el acceso ultrarrápido a las aplicaciones privadas se extiende sin problemas a los usuarios remotos, la sede central, las sucursales y los socios de terceros.

- ZTNA unificada para usuarios, cargas de trabajo y dispositivos: los empleados y socios pueden conectarse de forma segura a aplicaciones, servicios y dispositivos OT/IoT privados con la plataforma ZTNA más completa.

Revolucione su seguridad con Zero Trust: aprenda cómo

Vea Zscaler Private Access en acción.

Recursos sugeridos

FAQ

ZTNA is more secure than VPNs because it gives access only to specific apps instead of entire networks. This reduces risks like lateral movement, hiding sensitive systems from attackers, and shrinking the attack surface for better protection.

Industries like healthcare, finance, and tech may gain the most from ZTNA. However, for any organization that depends on remote teams, strict rules, or large networks, ZTNA helps them keep data and apps safe with least-privileged access.

ZTNA is simple to set up and oversee. It works with cloud-based systems, so it deploys in days, not weeks. Its portals offer quick control of policies, instant user insights, and easy scaling for growth.

ZTNA boosts security for hybrid work by limiting access to apps, stopping lateral movement, and changing policies based on device and location. It guards systems without slowing down or complicating user access.

ZTNA is ideal for replacing network segmentation. It uses identity-based app permissions instead of complex network setups, removing over-access risks while simplifying security for workflows and cloud setups.