Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Suscríbase

Nuevo informe de ThreatLabz: los dispositivos móviles siguen siendo el principal vector de amenaza con un crecimiento del 111 % en software espía, mientras que los ataques a IoT aumentan un 45 %

El rol del CISO continúa aumentando, impulsado por el creciente número de infracciones y ciberataques como el ransomware, así como por los requisitos de la SEC para que las organizaciones públicas divulguen infracciones materiales.

Entre las fronteras que avanzan más rápidamente en la ciberseguridad empresarial se encuentran los sistemas móviles, de Internet de las cosas (IoT) y de tecnología operativa (OT). Hoy en día, el 96,5 % de las personas acceden a Internet con un dispositivo móvil, mientras que el 59 % del tráfico de Internet se genera mediante dispositivos móviles. Mientras tanto, los sistemas OT y ciberfísicos, que en el pasado estaban aislados de Internet, se han integrado rápidamente en las redes empresariales, donde las amenazas pueden proliferar.

Para arrojar luz sobre este creciente panorama de amenazas, el equipo de investigación de Zscaler ThreatLabz realizó un análisis detallado de dispositivos móviles y tendencias de ataque en IoT/OT desde junio de 2023 hasta mayo de 2024.

En general, ThreatLabz detectó un aumento en los ataques móviles con motivaciones financieras (con un crecimiento del 111 % en spyware y del 29 % en malware bancario), la mayoría de los cuales pueden eludir la autenticación multifactor (MFA). Mientras tanto, los ataques de IoT crecieron un 45 % interanual y ThreatLabz identificó riesgos de seguridad generalizados en entornos OT.

En esta entrada del blog se resumirán los hallazgos clave del informe. Para comprender en profundidad la tecnología móvil y las tendencias de IoT/OT, estudios de casos y mejores prácticas para proteger su organización, descargue el Informe sobre amenazas móviles, IoT y OT 2024 de Zscaler ThreatLabz.

6 datos clave sobre tecnología móvil e IoT/OT

Las principales tendencias móviles y de IoT/OT

1. Aumento de las amenazas móviles con motivaciones financieras, incluido un aumento del 111 % en el software espía y un crecimiento del 29 % en el malware bancario.

- A pesar de una disminución general de los ataques a Android, las amenazas móviles con motivaciones financieras están creciendo y la mayoría puede eludir la MFA.

2. Los ataques de IoT aumentaron un 45 % según los intentos bloqueados en la nube de Zscaler en comparación con nuestro informe de 2023.

- Zscaler bloqueó un 45 % más de transacciones de malware de IoT que el año anterior. ThreatLabz también observó un aumento del 12 % en la cantidad de intentos de introducción de malware (entregas de carga útil) a dispositivos IoT.

3. ThreatLabz detectó más de 200 aplicaciones falsas en Google Play Store.

- Entre ellas Anatsa, un conocido malware bancario para Android que utiliza lectores de códigos PDF y QR para distribuir malware y que ha atacado a más de 650 instituciones financieras.

4. Los sistemas operativos (SO) heredados y al final de su vida útil dejan a los sistemas OT vulnerables.

- Los sistemas OT y ciberfísicos, que en el pasado estaban aislados de Internet, se han integrado rápidamente a las redes empresariales, lo que permite que las amenazas proliferen.

- ThreatLabz descubrió que como mínimo el 50 % de los sistemas OT utilizan sistemas operativos al final de su vida útil, muchos de ellos con vulnerabilidades conocidas, en un análisis de implementaciones de OT a gran escala. Mientras tanto, abundan los protocolos y servicios peligrosos en el tráfico OT este-oeste.

Principales objetivos móviles y de IoT/OT

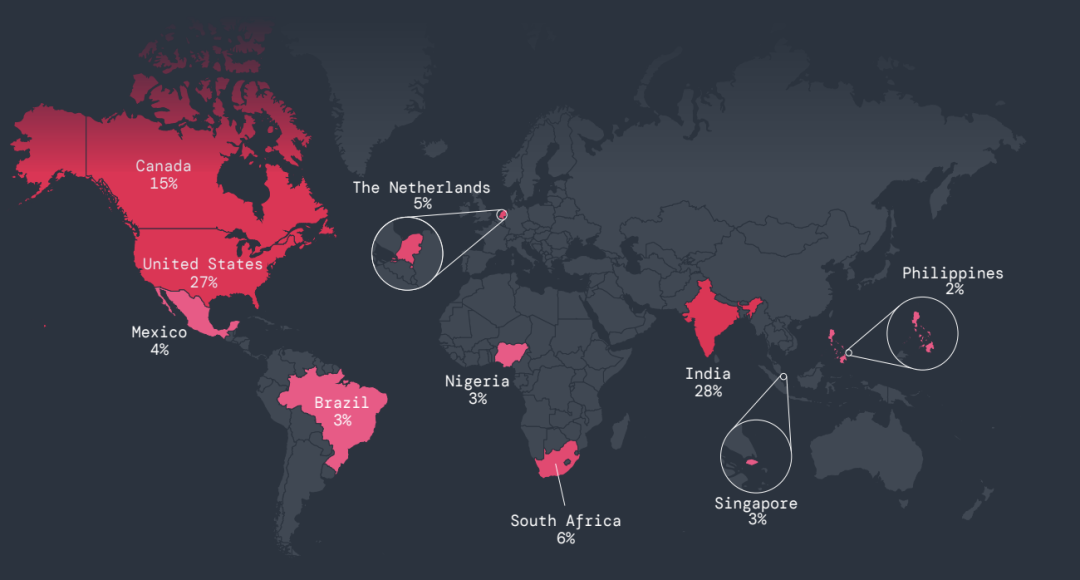

5. India fue el principal objetivo de los ataques a dispositivos móviles, con un 28 % de todos los ataques, seguida de Estados Unidos, Canadá, Sudáfrica y los Países Bajos. Mientras tanto, Estados Unidos sigue siendo el principal objetivo de los ataques a la IoT, con el 81 % de todos los ataques, seguido de Singapur, el Reino Unido, Alemania y Canadá.

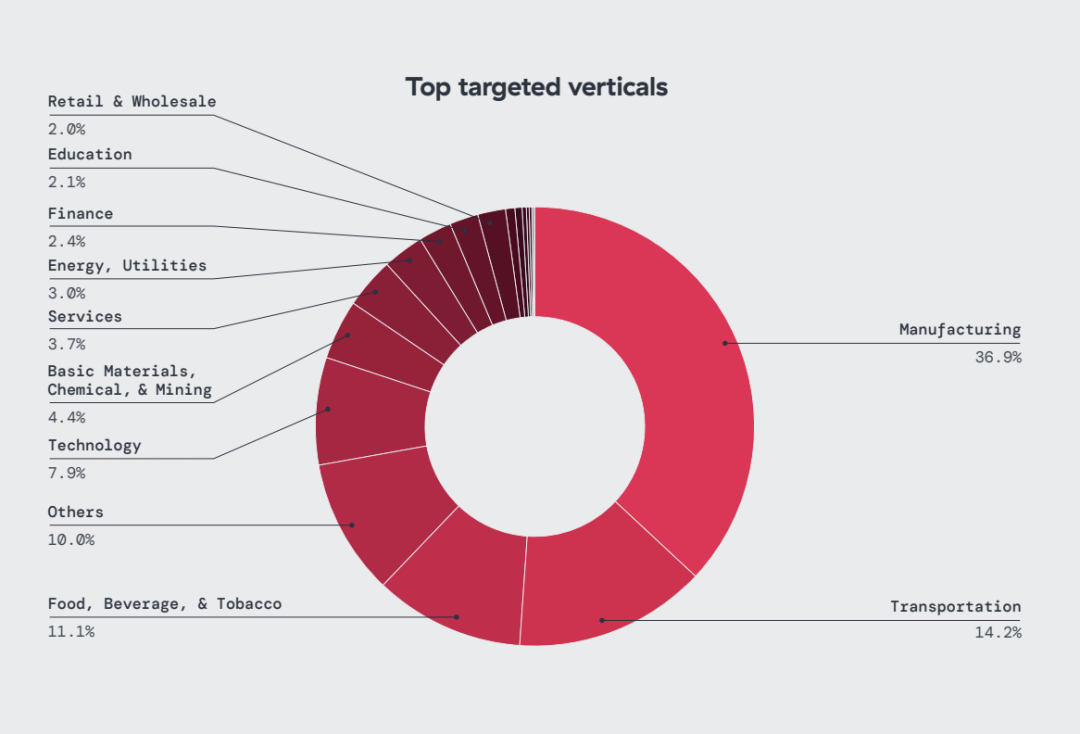

6. El sector manufacturero experimentó el mayor volumen de ataques de IoT, lo que representa el 36 % de todos los bloqueos de malware de IoT observados, seguido del transporte (14 %) y alimentos, bebidas y tabaco (11 %). Mientras tanto, los sectores de tecnología y educación fueron los más atacados mediante amenazas móviles.

Protección de dispositivos móviles, IoT y OT con zero trust

A medida que los ciberataques que se dirigen a dispositivos móviles y IoT/OT se vuelven más sofisticados, las empresas necesitan una forma de reducir el riesgo cibernético y, al mismo tiempo, adoptar la conectividad IoT y OT para impulsar el negocio. De hecho, no sólo están aumentando los ataques de IoT, sino que los autores de amenazas están centrándose activamente en dispositivos OT e infraestructura crítica, algo que ya advirtió CISA. Mientras tanto, las empresas necesitan una forma potente de proteger la conectividad móvil a cualquier aplicación SaaS o privada, ya sea en la nube o en el centro de datos. Para proteger estos dispositivos y sistemas, las empresas deben adoptar un enfoque zero trust que mitigue las ciberamenazas y mejore su postura de seguridad:

- Descubra, clasifique y haga inventario de los activos de IoT y OT: trabaje para obtener una visibilidad completa de su superficie de ataque de IoT y OT, lo que incluye detectar, clasificar e inventariar dispositivos administrados y no administrados o "en la sombra". Con este tipo de visión integral, los defensores pueden priorizar sus esfuerzos, identificar vulnerabilidades clave y desarrollar un enfoque proactivo para proteger estos activos.

- Habilite la conectividad zero trust: aproveche una arquitectura zero trust potente que permita decisiones de acceso adaptables basadas en la seguridad y la postura en tiempo real de los dispositivos del usuario, los factores de riesgo y la telemetría del dispositivo, lo que garantiza una conectividad directa segura entre los terminales y las aplicaciones, nunca a la red subyacente.

- Imponga la segmentación de dispositivos zero trust: aplique controles de acceso con privilegios mínimos para la segmentación de dispositivo a aplicación, de usuario a aplicación y de aplicación a aplicación. Este nivel granular de segmentación elimina el movimiento lateral, minimiza la exposición de datos y fortalece su postura de seguridad general al reducir la posibilidad de que un solo dispositivo comprometido ponga en peligro toda la red. Esto debe incluir el aislamiento y la segmentación completa de los dispositivos IoT/OT sin agente en una “red de uno” segura, incluidos servidores heredados y máquinas sin interfaz.

- Mantenga políticas de seguridad zero trust uniformes: asegúrese de que las políticas de acceso zero trust se apliquen de manera uniforme en todos los entornos, tanto si los usuarios están en la sede central, en ubicaciones de marca o accediendo a las aplicaciones de forma remota.

Obtenga hoy mismo su copia del Informe de amenazas móviles, de IoT y de OT de Zscaler ThreatLabz 2024. A medida que proliferan las amenazas móviles y de IoT/OT, es fundamental comprender las últimas tendencias, las implicaciones de este tipo de ataques y las estrategias de mejores prácticas que puede adoptar para proteger su organización frente a una amplia gama de amenazas.

¿Este post ha sido útil?

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.