Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Suscríbase

El informe ThreatLabz de 2023 indica un crecimiento del 400 % en los ataques de malware de IoT

Introducción

Esta entrada de blog es un breve resumen de los puntos clave revelados en el Informe de amenazas de IoT y OT empresarial de 2023 de Zscaler ThreatLabz.

Nuestro informe explora el crecimiento del tráfico de dispositivos de Internet de las cosas (IoT) y los ataques de malware de IoT, además de cómo las vulnerabilidades heredadas y determinados dispositivos y sectores se han convertido en actores centrales en la narrativa de seguridad de IoT y de tecnología operativa (OT). Además, el informe describe las mejores prácticas de seguridad de IoT y una guía práctica para prevenir ataques de malware de IoT.

El informe también ofrece estrategias para garantizar la resiliencia de los entornos OT, destacando la convergencia de IoT y OT impulsada por la transformación digital en sectores críticos como la industria y los servicios públicos.

Crecimiento del tráfico de dispositivos conectados y ataques de malware de IoT

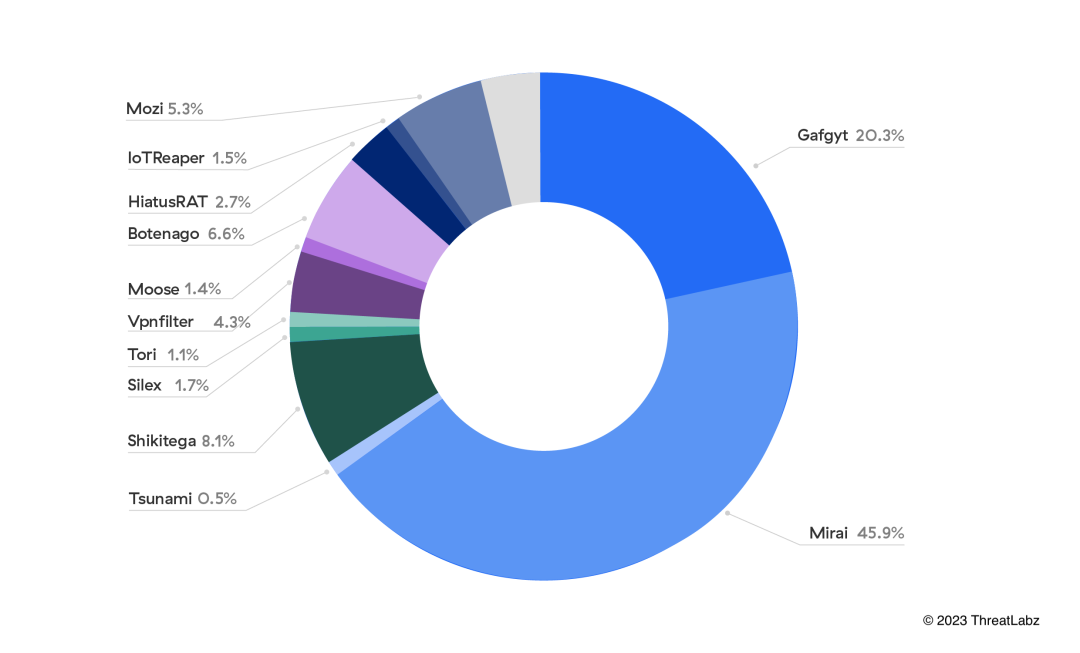

La investigación de ThreatLabz indica claramente que la adopción de IoT sigue creciendo, como lo demuestra un aumento del 18 % en el tráfico de dispositivos de IoT en comparación con las evaluciones de 2021. Sin embargo, este ecosistema de IoT en expansión no está exento de desafíos. El equipo de ThreatLabz analizó aproximadamente 300 000 ataques bloqueados en dispositivos de IoT y descubrió un aumento preocupante en los ataques de malware a IoT, de un 400 % para ser exactos. La actividad de botnets sigue predominando en el mundo de los ataques de malware y las familias de malware Mirai y Gafgyt representan el 66 % de las cargas útiles de los ataques.

Figura 1: Principales familias de malware de IoT observadas en la nube de Zscaler, de enero a junio de 2023

El sector de fabricación lidera el tráfico único de IoT y los ataques de malware

El sector manufacturero lidera en cuanto a dispositivos IoT únicos, pues casi triplica la cantidad de otros sectores. Este aumento en la adopción subraya el esfuerzo del sector por adoptar la automatización y la digitalización avanzadas y lo posiciona como pionero en el aprovechamiento de IoT para mejorar la eficiencia de la producción, la calidad de los productos y la innovación en la era conocida como Industria 4.0 o la Cuarta Revolución Industrial. La Industria 4.0 se caracteriza por la integración de tecnologías y procesos industriales digitales. Los dispositivos IoT son el eje de la Industria 4.0 y proporcionan conectividad y datos en tiempo real en toda la cadena de producción. La convergencia de dispositivos y datos de IoT en sistemas OT existentes está transformando las operaciones industriales.

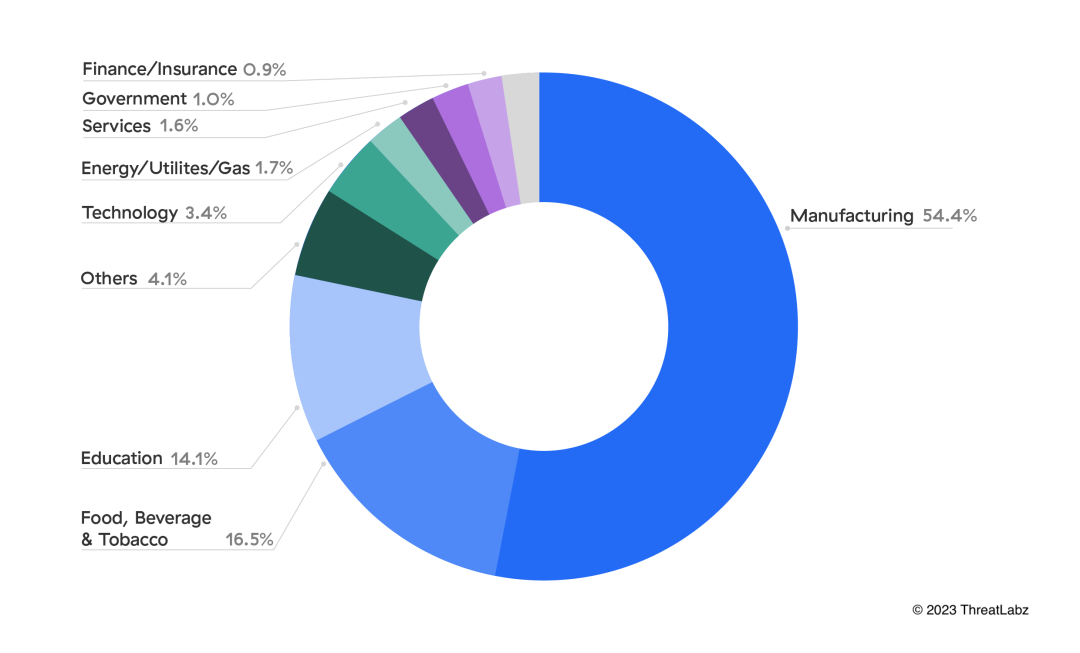

El crecimiento exponencial de la innovación tecnológica y los dispositivos IoT en el sector manufacturero lo ha convertido en un objetivo principal para los ataques de malware.

En una semana promedio, el sector manufacturero recibe más del triple de ataques que cualquier otro sector. Los clientes de fabricación son los más afectados por los ataques de malware en 54,5 %. Con una baja tolerancia a las interrupciones operativas, la fabricación tiene mucho en juego para los ataques de malware. Los ataques a clientes del sector de la fabricación pueden tener efectos dominó que afecten a otros sectores como:

- cadena de suministro y logística

- defensa y seguridad nacional

- Finanzas

- Venta al por menor

- Technology

- construcción y bienes raíces

Figura 2: Desglose de los sectores verticales objetivo de los ataques de malware de IoT

Los elevados volúmenes de ataques no sólo ponen en peligro a los sistemas de IoT, sino que también suponen una grave amenaza para los procesos de OT. Los ataques a la infraestructura OT pueden provocar graves perturbaciones en operaciones industriales cruciales y, en algunos casos, incluso poner en peligro vidas humanas.

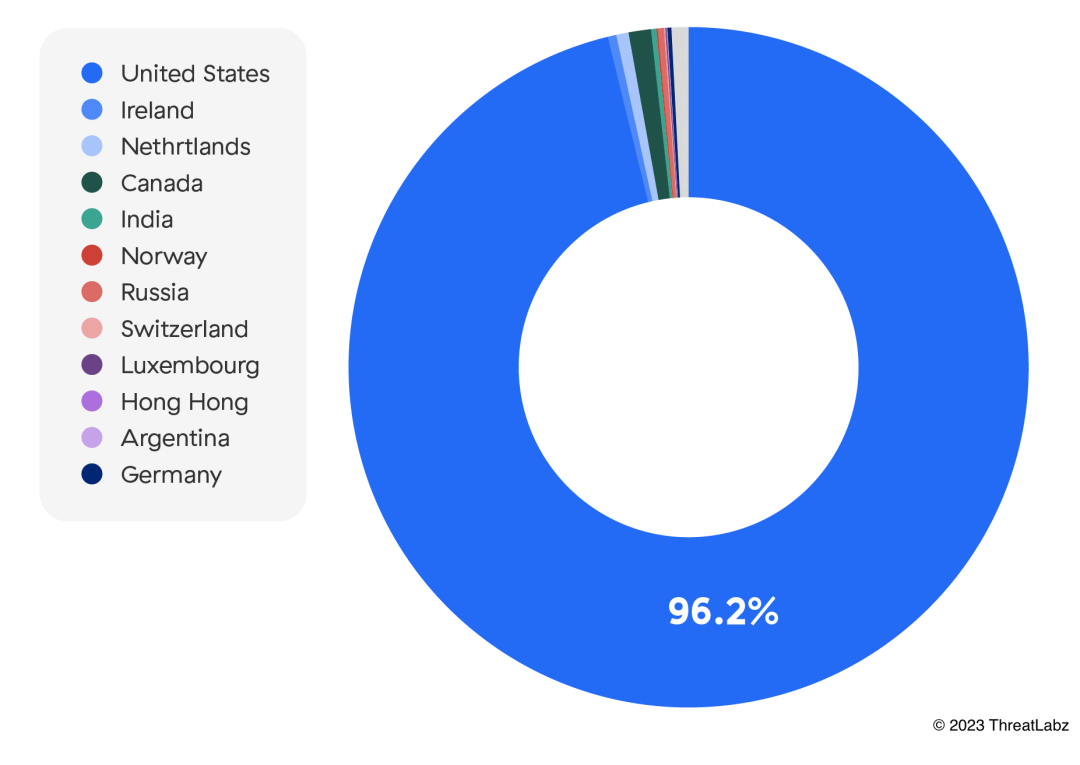

Estados Unidos atrae a la mayoría de los autores de malware

Estados Unidos cuenta con una infraestructura digital potente e interconectada que actúa como un imán para los autores de malware en todo el mundo. Su extensa red y su ecosistema de tecnología avanzada ofrecen oportunidades incomparables para distribuir malware de manera eficiente, causar estragos con un impacto generalizado y, en última instancia, comprometer una amplia gama de sistemas para explotar vulnerabilidades y propagar software malicioso.

Figura 3: Principales países afectados por malware de IoT

IoT/OT Mejores prácticas de seguridad

A continuación tiene un adelanto de las mejores prácticas de IoT/OT recopiladas por nuestro equipo de expertos en ciberseguridad. Para obtener la lista completa de mejores prácticas, descargue una copia gratuita del Informe de amenazas de IoT y OT de 2023 de ThreatLabz.

Mantenga una visibilidad completa de los dispositivos IoT.

La seguridad de los dispositivos IoT comienza con saber qué dispositivos están conectados a su red y qué están haciendo esos dispositivos. Obtenga visibilidad de la totalidad de los dispositivos de IoT, incluidos los dispositivos no administrados, mediante el uso de soluciones que analizan registros de red para supervisar las comunicaciones y la actividad. La visibilidad continua y el conocimiento de lo que está conectado a la red en todo momento son fundamentales, sin importar dónde se encuentren los dispositivos.

Proteja las credenciales de administrador y habilite MFA.

La autenticación multifactor (MFA) requiere que los usuarios utilicen un modo secundario de verificación además de su contraseña. Esta capa adicional de seguridad puede impedir que los atacantes obtengan acceso a las cuentas de los usuarios si han obtenido credenciales, evitando el movimiento lateral de amenazas desde los dispositivos de los usuarios comprometidos.

Forme a los empleados sobre la seguridad de los dispositivos IoT.

Conciencie a los empleados sobre los riesgos de conectar dispositivos no autorizados a la red. Anímelos a informar sobre cualquier dispositivo nuevo que conecten y realice capacitaciones de concientización sobre seguridad para ayudar al personal a identificar y evitar ataques a los dispositivos de los usuarios.

Implemente una arquitectura de confianza cero.

Tanto para IoT como para OT, elimine la confianza implícita. Aplique la segmentación con acceso con privilegios mínimos para garantizar que los usuarios y los dispositivos puedan acceder sólo a lo que necesitan. Cualquier dispositivo de IoT en la sombra no autorizado que necesite acceso a Internet debe pasar por una inspección de tráfico e, idealmente, quedar bloqueado para acceder a los datos corporativos a través de un proxy.

La confianza cero también es clave para evitar tiempos de inactividad no planificados y garantizar la máxima productividad en los sistemas industriales. La confianza cero puede minimizar su superficie de ataque, eliminar el movimiento lateral y acelerar la convergencia de OT/IoT.

Conclusión

La convergencia de IoT y OT representa un momento crucial en la evolución de la tecnología y la industria, impulsada por la adopción cada vez mayor de IoT, la conectividad y la innovación. Sin embargo, como hemos visto, también abre nuevas vías para las amenazas cibernéticas que pueden interrumpir operaciones críticas, como se analiza en el Informe de amenazas de IoT y OT empresarial de 2023 de Zscaler ThreatLabz.

A medida que avanzamos, es vital permanecer alerta y ser proactivos al implementar medidas de seguridad para garantizar un mundo digital interconectado seguro y protegido. Zscaler ThreatLabz publica este informe año tras año para ayudar a las organizaciones a darse cuenta de la importancia de tener medidas de seguridad potentes y defender nuestro futuro interconectado.

¿Este post ha sido útil?

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.