Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Suscríbase

Control de acceso de DeepSeek: mejora de la seguridad con el bloqueo de aplicaciones de DeepSeek

DeepSeek es una nueva incorporación al panorama de aplicaciones GenAI. Si bien ofrece capacidades potentes similares a otras aplicaciones GenAI, su uso puede suponer riesgos importantes si no se supervisa o restringe adecuadamente. Estos riesgos incluyen:

- Filtración de datos: exposición de propiedad intelectual confidencial de la empresa, como el código fuente.

- Riesgos de cumplimiento: búsqueda o recuperación no autorizada de información regulada, potencialmente infringiendo los requisitos de cumplimiento.

Para abordar estos riesgos, las organizaciones que utilizan Zscaler pueden crear y aplicar una política de URL para bloquear el acceso a DeepSeek.

Pasos para bloquear DeepSeek mediante la política de URL de Zscaler

1. Identifique las URL y los dominios de DeepSeek

- DeepSeek normalmente opera a través de URL específicas. Asegúrese de recopilar y validar los dominios principales y los subdominios asociados con la aplicación (por ejemplo, www.deepseek.com, chat.deepseek.com, cdn.deepseek.com).

- Utilice los registros y análisis de Zscaler para supervisar los patrones de tráfico existentes y verificar los intentos de acceso de los usuarios a las URL relacionadas con DeepSeek.

2. Cree una URL personalizada para la aplicación

Cree una URL personalizada para la aplicación Deepseek. Consulte este artículo de ayuda sobre cómo configurar una URL personalizada

3. Cree una política de filtrado de URL

- Cree una configuración de control de aplicaciones en la nube y URL, consulte este artículo de ayuda sobre cómo configurar la política de URL.

4. Aplique la Política

- Guarde y active la política. Esto garantiza la aplicación inmediata para todos los usuarios enrutados a través de la plataforma Zero Trust Exchange de Zscaler.

5. Ponga a prueba la política

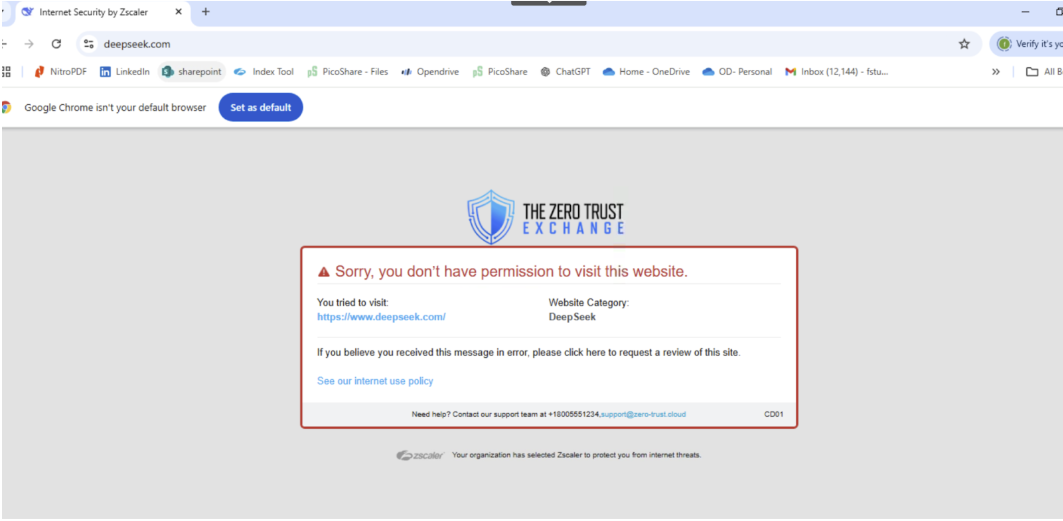

- Valide la implementación intentando acceder a las URL de DeepSeek desde terminales con tráfico enrutado a través de Zscaler Zero Trust Exchange. Las solicitudes deberán ser bloqueadas, acompañadas de un mensaje de notificación.

- Revise los registros de Zscaler para confirmar la eficacia de la política.

6. Habilite alertas e informes

- Configure alertas para notificar a los administradores cuando los usuarios intenten acceder a URL bloqueadas de DeepSeek.

- Utilice el análisis y los informes de Zscaler para supervisar tendencias, como intentos repetidos de eludir la política.

Recomendaciones adicionales

- Mantenga informados a los usuarios: comunique a los empleados la razón detrás del bloqueo de DeepSeek, enfatizando la protección de datos y el cumplimiento.

- Supervise las excepciones: revise y actualice periódicamente las políticas para abordar excepciones o nuevos riesgos a medida que DeepSeek evoluciona.

- Integración con Zscaler DLP: mejore la protección integrando la aplicación de políticas de Zscaler con soluciones de prevención de pérdida de datos (DLP) para controlar las interacciones de datos confidenciales.

Al aprovechar la potente aplicación de políticas de URL de Zscaler, las organizaciones pueden mitigar los riesgos asociados con DeepSeek mientras mantienen el cumplimiento y protegen la información confidencial.

¿Este post ha sido útil?

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.