/ Was ist Websicherheit?

Was ist Websicherheit?

Web Security oder Website Security?

Zunächst eine kurze Begriffsklärung: Teilweise wird der Begriff Web Security bzw. Websicherheit auch für Maßnahmen und Tools zur Absicherung von öffentlichen Websites und webbasierten Anwendungen verwendet. In diesem Beitrag geht es hingegen speziell um Websicherheitslösungen zum Schutz von Servern bzw. Enduser-Geräten sowie zur Überprüfung des ein- und ausgehenden Traffics zwischen solchen Servern und Geräten und dem Internet.

Warum ist Web Security erforderlich?

Das Internet spielt heute im Geschäftsalltag eine äußerst wichtige Rolle. Entsprechend haben Cyberangriffe an Raffinesse, Häufigkeit und Schweregrad zugenommen. Eine effektive Websicherheitslösung ist unter diesen Vorzeichen eine unabdingbare Voraussetzung für die langfristige Gewährleistung der Geschäftskontinuität. Für Unternehmen ist sie die erste Verteidigungslinie gegen Bedrohungen, die zur Offenlegung vertraulicher Daten, hohen Lösegeldforderungen, Reputationsschäden, Compliance-Verstößen und einer Vielzahl weiterer Konsequenzen führen können.

Die Zeiten, als sich nur unbedeutende Hacker mit internetbasierten Bedrohungen abgaben, sind vorbei. Längst hat sich daraus ein florierendes, lukratives Schwarzmarktgeschäft entwickelt, an dem organisierte kriminelle Banden ebenso beteiligt sind wie staatliche Akteure, die internetbasierte Spionage und Sabotage finanzieren. Zuletzt kam es mehrfach zu hochgradig raffinierten Angriffen, die für ungeschulte Augen so gut wie unmöglich zu entlarven sind und vor denen auch Legacy-Sicherheitslösungen versagen. Zudem steht ein breites Angebot an vorgefertigten Tools, Exploit-Kits, JavaScript-Modulen und sogar kompletten Kampagnen zur Auswahl, sodass für einen erfolgreichen Angriff keinerlei Vorkenntnisse erforderlich sind.

Laut Schätzungen von Cybersecurity Ventures werden die globalen, durch Cyberkriminalität verursachten Kosten bis 2025 auf 10,5 Billionen USD pro Jahr ansteigen – und liegen damit noch über den weltweit im illegalen Drogenhandel erzielten Profiten. Gleichzeitig ist davon auszugehen, dass die Hälfte der weltweit generierten Daten sich bis dahin in der Cloud befindet. Angesichts dieser Zahlen wird die Bedeutung einer effektiven Websicherheitslösung unmittelbar deutlich.

Welche Vorteile bringt der Einsatz von Web Security?

Mit einer effektiven Websicherheitslösung profitieren Unternehmen von einer ganzen Reihe technischer und betriebswirtschaftlicher Vorteile:

- Zuverlässige Compliance und Schutz des Unternehmens durch Erkennen und Absicherung vertraulicher Daten

- Mehr Sicherheit für Kunden und Mitarbeiter durch zuverlässigen Schutz personenbezogener Daten

- Keine kostspieligen Serviceunterbrechungen durch Verhinderung von Infektionen und Exploits

- Bessere User Experience durch sicheres und produktives Arbeiten

- Stärkung von Kundenbindung und Kundenvertrauen durch Vermeidung von Negativschlagzeilen

Dank der massiven Fortschritte in der Cloud- und Mobiltechnologie können Unternehmen heute von unkomplizierten, flexiblen Möglichkeiten profitieren, Mitarbeitern und Kunden Zugriff auf IT-Ressourcen zu gewähren. Leider haben Bedrohungsakteure ebenfalls leichteres Spiel als je zuvor: Mit den Angriffsflächen der Organisationen hat auch die Anzahl der potenziellen Angriffsvektoren zugenommen. Mit einer effektiven Websicherheitslösung können Organisationen die Vorteile des technologischen Fortschritts in vollem Umfang nutzen und müssen sich weniger Gedanken um die damit verbundenen Risiken machen.

Vor welchen Bedrohungen schützt Web Security?

Websicherheitslösungen schützen User und Endgeräte vor einem breiten Spektrum unterschiedlicher Cyberrisiken von schädlichen E-Mails über verschlüsselte Bedrohungen, schädliche oder infizierte Websites und Datenbanken bis hin zu schädlichen Links, Hijacking und vielen anderen mehr. Zu den gängigsten Bedrohungen zählen insbesondere:

- Ransomware: Angreifer verschlüsseln Daten und fordern dann eine Lösegeldzahlung als Gegenleistung für den Entschlüsselungscode. Bei Ransomware-Angriffen mit Doppelerpressung werden die Daten außerdem exfiltriert und ihre Veröffentlichung angedroht.

- Allgemeine Malware: Es gibt unzählige Varianten von Malware, die eine Vielzahl von Problemen – von Datenverlusten, Spionage und unbefugtem Zugriff bis hin zu Sperrungen, Fehlermeldungen und Systemabstürzen – verursachen können.

- Phishing: Diese Angriffe werden häufig über E-Mails, Textnachrichten oder schädliche Websites ausgeliefert und sollen User z. B. dazu verleiten, Anmeldedaten preiszugeben oder Spyware herunterzuladen.

- SQL-Injektion: Angreifer machen sich Sicherheitslücken in Datenbankservern zum unbefugten Ausführen von Befehlen zunutze, mit denen Daten abgerufen, bearbeitet oder gelöscht werden können.

- Denial-of-Service (DoS): Server oder andere Netzwerkgeräte werden verlangsamt oder ganz außer Betrieb gesetzt, indem Angreifer ihnen größere Datenmengen senden, als sie verarbeiten können. Bei sogenannten DDoS-Angriffen (Distributed Denial of Service) sind gleich mehrere Geräte auf einmal betroffen.

- Cross-Site-Scripting (XSS): Eine Art von Injektionsangriff, bei dem Schadcode in ein ungeschütztes Benutzereingabefeld auf einer vertrauenswürdigen Website eingegeben wird.

Eine effektive Websicherheitslösung setzt im Rahmen einer ganzheitlichen Sicherheitsstrategie unterschiedliche Technologien zur Abwehr von Malware und Ransomware, Blockierung von Phishing-Domains, Einschränkung der Verwendung von Anmeldedaten usw. ein.

Wie das konkret funktioniert, wird im Folgenden erläutert.

Wie funktioniert Web Security?

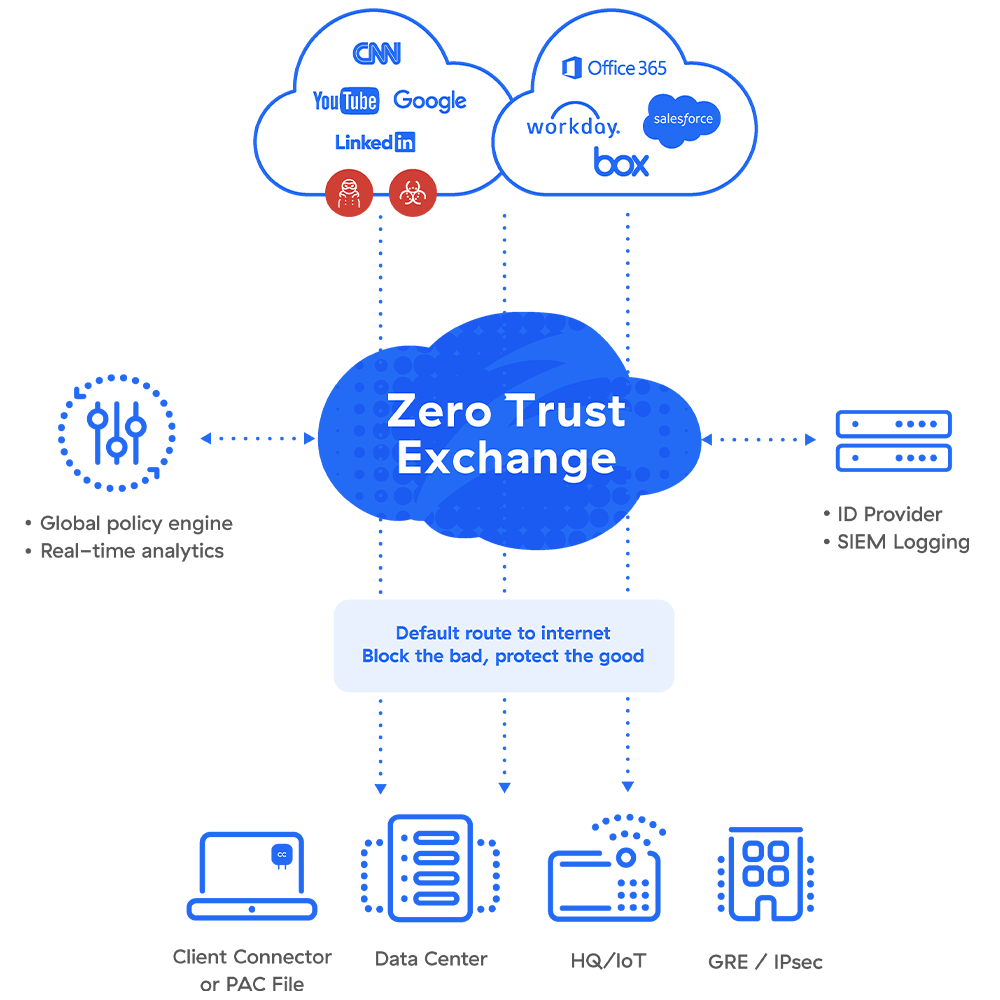

Web-Security-Funktionen werden in der IT-Umgebung einer Organisation zwischen den Endgeräten und dem Internet eingesetzt. Sie dienen zur Überprüfung des ein- und ausgehenden Traffics und aller Verbindungsanforderungen. Eine Technologie, die den gesamten Traffic überwachen bzw. überprüfen kann, gibt es nicht. Stattdessen gewährleistet traditionell ein Security-Stack aus Appliances ganzheitlichen Schutz vor Richtlinienverstößen, Malware-Infektionen, Datenverlusten, Diebstahl von Anmeldedaten usw. Mittlerweile werden hardwarebasierte Lösungen zunehmend durch zukunftsfähige Cloud-basierte Plattformen ersetzt, die ein entsprechendes Servicespektrum bereitstellen.

Die zahlreichen heute erhältlichen Lösungen unterscheiden sich u. a. in Bezug auf ihren jeweiligen Funktionsumfang. In einem kompletten Web-Security-Stack werden folgende Technologien bereitgestellt:

- Ein Secure Web Gateway (SWG) gewährleistet Schutz vor Bedrohungen und Durchsetzung von Richtlinien beim Zugriff auf das Internet, um Infektionen zu verhindern und unerwünschten Traffic zu blockieren.

- Firewall/IPS gewährleistet Netzwerksicherheit, Zugriffskontrollen für Anwendungen und Transparenz. Durch automatische Aktualisierung und Skalierung bewältigen Cloud Firewalls auch Nachfragespitzen oder hohe Volumen verschlüsselten Traffics.

- URL-Filterung überprüft und blockiert unbefugte Zugriffe oder unangemessene Inhalte und bietet zudem Schutz vor webbasierter Malware.

- Sandboxing isoliert Software in einer Umgebung, in der sie gescannt und ausgeführt werden kann, ohne dass das Risiko besteht, ein System oder andere Anwendungen zu infizieren.

- Browser Isolation lädt Webseiten oder Webanwendungen in einen Remote-Browser und sendet nur Pixel an die Enduser-Geräte, sodass Daten oder Dokumente nicht heruntergeladen, mittels Kopieren und Einfügen bearbeitet oder ausgedruckt werden können.

- DNS-Kontrollen definieren Regeln zur Kontrolle von Abfragen und Antworten im Zusammenhang mit DNS-Traffic, sodass Tunneling und andere Arten von DNS-Missbrauch erkannt und verhindert werden können.

- Virenschutz erkennt und neutralisiert unter anderem Trojaner, Spyware und Ransomware. Viele Produkte schützen auch vor Bedrohungen wie bösartigen URLs, Phishing und DDoS.

- TLS/SSL-Entschlüsselung dient zur Inhaltsprüfung des ein- und ausgehenden verschlüsselten Traffics. Nach der Überprüfung werden die Daten wieder verschlüsselt und zu ihrem Ziel weitergeleitet.

Zukunftsfähige Organisationen brauchen Cloud-basierte Websicherheitslösungen

Die Bereitstellung lokal installierter hardwarebasierter Web-Security-Technologien erfolgt traditionell in Form einer SWG-Appliance im Rechenzentrum. Ein typischer Hardwarestack umfasst Firewalls, URL- und DNS-Filter, Sandboxing-Appliances und zahlreiche weitere Lösungen, damit sämtliche benötigten Funktionen bereitgestellt werden können.

Hardwarebasierte Ansätze haben den Nachteil, dass sie unvermeidliche Lücken aufweisen. Zur Gewährleistung eines zuverlässigen Schutzes vor Zero-Day-Angriffen müssen die Appliances regelmäßig gepatcht werden. Andernfalls entstehen Sicherheitsrisiken, die Angreifer sich zunutze machen können. Zudem können Appliances den TLS/SSL-verschlüsselten Traffic nur in eingeschränktem Rahmen überprüfen und gewährleisten daher keinen zuverlässigen Schutz vor versteckten Bedrohungen.

Darüber hinaus kommunizieren Geräte (einschließlich Geräte von ein und demselben Anbieter) allzu oft nicht miteinander, was die Korrelation von Daten auch für erfahrene Sicherheitsexperten erheblich erschwert.

Ein als Cloud-Service bereitgestelltes Secure Web Gateway hingegen gewährleistet Bedrohungsschutz und Richtliniendurchsetzung in Echtzeit, blockiert die Weiterleitung von infiziertem oder unerwünschtem Traffic ins interne Netzwerk und verhindert, dass User – einschließlich User, die sich außerhalb des Unternehmensnetzwerks befinden – auf infizierte Websites zugreifen.

Vorteile der Zscaler-Lösung

Durch die komplett Cloud-basierte Bereitstellung des Secure Web Gateway von Zscaler ist gewährleistet, dass Sicherheitsrichtlinien konsistent durchgesetzt werden – unabhängig vom Standort der User, den jeweils verwendeten Endgeräten und der Umgebung, in der die Anwendungen jedes Mal gehostet werden. Da die Lösung auf einer globalen mehrinstanzenfähigen Cloud-Architektur basiert, ist sie hochgradig skalierbar und in der Lage, den gesamten Traffic zu überprüfen, ohne dass die Performance beeinträchtigt wird. Als integrierte Cloud-native Plattform ist sie zudem im Vergleich zu einem hardwarebasierten Ansatz mit erheblich geringerem Kosten- und Betriebsaufwand verbunden.

Die Web-Security-Produkte von Zscaler

Im Funktionsumfang von Zscaler Internet Access™ sind folgende Services inbegriffen: Cloud Firewall/IPS, Sandboxing, URL-Filterung, Cloud Browser Isolation, Data Loss Prevention (DLP), Cloud Access Security Broker (CASB) und Cloud Security Posture Management (CSPM). Dadurch wird ein lückenloser Schutz für die Internetaktivitäten sämtlicher User innerhalb und außerhalb des Netzwerks gewährleistet.

Zscaler wurde 10 Mal in Folge im Magic Quadrant für Secure Web Gateways von Gartner als Leader gewürdigt. Seit 2021 fallen SWGs unter die neu definierte Kategorie „Security Service Edge“. Entsprechend wurde Zscaler im Magic Quadrant für Security Service Edge 2022 von Gartner als Leader ausgezeichnet und erhielt die höchste Bewertung im Bereich „Fähigkeit zur Umsetzung“.