/ Was ist ein Software Defined Perimeter?

Was ist ein Software Defined Perimeter?

Wie sind SDPs entstanden?

SDPs wurden erstmals 2007 von der Defense Information Systems Agency (DISA) konzipiert und basieren auf einem Zugriffsmodell nach Erforderlichkeitsprinzip, bei dem die Vertrauenswürdigkeit von Entitäten ständig überwacht und anhand einer Reihe von Kriterien angepasst wird. Durch SDPs wird die Anwendungsinfrastruktur vom Internet abgeschirmt und die Angriffsfläche minimiert, um Sie bestmöglich vor netzwerkbasierten Angriffen (DDoS, Ransomware, Malware, Server-Scanning usw.) zu schützen.

Die Cloud Security Alliance (CSA) interessierte sich für das Konzept und begann mit der anfänglichen Entwicklung des SDP-Frameworks. Im Jahr 2011, als SDP noch ein neues Konzept war, gehörte Google mit der Entwicklung seiner eigenen SDP-Lösung, Google BeyondCorp, zu den ersten Anwendern. Heute modernisieren Unternehmen, die SDP einsetzen, ihre Endgeräte-, Cloud- und Anwendungssicherheit – vor allem im Zuge der Einführung standortunabhängiger Arbeitsmodelle.

Was ist der Sinn eines SDP?

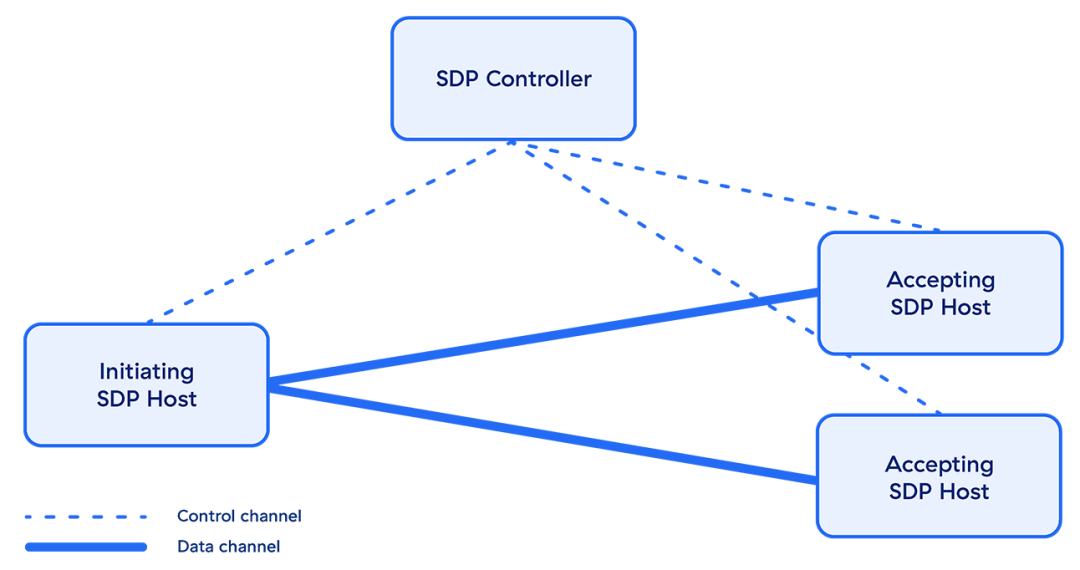

In der heutigen hybriden Welt ist ein herkömmlicher, hardwarebasierter Netzwerkperimeter, der für Unternehmenszentralen konzipiert ist, nicht mehr praktikabel. Ein SDP verringert nicht nur das Risiko für Endgeräte, die von überall aus Verbindungen herstellen, sondern verteilt mithilfe eines SDP-Controllers auch die Netzwerkressourcen gleichmäßiger. Da diese Ressourcen individuell definiert werden, wird die Zugriffskontrolle zentralisiert und vereinfacht, sodass der Zugriff im gesamten Unternehmen abgesichert ist.

Das Internet ist mittlerweile zum Unternehmensnetzwerk geworden und On-Premise-Lösungen können keine sicheren Netzwerkverbindungen herstellen – insbesondere angesichts des zunehmenden Einsatzes von BYOD – was Hackern und unbefugten Usern Tür und Tor öffnet. Ein richtig implementiertes SDP-Modell gewährt Usern Zugriff nach dem Prinzip der minimalen Rechtevergabe, ähnlich der Mikrosegementierung. Dadurch wird es für Cyberkriminelle, die sich Zugang zum Netzwerk verschafft haben, zunehmend schwierig, sich lateral zu bewegen.

Wie funktioniert SDP?

SDP verfolgt einen anderen Ansatz als herkömmliche netzwerkbasierte Sicherheit. Im Fokus steht hier nicht die Absicherung des Netzwerks, sondern der Schutz des Users, der Anwendung und der dazwischen liegenden Verbindungen. Es gibt vier Grundprinzipien, die SDP-Technologien so besonders machen:

- Keine Entität wird automatisch als vertrauenswürdig eingestuft: Bei herkömmlicher Netzwerksicherheit wird Usern zu viel Vertrauen entgegengebracht. Mit einem SDP hingegen muss man sich dieses Vertrauen zunächst verdienen. SDPs gewähren nämlich nur denjenigen Usern Zugriff auf eine Anwendung, die authentifiziert und speziell zur Nutzung dieser Anwendung autorisiert sind. Darüber hinaus wird autorisierten Usern nur Zugriff auf eine Anwendung gewährt, niemals auf das gesamte Netzwerk.

- Keine eingehenden Verbindungen: Im Gegensatz zu einem virtuellen privaten Netzwerk (VPN), das eingehende Verbindungen empfängt, lassen SDP-Lösungen solche Verbindungen nicht zu. Da ausschließlich ausgehende Verbindungen zum Einsatz kommen, bleiben sowohl die Netzwerk- als auch die Anwendungsinfrastruktur für das Internet unsichtbar oder getarnt, sodass sie nicht angreifbar sind.

- Anwendungssegmentierung anstelle von Netzwerksegmentierung: Früher mussten Organisationen eine komplexe Netzwerksegmentierung vornehmen, um die laterale Bewegung eines Users (oder einer infizierten Entität) im Netzwerk zu begrenzen. Dieser Ansatz funktionierte zwar einigermaßen, war aber nie granular und musste ständig gewartet werden. Ein SDP verfügt dagegen über eine native Anwendungssegmentierung, die den Zugriff individuell kontrollieren kann. Das Ergebnis ist eine weitaus granularere Segmentierung, die der IT-Abteilung das Leben erheblich erleichtert.

- Sichere Nutzung des Internets: Angesichts der Tatsache, dass sich User überall befinden und Anwendungen auch außerhalb des Rechenzentrums verfügbar sind, muss sich Ihr Unternehmen vom herkömmlichen netzwerkzentrierten Ansatz verabschieden. Die Sicherheit muss dorthin verlagert werden, wo Ihre User sind. Das bedeutet, dass Sie das Internet als Ihr neues Unternehmensnetzwerk einsetzen müssen. Ein SDP sichert Verbindungen zwischen Usern und Anwendungen über das Internet ab, der Schwerpunkt liegt also nicht mehr auf dem Schutz des User-Zugriffs auf Ihr Netzwerk.

Aus architektonischer Sicht unterscheidet sich ein SDP grundlegend von netzwerkzentrierten Lösungen. Durch die Implementierung eines SDP entfällt der Aufwand für die Bereitstellung und die Verwaltung von Appliances. Die Einführung einer SDP-Architektur führt auch zur Vereinfachung des Inbound-Stacks, da VPNs, DDoS-Schutz, globaler Lastenausgleich und Firewall-Appliances nicht länger erforderlich sind.

Anwendungsfälle von SDPs

Ein SDP kann in vielen Bereichen eingesetzt werden, doch die folgenden Anwendungsfälle eignen sich besonders als Ausgangspunkt:

Alternative zu VPN

Unternehmen sind bestrebt, die Nutzung von VPNs zu reduzieren oder ganz einzustellen, da diese die User Experience beeinträchtigen, Sicherheitsrisiken mit sich bringen und schwierig zu verwalten sind. SDPs gehen diese Schwachstellen direkt an, indem sie den Remotezugriff optimieren. Laut Cybersecurity Insiders wollen 41 % der Unternehmen ihre Zugriffsinfrastruktur überdenken und den Einsatz eines SDP in Betracht ziehen, wobei die meisten dieser Unternehmen eine hybride IT-Bereitstellung benötigen und 25 % SaaS implementieren.

Sicherer Multicloud-Zugriff

Viele Unternehmen nutzen ein Multicloud-Modell, das beispielsweise Workday und Microsoft 365 sowie Infrastrukturservices von AWS und Azure kombiniert. Möglicherweise setzen sie außerdem eine Cloud-Plattform für Entwicklung oder Cloud-Storage ein. Da diese Umgebungen geschützt werden müssen, implementieren Unternehmen einen SDP, um Verbindungen auf Grundlage von Richtlinien abzusichern – unabhängig davon, wo sich User verbinden oder wo Anwendungen gehostet werden.

Geringere Risiken durch externe User

Die meisten externen User erhalten zu umfangreiche Zugriffsrechte, was zu Sicherheitslücken im gesamten Unternehmen führt. SDPs reduzieren das so entstehende Risiko erheblich, da diese externen Nutzer niemals Zugang zum Netzwerk erhalten und nur autorisierte Nutzer auf Anwendungen zugreifen können, die sie auch nutzen dürfen.

Schnellere Integration bei Fusionen und Übernahmen

Bei herkömmlichen Fusionen und Übernahmen kann sich die IT-Integration über Jahre hinziehen, da Unternehmen ihre Netzwerke zusammenführen und sich mit überlappenden IP-Adressen auseinandersetzen müssen – ein unglaublich komplexer Prozess. Ein SDP vereinfacht diesen Vorgang deutlich, beschleunigt die Wertschöpfung und bietet einen unmittelbaren Nutzen für das Unternehmen.

SDP und Zero Trust Network Access (ZTNA)

Das ZTNA-Modell hat sich zu einem bekannten Sicherheits-Framework entwickelt, aber viele wissen nicht, dass es auf denselben Prinzipien und Funktionen wie SDP basiert. Bei beiden Methoden gibt es kein internes Netzwerk und User dürfen nur dann auf Ressourcen zugreifen, wenn der Kontext der Anfrage (User, Gerät, Identität usw.) stimmig ist.

Viele Anbieter werben mit einem ZTNA-Framework, das alle Ressourcen Ihres Unternehmens schützen und Ihnen ein Höchstmaß an Sicherheit bieten kann. Viele dieser Frameworks bestehen jedoch lediglich aus einer Cloud-Sicherheitsplattform, die auf Legacy-Appliances aufgesetzt wird. Oder schlimmer noch: Sie werden von Networking-Anbietern entwickelt, die ihren Produkten ein Sicherheitsmodul hinzufügen, um in die Sicherheitsbranche einzusteigen.

Diese Plattformen liefern weder die Skalierbarkeit, noch die Flexibilität und vor allem nicht die Sicherheit, die eine cloudbasierte und speziell für die Cloud konzipierte Plattform bieten kann.

Zscaler, SDP und ZTNA

Die Zscaler Zero Trust Exchange™ beinhaltet Zscaler Private Access™ (ZPA), die branchenweit einzige SDP-/ZTNA-Plattform der nächsten Generation. ZPA revolutioniert die Konnektivität und Sicherheit privater Anwendungen für die moderne hybride Belegschaft und funktioniert nach dem Prinzip der minimalen Rechtevergabe. So können User sicher und direkt auf private Anwendungen zugreifen, die On-Premise oder in der öffentlichen Cloud ausgeführt werden, während unbefugte Zugriffe und laterale Bewegungen verhindert werden.

Mit Zscaler Private Access erzielt Ihr Unternehmen die folgenden Vorteile:

- Gesteigerte Produktivität für hybride Belegschaften mit schnellem, nahtlosem Zugriff auf private Anwendungen – egal, ob im Homeoffice oder im Büro

- Geringeres Risiko eines Sicherheitsverstoßes, da Anwendungen für Angreifer unsichtbar sind und Zugriff mit minimaler Rechtevergabe durchgesetzt wird, wodurch die Angriffsfläche stark reduziert und laterale Bewegung verhindert wird

- Abwehr komplexer Angriffe durch erstklassigen Schutz für private Anwendungen, der das Risiko durch kompromittierte User und aktive Angreifer minimiert

- Zero-Trust-Sicherheit für Anwendungen, Workloads und IoT dank der weltweit umfassendsten ZTNA-Plattform, die Zugriff auf private Anwendungen, Workloads, IIoT-Geräte und Betriebstechnologie nach dem Prinzip der minimalen Rechtevergabe bietet

- Geringere betriebliche Komplexität durch eine Cloud-native Plattform, die Legacy-VPNs, die in einer Cloud-first-Welt schwierig zu skalieren, zu verwalten und zu konfigurieren sind, überflüssig macht