/ Was versteht man unter Ransomware mit Doppelerpressung?

Was versteht man unter Ransomware mit Doppelerpressung?

Ransomware mit Doppelerpressung ist eine Art von Cyberangriff, bei dem die Angreifer zusätzlich zur Verschlüsselung auch die vertraulichen Daten eines Opfers exfiltrieren und sich dadurch zusätzliche Möglichkeiten zur Erpressung von Lösegeldzahlungen verschaffen.

Bei einem typischen Ransomware-Angriff werden lediglich die Daten des Opfers verschlüsselt. Die zusätzliche Gefahr der Exfiltration macht solche Angriffe für Organisationen aller Branchen besonders gefährlich.

Was passiert bei einem Angriff mit Doppelerpressung?

Bei einem Ransomware-Angriff mit Doppelerpressung verschafft sich der Ransomware-Betreiber mithilfe einer Reihe etablierter Methoden und Bedrohungsvektoren Zugriff auf das Netzwerk eines Opfers. Anschließend führt der Betreiber eine Netzwerkaufklärung durch, um hochwertige Assets im gesamten Netzwerk und den verbundenen Endgeräten zu lokalisieren, sich Zugriff darauf zu verschaffen und sie dann in das eigene Speichernetzwerk des Betreibers zu exfiltrieren.

Nachdem sich der Angreifer lateral im gesamten Netzwerk ausgebreitet hat, verschlüsselt er die Daten und fordert ein Lösegeld. Bei Nichtzahlung des Lösegelds verkaufen die Kriminellen die gestohlenen Daten häufig oder veröffentlichen sie in öffentlichen Blogs und Online-Foren.

Wie verschaffen sich Angreifer Zugriff?

Angreifer haben seit langem etablierte Methoden, um sich Zugriff auf interne Systeme oder Endgeräte von Organisationen zu verschaffen, und im Regelfall werden die gleichen Methoden zur Durchführung von Angriffen mit Doppelerpressung eingesetzt:

- Phishing

- Schadprogramm

- Ausnutzung von Sicherheitslücken

- Brute-Force-Angriff auf einen RDP-Server

- Gestohlene Anmeldedaten

Seit Jahrzehnten haben es Bedrohungsakteure auf vertrauliche Daten abgesehen, insbesondere in stark regulierten Branchen wie dem Gesundheits- und Finanzwesen sowie dem öffentlichen Sektor. Aufgrund der Reputationsschäden, die diese Angriffe mit sich bringen, legen immer mehr CISOs Wert auf Schwachstellenmanagement, Angriffsflächenmanagement und Zugriffskontrolle mit Zero Trust – aber dazu später mehr.

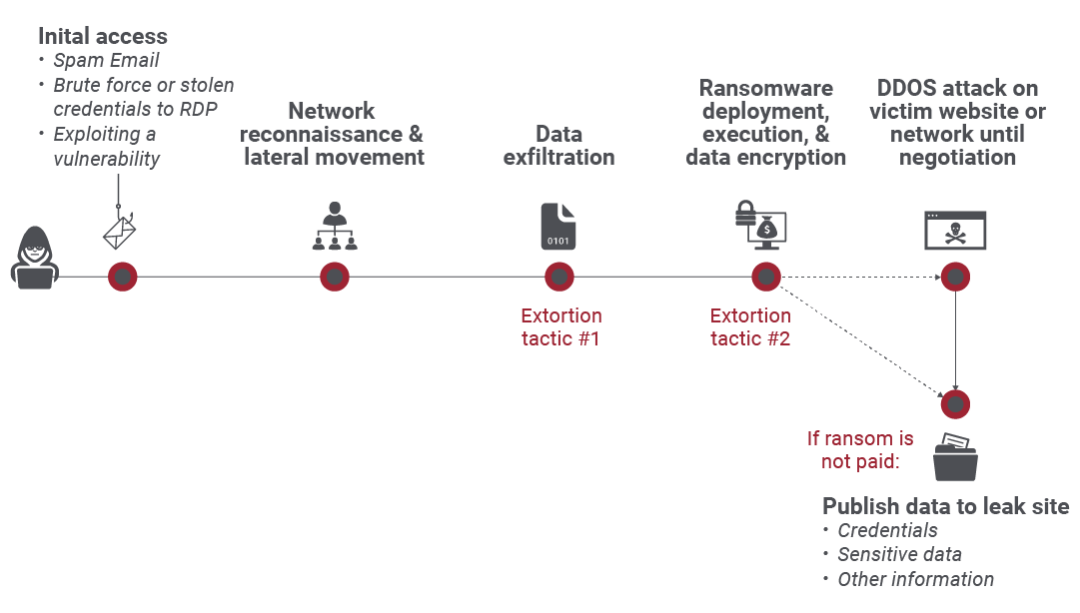

Verlauf eines Ransomware-Angriffs mit Doppelerpressung

Die Kill Chain der Ransomware mit Doppelerpressung unterscheidet sich nur geringfügig von der herkömmlicher Ransomware. Bei Ransomware mit Doppelerpressung führen Angreifer im Rahmen eines einzigen Angriffs zwei verschiedene Angriffsmethoden durch. Die Kill Chain sieht wie folgt aus:

- Erstzugriff: In dieser Phase gelingt es dem Angreifer, sich mittels einer der oben aufgeführten Methoden unbefugten Zugriff auf die Systeme eines Users oder einer Organisation zu verschaffen.

- Netzwerkaufklärung und laterale Bewegung: Der böswillige Akteur untersucht die Sicherheitsarchitektur, um zu sehen, wo er entdeckt werden könnte. Sobald der Angreifer freien Zugang zu Ressourcen hat, bewegt er sich durch verschiedene Bereiche des Netzwerks.

- Datenexfiltration (1. Erpressungstaktik): Im ersten Schritt der Doppelerpressung werden Daten vom Gerät entfernt, der User aber noch nicht benachrichtigt.

- Ransomware-Implementierung (2. Erpressungstaktik): Diese Phase findet bei allen Ransomware-Angriffen statt. Die Ransomware wird implementiert und ausgeführt und die Daten werden verschlüsselt.

- DDoS-Angriff auf eine Website oder ein Netzwerk: Zu diesem Zeitpunkt ist der Angriff in vollem Gang. Der User wird über den Angriff auf sein System benachrichtigt und aufgefordert, ein Lösegeld zu zahlen, um seine Daten zurückzuerhalten.

Diese Kill Chain macht Ransomware mit Doppelerpressung zu einer der am meisten gefürchteten Bedrohungen in der gesamten Cybersicherheit. Doch wie kam es dazu? Welche verheerenden Auswirkungen haben diese Angriffe in letzter Zeit auf Organisationen gehabt? Schauen wir uns das einmal im Detail an:

Ransomware mit Doppelerpressung: Ursprünge

Ransomware gibt es in der einen oder anderen Form schon seit Jahrzehnten, angefangen mit dem AIDS-Trojaner oder PC-Cyborg-Virus im Jahr 1989. Der AIDS-Trojaner wurde über Disketten verbreitet und wies seine Opfer an, ein Lösegeld von 189 USD an ein Postfach in Panama zu senden, um wieder Zugriff auf ihre Systeme zu erhalten.

Mehr als 30 Jahre später ist die Verfolgung von Zahlungen durch die Einführung von Kryptowährungen für die Strafverfolgungsbehörden schwieriger geworden. Andererseits haben Cybersicherheitsteams ihre Backup- und Sicherheitsrichtlinien verbessert, um die Entschlüsselung zu erleichtern. Im Jahr 2019 nutzte eine kriminelle Organisation namens TA2102 die Maze-Ransomware, um den ersten aufsehenerregenden Ransomware-Angriff mit Doppelerpressung zu verüben, als sie das Wachdienstunternehmen Allied Universal infiltrierte.

Anstatt die Daten des Unternehmens einfach zu verschlüsseln, exfiltrierte TA2102 sie und drohte, die gestohlenen Informationen online zu veröffentlichen, wenn Allied nicht ein Lösegeld von 2,3 Millionen USD in Bitcoin zahlte. Selbst wenn es ihnen gelungen wäre, ihr Netzwerk und ihre Daten wiederherzustellen, hätte Allied bei Nichtzahlung dennoch einen schweren Datenschutzverstoß erlitten.

Seitdem haben Ransomware-Vorfälle mit Doppelerpressung an Häufigkeit und Komplexität zugenommen. Allein im Jahr 2020 haben mindestens 15 Ransomware-Gruppen mithilfe dieser Technik 1.200 Vorfälle verursacht, die zu zahlreichen Datenlecks bei prominenten Unternehmen geführt haben.

Hinzu kommt, dass Ransomware-Angriffe im Allgemeinen größer, häufiger und einfacher zu begehen sind. Partnernetzwerke können jetzt Ransomware als Service (RaaS) über das Dark Web erwerben und wirkungsvolle Techniken wie das Ausnutzen von Schwachstellen in der Software-Lieferkette einsetzen, um ihre Gewinne zu maximieren.

Aktuelle prominente Beispiele

Zu einem der bekanntesten Fälle von Doppelerpressung kam es im Mai 2021 mit dem Angriff auf die Colonial Pipeline, über die damals 45 % der Benzin- und Düsentreibstoffversorgung der US-Ostküste transportiert wurde. Angreifer aus der Ransomware-Gruppe DarkSide stahlen 100 GB an Daten und zwangen das Unternehmen Colonial Pipeline zur Zahlung von geschätzten 5 Millionen USD in Bitcoin, um die Kontrolle wiederzuerlangen und die Dienste wiederherzustellen.

Etwa zur gleichen Zeit griffen Angreifer der in Russland ansässigen Conti-Ransomware-Bande das irische Health Service Executive-System an und forderten ein Lösegeld von 20 Millionen USD für die Rückgabe der Patientendaten. Später im selben Monat musste JBS SA, der weltgrößte Fleischproduzent, seinen Betrieb vorübergehend einstellen, als die Ransomware-Gruppe REvil in sein Netzwerk eindrang, seine Daten exfiltrierte und 11 Millionen USD Lösegeld in Bitcoin forderte.

Die beliebteste Ransomware mit Doppelerpressung

Seit Ende 2019 waren die folgenden Ransomware-Gruppen am aktivsten bei der Ausführung von Ransomware-Angriffen mit Doppelerpressung. Mehrere dieser Gruppen haben sich nach spektakulären Angriffen aufgelöst und ihre Namen geändert:

- DarkSide

- Egregor

- Conti

- DoppelPaymer/BitPaymer

- REvil/Sodinokibi

- Avaddon

- RagnarLocker

- Maze

So verhindern Sie Ransomware-Angriffe mit Doppelerpressung

Ransomware-Angriffe mit Doppelerpressung sind heimtückisch und kostspielig. Die Angriffe haben dramatisch zugenommen, unter anderem weil die Unternehmen bereit waren, Lösegeldforderungen nachzugeben, da die Kriminellen hartnäckiger und aggressiver wurden. Sie können jedoch dennoch Maßnahmen ergreifen, um Ihr Unternehmen und Ihre Daten zu schützen.

Einführung einer Zero-Trust-Sicherheitsrichtlinie

Eine wichtige Verteidigungsstrategie gegen den Zugriff durch Cyberkriminelle auf Ihr Netzwerk – insbesondere angesichts der stetigen Zunahme von Datenverarbeitungsvorgängen in der Cloud – ist die Einführung einer Zero-Trust-Richtlinie bzw. einer Zugriffskontrolle nach dem Prinzip der minimalen Rechtevergabe. Zero Trust bedeutet, dass kein User und keine Anwendung automatisch als vertrauenswürdig eingestuft wird. Vielmehr werden sämtliche Verbindungsanfragen als potenzielle Bedrohungen angesehen, bis sie authentifiziert und autorisiert wurden. Der Zugriff wird auf Basis der Useridentität und der Kontextdaten gewährt und gilt nur für einen minimalen Satz von Ressourcen.

Eine Zero-Trust-Architektur zur Abwehr von Ransomware basiert auf drei Prinzipien:

- Minimieren Sie die Angriffsfläche: Machen Sie User und Anwendungen im Internet unsichtbar, indem Sie den Zugriff hinter einer proxybasierten Broker-Plattform sichern. Wenn Anwendungen nicht entdeckt werden können, gibt es keine Angriffsfläche, die ausgenutzt werden kann.

- Verhindern Sie laterale Bewegungen: Hacker können nur Daten verschlüsseln oder stehlen, die sie sehen können. Mikrosegmentierungstechniken reduzieren die Datenfreigabe und minimieren so den Schaden. Bei einer idealen Zero-Trust-Bereitstellung verwenden Organisationen eine proxybasierte Architektur, um authentifizierte User direkt mit Anwendungen zu verbinden, ohne jemals das Netzwerk offenzulegen. Organisationen können außerdem Täuschungstechnologien einsetzen, um Angreifer anzulocken und zu entlarven.

- Führen Sie eine lückenlose Prüfung durch, um Bedrohungen und Datenverlusten wirksam vorzubeugen: Überprüfen Sie den gesamten verschlüsselten und unverschlüsselten Traffic, der in Ihrem Netzwerk ein- und ausgeht. Dadurch vermiden Sie Transparenzlücken und maximieren Ihre Chancen, Angreifer fernzuhalten und vertrauliche Daten im Zugriff zu behalten.

Tipps zum Schutz vor Ransomware mit Doppelerpressung

Zusätzlich zur Umstellung auf eine Zero-Trust-Philosophie sollten Cybersicherheitsteams diese Richtlinien implementieren, um die Angriffsfläche weiter zu reduzieren und die Bedrohung durch Ransomware einzudämmen:

- Setzen Sie eine konsistente Sicherheitsrichtlinie durch, um einen ersten Kompromiss zu verhindern. Bei einer dezentralen Belegschaft ist es wichtig, eine SASE-Architektur (Secure Access Service Edge) zu implementieren, die Authentifizierung ermöglicht und einheitliche Sicherheitsrichtlinien unabhängig vom Standort der User durchsetzt.

- Implementieren Sie Inline Data Loss Prevention. Um Doppelerpressungsversuche zu vereiteln, kann die Exfiltration vertraulicher Daten durch Einsatz geeigneter DLP-Tools und -Richtlinien verhindert werden.

- Regelmäßige Software-Aktualisierung und Mitarbeiterschulungen: Durch umgehendes Installieren von Sicherheitspatches und regelmäßige Mitarbeiterschulungen lassen sich Sicherheitslücken schließen, die Cyberkriminelle ansonsten geschickt auszunutzen wissen.

- Notfallplanung: Mit einer Cyber-Versicherung, einem Plan für die Datenwiederherstellung und einem Notfallplan im Rahmen des unternehmensweiten BCDR-Konzepts (Business Continuity and Disaster Recovery) sind potenzielle Opfer von Ransomware-Angriffen für den Ernstfall gewappnet.

Zscaler Zero Trust Exchange

Zscaler verfügt über den branchenweit umfassendsten Ransomware-Schutz für Ihr Netzwerk und Ihre Cloud mit Schutz für die gesamte Ransomware-Angriffssequenz, einschließlich anfänglicher Kompromittierung, lateraler Ausbreitung und Datenexfiltration.

Zscaler überwacht in Spitzenzeiten täglich 400 Milliarden Transaktionen auf seiner globalen Plattform, blockiert Bedrohungen und gibt Bedrohungsinformationen an Kunden auf der ganzen Welt weiter, um Zero-Trust-Sicherheit zu ermöglichen. Wir arbeiten mit führenden Sicherheitsanbietern zusammen, um sicherzustellen, dass Sie über koordinierte Transparenz und Reaktionsfunktionen in Ihrem gesamten Sicherheitsökosystem verfügen.