/ Cosa si intende per sicurezza 5G?

Cosa si intende per sicurezza 5G?

La sicurezza 5G è un'area della sicurezza delle reti wireless che si focalizza sulle reti wireless di quinta generazione (5G). Le tecnologie di sicurezza 5G aiutano a proteggere l'infrastruttura 5G e i dispositivi che supportano il 5G per evitare perdite di dati, attacchi informatici, hacker, malware e altre minacce. Rispetto alle generazioni precedenti, il 5G fa un uso maggiore della virtualizzazione, del network slicing e del networking definito da software (SDN). Tutto questo lo rende vulnerabile a nuovi tipi di attacchi.

Perché la sicurezza 5G è importante?

La tecnologia 5G si sta diffondendo in un numero crescente di Paesi e ha un impatto molto significativo sulle infrastrutture critiche e sulle industrie a livello globale. Tuttavia, i progressi tecnologici del 5G portano anche nuovi e insidiosi rischi per la sicurezza informatica che gli operatori dei servizi di telecomunicazione e i loro clienti non possono ignorare, come ad esempio:

- L'estensione della superficie di attacco: il numero maggiore di dispositivi connessi e infrastrutture che migrano sul cloud genera una quantità maggiore di punti di ingresso che i criminali informatici possono sfruttare, e dato che il 5G consente a milioni di dispositivi per chilometro quadrato di connettersi fra loro (rispetto alle decine di migliaia di dispositivi di 4G LTE e Wi-Fi), un dispositivo compromesso potrebbe portare vulnerabilità a cascata su interi ecosistemi.

- Vulnerabilità del network slicing: l'infrastruttura 5G genera il "network slicing", che consiste nella creazione di più segmenti di rete virtuali affiancati, ciascuno dei quali serve app, aziende o settori specifici. Sebbene da un lato si tratti di una tecnica efficiente, dall'altro apre la porta a ulteriori rischi e ad attacchi "intra-slice", ossia tra un segmento e l'altro. Le sezioni, o slice, devono quindi essere isolate e segmentate in modo sicuro per impedire agli aggressori di muoversi lateralmente.

- Rischi nella catena di approvvigionamento: l'adozione del 5G si fonda su una catena di approvvigionamento globale per hardware, software e servizi. Garantire la sicurezza di tutti i componenti risulta molto complesso, perché gli aggressori potrebbero tentare di compromettere uno o più punti della catena di approvvigionamento di hardware/software per riuscire a infiltrarsi nelle reti e nei dispositivi 5G.

- Preoccupazioni legate alla privacy dei dati: le reti 5G supportano un elevatissimo quantitativo di operazioni di scambio ed elaborazione di dati, destando preoccupazioni legate alla privacy, soprattutto a causa delle crescenti quantità di dati personali e sensibili interessati.L'accesso non autorizzato ai dati spesso porta a furti di identità, frodi e altri tipi di utilizzi illeciti.

- Minacce alle infrastrutture critiche: dato che la tecnologia 5G si integra con le infrastrutture critiche nazionali, come le reti elettriche, i sistemi di trasporto e le strutture sanitarie, una violazione potrebbe comportare serie implicazioni per la sicurezza pubblica, la salute dei pazienti, le operazioni industriali, la sicurezza nazionale o persino la stabilità economica.

Sebbene il 5G sia pronto a trainare la trasformazione tecnologica di prossima generazione in vari settori, governi e molte altre realtà, porta con sé anche rischi molto insidiosi (e in alcuni casi non quantificabili) per la sicurezza.

I vantaggi della sicurezza 5G

I fornitori di servizi e gli operatori di reti mobili hanno la responsabilità di assicurare la privacy, la sicurezza e l'integrità dei dati e delle operazioni dei clienti sulle proprie reti 5G. Adottando misure di sicurezza efficaci, i fornitori e gli operatori possono:

- Sfruttare il monitoraggio e l'analisi della sicurezza in tempo reale per rilevar più rapidamente e le potenziali minacce alla sicurezza e rispondervi

- Ridurre al minimo l'impatto degli attacchi informatici e abbatterne i relativi costi e danni reputazionali

- Dimostrare il proprio impegno verso l'integrità dei dati e le operazioni dei clienti, accrescendone la fiducia e la fidelizzazione

Con la produzione intelligente in pieno sviluppo, la cosiddetta industria 4.0, le aziende che impiegano dispositivi IoT (Internet of Things) hanno bisogno di utilizzare le reti 5G per essere sempre connessi e performanti.

Come funziona il 5G?

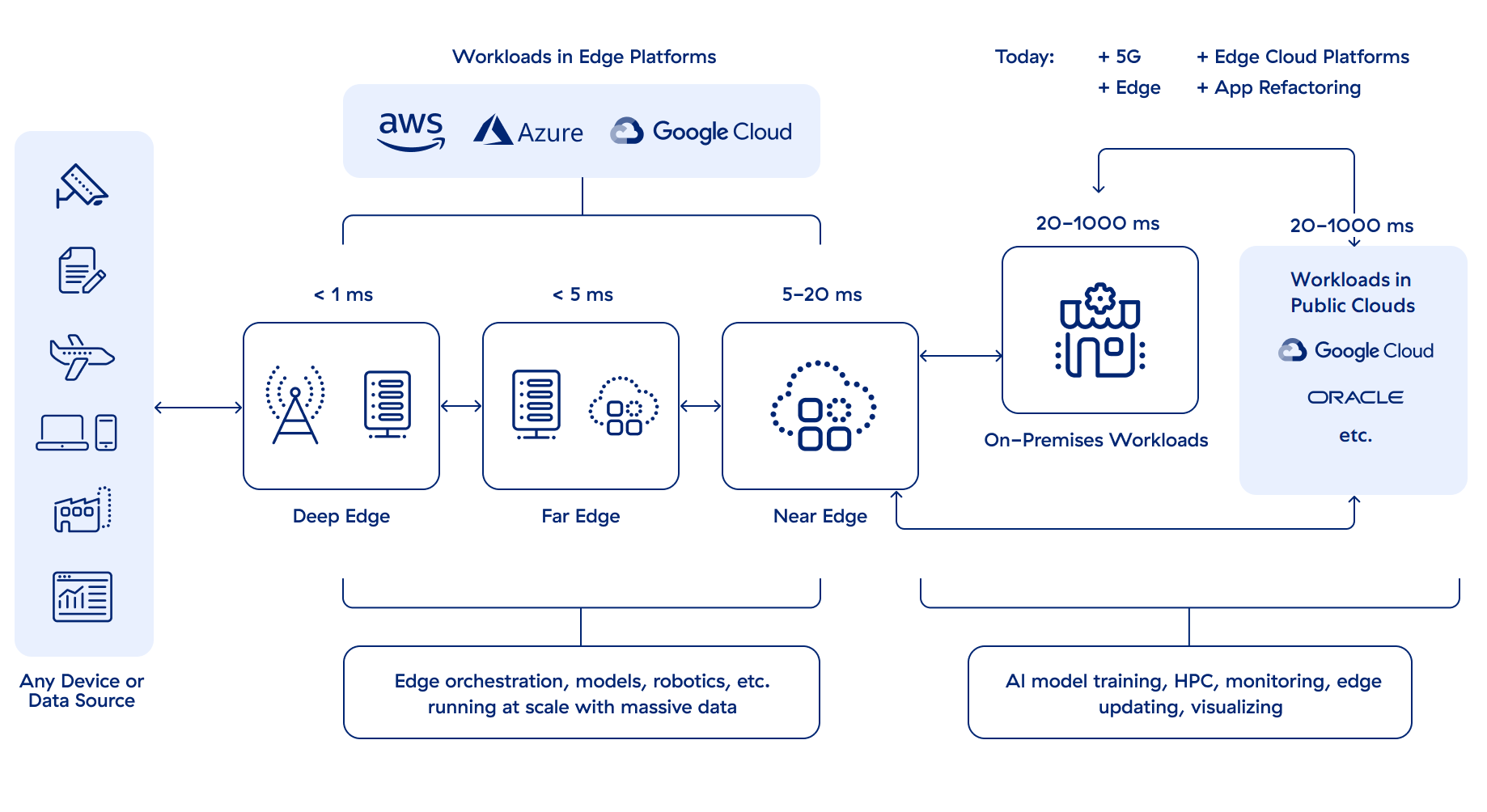

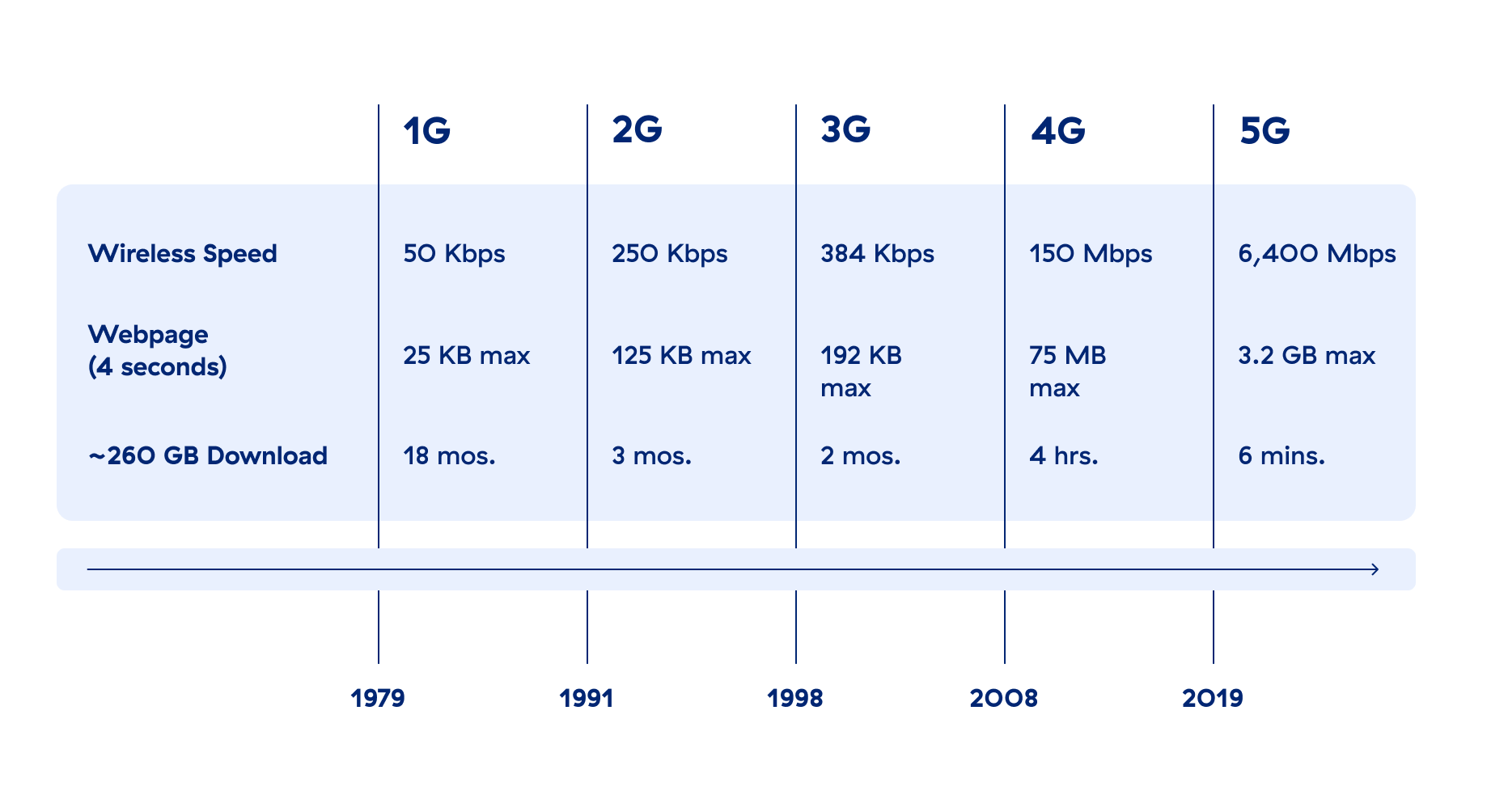

Il 5G utilizza un esteso mix di bande radio che offre velocità fino a 10 Gbps (da 10 a 100 volte più veloci del 4G-LTE) e farà assomigliare le esperienze web che oggi consideriamo veloci a quelle degli albori di Internet. Il 5G offre una latenza estremamente ridotta, che si traduce in prestazioni di rete quasi in tempo reale. Se in precedenza un pacchetto di dati poteva impiegare da 20 a 1.000 millisecondi (ms) per passare da un laptop o uno smartphone a un workload, con il 5G questa tempistica si riduce a una manciata di millisecondi, se il caso d'uso lo richiede.

Naturalmente c'è molto di più: la velocità fisica da sola non riduce la latenza. Sono infatti vari i fattori che possono contribuire a un'elevata latenza, come la distanza, la congestione della larghezza di banda, le inefficienze nei software e nell'elaborazione e persino gli ostacoli fisici.

Per ottenere una latenza estremamente ridotta, è fondamentale che si accorci il più possibile la distanza tra le risorse di elaborazione e i dispositivi degli utenti finali. L'edge computing consiste infatti nel collocamento dei server in prossimità fisica rispetto ai dispositivi degli utenti finali. Il tipo di edge computing varia in base all'intervallo di latenza:

- Far Edge: la latenza è compresa tra 5 e 20 ms; è più lontano dal cloud e più vicino ai dispositivi

- Near Edge: la latenza supera i 20 ms; è più vicino al cloud che ai dispositivi

- Deep Edge: meno di 5 ms dai dispositivi

Uno schema di base di una rete 5G: dove inizia (o finisce) la rete?

Caso d'uso, requisiti di latenza e budget sono tutti fattori che determinano il livello di edge computing necessario. Non per tutto servono prestazioni così rapide, ma sono molti i casi in cui è necessario un intervallo "quasi in tempo reale", per cui circa 20 ms risultano adeguati.

Il 5G è inoltre progettato per essere altamente scalabile, in modo da supportare efficacemente i dispositivi connessi. Le reti di accesso radio potenziate possono supportare una larghezza di banda per unità di superficie di 1.000 volte maggiore e un numero di dispositivi connessi 100 volte superiore rispetto al 4G LTE. I dispositivi mobili di consumo, i dispositivi aziendali, i sensori intelligenti, i veicoli autonomi, i droni e molto altro possono condividere la stessa rete 5G senza alcuna riduzione del servizio.

5G e 4G a confronto

Il 4G e il 5G sono entrambe tecnologie di telecomunicazione wireless ad alta velocità per i dispositivi mobili.

In termini di capacità tecniche, il 4G offre velocità dati fino a circa 100 Mbps, mentre il 5G può offrire fino a 20 Gbps. Per le comunicazioni tra dispositivi, la latenza del 4G varia da circa 60 a 100 millisecondi, mentre il 5G può offrire una latenza molto più bassa, potenzialmente inferiore a 5 millisecondi. Per quanto riguarda la larghezza di banda e il volume delle connessioni, una rete 4G può supportare diverse migliaia di dispositivi per chilometro quadrato, mentre una rete 5G può supportarne un milione.

Bisogna tuttavia notare che l'infrastruttura più complessa del 5G si traduce anche in una superficie di attacco più estesa e, dato il numero maggiore di dispositivi connessi e le velocità di trasferimento dati molto più elevate rispetto al 4G, il 5G risulta significativamente più vulnerabile agli attacchi informatici. Inoltre, l'uso di nuove tecnologie nelle reti 5G, come la virtualizzazione e il networking definito da software, può generare nuove vulnerabilità che possono a loro volta essere sfruttate dagli aggressori

Infine, una tra le differenze più critiche tra le due generazioni è che il 5G opera all'edge della rete, non all'interno dell'infrastruttura tradizionale su cui si basa invece il 4G. Di conseguenza, la sicurezza non può essere garantita in modo efficace da un'infrastruttura di rete tradizionale, e deve quindi essere estesa anche all'edge.

Partiamo esaminando il 5G rispetto all'edge computing e in seguito in relazione alla sicurezza.

Come funziona il 5G con l'edge computing?

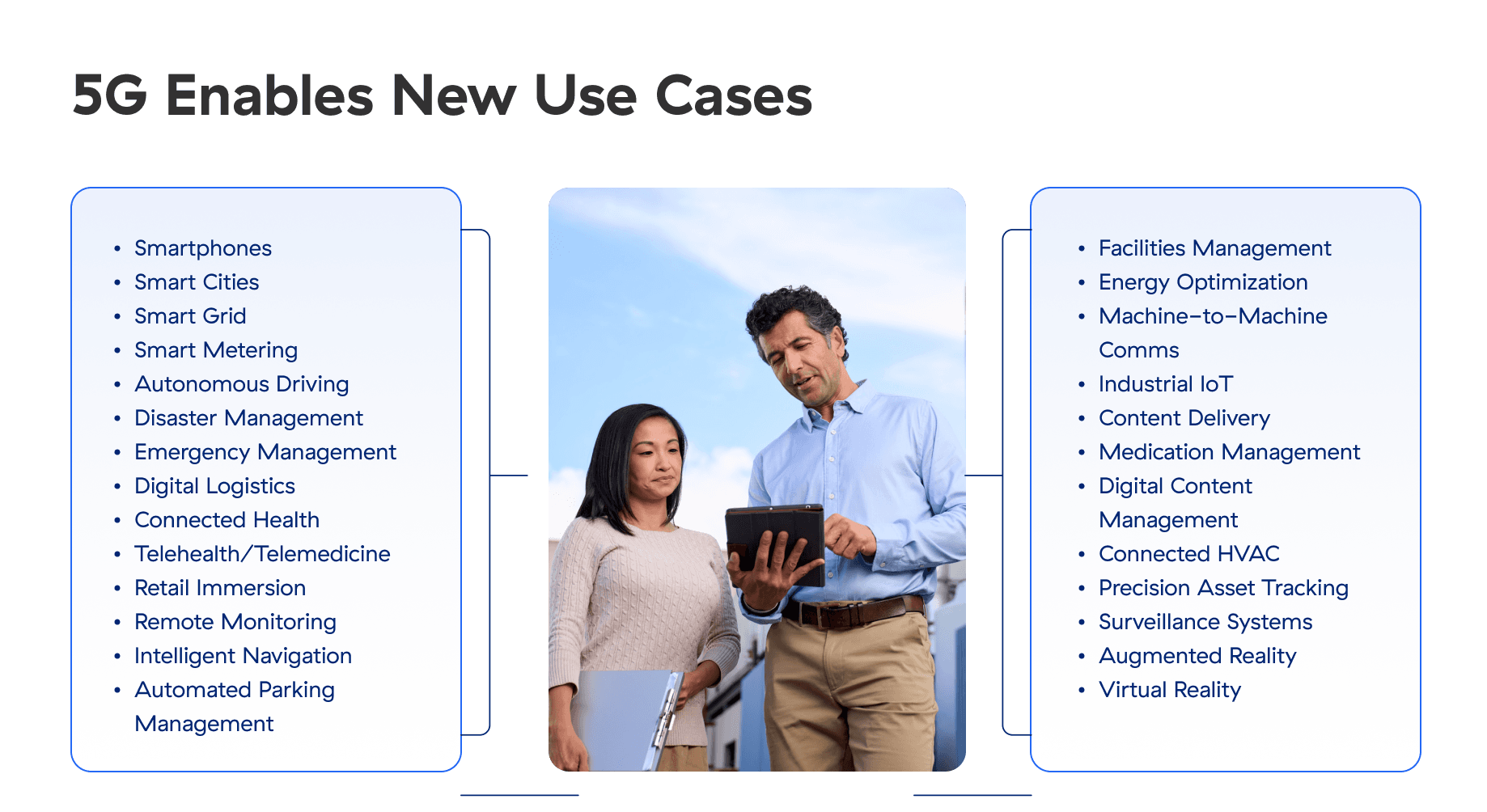

La tecnologia 5G e l'edge computing (calcolo distribuito che consente l'elaborazione e l'archiviazione dei dati all'edge, ossia ai margini della rete) stanno trasformando il modo di comunicare e di fare business. I progressi in termini di velocità, trasmissione dei dati in tempo reale e densità della rete mobile sono i pilastri della connettività moderna e offrono capacità che risultano fondamentali per supportare i dispositivi connessi tramite IoT, automazione, interfacce di VR e realtà aumentata, città intelligenti e molto altro.

Il 5G fornisce una connettività ad alta velocità e bassa latenza, requisiti necessari affinché l'edge computing funzioni in modo efficace. I dati possono essere trasmessi e ricevuti quasi istantaneamente, consentendo comunicazioni e analisi in tempo reale, per supportare servizi in cui il tempo è un fattore determinante e tutte le altre applicazioni che richiedono una risposta immediata, come alcune funzioni dell'industria 4.0.

Tra i vari elementi relativi al modello della rete 5G, la prossimità fisica al dispositivo risulta fondamentale per ottenere una bassa latenza. Questo significa che l'infrastruttura della rete core, il server delle applicazioni e, soprattutto, l'infrastruttura di sicurezza devono essere ricollocati, spostandoli dai data center centralizzati all'edge della rete, in modo che siano più vicini agli utenti. Per completare questo processo, le organizzazioni devono adottare lo zero trust.

Le sfide della sicurezza 5G

Lo standard 5G rimarca l'importanza della sicurezza come principio chiave della progettazione, e viene spesso percepito come "sicuro per natura". In altre parole, il 5G è stato progettato appositamente per essere sicuro.

La realtà però è che, in questo modello, la sicurezza è limitata alla rete stessa, e non si estende ai dispositivi e ai workload che i clienti utilizzano per comunicare attraverso una rete 5G.

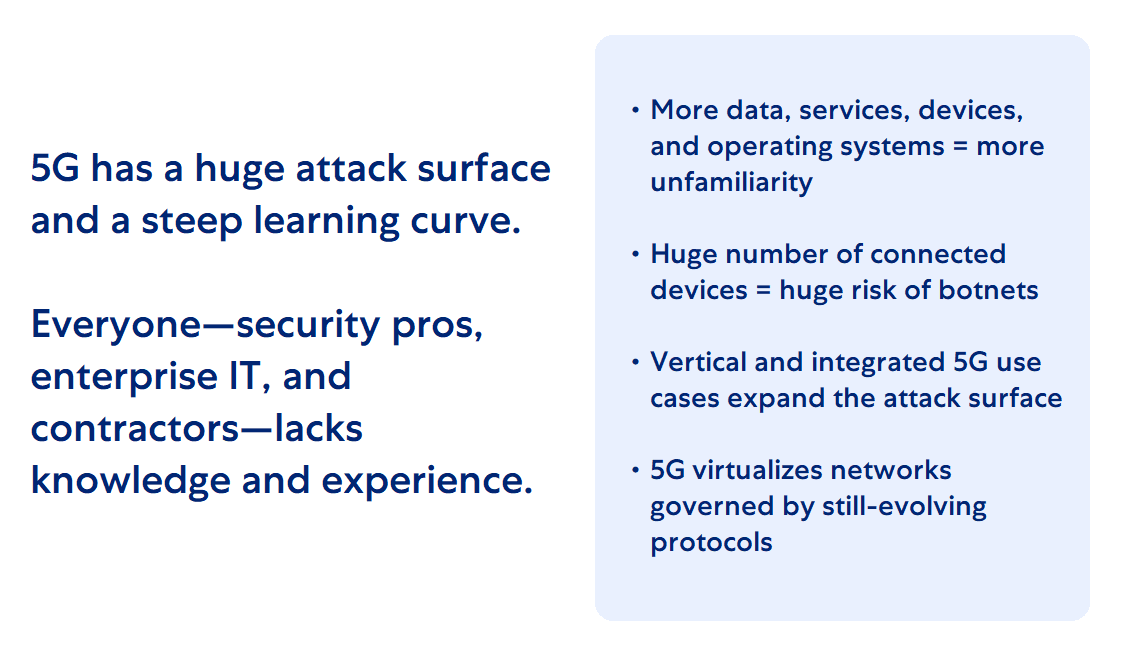

Quindi, se da un lato il 5G si traduce in un numero maggiore di dati, servizi, dispositivi, sistemi operativi, virtualizzazione e utilizzo del cloud, dall'altro significa anche che la superficie di attacco che ne deriva sarà enorme, e che i workload all'edge saranno i nuovi obiettivi prediletti da molti aggressori.

La sicurezza 5G ha una curva di apprendimento ripida, e molti professionisti della security, team IT aziendali e collaboratori non dispongono della competenza e dell'esperienza necessarie per proteggere le app sulle reti 5G. In quanto unione di sistemi IT su larga scala e reti di telecomunicazioni wireless, il 5G necessita di specialisti nel campo della sicurezza informatica esperti di entrambe queste realtà.

5G e zero trust per massimizzare la sicurezza

Lo zero trust semplifica la protezione dei dispositivi e dei workload 5G e all'edge; questo significa che le organizzazioni che lo adotteranno potranno adottare il 5G e affrontare le relative sfide di sicurezza in modo più semplice, veloce e sicuro.

Lo zero trust è un'architettura che offre il monitoraggio completo della sicurezza, controlli granulari degli accessi basati sul rischio, automazione della sicurezza dei sistemi coordinata a livello di infrastruttura, e protezione in tempo reale degli asset di dati critici in un ambiente caratterizzato da minacce altamente dinamiche.

Zscaler ti aiuta ad adottare il modello di sicurezza zero trust

Zscaler Zero Trust Architecture for Private 5G protegge e semplifica le distribuzioni di 5G privato per il 5G core centralizzato, aiutando i provider a:

- Abilitare la connettività zero trust: protezione della connettività da sito a sito su Internet, senza la necessità di ricorrere a una rete instradabile (da 5G UPF a Core) e facendo in modo che utenti e dispositivi (UE) non si trovino sulla stessa rete instradabile delle app su MEC, DC e cloud.

- Proteggere app e dati: riduzione al minimo della superficie di attacco in entrata e in uscita e identificazione delle vulnerabilità dei workload, degli errori di configurazione e delle autorizzazioni eccessive.

- Proteggere le comunicazioni: prevenzione della compromissione e della perdita dei dati attraverso l'ispezione dei contenuti inline.

- Consentire la gestione dell'esperienza digitale: risoluzione rapida dei problemi prestazionali sfruttando la visibilità sulle prestazioni dei dispositivi, della rete e delle app.

Zscaler Private Access App Connector, Branch Connector e Cloud Connector, insieme a Zscaler Client Connector, riescono a proteggere fin da subito i dispositivi e i workload dei clienti sulle reti 5G. Una versione di Branch Connector progettata per proteggere le tecnologie 5G core dalle violazioni è stata rilasciata a metà del 2023, con ulteriori miglioramenti in arrivo nel 2024.