/ Cosa sono le minacce interne?

Cosa sono le minacce interne?

Le minacce interne, o insider threat, sono rischi per la sicurezza informatica che hanno origine all'interno di un'organizzazione e che, solitamente, coinvolgono dipendenti, collaboratori o altre persone fidate che hanno accesso a dati, sistemi o reti sensibili. Queste minacce possono essere dolose, come nel caso di un dipendente che ruba deliberatamente informazioni riservate, o involontarie, come nel caso di un insider in buona fede che espone accidentalmente risorse critiche per negligenza, errore umano o scarsa dimestichezza con le pratiche di sicurezza.

Tipi di minacce interne

Le minacce interne si presentano sotto varie forme, ciascuna delle quali pone sfide specifiche alla sicurezza di un'organizzazione. Queste minacce hanno il potenziale di aggirare le difese tradizionali, come i firewall, o di sfruttare le debolezze insite nelle implementazioni delle VPN. Questo le rende particolarmente pericolose negli ambienti iperconnessi di oggi, in cui la connettività e l'accesso basato sull'attendibilità possono intensificare inavvertitamente i rischi.

Le minacce interne di natura dolosa

Gli insider con intento doloso sono individui all'interno di un'organizzazione che compromettono intenzionalmente la sicurezza per un guadagno personale o per animosità. Un classico esempio può essere un dipendente scontento che ruba la proprietà intellettuale o vende le credenziali di accesso a criminali informatici. Queste minacce sono spesso mosse da un movente finanziario, dal risentimento o dal desiderio di vendetta, quindi sono particolarmente difficili da individuare.

Dato che questi soggetti operano dall'interno dell'organizzazione, godono già di un accesso legittimo ai dati sensibili che, in assenza di controlli di sicurezza adeguati, possono sfruttare con facilità. Per prevenire le minacce interne di natura dolosa, sono necessari un monitoraggio costante, una gestione rigorosa degli accessi e l'analisi del comportamento, al fine rilevare le attività insolite prima che si tramutino in danni.

Esempio: Edward Snowden, ex collaboratore dell'NSA, è uno degli esempi più noti di insider con intento doloso. Snowden ha divulgato informazioni riservate sui programmi di sorveglianza globale gestiti dall'NSA e dai suoi partner. Le sue azioni sono state mosse da motivazioni ideologiche più che da interessi economici, ma mettono in luce i danni che un singolo insider può infliggere.

Le minacce interne di natura accidentale

Le minacce interne accidentali si verificano quando i dipendenti, senza saperlo, espongono l'azienda ad attacchi informatici. Alcuni esempi della vita quotidiana includono le truffe di phishing, gli errori di configurazione nelle impostazioni di sicurezza o la condivisione accidentale di file riservati con soggetti non autorizzati. L'errore umano è una delle cause più comuni da cui derivano le minacce interne, e la sua frequenza evidenzia il motivo per cui affidarsi esclusivamente a difese perimetrali non è più sufficiente.

Per contrastare le minacce interne accidentali, le organizzazioni devono implementare dei programmi continui di formazione e sensibilizzazione.

Esempio: nel 2017, un dipendente ha perso accidentalmente un'unità USB contenente dati di sicurezza sensibili relativi alle operazioni dell'aeroporto di Heathrow. L'unità USB, che conteneva informazioni sulle misure di sicurezza, gli orari dei pattugliamenti e il viaggio della Regina, è stata scoperta da un civile. Fortunatamente non si è verificata alcuna violazione grave, ma l'incidente ha evidenziato che, azioni accidentali da parte del personale interno, come lo smarrimento di dati sensibili, possono comportare gravi rischi per la sicurezza.

Le minacce interne dovute a negligenza

Gli insider negligenti sono quei dipendenti che non seguono le best practice di sicurezza perché negligenti o per mancanza di consapevolezza. Potrebbe trattarsi semplicemente di condividere password, utilizzare dispositivi non autorizzati o ignorare i protocolli di sicurezza di base. Sebbene non siano dolosi, questi comportamenti generano gravi vulnerabilità che possono essere sfruttate dagli aggressori.

Per mitigare i rischi posti dal personale interno negligente, le aziende devono applicare rigorose policy di sicurezza e chiedere ai dipendenti di rispettarle.

Esempio: nel 2020, un dipendente di Facebook ha violato le policy aziendali archiviando dati non cifrati relativi ai pagamenti dei dipendenti sul suo laptop personale. Purtroppo, il computer portatile è stato rubato, e le informazioni riservate di circa 29.000 dipendenti sono state rese pubbliche. Sebbene non vi fossero indicazioni di un uso improprio dei dati, questo atto negligente, legato alla gestione impropria di informazioni sensibili, avrebbe potuto generare gravi conseguenze.

Le minacce interne derivanti da terze parti

Le minacce interne provenienti da terze parti derivano da collaboratori, fornitori o partner che hanno accesso ai sistemi o ai dati di un'organizzazione. Sebbene questi collaboratori esterni siano essenziali per le operazioni aziendali, introducono ulteriori vettori di rischio. Se un sistema terzo viene compromesso, o le credenziali di un collaboratore vengono rubate, gli aggressori possono ottenere l'accesso alle informazioni sensibili, spesso senza essere scoperti.

Esempio: la violazione dei dati di Home Depot si è verificata perché gli aggressori hanno ottenuto l'accesso ai sistemi dell'azienda tramite delle credenziali rubate a un fornitore terzo. Questa violazione ha compromesso 56 milioni di numeri di carte di credito e mette in luce i rischi posti da terzi in assenza di adeguati controlli dell'accesso.

Per gestire questi rischi, è necessario estendere il principio dei privilegi minimi agli utenti terzi, assicurarsi che venga concesso a questi ultimi il livello di accesso necessario per svolgere il proprio lavoro e monitorarli costantemente durante l'interazione con i sistemi interni. L'adozione di controlli di accesso rigorosi e di valutazioni periodiche della sicurezza dei partner terzi può ridurre significativamente questa minaccia.

I segnali di avvertimento e gli indicatori delle minacce interne

Per rilevare le minacce interne, è necessario vigilare su più livelli di sicurezza. Tra i principali segnali di avvertimento troviamo:

Gli indicatori comportamentali

I dipendenti che mostrano pattern di accesso insoliti, ad esempio accedono a sistemi che in genere non utilizzano, trasferiscono grandi quantità di dati o svolgono attività fuori dall'orario di lavoro, possono essere il segnale di potenziali minacce interne. Questi comportamenti spesso si discostano dalle norme stabilite e meritano un esame più approfondito.

Il monitoraggio del comportamento digitale

È fondamentale monitorare il comportamento digitale attraverso sistemi di analisi del comportamento degli utenti (User Behavior Analytics, UBA) e di gestione degli eventi e delle informazioni di sicurezza (Security Information and Event Management, SIEM). Questi strumenti aiutano a identificare le anomalie nelle attività degli utenti, come posizioni di accesso insolite, tentativi di aumento dei privilegi, picchi improvvisi dell'accesso ai dati sensibili o trasferimenti di grandi volumi di dati, che potrebbero indicare intento doloso o compromissione delle credenziali.

I problemi di sicurezza di natura fisica

Le minacce interne possono manifestarsi anche in modo fisico, come nel caso in cui dipendenti o collaboratori tentino di accedere senza autorizzazione ad aree protette. Ciò potrebbe comportare l'aggiramento dei controlli di sicurezza fisici, il tailgating o l'utilizzo di credenziali rubate per accedere a zone riservate.

Lo zero trust può aiutare

L'integrazione di un approccio zero trust può mitigare i rischi posti dalle minacce interne. Grazie al monitoraggio e alla verifica continui, lo zero trust garantisce che anche gli utenti interni debbano essere autenticati e autorizzati a ogni passaggio. In questo modo, è possibile limitare il movimento laterale e ridurre al minimo i danni che un insider può infliggere, in quanto il suo accesso è limitato e viene riesaminato costantemente. L'implementazione di meccanismi di rilevamento efficaci consente ai team di sicurezza di identificare e neutralizzare le minacce prima che possano compromettere i sistemi critici.

Le conseguenze delle minacce interne

Le minacce interne possono devastare le organizzazioni in molti modi e, spesso, possono rivelarsi molto più dannose degli attacchi esterni. Di seguito riportiamo alcune delle conseguenze più significative che le aziende devono affrontare in caso di minacce interne.

Perdite di natura economica

La conseguenza più immediata e tangibile di una minaccia interna è la perdita economica. Indipendentemente dal fatto che la causa sia il furto diretto di beni, la perdita della proprietà intellettuale o i costi di risposta a una violazione dei dati, le organizzazioni si ritrovano spesso a pagare un prezzo molto elevato quando un insider viene compromesso. Secondo IBM, il costo medio di una violazione dei dati nel 2024 è stato di 4,88 milioni di dollari, ma gli incidenti interni possono essere ancora più costosi se si considera la complessità del rilevamento e delle procedure di correzione. Inoltre, i periodi di inattività e le interruzioni delle operazioni causate dalle violazioni interne possono avere un impatto molto significativo sui ricavi, aggravando ulteriormente le perdite.

Danni alla reputazione

Oltre all'impatto finanziario diretto, le minacce interne possono danneggiare gravemente la reputazione di un'azienda. Se i dati dei clienti vengono esposti o i dati aziendali sensibili vengono divulgati, i consumatori perdono rapidamente la loro fiducia. Un esempio lampante è la violazione dei dati subita da Target nel 2013, che ha portato alla divulgazione di 40 milioni di numeri di carte di credito e ha danneggiato gravemente la credibilità del rivenditore. Spesso, i clienti considerano le violazioni un segnale di pratiche di sicurezza scadenti, e questo comporta una perdita immediata di affari e un'erosione del valore del marchio nel lungo periodo. Anche una volta risolti i problemi tecnici, ricostruire la fiducia, sempre che sia possibile, può richiedere anni.

Problemi legali e di conformità

Quando si verificano minacce interne, le organizzazioni sono inoltre esposte a significativi rischi legali e legati alla conformità alle normative. Le normative come RGPD, HIPAA e CCPA impongono requisiti rigorosi su come le aziende devono proteggere i dati sensibili. La loro inosservanza, sia intenzionale che per negligenza, può comportare pesanti multe e sanzioni. Ad esempio, ai sensi dell'RGPD, le organizzazioni possono subire sanzioni che possono raggiungere i 20 milioni di euro o il 4% del loro fatturato annuo globale, a seconda di quale sia il valore più alto. Oltre alle sanzioni finanziarie, le aziende potrebbero anche dover affrontare azioni legali dalle parti interessate, con un conseguente ulteriore incremento dei costi e prolungamento dei danni.

Le conseguenze delle minacce interne evidenziano chiaramente la necessità di adottare un'architettura zero trust in grado di implementare la verifica continua e di limitare il movimento laterale all'interno di una rete. Si tratta di un passaggio critico per mitigare i rischi derivanti dalle minacce interne. Partendo dal presupposto che nessun utente, interno o esterno, debba essere considerato automaticamente attendibile, le organizzazioni possono implementare controlli più severi e monitorare i comportamenti anomali, riducendo la probabilità che un insider riesca a causare danni diffusi.

Le strategie di mitigazione delle minacce interne

Per mitigare efficacemente le minacce interne, è necessario un approccio multiforme che combini tecnologia, policy e formazione. Implementando una strategia completa, le organizzazioni sono in grado di rilevare, contenere e prevenire in modo proattivo i potenziali incidenti interni prima che degenerino.

Come implementare un programma contro le minacce interne

L'elaborazione di un programma di gestione delle minacce interne (Insider Threat Program, ITP) è fondamentale per affrontare i rischi. Un ITP ben strutturato aiuta le organizzazioni a gestire sistematicamente le vulnerabilità che provengono dal loro interno. I passaggi principali includono:

- Valutazione del rischio: identifica e attribuisci la priorità alle risorse, ai dati e ai sistemi più vulnerabili alle minacce interne.

- Creazione di policy: sviluppa policy chiare e applicabili che definiscano i comportamenti accettabili, i controlli di accesso e i protocolli per la segnalazione degli incidenti.

- Monitoraggio del comportamento degli utenti: implementa un monitoraggio continuo delle attività degli utenti, con un'attenzione particolare ai dipendenti o i collaboratori ad alto rischio.

- Pianificazione della risposta agli incidenti: definisci un piano di risposta formale, con procedure di indagine, strategie di contenimento e protocolli di comunicazione.

- Valutazione periodica: verifica e aggiorna periodicamente il programma per adattarlo alle minacce emergenti e alle mutevoli esigenze aziendali.

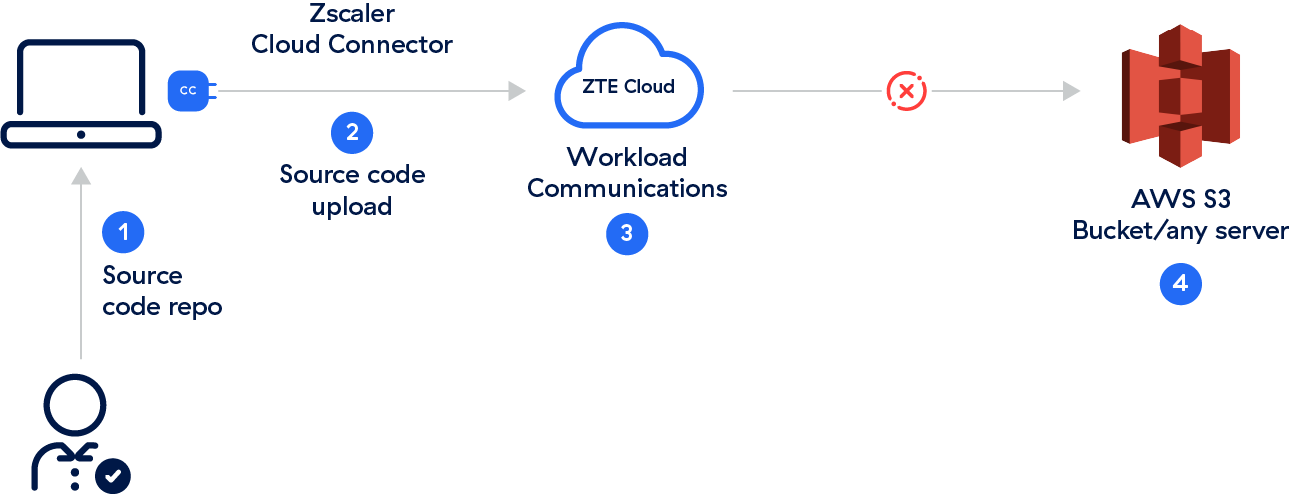

Un'architettura di sicurezza zero trust

Un modello di sicurezza zero trust consente di ridurre significativamente il rischio di subire minacce interne attraverso l'applicazione di rigidi controlli dell'accesso e la verifica costante dell'identità degli utenti. Basato sull'idea che ogni entità debba essere sempre e comunque verificata, lo zero trust limita il movimento laterale all'interno della rete di un'organizzazione, garantendo che gli utenti abbiano accesso solo alle risorse di cui hanno bisogno, quando ne hanno bisogno. Questa architettura si integra inoltre con le soluzioni di monitoraggio, offrendo una visibilità in tempo reale sui comportamenti degli utenti e revocando in automatico l'accesso in caso di rilevamento di attività sospetta. L'implementazione dello zero trust può contribuire a ridurre significativamente la superficie di attacco, e per questo è un potente strumento per la mitigazione delle minacce interne.

Programmi di formazione e sensibilizzazione

È fondamentale istruire i dipendenti sull'importanza della sicurezza informatica e della prevenzione delle minacce interne. I programmi di formazione ben eseguiti garantiscono che tutti, dai dirigenti al personale con meno esperienza, conoscano i rischi e le proprie responsabilità. La formazione dovrebbe riguardare le best practice, come il riconoscimento dei tentativi di phishing, la protezione delle credenziali con privilegi e la segnalazione delle attività sospette. Le campagne di sensibilizzazione possono inoltre includere casi di studio reali per illustrare i potenziali danni delle minacce interne, al fine di porre l'accento sull'importanza della vigilanza.

Soluzioni di monitoraggio e rilevamento

Gli strumenti di monitoraggio avanzati sono essenziali per mitigare le minacce interne. Le soluzioni per la gestione degli accessi con privilegi (Privileged Access Management, PAM) limitano e tracciano le azioni degli utenti con privilegi elevati e riducono il rischio di intrusioni dovute a distrazioni o negligenza del personale interno. I sistemi di prevenzione della perdita di dati (Data Loss Prevention, DLP) monitorano il trasferimento non autorizzato o la fuga di dati, garantendo che le informazioni sensibili rimangano all'interno dell'organizzazione. Le soluzioni di analisi del comportamento degli utenti (UBA) impiegano il machine learning per rilevare i pattern comportamentali anomali che potrebbero indicare un intento doloso, come orari di accesso insoliti o picchi nel download dei dati. Se usati insieme, questi strumenti forniscono una difesa a più livelli contro le attività dannose interne.

Zscaler protegge dalle minacce interne

Zscaler offre una suite completa di soluzioni per proteggere le organizzazioni dalle minacce interne, combinando i principi dello zero trust con tecnologie all'avanguardia e analisi in tempo reale. Con Zscaler Cyberthreat Protection, le minacce interne vengono mitigate tramite il rilevamento delle minacce basato sull'AI, l'ispezione TLS/SSL inline e strumenti come Advanced Threat Protection, Browser Isolation e Cloud Sandbox, per prevenire la perdita dei dati e il movimento laterale.

Zscaler Risk360™ contribuisce a rafforzare ulteriormente le organizzazioni, quantificando i rischi attraverso l'impiego di informazioni concrete, fornendo report da presentare al consiglio di amministrazione e assegnando la giusta priorità alle azioni correttive sulla base di fattori di rischio granulari. Queste soluzioni garantiscono che le minacce interne vengano identificate, valutate e mitigate in modo proattivo. Per bloccare le minacce interne prima che degenerino, Zscaler ITDR™ (Identity Threat Detection and Response) offre un monitoraggio continuo dei sistemi di identità, rilevando attacchi come Kerberoasting e l'escalation dei privilegi e fornendo al contempo indicazioni per la correzione degli errori di configurazione delle identità.

Inoltre, Zscaler Deception™ distribuisce esche per rilevare i comportamenti dolosi da parte degli utenti interni e il movimento laterale delle minacce, garantendo il rilevamento e il contenimento tempestivo delle azioni illecite. Insieme, queste soluzioni formano un framework unificato e zero trust per proteggere i dati sensibili e i sistemi critici dalle minacce interne.

Le principali caratteristiche della protezione dalle minacce interne di Zscaler:

- Zscaler Cyberthreat Protection: offre il rilevamento delle minacce basato sull'AI, l'ispezione TLS/SSL e strumenti come Cloud Sandbox e Browser Isolation per prevenire e rilevare le attività dolose.

- Zscaler Deception™: distribuisce esche che imitano le risorse reali per rilevare e bloccare efficacemente il movimento laterale e le attività dolose del personale interno.

- Zscaler Risk360™: fornisce un punteggio di rischio complessivo e informazioni utili per analizzare e risolvere problemi specifici.

- Zscaler ITDR™: offre un monitoraggio continuo delle identità, per rilevare attacchi come DCSync, DCShadow e l'escalation dei privilegi, con allerte in tempo reale e correzione degli errori di configurazione.

- Un'architettura zero trust unificata: garantisce l'accesso a privilegi minimi e riduce al minimo la superficie di attacco e la probabilità di subire minacce interne.

Integrando queste soluzioni, Zscaler fornisce una protezione senza pari contro le minacce interne, grazie al suo approccio proattivo e zero trust.