/ Che cos'è un perimetro definito da software?

Che cos'è un perimetro definito da software?

Come è nato l'SDP?

Concepiti per la prima volta dalla Defense Information Systems Agency (DISA) nel 2007, gli SDP si basano su un modello di "necessità d'uso" (need-to-know) che viene costantemente monitorato e adattato in base a una serie di criteri. Essi rendono l'infrastruttura applicativa invisibile a Internet riducendo la superficie di attacco degli attacchi basati sulla rete (DDoS, ransomware, malware, scansione dei server, ecc.).

La Cloud Security Alliance (CSA) ha mostrato da subito un interesse per questo concetto e ha iniziato a sviluppare il framework SDP. Nel 2011, anche se l'SDP era un concetto ancora nuovo, Google è stato tra i primi ad adottarlo, sviluppando la propria soluzione SDP nota con il nome di GoogleBeyondCorp. Oggi, le organizzazioni che adottano l'SDP stanno modernizzando la sicurezza di endpoint, cloud e applicazioni, soprattutto nel contesto del passaggio al lavoro da qualsiasi luogo.

Qual è lo scopo dell'SDP?

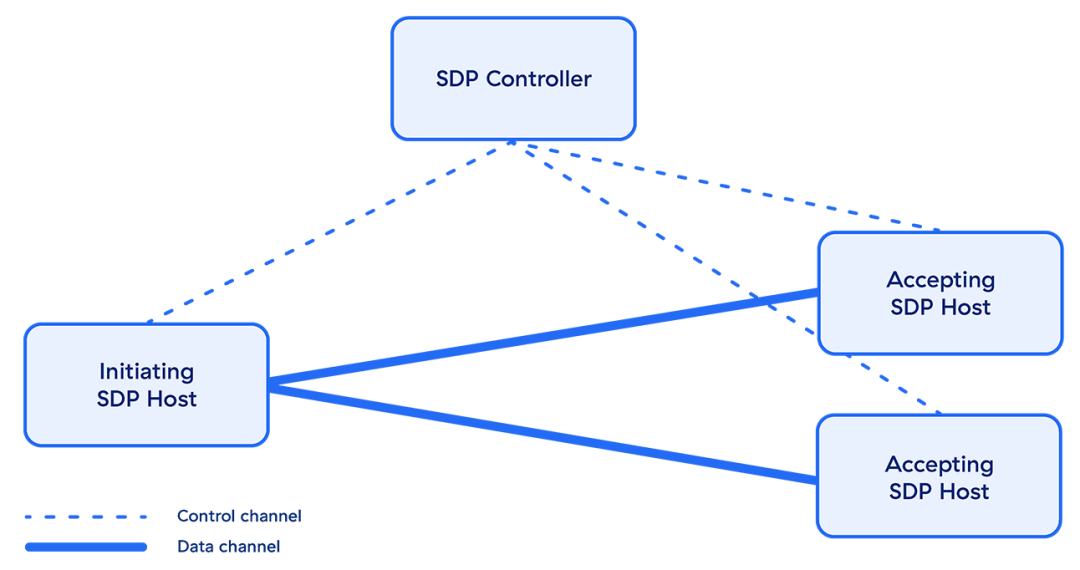

Nel mondo ibrido di oggi, un perimetro di rete tradizionale, definito da hardware e progettato per un ufficio aziendale non è più un'opzione praticabile. Un SDP non solo riduce il rischio relativo agli endpoint che si connettono da qualsiasi luogo, ma con l'aiuto di un controller SDP, distribuisce le risorse di rete in modo più uniforme. Dato che queste risorse sono definite su base individuale, il controllo degli accessi è centralizzato e semplificato, ed è in grado di garantire un accesso sicuro all'intera organizzazione.

Internet è ormai la rete aziendale, e le soluzioni on-premise non sono in grado di stabilire connessioni di rete sicure, soprattutto con il sempre maggiore utilizzo di dispositivi personali (BYOD). Tutto questo lascia la porta aperta agli hacker e agli utenti non autorizzati. Un modello SDP distribuito nel modo corretto concede l'accesso agli utenti in base al principio dei privilegi minimi, che è simile alla microsegmentazione. In questo modo, per gli utenti malintenzionati che ottengono l'accesso alla rete è più difficile spostarsi lateralmente.

Come funziona l'SDP?

L'SDP adotta un approccio diverso rispetto alla sicurezza tradizionale basata sulla rete. Invece di concentrarsi sul rendere sicura la rete, l'SDP protegge l'utente, l'applicazione e la connettività tra queste due entità. Sono quattro i principi fondamentali che contraddistinguono le tecnologie SDP:

- L'attendibilità, o trust, non è mai implicita: la sicurezza di rete tradizionale offre agli utenti un'attendibilità eccessiva, mentre in un modello SDP l'attendibilità viene sempre verificata. In altre parole, gli approcci SDP concedono l'accesso all'applicazione solo agli utenti autenticati e specificamente autorizzati a utilizzarla. Inoltre, gli utenti autorizzati possono accedere solo all'applicazione, non alla rete.

- Nessuna connessione in entrata: diversamente da una rete privata virtuale (VPN), che controlla le connessioni in entrata, gli SDP non ricevono questo tipo di connessioni. Rispondendo solamente con connessioni in uscita, gli SDP mantengono la rete e l'infrastruttura applicativa invisibili o nascoste a Internet, rendendole quindi impossibili da attaccare.

- Segmentazione delle applicazioni, non della rete: in passato, le organizzazioni dovevano eseguire una complessa segmentazione della rete per evitare che un utente (o un'infezione) si spostasse lateralmente attraverso la rete. Questo metodo funzionava abbastanza bene, ma non era mai granulare e richiedeva una manutenzione costante. L'SDP offre una segmentazione nativa delle applicazioni, in grado di controllare l'accesso fino a una base di 1:1, ottenendo una segmentazione molto più granulare e più facile da gestire per il team IT.

- Utilizzo sicuro di Internet: con gli utenti distribuiti ovunque e le applicazioni che si spostano al di fuori del data center, l'organizzazione deve abbandonare l'approccio incentrato sulla rete. È necessario spostare la sicurezza dove si trovano gli utenti, e questo significa utilizzare Internet come nuova rete aziendale. L'SDP è incentrato sulla protezione delle connessioni da utente ad applicazione tramite Internet, e non sulla protezione dell'accesso degli utenti alla rete aziendale.

Dal punto di vista dell'architettura, l'SDP si differenzia in modo sostanziale dalle soluzioni incentrate sulla rete. Gli SDP eliminano i costi aziendali di distribuzione e gestione degli apparecchi; inoltre, l'adozione di un'architettura SDP semplifica lo stack di soluzioni in entrata, riducendo la dipendenza da VPN, protezione dai DDoS, bilanciamento del carico globale e apparecchi firewall.

I casi d'uso dell'SDP

Anche se l'SDP è in grado di affrontare molti casi d'uso, la maggior parte delle organizzazioni sceglie di iniziare con una delle seguenti quattro aree:

Trovare un'alternativa alla VPN

Le organizzazioni stanno cercando di ridurre o eliminare l'uso delle VPN, perché ostacolano l'esperienza utente, introducono rischi per la sicurezza e sono difficili da gestire. Gli SDP affrontano direttamente questi problemi noti delle VPN migliorando il funzionamento dell'accesso remoto. Cybersecurity Insiders afferma infatti che il 41% delle organizzazioni sta cercando di rivalutare la propria infrastruttura di accesso sicuro e di prendere in considerazione l'SDP; la maggior parte di queste aziende ha bisogno di una distribuzione IT ibrida, mentre un quarto di esse deve implementare il SaaS.

Protezione dell'accesso multicloud

Molte organizzazioni sfruttano un modello multicloud combinando servizi come Workday e Microsoft 365 e i servizi infrastrutturali di AWS e Azure. Possono inoltre utilizzare una piattaforma cloud per lo sviluppo, l'archiviazione cloud e altro ancora. L'esigenza di proteggere questi ambienti porta le organizzazioni a scegliere gli SDP per la loro capacità di proteggere le connessioni in base alle policy, a prescindere da dove gli utenti si connettono o da dove sono ospitate le applicazioni.

Ridurre il rischio relativo a utenti esterni

La maggior parte degli utenti terzi riceve un accesso con privilegi eccessivi, che crea gap nella sicurezza dell'azienda. Gli SDP riducono notevolmente i rischi associati alle terze parti perché impediscono qualsiasi accesso alla rete da parte di utenti esterni e garantiscono che solo gli utenti autorizzati possano accedere alle applicazioni che hanno il permesso di utilizzare.

Accelerare l'integrazione di fusioni e acquisizioni

Negli approcci tradizionali a fusioni e acquisizioni, l'integrazione dell'IT può durare anni, perché le organizzazioni passano molto tempo a far convergere le reti e gestiscono la sovrapposizione degli indirizzi IP, che costituiscono delle operazioni incredibilmente complesse. Un SDP semplifica questo processo riducendo il tempo necessario per garantire il successo di fusioni e acquisizioni e fornendo all'azienda un valore immediato.

SDP e ZTNA (Zero Trust Network Access)

Il modello ZTNA è diventato un framework di sicurezza molto conosciuto, ma in pochi si rendono conto che si basa sugli stessi principi dell'SDP. Lo ZTNA sfrutta infatti i principi e le funzionalità dell'SDP. In entrambi questi metodi, non esiste una rete interna e gli utenti possono accedere alle risorse solo se il contesto della richiesta (utente, dispositivo, identità, ecc.) è corretto.

Per aiutare le organizzazioni a raggiungere un livello di sicurezza tanto elevato, i fornitori promettono un framework ZTNA in grado di proteggere le risorse dell'organizzazione. Ma molti di questi framework non sono altro che piattaforme di sicurezza sul cloud inserite a forza negli apparecchi legacy o, peggio ancora, sono progettati da fornitori di servizi di rete che mettono insieme in modo approssimativo un modulo di sicurezza nel tentativo di entrare nel settore.

Queste piattaforme non offrono la scalabilità, la flessibilità e soprattutto la sicurezza che può offrire una piattaforma costruita sul cloud e pensata per il cloud.

Zscaler, SDP e ZTNA

Zscaler Zero Trust Exchange™ include Zscaler Private Access™ (ZPA), l'unica piattaforma SDP/ZTNA di nuova generazione del settore. ZPA ridefinisce la connettività e la sicurezza delle applicazioni private per supportare la forza lavoro flessibile di oggi. Lo fa applicando il principio dei privilegi minimi, che offre agli utenti una connettività sicura e diretta alle applicazioni private situate on-premise o nel cloud pubblico eliminando al contempo gli accessi non autorizzati e il movimento laterale.

Zscaler Private Access consente all'organizzazione di:

- Incrementare la produttività della forza lavoro flessibile, con un accesso rapido e senza interruzioni alle app private, sia che gli utenti siano a casa, in ufficio o in qualsiasi altro luogo.

- Mitigare il rischio di subire una violazione dei dati, rendendo le applicazioni invisibili agli aggressori e imponendo l'accesso a privilegi minimi. Tutto questo riduce la superficie di attacco ed elimina il movimento laterale.

- Fermare gli aggressori più avanzati con una protezione delle app private unica nel suo genere, che riduce al minimo il rischio di utenti compromessi e di aggressori attivi.

- Estendere la sicurezza zero trust ad app, workload e IoT, con la piattaforma ZTNA più completa al mondo, che consente l'accesso a privilegi minimi ad app private, workload e dispositivi OT/IIoT.

- Ridurre la complessità operativa, con una piattaforma nativa del cloud che elimina le VPN tradizionali, difficili da scalare, gestire e configurare in un mondo cloud-first.