/ Che cos'è il ransomware a doppia estorsione?

Che cos'è il ransomware a doppia estorsione?

Il ransomware a doppia estorsione è un tipo di attacco informatico in cui gli aggressori cifrano ed esfiltrano i dati sensibili della vittima; questo offre al criminale una maggiore probabilità di ottenere il pagamento del riscatto.Un attacco ransomware tipico prevede solamente la cifratura dei dati della vittima. L'esfiltrazione rappresenta quindi un'ulteriore minaccia che rende questo attacco particolarmente pericoloso per le organizzazioni di tutti i settori.

Cosa avviene durante un attacco a doppia estorsione?

In un attacco ransomware a doppia estorsione, un operatore di ransomware ottiene l'accesso alla rete di una vittima utilizzando uno qualsiasi dei metodi e vettori di minaccia stabiliti. L'operatore esegue quindi il rilevamento della rete per individuare e assicurarsi l'accesso alle risorse di alto valore presenti in tutta la rete e negli endpoint connessi, per poi trasferirle nella sua rete di storage.

Dopo essersi diffuso lateralmente in tutta la rete, l'aggressore cifra i dati e chiede un riscatto. Se il riscatto non viene pagato, i criminali spesso vendono i dati rubati o li pubblicano su blog e forum online.

In che modo gli aggressori riescono a ottenere l'accesso?

Gli aggressori dispongono di metodi consolidati da tempo per ottenere l'accesso ai sistemi o agli endpoint privati delle organizzazioni e, in genere, sono gli stessi impiegati per eseguire un attacco a doppia estorsione:

- Phishing

- Malware

- Exploit delle vulnerabilità

- Forza bruta su un server RDP

- Credenziali rubate

Sono ormai decenni che gli utenti malintenzionati prendono di mira i dati sensibili, in particolare nei settori altamente regolamentati come la sanità, la finanza e il settore pubblico. A causa delle ricadute reputazionali derivanti da questi attacchi, sempre più CISO stanno dando la priorità all'implementazione dello zero trust per la gestione delle vulnerabilità, la gestione delle superfici di attacco e il controllo degli accessi, ma ritorneremo su questo aspetto più avanti.

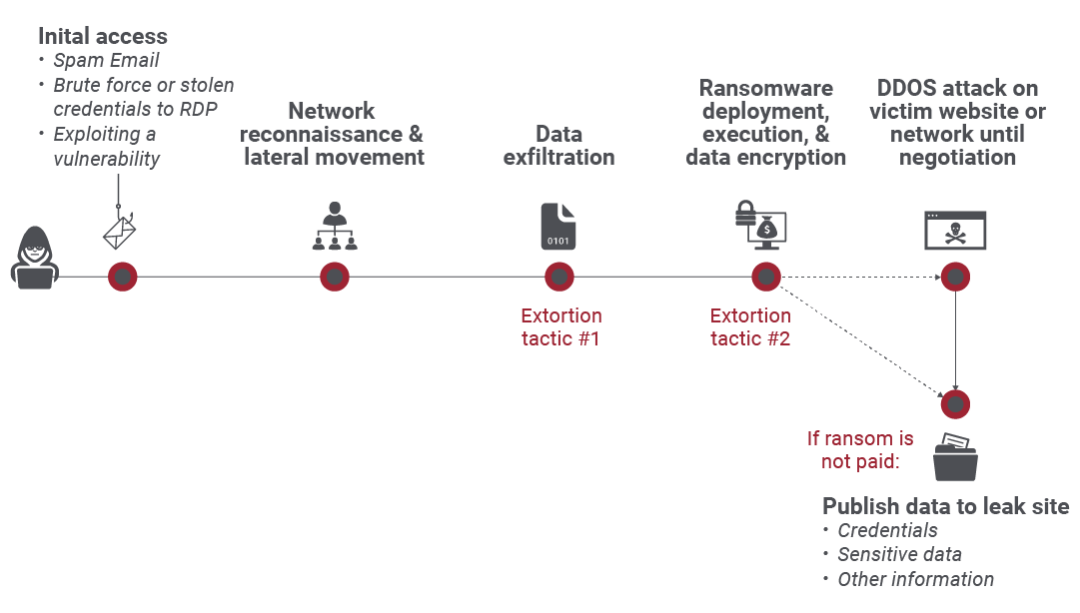

Sequenza di un attacco ransomware a doppia estorsione

La kill chain del ransomware a doppia estorsione differisce poco da quella di un ransomware tipico. Con la doppia estorsione gli aggressori attuano due modalità di attacco distinte all'interno di un unico tentativo di azione. Ecco come si presenta la kill chain:

- Accesso iniziale: in questa fase, l'aggressore è in grado di penetrare nei sistemi di un utente o di un'organizzazione utilizzando uno dei metodi di cui sopra.

- Ricognizione della rete e movimento laterale: l'aggressore vaglia la sicurezza dell'ambiente per capire dove può essere rilevato. Una volta ottenuto libero accesso alle risorse, si sposta in diverse parti della rete.

- Esfiltrazione dei dati (tattica di estorsione n. 1): nella prima fase della doppia estorsione, i dati vengono rimossi dal dispositivo, ma non sono ancora tenuti in ostaggio in cambio del riscatto. In questa fase, l'utente non ha ancora ricevuto una notifica di riscatto.

- Distribuzione del ransomware (tattica di estorsione n. 2): questa fase avviene in tutti gli attacchi ransomware. Il ransomware viene distribuito ed eseguito e i dati vengono cifrati.

- Attacco DDoS sul sito o sulla rete: a questo punto, l'attacco è in pieno svolgimento. L'utente viene a conoscenza dell'attacco al proprio sistema e riceve una richiesta di pagamento per il riscatto e il recupero dei propri dati.

Questa sequenza letale di attacco rende il ransomware a doppia estorsione una delle minacce più temute nell'ambito della sicurezza informatica. Ma perché tutto questo? Come sono riusciti questi attacchi a devastare diverse organizzazioni nel corso degli ultimi anni? Approfondiamo questi aspetti.

Le origini del ransomware a doppia estorsione

Il ransomware esiste in diverse forme da decenni, a cominciare dal trojan che è stato impiegato nella conferenza sull'AIDS del 1989, noto anche come virus PC Cyborg. Distribuito tramite floppy disk, il cosiddetto "trojan dell'AIDS" richiedeva alle sue vittime di inviare 189 dollari a una casella postale di Panama per riottenere l'accesso ai propri sistemi.

Oltre 30 anni dopo, l'avvento delle criptovalute ha reso più difficile per le autorità tracciare i pagamenti, ma i team di sicurezza informatica sono riusciti a migliorare le proprie policy di backup e sicurezza per facilitarne la decifrazione. Nel 2019, un'organizzazione criminale chiamata TA2102 ha utilizzato il ransomware Maze per perpetrare il primo attacco ransomware a doppia estorsione di alto profilo, riuscendo a infiltrarsi nella rete della società di sicurezza privata e personale Allied Universal.

Invece di limitarsi a cifrare i dati dell'azienda, TA2102 li ha esfiltrati e ha minacciato di pubblicare online le informazioni rubate, a meno che Allied non avesse pagato un riscatto di 2,3 milioni di dollari in bitcoin. Ciò significava che anche se Allied fosse stata in grado di ripristinare la propria rete e i propri dati, avrebbe comunque subito una grave violazione se avesse deciso di non pagare.

Da allora, gli episodi associati ai ransomware a doppia estorsione sono diventati molto più popolari e complessi. Solo nel 2020, almeno 15 famiglie di ransomware che hanno utilizzato questa tecnica hanno provocato 1.200 incidenti, causando numerose fughe di dati ad alta visibilità.

Inoltre, a livello generale, gli attacchi ransomware sono diventati più estesi, più frequenti e più facili da mettere in atto. Per massimizzare i propri profitti, le reti affiliate ora possono acquistare Ransomware as a Service (RaaS) sul dark web e utilizzare tecniche ad alto impatto nella catena di approvvigionamento dei software, come l'exploit delle vulnerabilità.

Esempi recenti di attacchi ad alto profilo

Uno degli attacchi a doppia estorsione di più alto profilo è avvenuto a maggio del 2021 con l'attacco a Colonial Pipeline, che all'epoca trasportava il 45% della fornitura di benzina e carburante per aerei della costa orientale degli Stati Uniti. Gli aggressori della famiglia di ransomware DarkSide hanno rubato 100 GB di dati, costringendo la società a pagare una cifra stimata pari a 5 milioni di dollari in bitcoin per riprendere il controllo e ripristinare i servizi.

Nello stesso periodo, gli aggressori del gruppo Conti con sede in Russia hanno colpito il sistema esecutivo del servizio sanitario irlandese, chiedendo un riscatto di 20 milioni dollari per la restituzione dei dati dei pazienti. Più tardi, nello stesso mese, JBS S.A., la più grande azienda di lavorazione della carne al mondo, è stata costretta a interrompere temporaneamente le operazioni quando il gruppo di ransomware REvil è riuscito a penetrare nella sua rete, esfiltrando i dati e tenendoli in ostaggio in cambio di un riscatto di 11 milioni di dollari in bitcoin.

I più popolari ransomware a doppia estorsione

Dalla fine del 2019, le seguenti famiglie di ransomware sono state le più attive nell'esecuzione di attacchi ransomware a doppia estorsione. Molti di questi gruppi si sono sciolti e hanno cambiato nome in seguito ad attacchi ad alto profilo:

- DarkSide

- Egregor

- Conti

- DoppelPaymer/BitPaymer

- REvil/Sodinokibi

- Avaddon

- RagnarLocker

- Maze

Come prevenire gli attacchi ransomware a doppia estorsione

Gli attacchi ransomware a doppia estorsione sono insidiosi e costosi. Questi attacchi sono aumentati considerevolmente, in parte perché i criminali sono diventati sempre più persistenti e aggressivi e le aziende sono state disposte a cedere alle richieste di riscatto. Esistono però diverse misure che possono essere adottate per proteggere l'azienda e le sue informazioni.

Adotta una policy di sicurezza zero trust

Una misura fondamentale per impedire che un criminale informatico acceda alla rete, soprattutto alla luce del costante incremento delle attività di elaborazione sul cloud, consiste nell'adottare una policy zero trust o di accesso a privilegi minimi. Il concetto di zero trust implica che nessun utente o applicazione sia da considerarsi automaticamente attendibile; presuppone invece che tutto sia potenzialmente ostile fino all'eventuale autenticazione e autorizzazione. L'accesso viene consentito in base all'identità e al contesto associati all'utente e solo a un numero limitato di risorse.

Un'architettura zero trust per la difesa contro i ransomware si basa su tre principi:

- Ridurre al minimo la superficie di attacco: rendi gli utenti e le applicazioni invisibili su Internet proteggendo l'accesso attraverso un exchange basato su proxy che agisce da mediatore delle connessioni. Se le applicazioni non possono essere rilevate, la superficie di attacco si azzera e non può essere sfruttata.

- Eliminare il movimento laterale: gli hacker possono cifrare o rubare solo i dati che riescono a vedere. Le tecniche di microsegmentazione riducono l'esposizione dei dati, minimizzando così i potenziali danni. In una distribuzione zero trust ideale, le organizzazioni utilizzano un'architettura proxy per connettere gli utenti autenticati direttamente alle applicazioni, senza mai esporre la rete. Le organizzazioni possono inoltre utilizzare tecnologie di deception per attirare e smascherare gli aggressori.

- Ispezione completa per una prevenzione efficace delle minacce e della perdita dei dati: ispeziona tutto il traffico in entrata e in uscita, compreso quello cifrato, per eliminare i punti ciechi e massimizzare le possibilità di tenere lontani gli aggressori e proteggere in modo ottimale i dati sensibili.

Suggerimenti per proteggersi dai ransomware a doppia estorsione

Oltre ad adottare una filosofia zero trust, i team responsabili della sicurezza informatica dovrebbero implementare queste policy, per ridurre ulteriormente la superficie di attacco e mitigare le minacce ransomware:

- Applica una policy di sicurezza coerente per prevenire la compromissione iniziale. Con una forza lavoro distribuita, è importante implementare un'architettura SASE (Secure Access Service Edge) che fornisca l'autenticazione e applichi policy di sicurezza coerenti, indipendentemente dalla posizione degli utenti.

- Implementa la prevenzione inline della perdita dei dati. Impedisci l'esfiltrazione delle informazioni sensibili e riduci al minimo le fughe dei dati impiegando strumenti e policy di prevenzione basate sull'attendibilità per contrastare le tecniche a doppia estorsione.

- Aggiornare i software e investire nella formazione continua del personale. Applicare patch di sicurezza ai software e accrescere regolarmente la consapevolezza dei dipendenti sulle tematiche relative alla sicurezza attraverso programmi di formazione per ridurre le vulnerabilità che possono essere sfruttate dai criminali informatici.

- Predisporre un piano di risposta. È necessario essere pronti al peggio attraverso un'assicurazione informatica, un piano di backup dei dati e un piano di risposta, che devono far parte del programma globale di continuità operativa e di ripristino in caso di emergenza.

Zscaler Zero Trust Exchange

Zscaler offre la protezione dai ransomware più completa del settore, per le reti e i cloud, con misure di protezione contro tutta la sequenza di attacco ransomware, che include la compromissione iniziale, il movimento laterale e l'esfiltrazione dei dati.

Sulla sua piattaforma globale, Zscaler monitora 400 miliardi di transazioni al giorno durante i periodi di punta, bloccando le minacce e condividendo informazioni con i clienti di tutto il mondo per supportare e potenziare la sicurezza zero trust. Collaboriamo con i principali provider di servizi di sicurezza per garantire una visibilità coordinata e capacità di risposta nell'intero ecosistema di sicurezza.