Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

SuscríbaseLos desafíos económicos de la seguridad perimetral y cómo solucionarlos

Impulsar la transformación digital segura es un desafío en el mejor de los casos. Pero cuando las condiciones económicas cambian, los líderes estratégicos de TI se enfrentan a obstáculos aún mayores para lograr la eficiencia de costes mientras mantienen una sólida postura de seguridad. Los equipos de TI se ven obligados continuamente a hacer más con menos, se recortan los presupuestos y se eliminan los recursos.

Desafortunadamente, sus arquitecturas de seguridad heredadas, que usan cortafuegos y VPN, sólo sirven para empeorar la situación. Veamos más de cerca los cuatro desafíos de la seguridad perimetral que inhiben la capacidad de una organización para proporcionar con éxito una protección preparada para el futuro y ofrecer un valor económico superior, y cómo superarlos.

Desafío 1: coste y complejidad

Durante los últimos 30 años, las organizaciones han estado construyendo arquitecturas de seguridad de castillo y foso para defender los perímetros de sus redes y todo lo que contienen. Estos modelos perimetrales que aprovechan los cortafuegos y las VPN funcionaban bien cuando los usuarios, los datos y las aplicaciones residían en las instalaciones. En la actualidad, sin embargo, los usuarios trabajan desde todas partes. Las aplicaciones y los datos se están hiperdistribuyendo en centros de datos dispares, nubes, aplicaciones SaaS e Internet.

Esto expande drásticamente la superficie de ataque y empuja a los cortafuegos, VPN y otros dispositivos de productos puntuales más allá de sus límites útiles. Intentar forzar el ajuste de estas arquitecturas heredadas para dar soporte al personal híbrido requiere grandes desembolsos de capital y una gran sobrecarga de administración. Desafortunadamente, este enfoque sólo proporciona una solución temporal y costosa porque los cortafuegos y las VPN no están diseñados para los requisitos de escala, servicio o seguridad de las empresas modernas.

Desafío 2: productividad

El uso de estos enfoques basados en el perímetro y la red para proteger una base de usuarios que trabaja cada vez más fuera de la red corporativa tiene un impacto negativo en la productividad y la colaboración. Piense en herramientas SaaS como Microsoft 365 y ServiceNow, o herramientas de colaboración como Zoom y Teams. Para proteger este tráfico, las arquitecturas heredadas aprovechan las VPN y MPLS para retornar el tráfico a un centro de datos y enrutarlo a través de una pila de seguridad centralizada antes de enviarlo a su destino, exclusivamente para enrutar el tráfico de vuelta por la misma ruta para regresar al usuario final.

Este enfoque introduce demandas innecesarias de ancho de banda y gastos de mantenimiento, y crea un cuello de botella que aumenta la latencia y detiene la productividad. Los usuarios se frustran y buscan formas de eludir el sistema.

Desafío 3: los crecientes costes de la ciberdelincuencia

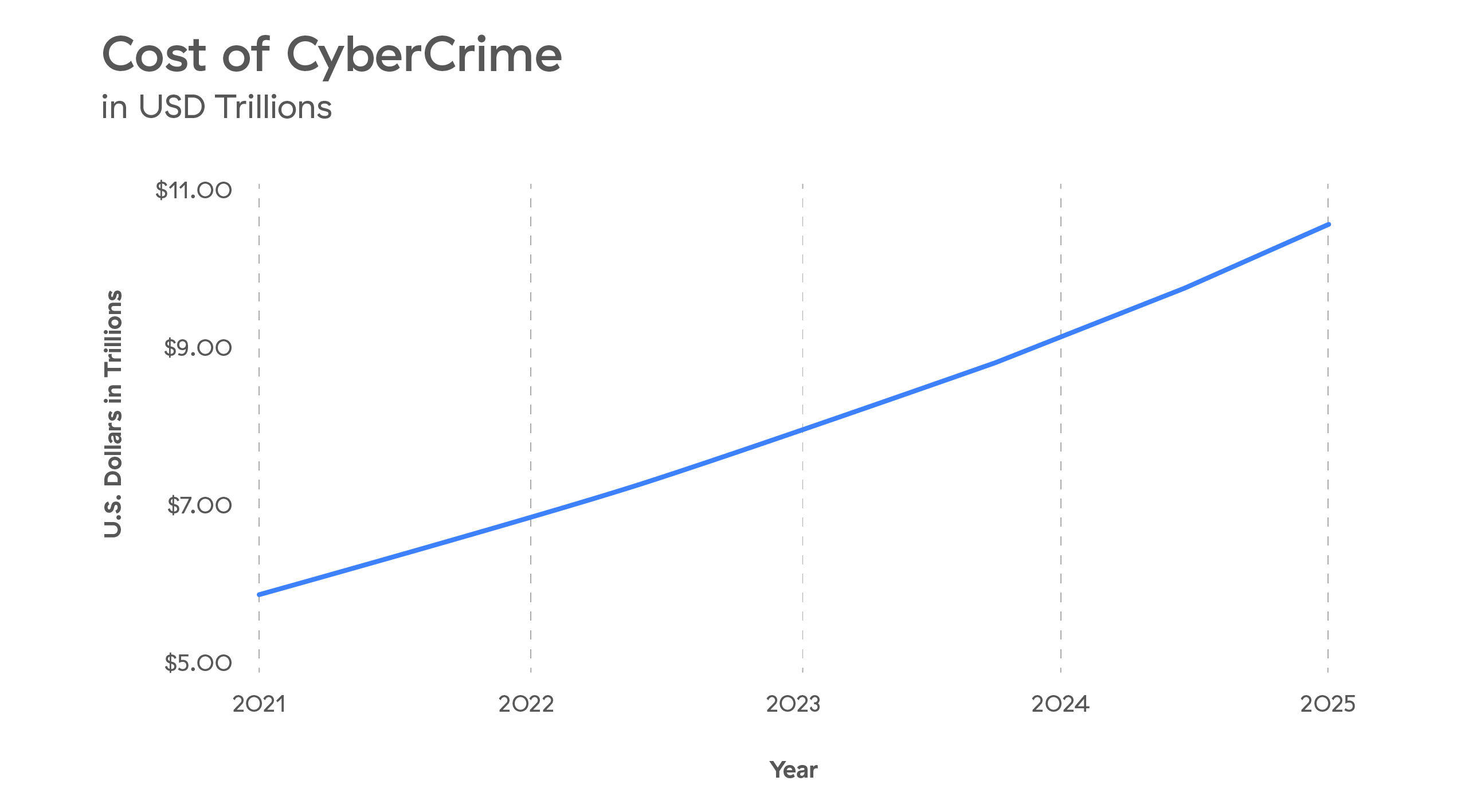

Por si los dos primeros desafíos no fueran suficientes, las organizaciones se enfrentan a amenazas cibernéticas sin precedentes y, como resultado, a un rápido aumento en el costo del delito cibernético. En 2021, los daños globales por ciberdelincuencia alcanzaron los 6 billones de dólares estadounidenses y se espera que crezcan un 15 % cada año, hasta alcanzar los 10,5 billones para 2025.

Los costes de experimentar, responder y mitigar un ataque cibernético afectan a una organización con interrupciones operativas y tiempo de inactividad, pérdidas directas vinculadas a la remediación, daños a la marca y pérdida de ingresos. Lamentablemente, las arquitecturas perimetrales no pueden defenderse adecuadamente contra las ciberamenazas actuales.

Desafío 4: retraso en la obtención de valor de las fusiones y adquisiciones

Las fusiones y adquisiciones pueden presentar oportunidades revolucionarias para las organizaciones, pero, según Harvard Business Review, el 70 % de las transacciones de fusiones y adquisiciones nunca alcanzan el valor esperado. ¿Por qué? Integrar las redes heredadas, la infraestructura de seguridad de castillo y foso, los recursos y las aplicaciones en las dos entidades combinadas (por no mencionar la concesión de acceso a los empleados a los activos apropiados) es un proceso extremadamente complicado, técnicamente exigente y lento. Como resultado, el proceso de fusiones y adquisiciones a menudo está cargado de costes imprevistos y demoras en la capacidad de comenzar actividades de creación de valor.

Superando los desafíos

Para los líderes de TI encargados de proteger a la organización de las amenazas mientras generan valor en un panorama económico difícil, estos desafíos pueden parecer insuperables al principio. Pero superarlos es ciertamente posible con una arquitectura de confianza cero. Zscaler Zero Trust Exchange ofrece un enfoque moderno y unificado para proteger los lugares de trabajo híbridos actuales que priorizan la nube.

Reduce el coste y la complejidad al tiempo que minimiza el riesgo de ciberataques e infracciones para que una organización pueda resistir e incluso prosperar en tiempos económicos difíciles. Para examinar estos desafíos en detalle y ver cómo una verdadera arquitectura de confianza cero puede ayudarle a superarlos, lea nuestro documento técnico, "La plataforma One True Zero Trust: entrega de seguridad incomparable y valor económico superior con Zscaler Zero Trust Exchange".

¿Este post ha sido útil?

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.