/ Was ist Reverse Proxy?

Was ist Reverse Proxy?

Reverse Proxys und Weiterleitungsproxys: Wo liegt der Unterschied?

Beide Bereitstellungsoptionen werden leicht miteinander verwechselt, jedoch gibt es einige grundsätzliche Unterschiede zu beachten:

Reverse-Proxys sind dem Webserver vorgeschaltet und stellen sicher, dass Clients nicht direkt mit dem Server kommunizieren können. Ein Forward-Proxy ( ein weitererCASB- Modus) sitzt dagegen vor den Client-Endpunkten, fängt eingehende Anfragen ab und stellt sicher, dass die Server nicht direkt mit den Clients kommunizieren. Die verschiedenen Servertypen erscheinen auf den ersten Blick recht ähnlich; Forward-Proxys sind aber normalerweise auf einen Software-Agenten auf dem Endgerät angewiesen, um den Datenverkehr weiterleiten zu können. Das ist bei Reverse-Proxys nicht der Fall.

Was ist unter einem Proxy-Server zu verstehen?

Der Begriff „Proxy-Server“ stammt noch aus der Zeit, als die Bereitstellung üblicherweise in Form physischer Appliances erfolgte. Inzwischen werden Reverse- und Weiterleitungsproxys zunehmend als Anwendungen oder Cloud-Services bereitgestellt, für die sich die Kurzform „Proxy“ eingebürgert hat.

Funktionsweise von Reverse Proxys

Reverse-Proxys werden im Datenpfad eingesetzt und mit dem Authentifizierungsservice der Organisation (z. B. Single Sign-On) integriert. Services und Anwendungen müssen zunächst von der IT für Transaktionen mit dem Reverse-Proxy konfiguriert werden, der dann inline ohne Agent betrieben werden kann. Dadurch lässt sich eine reibungslose User Experience gewährleisten, wobei der eingehende Traffic zu verwalteten Cloud-Anwendungen etc. automatisch über den Reverse-Proxy umgeleitet wird.

Konkret muss man sich die Abläufe folgendermaßen vorstellen:

Ein Reverse Proxy schützt Kartenzahlungs-, personenbezogene und andere vertrauliche Daten, indem er als Vermittler bzw. Vertreter für den Server fungiert, auf dem sich die Daten befinden. Client-Anfragen werden zuerst an den Reverse Proxy an den Inhaltsserver weitergeleitet – und dann in umgekehrter Richtung zurück. Der Client interpretiert Antworten, ohne jemals direkt mit dem Server zu kommunizieren. Im Einzelnen werden dabei folgende Schritte durchlaufen:

- Der Client sendet eine Anfrage, die der Reverse-Proxy abfängt.

- Der Reverseproxy leitet die eingehende Anfrage an die Firewall weiter. Der Reverseproxy kann so konfiguriert werden, dass er direkt auf Anfragen zur Anforderung von Dateien in seinem Cache reagiert, ohne mit dem Server zu kommunizieren (siehe die Anwendungsfälle für weitere Informationen).

- Die Anfrage wird von der Firewall entweder blockiert oder an den Server weitergeleitet.

- Der Server sendet eine Antwort über die Firewall an den Proxy.

- Der Reverse Proxy sendet die Antwort an den Client.

Der Reverseproxy kann auch Serverantworten nach Informationen durchsuchen, mit deren Hilfe ein Hacker auf geschützte interne Ressourcen zugreifen oder andere Sicherheitslücken ausnutzen könnte.

Open-Source-Software und Reverse-Proxys

Reverse-Proxys basieren häufig auf Open-Source-Software (OSS), da Entwickler so auf den Quellcode zugreifen, ihn ändern und verbreiten können. Viele Open-Source-Reverse-Proxys bieten flexible und anpassbare Funktionen, sodass User den Proxy an ihre Anforderungen anpassen können.

Beispielsweise sind Nginx, Apache und HAProxy allesamt Reverse-Proxys, die durch ihre OSS-Funktionalität Lastausgleich, Caching, SSL-Offloading und HTTP-Anforderungsrouting bereitstellen. OSS kann auch für Sicherheitszwecke ideal sein, da der Code von mehreren Personen überprüft werden kann, um Schwachstellen zu identifizieren und Korrekturen vorzuschlagen.

Anwendungsfälle für Reverse Proxys

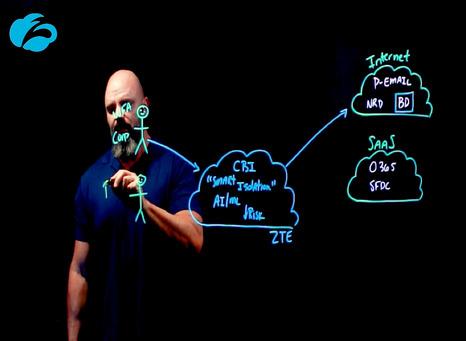

Reverse-Proxying ist als CASB-Modus nebenSecure Web Gateway (SWG), Zero Trust Network Access (ZTNA) und anderen Cloud-Sicherheitsdiensten von zentraler Bedeutung für das Security Service Edge (SSE)-Modell.

.png)

Abgesehen von ihrer Bedeutung als Kernfunktion von SSE ergeben sich mehrere gängige Anwendungsfälle für Reverseproxys:

Sicherung nicht verwalteter Geräte

User innerhalb der Organisation arbeiten oft mit mehreren Geräten, u. a. auch mit Privatgeräten. Darüber hinaus benötigen externe Auftragnehmer, Geschäftspartner und Kunden möglicherweise Zugriff auf interne Anwendungen auf eigenen, nicht verwalteten Geräten. Beide Szenarien stellen ein Sicherheitsrisiko für die Organisation dar.

Zur Verwaltung von Geräten, die sich im Besitz Ihrer Organisation befinden, können VPNs oder andere Agents installiert werden. Anders verhält es sich jedoch mit nicht verwalteten Endgeräten. Externe Dritte sind vermutlich wenig geneigt, der Installation von Agents auf ihren Endgeräten zuzustimmen, und selbst Ihre Mitarbeiter wollen oft keine Agents auf ihren Privatgeräten. Als Alternative gewährleistet unsere Proxy-Architektur agentenlosen Schutz vor Datenlecks und Malware, wenn über nicht verwaltete Geräte auf cloudbasierte Anwendungen und Ressourcen Ihrer Organisation zugegriffen wird.

Datenschutz

Ein Reverse-Proxy kann Richtlinien zur Verhinderung von Datenlecks durchsetzen, um versehentliche oder absichtliche Uploads und Downloads vertraulicher Daten in bzw. von bestimmten Cloud-Apps zu verhindern. Da er den verschlüsselten Datenverkehr inline überprüft (insbesondere bei cloudbasierten Reverse-Proxys)), wird sichergestellt, dass hochgeladene und heruntergeladene Daten den geltenden Richtlinien entsprechen.

Bedrohungsabwehr

Infizierte Dateien in Cloud-Diensten können sich auf verbundene Apps und Geräte ausbreiten – insbesondere auf nicht verwaltete Geräte. Durch die agentenlose Unterbindung von Uploads und Downloads infizierter Dateien in bzw. aus der Cloud bietet ein Reverse-Proxy erhöhten Schutz vor Malware und Ransomware.

Reverse-Proxys verbergen naturgemäß auch Server und ihreIP-Adressenvor Clients, was Webressourcen vor Bedrohungen wie Distributed Denial of Service (DDoS-Angriffen) schützt.

Lastenausgleich

Reverseproxys können zur Bearbeitung von Client-Anfragen eingesetzt werden, die andernfalls einen einzelnen Server mit hoher Nachfrage überfordern könnten. Durch Entlastung des Backend-Servers werden eine hohe Verfügbarkeit und kürzere Ladezeiten gefördert. Primär kommen dabei zwei unterschiedliche Verfahren zur Anwendung:

- Ein Reverse-Proxy kann Inhalte von einem Ursprungsserver im temporären Speicher zwischenspeichern und dann an Clients senden, die diese Inhalte anfordern, ohne dass eine weitere Transaktion mit dem Server durchgeführt werden muss (dies wird als Webbeschleunigung bezeichnet). Anhand des Domain Name System (DNS) lässt sich gewährleisten, dass Anfragen gleichmäßig über mehrere Reverse-Proxys geroutet werden.

- Wenn eine große Website oder ein anderer Webdienst mehrere Ursprungsserver verwendet, kann ein Reverse Proxy Anfragen verteilen, um eine gleichmäßige Serverlast zu gewährleisten.

Konkrete Vorteile beim Einsatz von Reverse Proxys

Unter Berücksichtigung der erläuterten Anwendungsfälle bringt der Einsatz eines Reverse Proxys Vorteile in drei verschiedenen Bereichen:

- Datensicherheit und Bedrohungsschutz: Reverse-Proxys bieten eine Web Application Firewall (WAF)-Funktion, da sie den Datenverkehr (auch den verschlüsselten) zwischen verwalteten und nicht verwalteten Endpunkten und Webserver überwachen und filtern. So schützen sie ihn vor SQL-Injection, Cross-Site-Scripting und anderen Cyberangriffen.

- Skalierbarkeit und Ressourcenverwaltung: Dies ist ein zweifacher Vorteil. Zum einen unterstützen Reverse-Proxys den operativen Ausbau insofern, als durch ihren Einsatz die Notwendigkeit entfällt, auf jedem einzelnen Endgerät einen Agent zu installieren, bevor dem betreffenden User sicherer Zugriff auf verwaltete Ressourcen gewährt werden kann. Sie unterstützen außerdem durch Funktionen wie Server-Lastausgleich, API-Verkehrsverwaltung und weiterer die Skalierung der Infrastruktur.

- Leistungund Produktivität: Cloudbasierte Reverse-Proxys können Sicherheitsrichtlinien prüfen und auf den Datenverkehr anwenden, und zwar auch auf den von Remote-Usern, ohne ihn über das Rechenzentrum umzuleiten. Das ist für die Optimierung des Anwenderlebnisses entscheidend. Sie verfügen außerdem über praktisch unbegrenzte Möglichkeiten zur Prüfung des TLS/SSL-Datenverkehrs (der mittlerweile den Großteil des Datenverkehrs ausmacht). Im Gegensatz dazu können Appliance-basierte Firewalls und Proxys den TLS/SSL-verschlüsselten Traffic kaum ohne größere Leistungseinbußen überprüfen.

Nachteile von Reverse Proxys

Reverse Proxys bieten eine ganze Reihe von sicherheitstechnischen Vorteilen beim Schutz von nicht verwalteten Endgeräten sowie offiziell genehmigten Unternehmensanwendungen, weisen allerdings auch einige Mankos auf:

- Kein Schutz für nicht verwaltete Ressourcen: Wenn ein User sicheren Zugriff auf eine Anwendung oder Ressource benötigt, die nicht mit dem SSO der Organisation integriert ist, nützt ein Reverse Proxy nicht viel. Reverse Proxys überwachen nicht den gesamten Traffic, sondern nur den Traffic zu den offiziellen Ressourcen der Organisation – zur entsprechenden Sicherung aller anderen Ressourcen, mit denen die User ggf. arbeiten, ist ein Weiterleitungsproxy erforderlich.

- Hohe Ausfallquote: Reverse Proxys werden in der Regel für die Kompatibilität mit speziellen Versionen einer Anwendung programmiert. Wenn also eine Anwendung aktualisiert und neuer Code an den Proxy gesendet wird, kann dies zu Betriebsunterbrechungen führen. Dadurch ist unter Umständen so lange kein Zugriff auf die aktualisierte Anwendung möglich, bis der Proxy neu programmiert wird. Das Ergebnis sind frustrierte User und Produktivitätseinbußen.

Die Alternative: Cloudbasierte Browser-Isolation

Immer mehr Unternehmen setzen auf eine cloudbasierte Browserisolierung, um die Nachteile und Risiken von Reverse-Proxyszu umgehen und gleichzeitig die sichere Nutzung nicht verwalteter Geräte ohne Endpunktagenten zu ermöglichen.

Wenn ein User auf eine verwaltete Cloud-Anwendung zugreift, virtualisiert Zscaler Cloud Browser Isolation die Sitzung und zeigt Inhalte in einer isolierten Umgebung in der Cloud an. Die Sitzung wird als Pixelstream an den User gesendet. Aus User-Sicht ist diese virtualisierte Sitzung identisch mit der nativen Anwendererfahrung der jeweiligen Cloud-Applikation. Der einzige Unterschied besteht darin, dass auf nicht verwalteten Geräten das Herunterladen, Kopieren und Einfügen bzw. Drucken vertraulicher Daten verhindert wird, die in der Applikation gespeichert sind.

CBI eignet sich daher ideal für Organisationen, die durch ein Maximum an Flexibilität die Produktivität ihrer erweiterten User-Basis fördern wollen, ohne versehentliche Datenlecks, böswillige Exfiltration und Malware-Infektionen über nicht verwaltete Geräte in Kauf zu nehmen.

Cloudbasierte Browser-Isolation von Zscaler

Zscaler Browser Isolation™ bietet erstklassigen Schutz vor webbasierten Datenverlusten und Hackerangriffen − unterstützt durch eine branchenweit führende Zero-Trust-Webisolation.

Erstklassige User Experience

Durch die einzigartige Pixelstreaming-Technologie und Direct-to-Cloud-Proxyarchitektur ermöglicht Zscaler blitzschnelle Verbindungen zu Anwendungen und Websites. Auf nicht verwalteten Endgeräten werden Inhalte als hochwertige Pixelstreams im Browser des Users angezeigt. Dadurch wird Sicherheit ohne Abstriche an der Produktivität gewährleistet.

Konsistentes Schutzniveau für User an allen Standorten

Zero-Trust-basierte Richtlinien zur Browser-Isolierung für Unternehmenszentralen, mobile Mitarbeiter und Remote-Standorte sowie besonders gefährdete Positionen und Abteilungen innerhalb der Organisation gewährleisten zuverlässigen Schutz für alle User unabhängig vom Standort oder Gerät.

Weniger Verwaltungsaufwand

Erledigen Sie Bereitstellung und Verwaltung im Handumdrehen und nutzen Sie den Zscaler Client Connector oder ein agentenloses Verfahren, um den Traffic über die Zscaler Zero Trust Exchange™ mit ihrer nativ integrierten Browser Isolation laufen zu lassen.

Universelle Kompatibilität

Die Lösung ist mit allen gängigen Web-Browsern kompatibel, sodass User freie Wahl haben. Durch Cookie-Persistenz für die isolierten Sitzungen werden Einstellungen und Anmeldedaten der User beibehalten.