Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

Aktueller ThreatLabz-Report: Mobilgeräte bleiben mit 111 % Spyware-Anstieg der größte Bedrohungsvektor, Angriffe auf IoT nehmen um 45 % zu

Die Rolle des CISO wird aufgrund der steigenden Zahl von Sicherheitsverstößen und Cyberangriffen wie Ransomware sowie der Anforderungen der SEC an öffentliche Organisationen zur Offenlegung wesentlicher Sicherheitsverstöße immer wichtiger.

Zu den Bereichen der Cybersicherheit in Unternehmen, die sich am dynamischsten entwickeln, zählen Mobilgeräte, das Internet der Dinge (IoT) und Systeme der Betriebstechnologie (OT). Heute greifen 96,5 % der Menschen über ein Mobilgerät auf das Internet zu und 59 % des Internettraffics wird über Mobilgeräte generiert. Mittlerweile werden OT- und cyber-physische Systeme, die einst durch eine Air-Gap-Funktion vom Internet isoliert waren, zunehmend in Unternehmensnetzwerke integriert, wo sich Bedrohungen ausbreiten können.

Um einen Überblick über diese wachsende Bedrohungslage zu gewinnen, führte das ThreatLabz-Forschungsteam von Zscaler im Zeitraum von Juni 2023 bis Mai 2024 eine detaillierte Trendanalyse für Angriffe auf Mobilgeräte und IoT/OT durch.

Insgesamt verzeichnete ThreatLabz einen Anstieg finanziell motivierter Angriffe auf Mobilgeräte – mit einem Wachstum von 111 % bei Spyware und 29 % bei Banking-Malware. Die meisten dieser Angriffe können die Multifaktor-Authentifizierung (MFA) umgehen. Gleichzeitig nahmen Angriffe auf IoT im Vergleich zum Vorjahr um 45 % zu und ThreatLabz identifizierte eine Vielzahl von Sicherheitsrisiken in OT-Umgebungen.

In diesem Blogbeitrag werden die wichtigsten Erkenntnisse des Berichts zusammengefasst. Für ein umfassendes Verständnis der Trends bei Angriffen auf Mobilgeräte und IoT/OT sollten Sie den Report von Zscaler ThreatLabz mit Trendanalysen, Fallstudien und Handlungsempfehlungen zum Schutz Ihrer Organisation herunterladen.

6 Haupterkenntnisse zu Angriffen auf Mobilgeräte und IoT/OT

Die wichtigsten Trends bei Angriffen auf Mobilgeräte und IoT/OT

1. Anstieg finanziell motivierter Bedrohungen für Mobilgeräte, darunter ein Anstieg von Spyware um 111 % und von Banking-Malware um 29 %.

- Obwohl die Zahl der Android-Angriffe insgesamt zurückgeht, nehmen finanziell motivierte Bedrohungen für Mobilgeräte zu. Die meisten davon sind in der Lage, MFA zu umgehen.

2. Zunahme von IoT-Angriffen um 45 % im Vergleich zu 2023basierend auf blockierten Versuchen in der Zscaler-Cloud.

- Zscaler blockierte 45 % mehr IoT-Malware-Transaktionen als im Vorjahr. ThreatLabz beobachtete außerdem einen Anstieg um 12 % bei der Anzahl der Versuche, Malware (Payloads) an IoT-Geräte zu übermitteln.

3. ThreatLabz entdeckt über 200 gefälschte Apps im Google Play Store.

- Hierzu zählt Anatsa, eine bekannte Android-Banking-Malware, die PDF- und QR-Code-Lesegeräte zur Verbreitung von Malware verwendet und bereits an Angriffen auf über 650 Finanzinstitute beteiligt war.

4. Veraltete und nicht mehr unterstützte Betriebssysteme (OS) machen OT-Systeme anfällig.

- Während sie früher durch Air-Gaps vom Internet isoliert waren, werden OT- und cyber-physische Systeme zunehmend in Unternehmensnetzwerke integriert, wodurch sich Bedrohungen weiter ausbreiten konnten.

- ThreatLabz hat bei einer Analyse groß angelegter OT-Bereitstellungen festgestellt, dass mindestens 50 % der OT-Systeme veraltete Betriebssysteme verwenden, viele davon mit bekannten Schwachstellen. Mittlerweile kommen im netzwerkinternen OT-Traffic zahlreiche riskante Protokolle und Dienste zum Einsatz.

Die wichtigsten Ziele bei Angriffen auf Mobilgeräte und IoT/OT

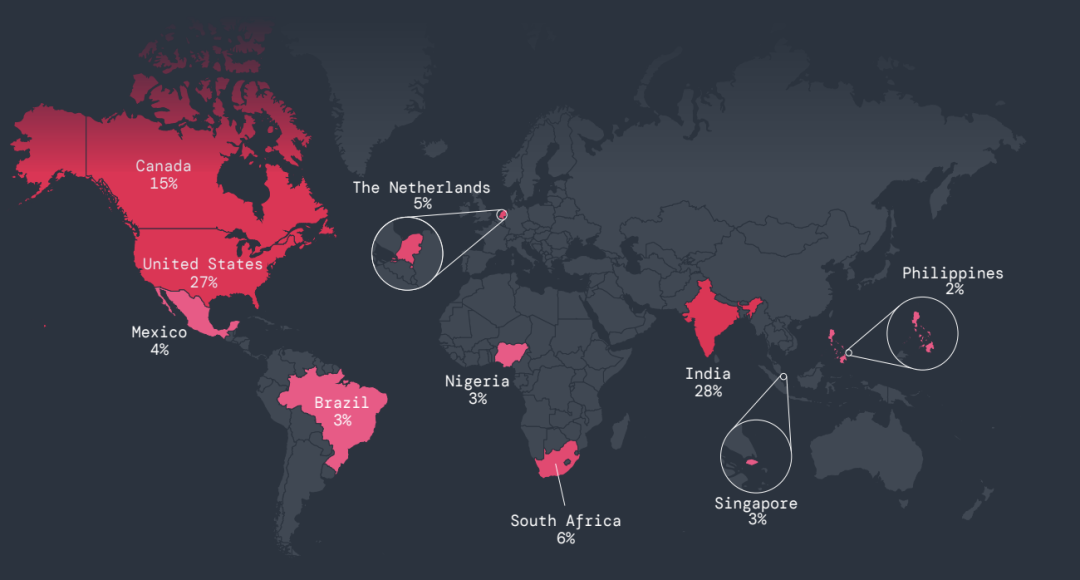

5. Mit einem Anteil von 28 % aller Angriffsversuche auf Mobilgeräte war Indien das am stärksten betroffene Land, gefolgt von den USA, Kanada, Südafrika und den Niederlanden. Wie schon im Vorjahr entfiel die Mehrzahl der IoT-Angriffe (81 %) auf Ziele in den USA, gefolgt von Singapur, Großbritannien, Deutschland und Kanada.

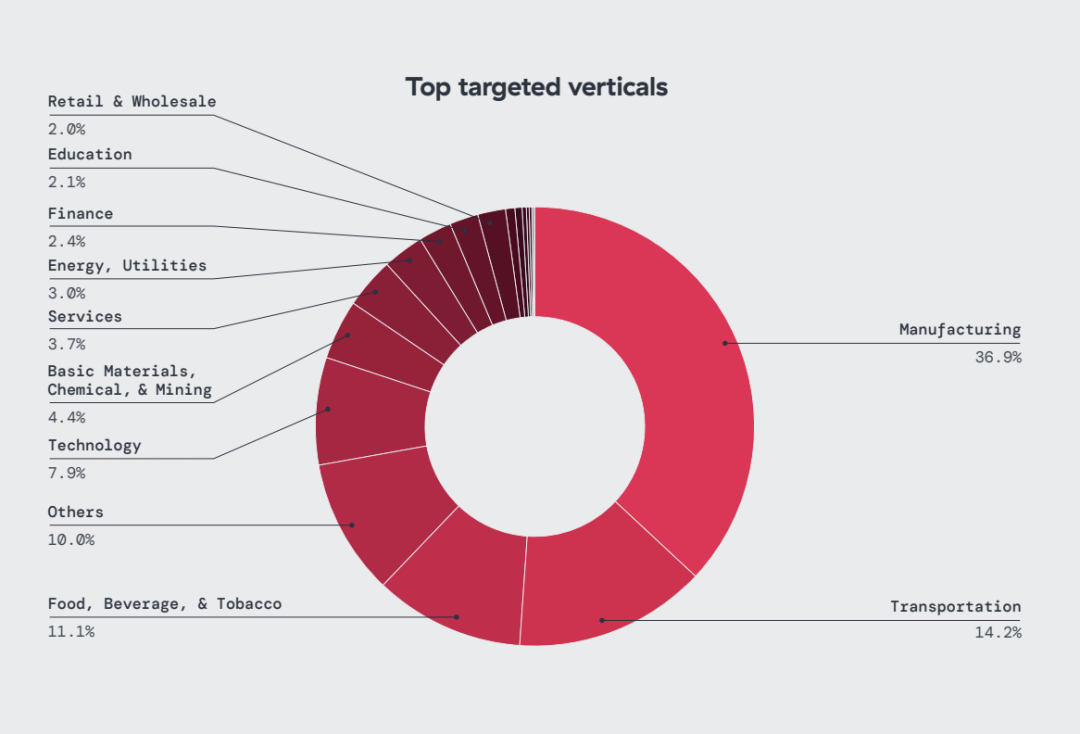

6. Die Fertigungsbranche verzeichnete die meisten IoT-Angriffe mit 36 %, gefolgt vom Transportwesen (14 %) sowie Lebensmittel, Getränke und Tabak (11 %). Die Sektoren Technologie- und Bildungswesen waren am stärksten von Bedrohungen auf Mobilgeräte betroffen.

Zuverlässiger Schutz für Mobilgeräte, IoT und OT mit Zero Trust

Cyberangriffe auf Mobilgeräte und IoT/OT werden immer komplexer. Zur Gewährleistung ihres Sicherheitsstatus müssen Unternehmen Möglichkeiten finden, das Cyberrisiko zu reduzieren, ohne auf die Vorteile der IoT- und OT-Konnektivität für die Geschäftsentwicklung zu verzichten. Tatsächlich nehmen nicht nur die Angriffe auf das IoT zu, sondern Bedrohungsakteure zielen auch aktiv auf OT-Geräte und kritische Infrastrukturen ab (siehe CISA-Warnung). Gleichzeitig benötigen Unternehmen eine Möglichkeit, Verbindungen von Mobilgeräten zu allen SaaS-basierten oder privaten Unternehmensanwendungen – ob in der Cloud oder im Rechenzentrum – zuverlässig abzusichern. Um diese Geräte und Systeme zu schützen, empfiehlt sich ein Zero-Trust-Ansatz, der Cyberbedrohungen eindämmt und ihren Sicherheitsstatus verbessert:

- IoT- und OT-Assets identifizieren, klassifizieren und inventarisieren:Verschaffen Sie sich lückenlose Transparenz über Ihre IoT- und OT-Angriffsfläche. Dazu gehört das Erkennen, Klassifizieren und Inventarisieren sowohl verwalteter als auch nicht verwalteter oder „Schatten“-Geräte. Mit dieser Art von ganzheitlicher Sicht können Sicherheitsexperten ihre Maßnahmen effektiv priorisieren, wichtige Schwachstellen identifizieren und einen proaktiven Ansatz zum Schutz dieser Assets entwickeln.

- Zero-Trust-Konnektivität aktivieren: Implementieren Sie eine robuste Zero-Trust-Architektur, die adaptive Zugriffsentscheidungen auf Grundlage von Echtzeitinformationen zum Zustand und Sicherheitsstatus von Usergeräten, Risikofaktoren und Gerätetelemetrie ermöglicht und so sichere Direktverbindungen zwischen Endgeräten und Anwendungen gewährleistet – niemals mit dem zugrunde liegenden Netzwerk.

- Zero-Trust-Gerätesegmentierung erzwingen:Wenden Sie Zugriffskontrollen nach dem Prinzip der minimalen Rechtevergabe für die Segmentierung einzelner Verbindungen von Gerät zu Anwendung, von User zu Anwendung und von Anwendung zu Anwendung an. Diese granulare Segmentierungsebene verhindert laterale Bewegungen, minimiert die Datenexposition und stärkt Ihren allgemeinen Sicherheitsstatus, indem sie das Risiko verringert, dass ein einzelnes kompromittiertes Gerät das gesamte Netzwerk gefährdet. Das beinhaltet die Isolierung und vollständige Segmentierung agentenloser IoT/OT -Geräte, einschließlich Legacy-Servern und Headless-Maschinen, in einem sicheren „Einzelnetzwerk“.

- Konsistente Zero-Trust-Sicherheitsrichtlinien anwenden: Stellen Sie sicher, dass Zero-Trust-Zugriffsrichtlinien in allen Umgebungen konsistent durchgesetzt werden, unabhängig davon, ob sich User, die auf Anwendungen zugreifen, in der Unternehmenszentrale, in Filialen oder Zweigstellen oder an Remote-Standorten befinden.

Holen Sie sich noch heute Ihr Exemplar des Reports von Zscaler ThreatLabz zu Bedrohungen für Mobil- und IoT/OT-Geräte 2024. Angesichts der zunehmenden Gefährdung durch Angriffe auf Mobil- und IoT/OT-Geräte sollten Sie unbedingt über aktuelle Trends, die Auswirkungen derartiger Angriffe sowie die Best-Practice-Strategien Bescheid wissen, die Sie zum Schutz Ihrer Organisation anwenden können.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.