Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

IoT-Identität: ein neuer Ansatz

Die zunehmende Verbreitung von IoT-Geräten in Unternehmensumgebungen hat den Geschäftsbetrieb in den letzten Jahrzehnten dramatisch verbessert, stellt aber gleichzeitig auch enorme Herausforderungen für die Cybersicherheits- und Netzwerkadministratoren dar, die diese Geräte wirksam schützen müssen. Woran liegt das? IoT-Geräte unterscheiden sich grundsätzlich von Endusergeräten, auf denen normalerweise ein gängiges Betriebssystem läuft (z. B. Windows, MAC OS). Endusergeräte können durch die Installation einer Agent-Software mit Authentifizierungsmechanismen wie Anmeldedaten und MFA wirksam geschützt werden. Dieser Ansatz funktioniert bei IoT-Geräten schlichtweg nicht. Aufgrund der Vielzahl unterschiedlicher Betriebssysteme, mit denen die Geräte laufen, ist es nahezu unmöglich, auf allen IoT-Geräten einen Agent oder ein Zertifikat zu installieren. Ganz zu schweigen davon, dass an solchen Headless-Geräten keine Menschen sitzen, die für irgendeine Art von Authentifizierung auf der Basis von Anmeldedaten oder MFA zuständig sind.

Wie haben wir also in den letzten zwei Jahrzehnten versucht, diese Herausforderungen zu lösen?

Warum herkömmliche IoT-Identitätslösungen versagen

Herkömmliche Ansätze zur Lösung der IoT-Identität waren nicht besonders erfolgreich.

Authentifizierung über Zertifikate

Da die Authentifizierung über Anmeldedaten für IoT nicht funktioniert, hat man versucht, das IoT-Identitätsproblem zu lösen, indem jedem IoT-Gerät ein einzigartiges Zertifikat zugewiesen wurde. Dadurch erhält jedes Gerät zwar eine eindeutige, kryptografisch sichere Identität. Voraussetzung ist jedoch, dass die Installation eines Zertifikats auf IoT-Geräten überhaupt möglich ist. Was passiert, wenn Ihre CCTV-Kamera oder Ihr Thermostat kein Zertifikat akzeptiert? Im Wesentlichen erhalten wir eine Lösung, die möglicherweise nur 10 % der IoT-Geräte schützt, während der Rest anfällig bleibt. Hinzu kommt der enorme Verwaltungsaufwand für die Pflege eines PKI-Systems für diese Zertifikate.

Authentifizierung über MAC-Adressen

Wie wäre es stattdessen mit der Authentifizierung über MAC-Adressen? Wir können den Netzwerkzugriff auf IoT-Geräte mit bekannten MAC-Adressen beschränken. Dies wird als „Feel better“-Ansatz bezeichnet, der Administratoren das beruhigende Gefühl vermitteln soll, dass es bestimmte Authentifizierungsebenen gibt. Tatsächlich ist diese Methode jedoch anfällig für die Fälschung von MAC-Adressen. Darüber hinaus ist kein Administrator begeistert von dem Gedanken, eine lange Liste bekannter Mac-Adressen für legitime IoT-Geräte zu pflegen. Dieser Ansatz ist also weder effizient noch effektiv.

Authentifizierung als A und O der IoT-Identität

Wir erkennen hier also das Muster. Wir haben einfach den Authentifizierungsansatz für User extrapoliert, um IoT-Geräte zu sichern. Aus diesem Grund ist es mit herkömmlichen Ansätzen nicht gelungen, die IoT-Sicherheit spürbar zu verbessern. Wir glauben, dass Authentifizierung das A und O für die IoT-Identität ist. Dabei vergessen wir jedoch, dass die Authentifizierung nur ein einmaliger Vorgang ist und Geräte nach der Verbindung mit dem Netzwerk kompromittiert werden können. Dann müssen wir eine SIEM- oder XDR-Lösung nutzen, um den Gerätestatus kontinuierlich zu überwachen und diese Transparenzlücke zu schließen.

Eine effektivere Lösung: IoT Behavioral Identity – unterstützt durch Zscaler-KI

Aus diesem Grund sind wir von Zscaler der Meinung, dass es an der Zeit ist, die IoT-Identität zu revolutionieren. Es kommt nicht nur darauf an, was das Gerät ist, sondern auch, wie es sich verhält. Um dieses anhaltende Problem zu lösen, ist eine kontinuierliche und ständige Überwachung des Geräteverhaltens erforderlich. Hier macht Zscaler IoT Behavioral Identity einen großen Unterschied. IoT Behavioral Identity gewährleistet mithilfe der KI/ML-Technologie von Zscaler kontinuierlichen Zero-Trust-Schutz für alle Ihre IoT-Geräte, unabhängig von Plattform, Betriebssystem oder Typ.

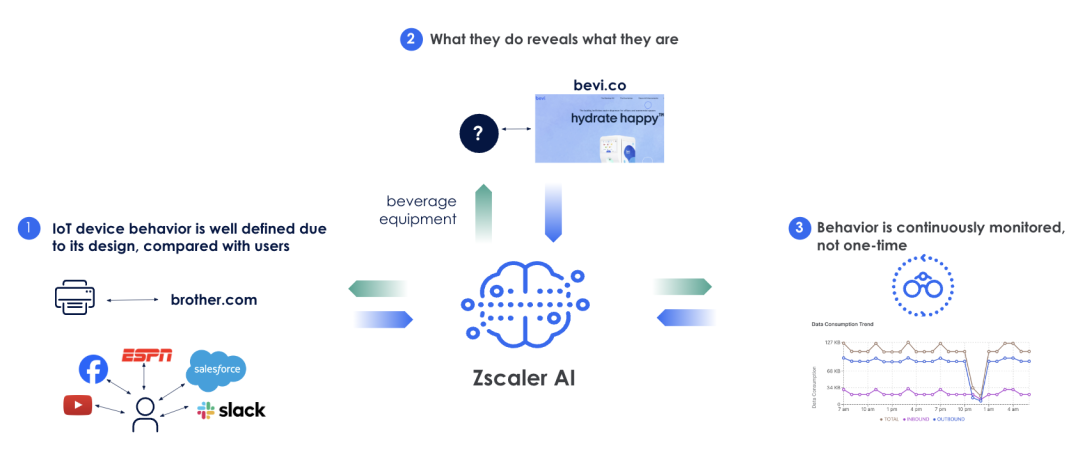

Wie funktioniert das konkret? Erstens sind IoT-Geräte Maschinen, die für die Ausführung einer bestimmten Aufgabe konzipiert sind. Drucker sind beispielsweise zum Drucken konzipiert. Daher ist ihr Verhalten im Vergleich zu menschlichen Usern sehr viel klarer definiert. Menschliche User stellen im Normalfall Verbindungen zu einer Vielzahl von Websites im Internet her, beispielsweise zu sozialen Netzwerken, Streaming-Medien, Geschäftsanwendungen usw. IoT-Geräte hingegen kommunizieren nur mit bestimmten Domänen, um entweder Telemetriedaten oder Statistiken zu aktualisieren. So greifen Brother-Drucker etwa häufig auf brother.com zu.

Zweitens lässt sich aus den Aktivitäten von IoT-Geräten viel zuverlässiger erkennen, um was für ein Gerät es sich handelt, als wenn man nur die MAC-Adressen untersucht. Wir können IoT-Transaktionsdaten in die KI-Engine von Zscaler einspeisen, die dann auf intelligente und automatische Weise anhand der Kommunikationsmuster der Geräte erkennen kann, um welche Geräte es sich handelt. Wenn beispielsweise ein unbekanntes IoT-Gerät vorwiegend mit „bevi.co“ kommuniziert, kann die Zscaler-KI es ohne jegliches menschliches Eingreifen als Getränkeautomat klassifizieren.

Schließlich müssen wir das Verhalten von IoT-Geräten kontinuierlich überwachen, nicht nur einmal. Wenn sich das Gerät also ungewöhnlich verhält, können wir eine mögliche Gefährdung erkennen und die Kunden warnen, damit sie schneller und effektiver auf den Vorfall reagieren können. Auf diese Weise wird die Reaktionszeit verkürzt.

Fazit

Fazit: Zscaler IoT Behavioral Identity, die aktuelle Neuheit von Zscaler, die von unserer Zscaler KI-Engine unterstützt wird, löst die seit Jahrzehnten bestehende Herausforderung der IoT-Identität. Es ist an der Zeit, über den Tellerrand der traditionellen zertifikats- und MAC-basierten Authentifizierung hinauszublicken und diese neue Methode zur Sicherung all Ihrer IoT-Geräte zu nutzen. Wenn Sie mehr erfahren möchten, klicken Sie hier oder wenden Sie sich an Ihren zuständigen Ansprechpartner bei Zscaler, um eine Produktdemo zu buchen.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.