Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

DeepSeek-Zugriffskontrolle: Fortgeschrittene Sicherheit durch DeepSeek-App-Blockierung

DeepSeek ist eine neue Ergänzung im Spektrum der GenAI-Anwendungen. Obwohl es über ähnliche leistungsstarke Funktionen wie andere GenAI-Anwendungen verfügt, kann seine Nutzung erhebliche Risiken bergen, wenn sie nicht ordnungsgemäß überwacht oder eingeschränkt wird. Zu diesen Risiken gehören:

- Datenlecks: Offenlegung vertraulichen geistigen Eigentums des Unternehmens, beispielsweise von Quellcodes.

- Compliance-Risiken: Unbefugtes Suchen oder Abrufen regulierter Informationen, was möglicherweise einen Verstoß gegen Datenschutzvorschriften darstellt.

Um diesen Risiken zu begegnen, können Unternehmen, die Zscaler-Lösungen nutzen, eine URL-Richtlinie erstellen und durchsetzen, um den Zugriff auf DeepSeek zu blockieren.

Schritte zum Blockieren von DeepSeek mithilfe der Zscaler-URL-Richtlinie

1. URLs und Domänen von DeepSeek identifizieren

- DeepSeek wird normalerweise über bestimmte URLs betrieben. Stellen Sie sicher, dass Sie die mit der Anwendung verknüpften primären Domänen und Subdomänen erfassen und validieren (z. B.www.deepseek.com,chat.deepseek.com,cdn.deepseek.com).

- Verwenden Sie die Protokolle und Analysen von Zscaler, um vorhandene Verkehrsmuster zu überwachen und Zugriffsversuche auf DeepSeek-bezogene URLs zu überprüfen.

2. Userdefinierte URL für die Anwendung erstellen

Erstellen Sie eine userdefinierte URL für die DeepSeek-Anwendung. Informationen zum Konfigurieren einer userdefinierten URL finden Sie in diesem Hilfeartikel.

3. Richtlinie zur URL-Filterung erstellen

- Erstellen Sie eine Richtlinie in den Einstellungen zur Kontrolle von URLs und Cloud-Anwendungen. Informationen zum Konfigurieren von URL-Richtlinien finden Sie in diesem Hilfeartikel.

4. Richtlinie durchsetzen

- Speichern und aktivieren Sie die Richtlinie. Dies gewährleistet eine sofortige Durchsetzung für alle User, die über die Zero Trust Exchange von Zscaler geleitet werden.

5. Richtlinie testen

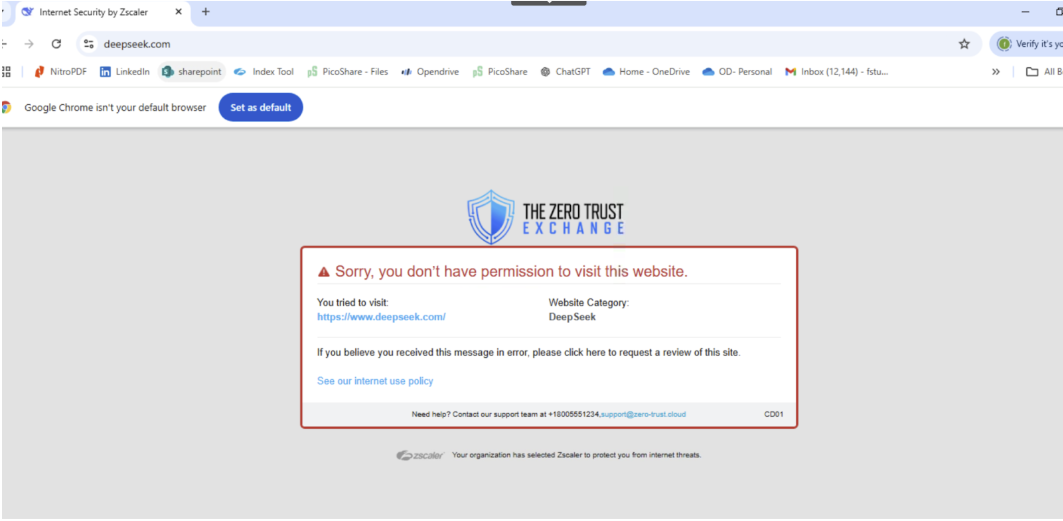

- Validieren Sie die Implementierung, indem Sie versuchen, über Endgeräte, deren Traffic über die Zscaler Zero Trust Exchange geleitet wird, auf DeepSeek-URLs zuzugreifen. Die Anfragen sollten mit einer entsprechenden Meldung blockiert werden.

- Überprüfen Sie die Zscaler-Protokolle, um die Wirksamkeit der Richtlinie zu bestätigen.

6. Warnmeldungen und Berichte aktivieren

- Konfigurieren Sie Warnmeldungen, um Administratoren zu benachrichtigen, wenn User versuchen, auf blockierte DeepSeek-URLs zuzugreifen.

- Verwenden Sie die Analyse- und Reporting-Funktionen von Zscaler zur Überwachung von Trends, wie z. B. wiederholte Versuche, die Richtlinie zu umgehen.

Zusätzliche Empfehlungen

- User schulen: Kommunizieren Sie gegenüber Ihren Mitarbeitern die Gründe für die Sperrung von DeepSeek und legen Sie dabei besonderes Gewicht auf Data Protection und Compliance.

- Ausnahmen überwachen: Überprüfen und aktualisieren Sie die Richtlinien regelmäßig, um Ausnahmen oder neue Risiken im Zuge der Weiterentwicklung von DeepSeek zu berücksichtigen.

- Integration mit Zscaler DLP: Verbessern Sie den Schutz, indem Sie die Richtliniendurchsetzung von Zscaler mit Lösungen zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) integrieren, um die Interaktion mit sensiblen Daten zu kontrollieren.

Durch Nutzung der robusten URL-Richtliniendurchsetzung von Zscaler können Unternehmen die mit DeepSeek verbundenen Risiken mindern und gleichzeitig die Compliance aufrechterhalten sowie vertrauliche Informationen schützen.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.