Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

Aufbau einer belastbaren Hybrid-Belegschaft: Zukunftssichere IT für Remote-Arbeit

Cybersecurity- und Compliance-Risiken sind nur allzu real und spiegeln die Realität einer komplexen und dynamischen Computerumgebung wider

Die Aberdeen-Studie 2024 Future of the Workplace zeigt, dass IT-Experten heute vor der Herausforderung stehen, einer größeren Anzahl von Remote-/Hybrid-Benutzern in einer komplexeren und dynamischeren Computerumgebung mit erhöhten Cybersicherheits- und Compliance-Risiken einen schnelleren und individuelleren Support zu bieten.

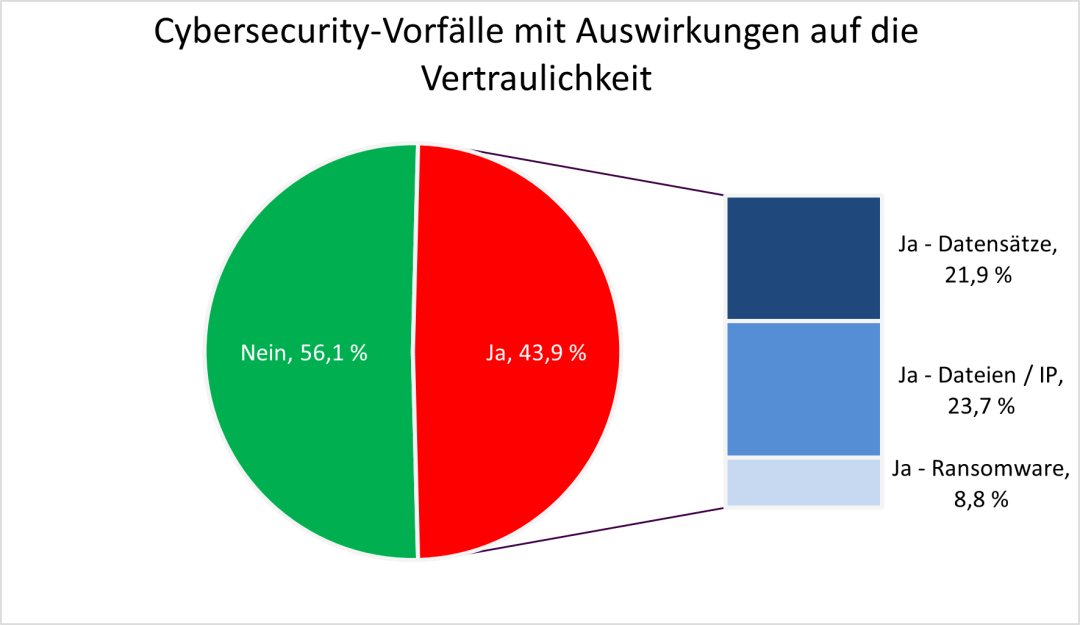

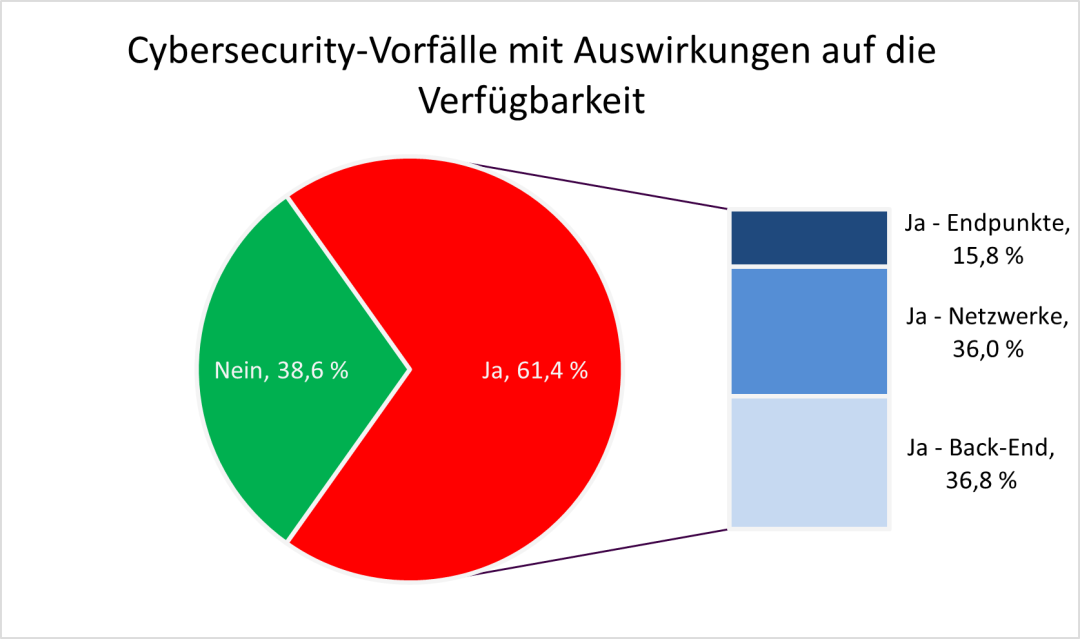

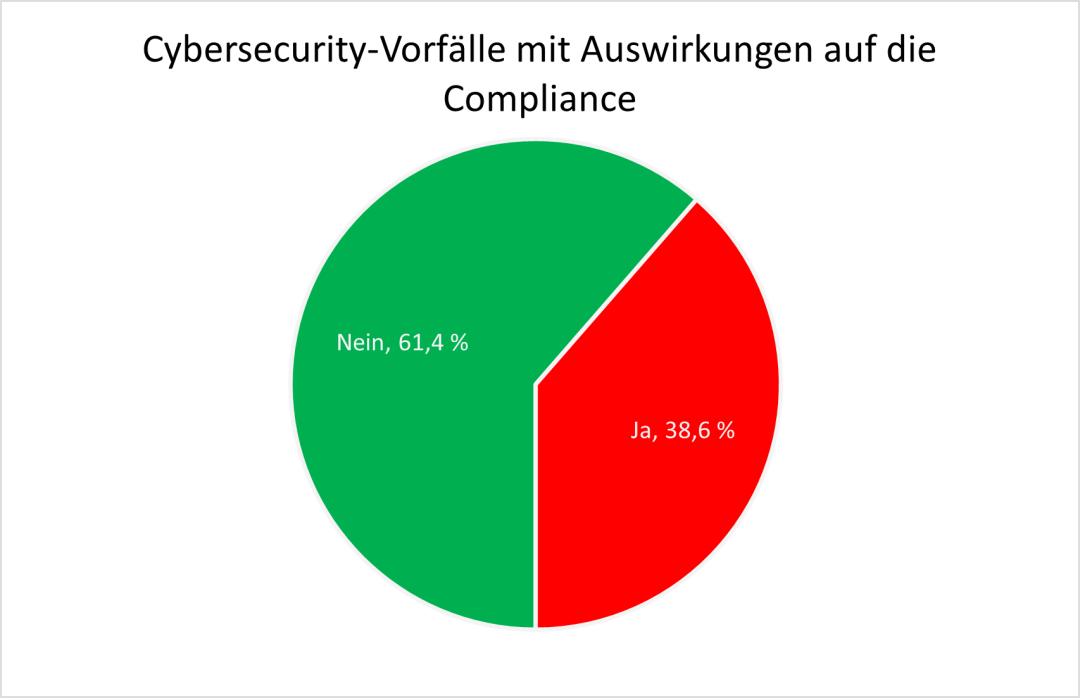

Abbildung 1: Cybersecurity-Vorfälle mit Auswirkungen auf Vertraulichkeit, Verfügbarkeit und Compliance sind weit verbreitet

Quelle: Aberdeen, Mai 2024

In einer aktuellen Studie von Aberdeen gaben die Befragten an, dass Cybersicherheitsvorfälle, die Vertraulichkeit, Verfügbarkeit und Compliance betreffen, allzu häufig vorkommen (siehe Abbildung 1). In den letzten 12 Monaten:

- Erlebten etwa 4 von 9 Befragten (43,9 %) einen Vorfall, der die Vertraulichkeit / den Datenschutz betraf - einschließlich Vorfällen mit strukturierten Daten (Datensätzen), unstrukturierten Daten (Dateien) und Ransomware. Zu den bemerkenswerten Beispielen in der EMEA-Region gehören die jüngsten Vorfälle bei France Travail und dem BBC Pension Scheme.

- Erlebten etwa 3 von 5 Befragten (61,4 %) einen Vorfall, der sich auf die Verfügbarkeit auswirkte - einschließlich Vorfällen, die zu ungeplanten Ausfallzeiten oder Verlangsamungen bei Endgeräten, Netzwerken und Backend-Systemen führten. Die EMEA-Region war nicht immun gegen weltweite Computerausfälle aufgrund eines fehlerhaften Crowdstrike/Windows-Software-Updates im Juli 2024, wie das Beispiel von KLM Royal Dutch Airlines zeigt.

- Erlebten fast 2 von 5 Befragten (38,6 %) einen Vorfall, der die Compliance betraf. Aberdeen definierte dies als einen Befund oder eine Beobachtung, die als Audit-Fehler identifiziert wurde, oder einen anderen Fall von Nichteinhaltung, der schwerwiegend genug war, um sofortige Abhilfe oder einen verbindlichen Plan zur Abhilfe zu erfordern. Mit anderen Worten: Es handelte sich nicht um ein Problem, das das Unternehmen nicht einfach aufschieben oder ignorieren konnte. Wenn solche Verstöße nicht behoben werden, können sie zu öffentlichen und kostspieligen Durchsetzungsmaßnahmen durch die Aufsichtsbehörden führen, wie im jüngsten Fall der Deutschen Bank AG.

Wie wir wissen, gibt es zwei Dimensionen des Risikos: die Häufigkeit, mit der diese Ereignisse auftreten, und das Ausmaß, in dem sie sich auf das Geschäft auswirken können, wenn sie tatsächlich eintreten. Die Studie zeigt, dass sie häufig auftreten, und die Beispiele helfen, die potenziellen Kosten zu veranschaulichen.

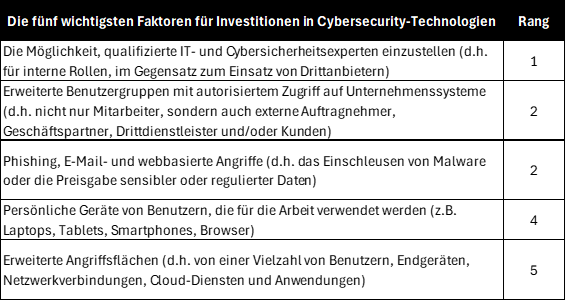

Im Allgemeinen führen Unternehmen diese Art von Vorfällen auf die komplexen und dynamischen Computerumgebungen zurück, die für moderne Arbeitsplätze erforderlich sind. Dazu gehören erweiterte Benutzergruppen mit autorisiertem Zugriff auf Unternehmenssystemen, persönliche Geräte der Benutzer, die für die Arbeit verwendet werden, erheblich erweiterte Angriffsflächen und gezielte Angriffe auf das Verhalten der Benutzer (z. B. Phishing, E-Mail und webbasierte Angriffe). Zusammen mit der Schwierigkeit, qualifizierte IT- und Cybersicherheitsexperten einzustellen und zu halten, ergeben sich die fünf wichtigsten Faktoren für Unternehmensinvestitionen in Cybersicherheitstechnologien (siehe Tabelle 1).

Tabelle 1: Die 5 wichtigsten Faktoren für Investitionen in Cybersecurity-Technologien

Quelle: Aberdeen, Mai 2024

In der Praxis sind herkömmliche Cybersicherheitsansätze zunehmend nicht mehr in der Lage, diese Risiken auf ein akzeptables Niveau zu senken, um den modernen Arbeitsplatz zu unterstützen. Die Aberdeen-Studie gibt auch Aufschluss darüber, wie sich die aktuelle und geplante Nutzung ausgewählter Kategorien von Cybersicherheitslösungen verändert, um den sich ändernden Anforderungen gerecht zu werden.

Dennoch werden Bedrohungsakteure ihre Strategien im Laufe der Zeit immer wieder anpassen, und die beliebtesten Exploits werden sich ständig ändern. Dies unterstreicht, wie wichtig es ist, grundlegende Cybersicherheitstechnologien und -fähigkeiten zu implementieren, um zu kontrollieren, zu identifizieren, zu schützen, zu erkennen, zu reagieren und wiederherzustellen - anstatt nur den neuesten Schwachstellen oder Exploits hinterherzulaufen.

Zscalers Ansatz: Sicherung und Stärkung der hybriden Belegschaft

Zscaler ist davon überzeugt, dass der moderne Arbeitsplatz einen sicheren Zugriff für Benutzer bieten muss, die ständig unterwegs sind und von verschiedenen Standorten aus mit unterschiedlichen Geräten arbeiten - und dabei gleichzeitig sicherheits- und compliance-relevante Herausforderungen meistern müssen, wie z.B:

- Schutz einer wachsenden und dynamischen Angriffsfläche

- Geschäftskontinuität als oberste Priorität

- Aufrechterhaltung einer nahtlosen Benutzererfahrung über alle Ausfallszenarien hinweg

Um tiefer in die Materie einzutauchen und zu erfahren, wie Zscaler Unternehmen bei der Umstellung von Legacy-Netzwerkinfrastrukturen auf moderne, sichere und belastbare Cloud-native Services unterstützt, sehen Sie sich dieses Gespräch im Podcast-Stil zwischen Derek Brink, Vice President und Research Fellow bei der Aberdeen Group, und Kevin Schwarz, Head of CTO von Zscaler, an, in dem sie wichtige Technologietrends diskutieren, die die Zukunft der IT prägen. Schauen Sie jetzt zu und erfahren Sie, wie der Zero-Trust-Ansatz von Zscaler einen zukunftssicheren, widerstandsfähigen Arbeitsplatz unterstützt.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.