/ Cos'è la Deception Technology?

Cos'è la Deception Technology?

Perché la Deception Technology è importante?

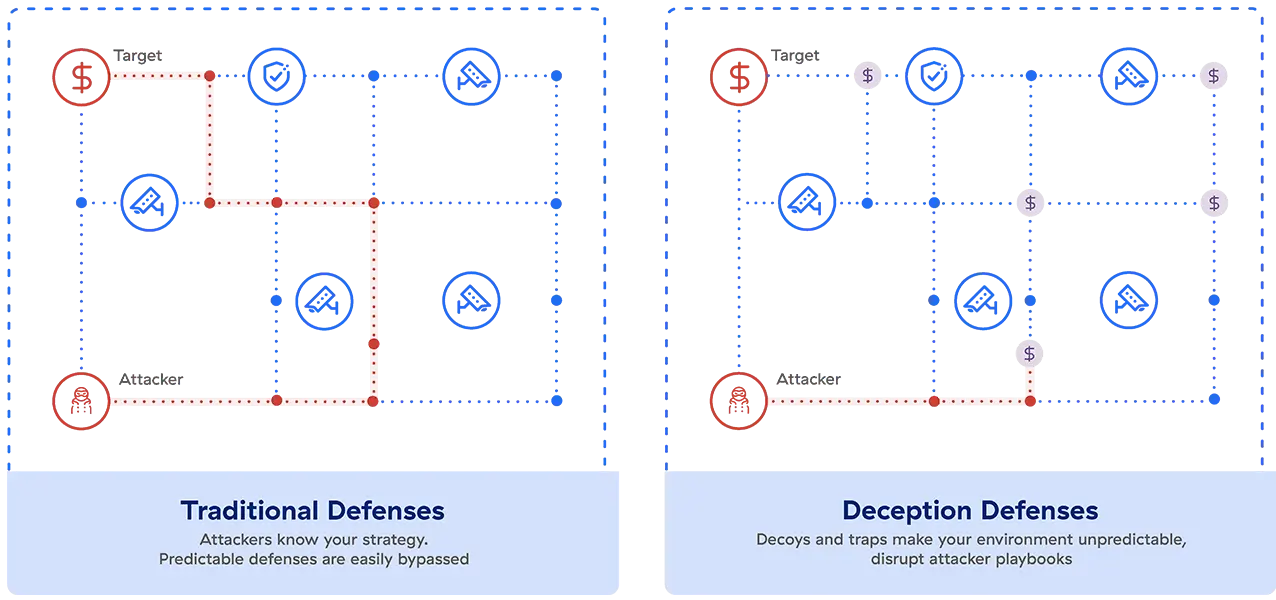

Indipendentemente da quanto siano efficaci le difese perimetrali, vi è comunque la possibilità che i criminali informatici riescano a infiltrarsi nella rete. Grazie alla Deception Technology, perderanno tempo ad esplorare risorse senza valore posizionate in modo strategico, e saranno indotti a cadere in una trappola. Una volta rilevata la loro presenza, è possibile ottenere un indicatore precoce del loro comportamento e raccogliere informazioni da usare a proprio favore.

Le strategie di difesa della Deception Technology oggi si basano in gran parte sui principi dell'inganno militare impiegati da personaggi come Chanakya, Sun Tzu, Napoleone e Gengis Khan per conquistare territori attraverso inganni, camuffamenti e sotterfugi. Nel contesto della sicurezza informatica, i difensori usano esche e trappole per indurre in errore gli aggressori, facendo credere loro di avere individuato un punto di accesso alla rete e portandoli a uscire allo scoperto.

I vantaggi della Deception Technology

In generale, il vantaggio principale della Deception Technology è che il successo dipende dall'aggressore, e non dal difensore. Con la rete popolata di esche, gli aggressori, per avere successo, devono mettere in atto un attacco impeccabile, senza farsi ingannare da alcuna risorsa fittizia, deviazione o trappola. Nel momento in cui l'aggressore compie un qualsiasi tipo di errore, il difensore ha la meglio.

Diamo un'occhiata ai cinque vantaggi concreti di questa tecnologia.

1. Migliore rilevamento delle minacce

Se si posizionano le classi di rilevamento su una scala di precisione, vi sono due estremi:

- rilevamento basato sulla firma, che è estremamente preciso ma molto specifico per minaccia;

- analisi del comportamento/euristica, che copre varie minacce ma tende a generare falsi positivi.

Gli avvisi della deception technology sono la sintesi perfetta di questi due aspetti, perché sono estremamente precisi e forniscono un'ampia copertura delle minacce.

2. Consapevolezza del rischio aziendale

La maggior parte dei controlli di sicurezza non prende in considerazione i rischi aziendali correnti: un antivirus non può sapere se in un'azienda è in corso una fusione. La deception, invece, è intrinsecamente in grado di allinearsi a questi rischi. Ad esempio, se l'azienda sta lanciando un nuovo prodotto, è possibile creare delle misure di deception pensate appositamente per questo scenario, con controlli di sicurezza mirati in base alle aree esposte a un rischio maggiore.

3. Maggiore copertura

La Deception Technology può essere estesa a tutta l'azienda, anche agli ambienti che spesso costituiscono dei punti ciechi. È in grado di rilevare le minacce al perimetro, sugli endpoint, nella rete, in Active Directory e a ogni livello di applicazione, nonché di coprire gli ambienti che spesso vengono trascurati, come SCADA/ICS, l'Internet delle cose e il cloud.

A differenza di altre soluzioni costituite da molteplici prodotti singoli, la deception copre inoltre l'intera kill chain, dalla ricognizione antecedente all'attacco all'exploit, l'escalation dei privilegi, il movimento laterale e la perdita dei dati.

4. Numero estremamente basso di falsi positivi

I falsi positivi possono mettere in difficoltà qualsiasi team che si occupa di sicurezza. La Deception Technology ne produce pochissimi, perché solo gli aggressori hanno motivo di interagire con un'esca. Inoltre, gli avvisi forniscono il contesto delle intenzioni di un aggressore.

La maggior parte delle analisi comportamentali utilizza algoritmi di machine learning per segnalare le anomalie rispetto a una condizione di normalità; questo causa la generazione dei falsi positivi. La Deception Technology stabilisce uno scenario di riferimento ad attività azzerata (in modo che qualsiasi attività, in qualsiasi caso, giustifichi un'indagine) e fornisce indicatori dettagliati di una compromissione.

5. Risposta orchestrata

La risposta orchestrata/automatica è più utile quando l'evento scatenante è sicuro al 100%. Anche in questo caso, gli avvisi di solito non necessitano di orchestrazione, perché i prodotti che li generano gestiscono già la correzione (ad esempio, la quarantena dell'antivirus).

Gli avvisi, nella Deception Technology, sono altamente certi e contestuali, ed è quindi possibile orchestrare scenari più complessi (ad esempio, credenziali esca che reindirizzano a un ambiente esca e che sono bloccate nell'ambiente reale) o concentrarsi su applicazioni specifiche (ad esempio, un account che accede a un server bancario SWIFT falso, che viene bloccato nel server SWIFT reale).

Come funziona la tecnologia di deception

La tecnologia di deception moderna utilizza tecniche di difesa attiva per far sì che la rete risulti un ambiente ostile per gli aggressori. Simile agli honeypot (di cui parleremo tra poco), la tecnologia di deception di oggi popola la rete con risorse fittizie che appaiono come risorse di produzione reali, ma alle quali nessun utente legittimo può mai accedere. In seguito, invia avvisi per rilevare le attività dannose, raccogliere informazioni sulle minacce, bloccare il movimento laterale e orchestrare la risposta e il contenimento delle minacce, il tutto senza bisogno di supervisione umana.

Le piattaforme di deception moderne seguono un modello basato sul rilevamento proattivo che genera un numero ridotto di falsi positivi. Fanno uso di analisi approfondite che si concentrano sull'intento umano che si cela dietro un attacco, adattandosi alle nuove minacce prima ancora che si verifichino, e offrendo orchestrazione e automazione delle attività di risposta. Dato che le tecniche di difesa di Deception Technology non dipendono da firme o euristiche per il rilevamento, sono in grado di coprire quasi tutti i vettori di attacco e di rilevare in tempo reale praticamente qualsiasi tipologia di attacco, come quelli basati su minacce persistenti avanzate (APT), minacce 0-day, ricognizioni, movimenti laterali, attacchi fileless, ingegneria sociale, attacchi man-in-the-middle e ransomware.

Una volta identificato un aggressore sulla rete, è possibile manipolare l'ambiente di deception in tempo reale in base alle informazioni raccolte sull'attacco. Ecco alcune possibilità:

- manipolare l'aggressore generando o rimuovendo delle risorse esca;

- generare traffico di rete, avvisi o messaggi di errore, per indurre gli aggressori a mettere in atto comportamenti specifici;

- usare strumenti di dirottamento delle sessioni per il cloud o distorcere le percezioni che gli aggressori hanno dell'ambiente;

- creare situazioni che costringono un aggressore a divulgare informazioni sulla sua identità e sul luogo di provenienza, per aggirare gli ostacoli percepiti.

La deception non si limita a dirottare i criminali informatici. Questo insieme di strategie sfrutta la conoscenza parziale che gli aggressori hanno dell'ambiente in cui stanno cercando di infiltrarsi e la loro incapacità di distinguere le entità reali da quelle fittizie. In questo modo, la dinamica di potere tra aggressori e difensori è invertita, e questi ultimi ottengono una prospettiva concreta su ciò che gli utenti malintenzionati vogliono ottenere, sul perché lo vogliono e su come intendono procedere.

Deception Technology moderna e honeypot a confronto

Il primo strumento di deception nell'ambito della sicurezza delle informazioni, l'honeypot, è apparso diversi decenni fa ed è ancora oggi in uso. Gli honeypot, letteralmente "barattoli di miele", sono risorse non protette, ma monitorate, progettate per attrarre gli aggressori che hanno violato una rete. Una volta effettuato l'accesso all'honeypot, i team addetti alle operazioni di sicurezza possono agire per ottenere informazioni sull'aggressore o bloccare l'attacco.

Le tecnologie di deception più datate, come honeypot, honey credential (credenziali esca) e simili, sono essenzialmente tecniche statiche e reattive, diventano obsolete molto rapidamente e non sono in grado di stare al passo con delle tattiche di attacco che sono invece in continua evoluzione. Per questo motivo, per gli aggressori è ancora più facile eludere il rilevamento e rimanere nella rete. Gli honeypot e le honeynet (reti esca) accessibili a Internet possono generare molti falsi positivi, se la tecnologia non è in grado di distinguere tra ampie attività di scansione e ricognizione mirata.

Le sfide della tecnologia di rilevamento legacy

I metodi di deception in ambito informatico si basano sul presupposto che un utente malintenzionato abbia già aggirato la sicurezza perimetrale e abbia ottenuto l'accesso alla rete, agli endpoint, ai sistemi operativi e alle applicazioni. Gli altri metodi di rilevamento sono progettati per avvisare i team di sicurezza della presenza di minacce, ma non sono efficaci per combattere i sofisticati attacchi di oggi.

Gli strumenti di rilevamento legacy, come firewall e rilevamento degli endpoint, sono progettati per categorie specifiche (rete, applicazione, endpoint, dispositivi IoT, ecc.), e spesso operano in modo indipendente l'uno dall'altro. Questo comporta vari problemi:

- avvisi a bassa attendibilità, in quanto questi strumenti sono in grado di vedere solo la loro specifica porzione dell'infrastruttura di sicurezza, senza contesto;

- Tempistiche più lunghe per le indagini, poiché gli analisti della sicurezza devono passare da uno strumento all'altro per scoprire la sequenza di attacco e l'entità dei danni.

- Numero elevato di falsi positivi, che va a gravare sulla procedura di segnalazione. Un'indagine condotta nel 2021 da ESG ha riscontrato che il 45% degli avvisi, provenienti dall'applicazione Web degli intervistati e dagli strumenti di sicurezza delle API, corrispondeva a dei falsi positivi.

Inoltre, molte tecnologie di rilevamento esistenti funzionano meglio contro i malware anziché contro gli attacchi con interazione umana, siano essi minacce esterne o interne. Gli aggressori avanzati sono molto più sofisticati degli hacker comuni e sono estremamente abili nell'imitare i comportamenti degli utenti legittimi per riuscire a passare inosservati. Quando si trovano di fronte a delle piattaforme di deception, tuttavia, questi aggressori escono allo scoperto non appena interagiscono con un'esca.

Casi d'uso della Deception Technology

Quali sono le tipologie di minacce che possono essere rilevate dalla Deception Technology?

È possibile utilizzare la deception technology per rilevare le minacce nella kill chain, dalla ricognizione al furto dei dati. Esistono tre macrocategorie di casi d'uso:

- Deception per la difesa del perimetro: di solito non è possibile monitorare tutto il traffico in entrata alla ricerca di potenziali minacce. La creazione di risorse ingannevoli rivolte al pubblico può semplificare questo problema e fornire informazioni utili su chi stia prendendo di mira l'azienda.

- Deception per la difesa della rete: consiste nel posizionare esche in luoghi individuabili dagli aggressori ma a cui gli utenti legittimi non possono accedere, e può consentire il rilevamento di un attacco in corso.

- Deception per la difesa degli endpoint: agli aggressori, le esche sugli endpoint appaiono come risorse preziose per esfiltrare i dati. Il monitoraggio di queste risorse può consentire il rilevamento di azioni sospette e di comportamenti che sarebbero normali sulla rete, ma che non dovrebbero verificarsi su un determinato endpoint in un dato momento.

Le aziende devono usare la Deception Technology?

Fino a poco tempo fa, era opinione comune del settore che la deception fosse utile prevalentemente per le aziende con funzionalità di sicurezza avanzate. Tuttavia, anche le aziende di medie e piccole dimensioni possono trarre importanti vantaggi da questa tecnologia. Oggi, la deception sta diventando molto popolare tra le organizzazioni di ogni dimensione.

Aziende grandi e mature

Le aziende all'avanguardia che dispongono di un budget elevato, con funzioni di sicurezza ben sviluppate, utilizzano la Deception Technology per ottimizzare il rilevamento delle minacce, la raccolta interna di informazioni su di esse e le funzionalità di risposta.

Attraverso la deception, le aziende cercano di rilevare le minacce avanzate e sfruttano il basso numero di falsi positivi per ricercarle attivamente o fornire una risposta integrata attraverso le proprie tecnologie di applicazione dei controlli. Lo sviluppo di questo segmento del mercato ha portato a un'adozione sempre più diffusa della tecnologia di deception.

Aziende di medie e piccole dimensioni

I CISO delle realtà di medie dimensioni, nonché i team di sicurezza più snelli delle aziende più piccole, operano con budget più ridotti, ma spesso affrontano minacce e rischi significativi, come i problemi di conformità. Queste aziende possono essere dotate di una struttura di sicurezza di base, ma devono comunque essere in grado di rilevare le minacce più gravi. Hanno dunque bisogno di una soluzione che:

- sia veloce da adottare e offra risultati immediati;

- sia facile da usare e necessiti di poca manutenzione, adatta a un piccolo team che si occupa di sicurezza;

- non sia una soluzione ad hoc, dal momento che il budget è troppo basso per gestire più tecnologie;

- sia dotata di un'ampia copertura, che includa aree come il cloud e l'IoT.

La Deception Technology soddisfa tutte queste esigenze e permette a queste aziende di avere il controllo sulle minacce più avanzate e mirate.

Zscaler: Deception Technology con un'architettura zero trust

Nessuna tecnica o policy di sicurezza informatica è efficace al 100% nel bloccare gli aggressori. Per garantire la massima protezione, è necessaria la collaborazione e la condivisione di informazioni tra più tecnologie. L'obiettivo è quello di ridurre al minimo la superficie di attacco e accelerare la capacità di risolvere gli incidenti.

Una delle combinazioni più potenti consiste nell'integrazione della Deception Technology con la sicurezza zero trust. L'approccio zero trust presuppone che ogni accesso o richiesta dell'utente sia considerato ostile fino a quando l'identità dell'utente e il contesto della richiesta non vengono autenticati e autorizzati. In questo modo, garantisce l'accesso solo alle risorse minime richieste, un concetto noto come "accesso a privilegi minimi".

Le esche della Deception Technology svolgono la funzione di trigger in un ambiente zero trust, e consentono di rilevare gli utenti compromessi o i movimenti laterali nella rete. Ogni movimento laterale è tracciato in un ambiente sicuro e isolato, e vengono inviati avvisi sul tipo di risorsa a cui l'aggressore è interessato, rallentandolo e consentendo ai team di sicurezza di monitorare le sue tattiche, tecniche e procedure (TTP).

Zscaler Deception integra la deception con lo zero trust, tracciando l'intera sequenza di attacco e avviando azioni di risposta automatizzate attraverso la piattaforma Zscaler Zero Trust Exchange.

Difesa attiva con il framework MITRE Engage

MITRE Engage è un affidabile framework di settore per discutere e pianificare l'interazione con gli aggressori, la deception e le attività di denial (rifiuto) sulla base del comportamento dell'aggressore osservato nel mondo reale. La matrice di MITRE rappresenta una guida concreta e all'avanguardia sul modo in cui le aziende possono implementare al meglio delle strategie di deception e di interazione con gli aggressori nell'ambito della propria strategia globale di sicurezza zero trust.

Zscaler è orgogliosa di collaborare con MITRE sul framework Engage. Fai clic qui per saperne di più.