Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Nuovo report di ThreatLabz: i dispositivi mobili continuano a essere uno dei principali vettori di minacce, con una crescita degli spyware pari al 111%, mentre gli attacchi diretti all'IoT sono aumentati del 45%

Il ruolo del CISO acquisisce sempre maggiore importanza a causa del numero crescente di violazioni e attacchi informatici, come i ransomware, e a causa dei requisiti imposti dalla SEC alle organizzazioni pubbliche, che prevedono l'obbligo di divulgare le violazioni materiali.

Tra gli aspetti in più rapida evoluzione della sicurezza informatica aziendale troviamo i sistemi mobili, l'Internet delle cose (IoT) e la tecnologia operativa (OT). Attualmente, il 96,5% delle persone accede a Internet tramite un dispositivo mobile e il 59% del traffico Internet è generato da questi dispositivi. Al contempo, i sistemi OT e cyber-fisici, un tempo isolati da Internet, sono stati rapidamente integrati nelle reti aziendali, dove le minacce possono proliferare.

Per far luce su questo panorama di minacce in rapida evoluzione, il team di ricerca di Zscaler ThreatLabz ha condotto un'analisi approfondita delle tendenze degli attacchi diretti ai dispositivi mobili e all'IoT/OT da giugno del 2023 a maggio del 2024.

Nel complesso, ThreatLabz ha riscontrato un incremento degli attacchi con movente finanziario diretti ai dispositivi mobili, con una crescita del 111% degli spyware e del 29% dei malware bancari, la maggior parte dei quali riesce a eludere l'autenticazione a più fattori (MFA). Al contempo, gli attacchi diretti all'IoT sono cresciuti del 45% di anno in anno, e ThreatLabz ha individuato rischi pervasivi anche per la sicurezza degli ambienti OT.

Questo articolo di blog riassume i risultati principali del report. Per ulteriori dati sulle tendenze delle minacce dirette a dispositivi mobili e IoT/OT, i casi di studio e le best practice per proteggere la tua organizzazione, scarica il report del 2024 di Zscaler ThreatLabz sulle minacce dirette a dispositivi mobili, IoT e OT.

I 6 risultati principali per dispositivi mobili e IoT/OT

Le principali tendenze relative a dispositivi mobili e IoT/OT

1. Aumento delle minacce con movente finanziario dirette ai dispositivi mobili, con un incremento degli spyware del 111% e dei malware bancari del 29%.

- Nonostante un calo generale degli attacchi diretti ai sistemi Android, le minacce con movente economico che prendono di mira i dispositivi mobili sono in aumento, e la maggior parte di esse è in grado di eludere l'MFA.

2. Gli attacchi diretti alle risorse IoT sono aumentati del 45% rispetto ai tentativi di attacco bloccati sul cloud Zscaler e riportati nel nostro report del 2023.

- Zscaler ha bloccato il 45% di transazioni malware dirette all'IoT in più rispetto all'anno precedente. ThreatLabz ha inoltre osservato un incremento del 12% del numero di tentativi di distribuzione di malware (distribuzione di payload) verso i dispositivi IoT.

3. ThreatLabz ha scoperto oltre 200 app fake su Google Play Store.

- Tra queste rientra anche Anatsa, un noto malware bancario per Android che utilizza lettori di codici PDF e QR per distribuire malware e che ha preso di mira oltre 650 istituti finanziari.

4. I sistemi operativi obsoleti e a fine vita rendono i sistemi OT vulnerabili.

- Un tempo isolati da Internet, i sistemi OT e cyber-fisici si sono rapidamente integrati nelle reti aziendali, favorendo la proliferazione delle minacce.

- Da un'analisi delle distribuzioni OT su larga scala, ThreatLabz ha scoperto che almeno il 50% dei sistemi OT utilizza sistemi operativi giunti a fine vita, molti dei quali presentano vulnerabilità note. Al contempo, abbondano protocolli e servizi a rischio nel traffico OT est-ovest.

I principali obiettivi delle minacce a dispositivi mobili e IoT/OT

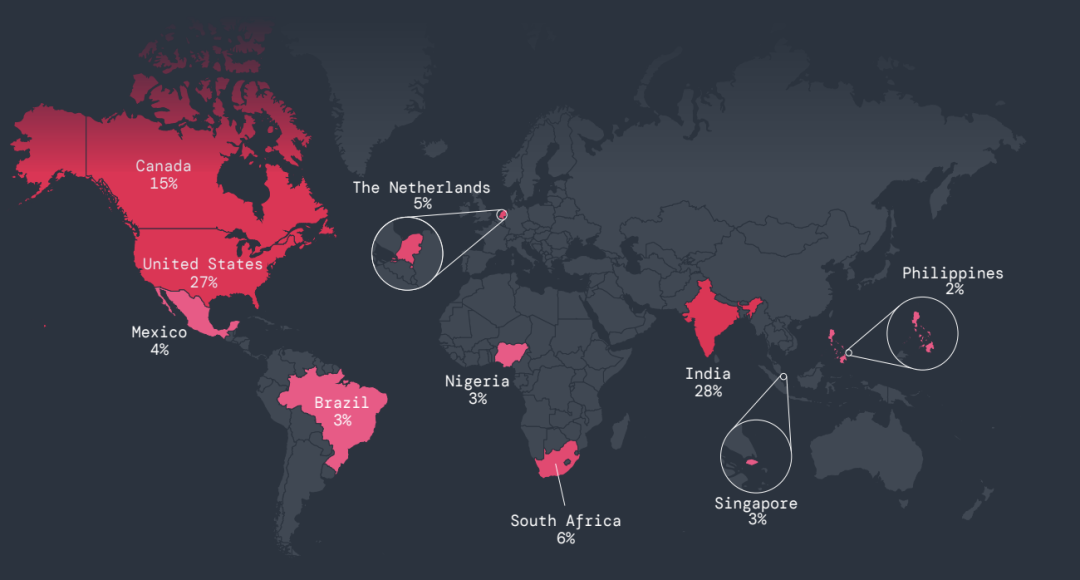

5. L'India è stata il Paese più colpito dagli attacchi diretti ai dispositivi mobili, registrando il 28% degli attacchi totali, seguita da Stati Uniti, Canada, Sudafrica e Paesi Bassi. Al contempo, gli Stati Uniti continuano a essere i più colpiti degli attacchi diretti all'IoT, con l'81% degli attacchi complessivi, seguiti da Singapore, Regno Unito, Germania e Canada.

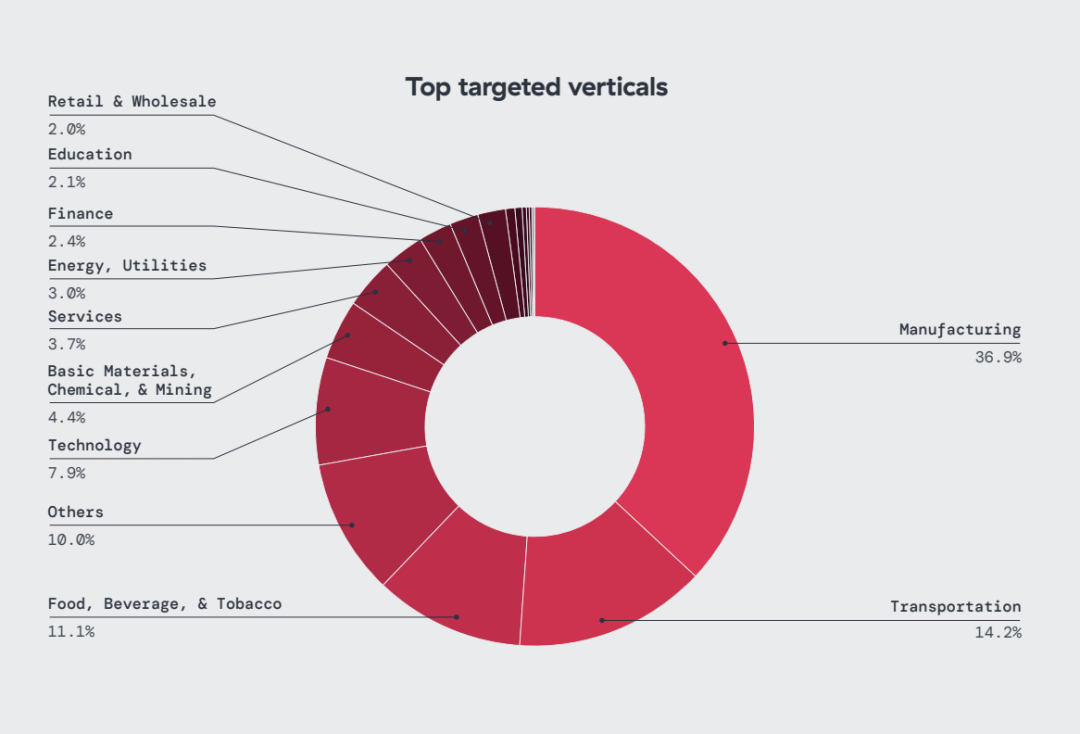

6. Il settore manifatturiero ha registrato il volume più elevato di attacchi diretti all'IoT, con il 36% dei blocchi complessivi di malware, seguito dai trasporti (14%) e dal settore di alimenti, bevande e tabacco (11%). La tecnologia e l'istruzione sono stati invece i più colpiti dalle minacce dirette ai dispositivi mobili.

Come proteggere dispositivi mobili, IoT e OT con lo zero trust

Dato che gli attacchi informatici diretti ai dispositivi mobili e alle risorse IoT/OT sono sempre più sofisticati, le aziende hanno bisogno di un modo migliore per ridurre i rischi informatici, ma allo stesso tempo devono poter adottare la connettività IoT e OT per favorire il business. Oltre alla crescita degli attacchi contro l'IoT, gli utenti malintenzionati prendono di mira anche dispositivi OT e infrastrutture critiche, come segnalato dalla CISA. Le aziende hanno inoltre bisogno di un modo più efficiente per proteggere la connettività mobile verso tutte le applicazioni SaaS o private, sia sul cloud che nel data center. Per proteggere questi dispositivi e sistemi, è necessario adottare un approccio zero trust in grado di mitigare le minacce informatiche e potenziare il profilo di sicurezza, per consentire alle organizzazioni di:

- Rilevare, classificare le risorse IoT/OT ed eseguirne l'inventario: cerca di ottenere la piena visibilità sulla tua superficie di attacco IoT e OT attraverso il rilevamento, la classificazione e la creazione di un inventario di tutti i dispositivi gestiti e non gestiti o "shadow". Con questo tipo di visione olistica, i difensori riescono ad assegnare la giusta priorità alle proprie azioni, a identificare le vulnerabilità principali e a sviluppare un approccio proattivo per proteggere queste risorse.

- Abilitare la connettività zero trust: impiega un'architettura zero trust solida che consenta di prendere decisioni adattive sull'accesso in base alla valutazione in tempo reale del profilo di sicurezza dei dispositivi degli utenti, i fattori di rischio e la telemetria dei dispositivi, garantendo una connettività diretta e sicura tra endpoint e applicazioni senza mai coinvolgere la rete sottostante.

- Applicare la segmentazione zero trust dei dispositivi: applica controlli di accesso con privilegi minimi per la segmentazione dispositivo-applicazione, utente-applicazione e applicazione-applicazione. Questo livello granulare di segmentazione elimina il movimento laterale, riduce al minimo l'esposizione dei dati e rafforza il profilo di sicurezza complessivo delle aziende, riducendo la probabilità che un singolo dispositivo compromesso possa mettere a repentaglio l'intera rete. Questo modello dovrebbe includere l'isolamento e la segmentazione completa ed agentless dei dispositivi IoT/OT in una "rete di uno" sicura, includendo server legacy e apparecchi headless.

- Fare in modo che le policy di sicurezza zero trust siano coerenti: garantisci che le policy di accesso zero trust siano applicate in modo coerente in tutti gli ambienti, indipendentemente dal fatto che gli utenti siano presso la sede centrale, le filiali o in remoto.

Scarica oggi stesso il Report del 2024 di Zscaler ThreatLabz sulle minacce dirette a dispositivi mobili, IoT e OT. Con l'aumento delle minacce dirette a dispositivi mobili e IoT/OT, è fondamentale conoscere le ultime tendenze, le implicazioni di questi tipi di attacchi e le best practice da adottare per proteggere la tua organizzazione.

Questo post è stato utile?

Esclusione di responsabilità: questo articolo del blog è stato creato da Zscaler esclusivamente a scopo informativo ed è fornito "così com'è", senza alcuna garanzia circa l'accuratezza, la completezza o l'affidabilità dei contenuti. Zscaler declina ogni responsabilità per eventuali errori o omissioni, così come per le eventuali azioni intraprese sulla base delle informazioni fornite. Eventuali link a siti web o risorse di terze parti sono offerti unicamente per praticità, e Zscaler non è responsabile del relativo contenuto, né delle pratiche adottate. Tutti i contenuti sono soggetti a modifiche senza preavviso. Accedendo a questo blog, l'utente accetta le presenti condizioni e riconosce di essere l'unico responsabile della verifica e dell'uso delle informazioni secondo quanto appropriato per rispondere alle proprie esigenze.

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.