Blog Zscaler

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Iscriviti

Come sarà il futuro dello ZTNA? I nuovi approfondimenti di Enterprise Strategy Group

In molti hanno la sensazione che negli ultimi tre anni si sia verificata una trasformazione digitale che normalmente avverrebbe in un decennio.Anche per me è stato così. Basta dare un'occhiata al modo in cui è cambiato il mio ufficio di casa. Sono passato dall'utilizzare un semplice tavolo da cucina adibito a scrivania a uno spazio di lavoro completo di tutto, con luci, microfoni e telecamere: un'innovazione dovuta alla pandemia!

Durante questo periodo, la tecnologia ZTNA (Zero Trust Network Access) ha beneficiato di condizioni di mercato perfette che hanno portato a un'ondata di innovazioni: il passaggio di massa al lavoro da remoto, l'aumento degli strumenti e delle applicazioni digitali e l'accelerazione del cloud. Questa rara convergenza di eventi ha costretto molte organizzazioni a rivedere i propri modelli di accesso, molti dei quali basati sulle tradizionali VPN di accesso remoto. In tutto questo, lo ZTNA è emerso come una valida alternativa alle VPN.

In un nuovo documento intitolato "Making Sense of the Quickly Evolving ZTNA Market" (Come comprendere un mercato ZTNA in continua evoluzione), l'Enterprise Strategy Group (ESG) esamina le tendenze, le sfide e l'evoluzione del crescente e affollato mercato dello ZTNA. Secondo ESG, lo ZTNA è diventato così popolare che più di due terzi delle aziende stanno sostituendo le loro VPN con strumenti ZTNA o sono interessate a farlo.

Lo ZTNA di prima generazione: è solo un sostituto della VPN?

Secondo John Grady, principal analyst di ESG e autore del documento, sebbene la maggior parte degli strumenti ZTNA offra netti vantaggi rispetto alle VPN, pochi di essi aiutano realmente i team di sicurezza della rete a far fronte alle sfide di oggi legate alla protezione e alla sicurezza dell'accesso alle applicazioni. Ecco i principali problemi che le organizzazioni incontrano con gli strumenti di prima generazione:

1. L'esperienza utente non è uniforme: gli strumenti cloud-only sono ideali per connessioni di solo accesso remoto, ma introducono anche una sorta di modello di backhauling inverso; quando gli utenti in sede accedono alle risorse, il loro traffico deve infatti passare attraverso il cloud.

2. L'accesso rimane comunque troppo esteso: la maggior parte degli strumenti ZTNA fornisce una separazione di base per ridurre la superficie di attacco, e in caso di compromissione degli utenti legittimi, gli aggressori sono liberi di muoversi lateralmente e accedere ad altre risorse. Gli strumenti ZTNA dovrebbero quindi spingersi oltre, ed estendere i meccanismi di segmentazione ai workload e ai dispositivi, al fine di prevenire in modo più efficace il movimento laterale all'interno di un ambiente cloud o nei data center.

3. I servizi di sicurezza sono limitati: rispetto alle VPN, lo ZTNA protegge le applicazioni in modo decisamente migliore, ma la maggior parte di questi strumenti non riesce ad affrontare il problema in modo olistico. È comune infatti che le soluzioni ZTNA instaurino una connessione tra l'utente e l'applicazione e poi si facciano da parte, invece di continuare a scansionare il traffico alla ricerca di minacce alla sicurezza; in questo modo, lasciano la porta aperta agli aggressori.

Secondo Grady, l'accesso sicuro e lo ZTNA non devono essere gestiti in modo isolato, ma devono far parte di una piattaforma integrata più ampia, incentrata sulla protezione degli utenti e delle applicazioni distribuite. In altre parole, deve far parte di una piattaforma più estesa di Secure Access Service Edge (SASE) o Security Service Edge (SSE). Per molte organizzazioni, lo ZTNA non è soltanto un componente, ma un aspetto fondamentale di queste architetture: il 58% delle organizzazioni che hanno iniziato a implementare SASE/SSE citano lo ZTNA come punto di partenza dei loro progetti.

"Gli strumenti che supportano questo tipo di approccio più ampio richiedono un insieme di funzionalità e capacità più consistenti rispetto a quelli che si concentrano esclusivamente sull'accesso remoto", afferma Grady, spiegando in questo modo il mancato passaggio ad architetture zero trust complete.

L'evoluzione dello ZTNA: superare gli ostacoli delle soluzioni di prima generazione con Zscaler

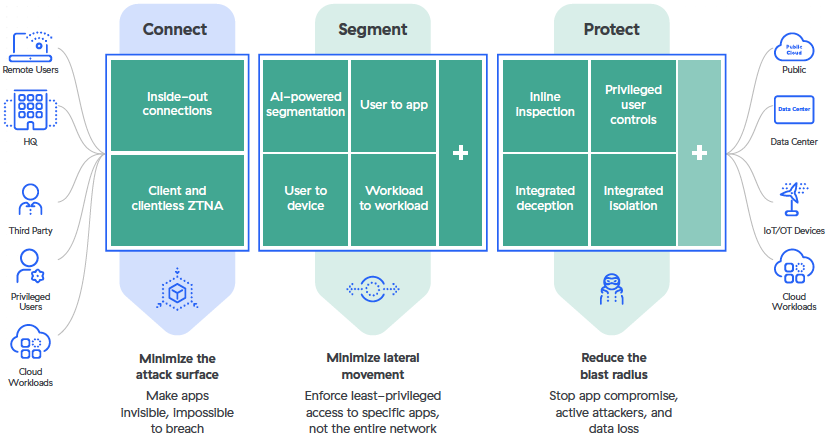

Zscaler supporta iniziative di trasformazione della sicurezza più estese e casi d'uso emergenti grazie al suo ZTNA di nuova generazione: Zscaler Private Access, che offre connettività any-to-any, segmentazione zero trust e una sicurezza integrata e continua. Questa combinazione aiuta i team che si occupano di sicurezza della rete a ridurre la superficie di attacco, limitare la diffusione laterale e garantire un'esperienza utente coerente e ottimale.

Lo ZTNA di nuova generazione

Sostituendo gli attuali approcci all'accesso non adatti a supportare la trasformazione digitale, Zscaler Private Access offre vantaggi immediati: un miglioramento significativo dell'esperienza utente, scalabilità, agilità, e il potenziamento della sicurezza dell'organizzazione a livello generale. A seguito di iniziative zero trust, il 77% delle aziende ha concretizzato almeno un vantaggio per la sicurezza e un vantaggio per il business.¹

Per scoprire come migliorare la strategia di accesso sicuro della tua azienda, leggi il nuovo white paper di ESG o registrati al nostro webcast con ESG, e preparati a portare la sicurezza zero trust a un livello superiore.

¹Fonte: Enterprise Strategy Group, The State of Zero Trust Security Strategies, maggio 2021

Questo post è stato utile?

Ricevi gli ultimi aggiornamenti dal blog di Zscaler nella tua casella di posta

Inviando il modulo, si accetta la nostra Informativa sulla privacy.